Das Anfordern eines HTTPS-Zertifikats für Ihre Website ist keine optionale Option mehr. Wenn Sie ein Website-Entwickler sind, wissen Sie vielleicht, dass Google bereits erklärt hat, dass diejenigen, die ein SSL-Zertifikat auf ihrer Website haben, Privilegien erhalten, um ihre Website im Rang der Google-Suchmaschine zu platzieren. Darüber hinaus macht das Erhalten eines SSL-Zertifikats Ihre Website für die Besucher sicher, unverwundbar und vertrauenswürdig. Nun, es gibt viele Zertifizierungsstellen, die Ihrer Website ein SSL-Zertifikat geben; Die Verwirrung ist, welche sollten Sie verwenden? Apropos SSL-Zertifikat:Let’s Encrypt ist die beliebteste und kostenlose Zertifizierungsstelle, um Ihrer Website ein SSL-Zertifikat zu erteilen und sie sicher zu machen. Sie können Let’s Encrypt auf Linux und allen anderen Plattformen installieren und ausführen.

Let’s Encrypt (Certbot) unter Linux

Wenn Sie eine Website besuchen, sollten Sie oben links in der Adressleiste ein Symbol sehen, das symbolisiert, ob die Website sicher ist oder nicht. Als aufmerksamer Benutzer oder Verbraucher geben Sie Ihre personenbezogenen Daten natürlich nicht auf einer unsicheren Website preis.

Als Website-Entwickler oder -Eigentümer ist es jetzt unsere Pflicht, die Website sicher und vertrauenswürdig zu machen. Hier kommt die SSL-Zertifizierungsmethode. Let’s Encrypt verwendet die Certbot-Technologie, um Ihren Server- und Systemtyp automatisch zu erkennen und Ihnen die beste Methode zum Sichern Ihrer Website anzubieten. Sie können die Let’s Encrypt Certbot-Methode verwenden, um entweder nur eine Site zu sichern oder alle Sites zu sichern, die unter dem bestimmten Server ausgeführt werden.

Ich muss eines klarstellen:Wenn Sie ein SSL-Zertifikat erhalten, wird Ihre Website nur verschlüsselt. Es gibt keine Garantie dafür, dass ein guter Hacker Sie nicht hacken kann. Darüber hinaus kann SSL Ihre Website auch nicht vor DDOS-Angriffen schützen. Wenn Sie Ihre Websites auf einem Load-Balancer-Server betreiben, schlage ich vor, dass Sie sich einen SSL-Load-Balancer besorgen.

Sie können Ihre Website, Server, SMTP-E-Mail-Server, POPS und IMAP-Server mit der Certbot-Methode von Let’s Encrypt unter Linux sichern. Der Certbot ändert ursprünglich nichts an Ihrer WebHost-Datenbank. Es fügt einfach Konfigurationen innerhalb der .htaccess hinzu Datei in Ihrem Dateimanager. In diesem Beitrag erfahren wir, wie Sie Let’s Encrypt (Certbot) auf verschiedenen Linux-Distributionen installieren und konfigurieren.

1. Installieren Sie Let’s Encrypt unter Ubuntu und Debian Linux

Wenn Sie ein Webhost-Manager sind, wissen Sie vielleicht bereits, dass Ubuntu die meisten Server und Websites der Welt betreibt. Daher ist es wichtig zu wissen, wie Sie ein SSL-Zertifikat für Ihre Website unter Ubuntu Linux erhalten. Da Let’s Encrypt (Certbot) ein kostenloses SSL-Zertifikat für unsere Website anbietet, werden wir hier sehen, wie Let’s Encrypt unter Ubuntu Linux installiert wird.

Die Installation von Let’s Encrypt (Certbot) auf Ubuntu und anderen Debian-Distributionen ist ziemlich einfach. Es gibt nur zwei einfache Schritte, um den Certbot auf Ihrem System zu installieren. Sie sind:Installieren Sie den Certbot auf Ihrem Computer und konfigurieren Sie ihn mit Ihrem Server.

Schritt 1:Certbot unter Ubuntu Linux installieren

- -Hier verwenden wir den Snap-Paketmanager, um das Certbot-Tool auf unserem System zu installieren. Wenn Sie Snap nicht in Ihrem System installiert haben, installieren Sie zuerst Snapd auf Ihrem Computer.

sudo apt update sudo apt install snapd sudo snap install snap-store

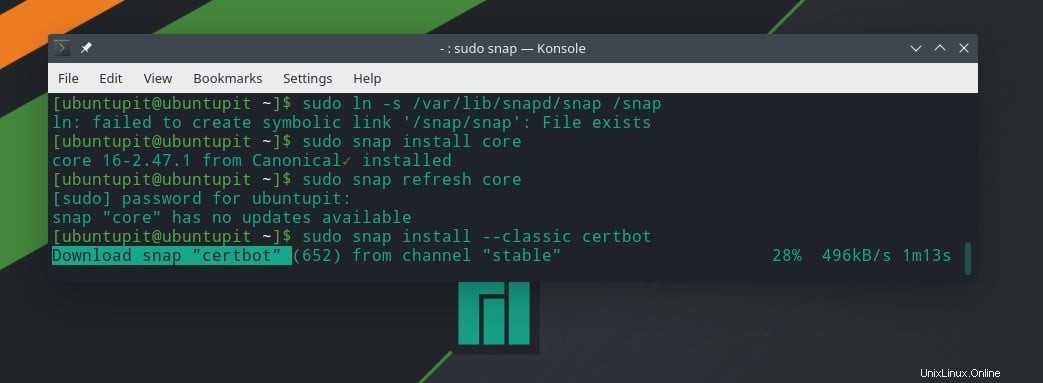

Führen Sie nun den folgenden Snap-Befehl aus, um den klassischen Certbot auf Ihrem Ubuntu Linux zu installieren. Ich muss erwähnen, dass Sie durch die Installation des Certbot-Klassikers tatsächlich das gesamte Let’s Encrypt-Tool auf Ihrem Debian-System installieren. Der Download dauert nicht lange.

sudo snap install --classic certbot

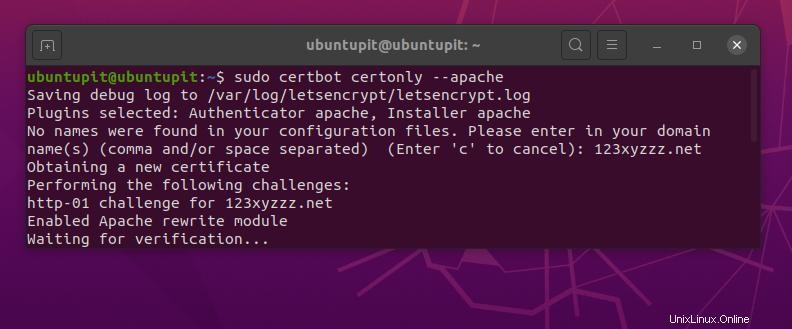

Schritt 2:Certbot unter Ubuntu Linux konfigurieren

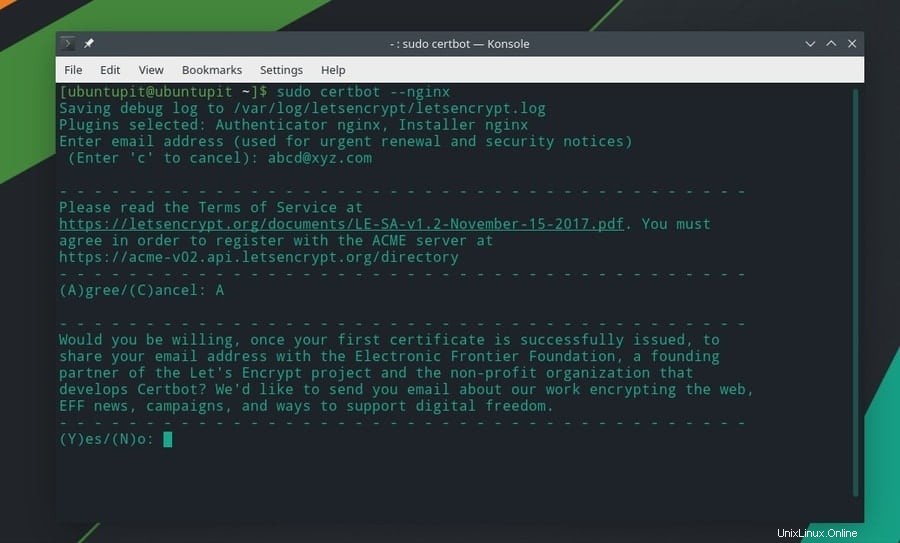

Da die Installation des Certbot auf unserem Ubuntu-Rechner erfolgt, werden wir nun sehen, wie Sie das Tool Let’s Encrypt mit Ihrem Server konfigurieren können. Hier zeige ich, wie Sie den Certbot mit dem Apache und dem Nginx-Server konfigurieren können.

sudo certbot --apache sudo certbot --nginx

Diejenigen, die einen anderen Server als Apache und Nginx haben, können die Certbot-Einstellung direkt mit dem Stammverzeichnis ihres Servers konfigurieren.

sudo certbot certonly --webroot

Diejenigen, die einen eigenen Server haben, können die folgende Befehlszeile ausführen, um den Certbot mit dem eigenständigen Server zu konfigurieren.

sudo certbot certonly --standalone

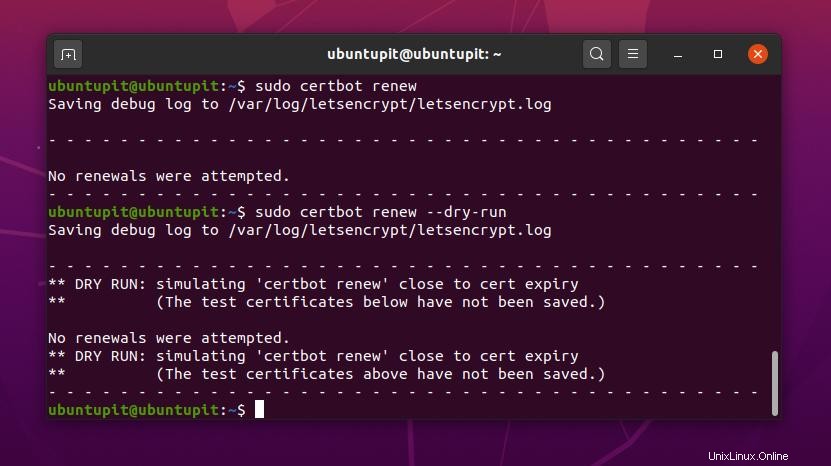

Jetzt werden wir sehen, wie Sie das Certbot-Tool auf Ihrem Ubuntu Linux erneuern können.

sudo certbot renew

Sie können auch einen Test durchführen, um zu überprüfen, wie der Certbot auf Ihrem Server funktioniert. Sie können die folgende unten angegebene Befehlszeile ausführen und das Ergebnis des laufenden Probelauftests überwachen.

sudo certbot renew --dry-run

2. Installieren Sie Let’s Encrypt (Certbot) unter Fedora Linux

Hier erfahren Sie, wie Sie Let’s Encrypt (Certbot) auf Fedora, CentOS und anderen Linux-Distributionen installieren, die den DNF-Befehl zum Verwalten von Paketen verwenden. Obwohl wir den YUM-Befehl verwenden können, um Certbot auf Fedora zu installieren, werden wir die Verwendung von YUM-Befehlen später in der nächsten Methode sehen.

Schritt 1:Installieren Sie EPEL auf Fedora

Da der DNF-Befehl nicht so leistungsfähig ist wie der YUM-Befehl, müssen wir einige zusätzliche Pakete auf unser System herunterladen, um den DNF-Befehl zur Installation des Certbot auf Fedora zu verwenden. Zuerst werden wir die Extra Packages for Enterprise Linux (EPEL) Pakete auf unserem Fedora Linux installieren.

Aktualisieren Sie zuerst Ihr System-Repository und führen Sie dann die folgenden Befehlszeilen in chronologischer Reihenfolge aus, um die EPEL-Pakete zu installieren und die Power Tools auf Ihrem Fedora Linux zu aktivieren.

sudo dnf update -y dnf install https://dl.fedoraproject.org/pub/epel/epel-release-latest-8.noarch.rpm sudo yum install -y httpd mod_ssl dnf config-manager --set-enabled PowerTools

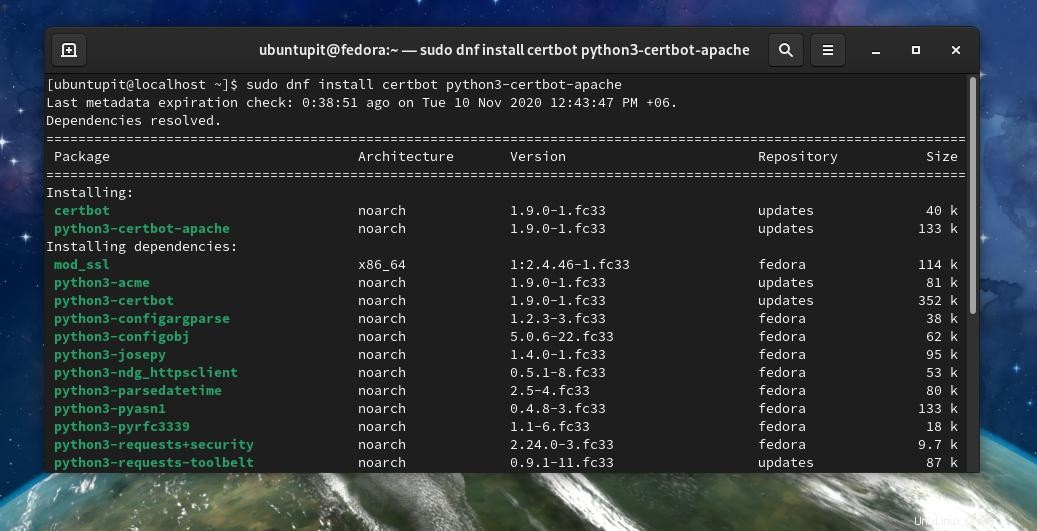

Schritt 2:Installieren Sie CertBot auf verschiedenen Servern unter Fedora Linux

Da wir unsere Fedora-Umgebung bereits für die Installation des Certbots geeignet gemacht haben, werden wir nun Let’s Encrypt (Certbot) auf unserem Serversystem installieren. Führen Sie nun den folgenden DNF-Befehl aus, um den Certbot auf Ihrem Apache-Server zu installieren.

Ich muss erwähnen, dass die folgende Befehlszeile auch auf älteren Versionen von Fedora Linux und CentOS ausgeführt werden kann, da wir den DNF-Befehl verwendet und kleine Einstellungen vorgenommen haben, um die Umgebung einzurichten.

dnf install certbot python3-certbot-apache

Führen Sie den folgenden DNF-Befehl auf Ihrem Linux-Terminal aus, um Let’s Encrypt (Certbot) auf dem Nginx-Server zu installieren.

dnf install certbot python3-certbot-nginx

Nachdem die Installation von Certbot abgeschlossen ist, können Sie nun die Version von Certbot auf Ihrem Linux überprüfen, um sicherzustellen, dass das Tool erfolgreich installiert wurde.

certbot --version

3. Installieren Sie Let’s Encrypt auf RedHat

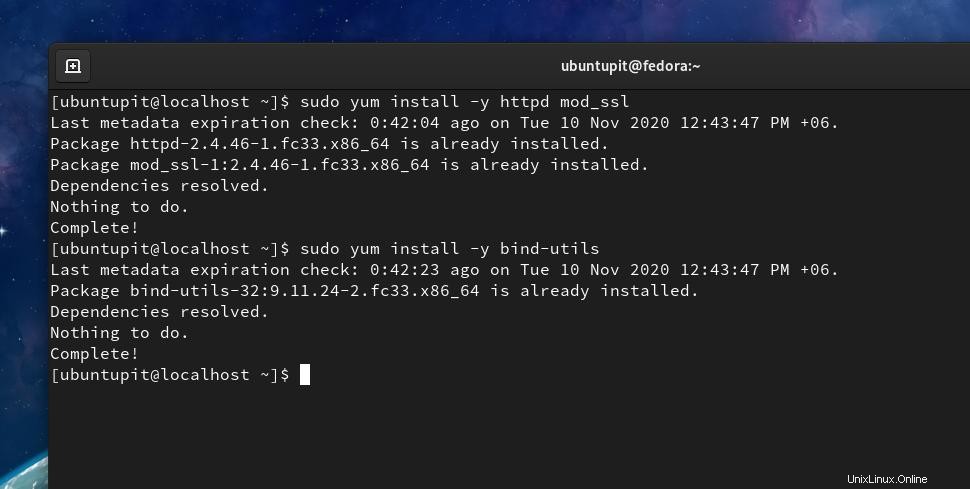

Zuvor haben wir gesehen, wie man Let’s Encrypt (Certbot) unter Fedora Linux mit dem DNF-Befehl installiert. Hier verwenden wir das YUM-Befehlstool, um das Let’s Encrypt-Paket auf dem Red Hat Linux-System zu installieren.

Führen Sie zunächst den folgenden YUM-Befehl aus, um das Hypertext-Übertragungsprotokoll und die modifizierte Version von SSL auf Ihrem Linux-System zu installieren.

yum install -y httpd mod_ssl

Führen Sie nun den folgenden cURL-Befehl aus, um den Certbot auf Ihrem Linux-System zu erhalten.

curl -O https://dl.eff.org/certbot-auto

Führen Sie dann den unten angegebenen MV-Befehl aus, um den Certbot nach /usr/local/bin/ zu verschieben Verzeichnis.

mv certbot-auto /usr/local/bin/certbot-auto

Wenn Sie einen Berechtigungsfehler erhalten, können Sie den folgenden Befehl zum Ändern des Modus ausführen, um den Root-Zugriff zu erhalten.

chmod 0755 /usr/local/bin/certbot-auto

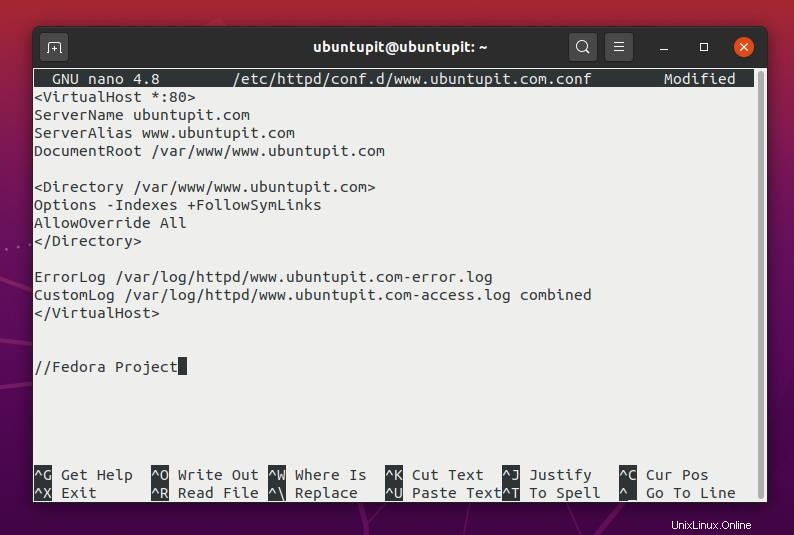

Hier erstellen wir einen virtuellen Hostserver auf unserem Red Hat Linux-System, um zu demonstrieren, wie das Certbot-Tool auf Red Hat Linux funktioniert. In diesem Fall verwenden wir die Domain www.ubuntupit.com. Führen Sie nun die folgende Befehlszeile aus, um das Certbot-Skript zu bearbeiten.

sudo nano /etc/httpd/conf.d/www.ubuntupit.com.conf

Kopieren Sie nach dem Öffnen des Skripts die folgenden Skriptzeilen und fügen Sie sie in die Datei ein. Speichern und beenden Sie dann die Skriptdatei.

<VirtualHost *:80> ServerName www.ubuntupit.com ServerAlias www.ubuntupit.com DocumentRoot /var/www/www.ubuntupit.com <Directory /var/www/www.ubuntupit.com> Options -Indexes +FollowSymLinks AllowOverride All </Directory> ErrorLog /var/log/httpd/www.ubuntupit.com-error.log CustomLog /var/log/httpd/www.ubuntupit.com-access.log combined </VirtualHost>

Führen Sie nun den folgenden make directory-Befehl aus, um ein Verzeichnis für Ihre Domain zu erstellen.

mkdir -p /var/www/www.ubuntupit.com

Fügen Sie dann die folgende Echo-Zeile an das Ende des Stammverzeichnisses Ihrer Domain. Führen Sie nun den Chown-Befehl aus, um Zugriff auf das Domänenverzeichnis zu erhalten.

echo "This is a test site @ www.ubuntupit.com" > /var/www/www.ubuntupit.com/index.html chown -R apache:apache /var/www/www.ubuntupit.com

Führen Sie schließlich die folgenden unten angegebenen Befehlszeilen aus, um den Server neu zu starten und den Certbot mit Ihrem Server zu konfigurieren.

systemctl restart httpd yum install -y bind-utils /usr/local/bin/certbot-auto --apache

Wenn Sie mit dem Snap-Paketmanager vertraut sind, können Sie das Certbot-Tool auch über den Snap-Paketmanager auf Ihrem Red Hat Linux installieren.

4. Installieren Sie Let’s Encrypt (Certbot) unter Arch Linux

Da Arch mehrere Linux-Distributionen hat, werden wir hier die zwei Hauptmethoden behandeln, wie Sie Let’s Encrypt (Certbot) auf Arch-basierten Linux-Distributionen installieren können. Abgesehen von einigen geringfügigen Änderungen sind alle Methoden für alle Arch-Distributionen ziemlich gleich. Sie können der am besten geeigneten Methode folgen, um Let’s Encrypt für Ihr Arch Linux-System zu installieren.

Methode 1:Certbot über GIT installieren

Da Git immer als Quellcode-Repository für Linux und andere Systeme anerkannt wird, werden wir nun sehen, wie wir Let’s Encrypt (Certbot) auf Arch Linux aus dem Quellcode installieren können. Der Vorteil der Installation von Paketen aus dem Quellcode besteht darin, dass Sie wissen, welche Skripte und Pakete Sie auf Ihrem System ausführen werden.

Schritt 1:Classic Certbot unter Arch Linux installieren

Das Installieren eines Pakets durch Klonen von Git ist vermutlich der effizienteste Weg, um ein Linux-Systempaket zu installieren. In diesem Schritt verwenden wir die GIT-Paket-Repositorys und klonen die Snapd.git auf Ihrem System. Dann führen wir einen Systemsteuerungsbefehl aus, um den Snap-Paketmanager unter Arch Linux zu aktivieren. Führen Sie die folgenden Befehlszeilen chronologisch aus, um Git zu klonen und den Snapd-Socket auf Ihrem System zu aktivieren.

$ git clone https://aur.archlinux.org/snapd.git $ cd snapd $ makepkg -si $ sudo systemctl enable --now snapd.socket $ sudo ln -s /var/lib/snapd/snap /snap

Führen Sie nun die folgenden Snap-Befehle aus, um den Snap-Paketmanager zu installieren und zu aktualisieren.

sudo snap install core sudo snap refresh core

Führen Sie nun die folgenden Befehlszeilen aus, um den klassischen Certbot in Ihrem Arch Linux-System zu installieren.

sudo snap install --classic certbot sudo ln -s /snap/bin/certbot /usr/bin/certbot

Schritt 2:Konfigurieren Sie Certbot mit Servern

In diesem Schritt konfigurieren wir nun den Certbot mit mehreren Webservern. Hier konfigurieren wir den Certbot mit dem Apache-Server und dem Nginx-Server.

Führen Sie diesen Befehl aus, um den Certbot mit dem Apache-Server zu konfigurieren.

sudo certbot --apache sudo certbot certonly --apache

Führen Sie diesen Befehl aus, um den Certbot mit dem Nginx-Server zu konfigurieren.

sudo certbot --nginx

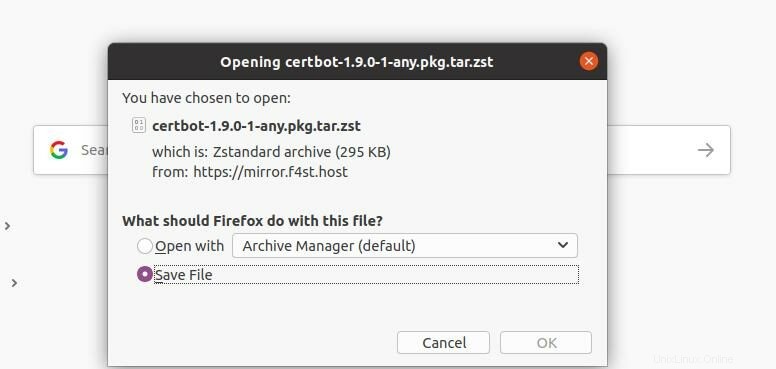

Methode 2:Certbot manuell auf Arch installieren

Bei dieser Methode verwenden wir die älteste Methode zum Installieren von Paketen auf jedem System. Wir werden das Certbot-Paket auf unserem Arch Linux herunterladen; dann werden wir es manuell installieren. Über diesen Link können Sie die komprimierte Version von Certbot herunterladen.

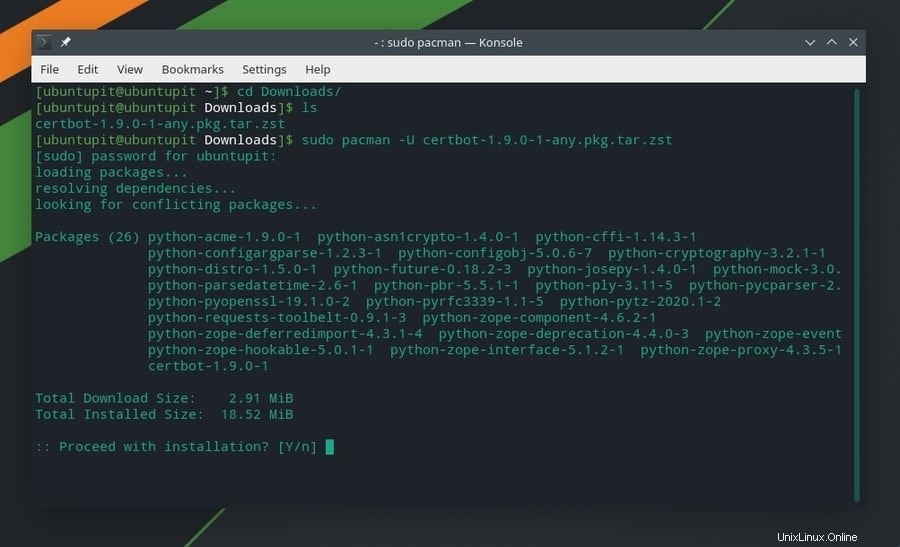

Sobald der Download abgeschlossen ist, finden Sie die Datei in dem Verzeichnis, in dem Sie die Datei gespeichert haben. In meinem Fall wird die Datei im Download-Verzeichnis heruntergeladen. Führen Sie nun die folgenden Terminal-Befehlszeilen aus, um den Certbot manuell auf Ihrem Arch Linux-System zu installieren.

cd Downloads/ ls sudo pacman -U certbot-1.9.0-1-any.pkg.tar.zst

Wenn Sie noch neugieriger auf das Tool Let’s Encrypt (Certbot) sind, finden Sie hier die anderen Certbot-Pakete für Arch Linux.

5. Certbot unter SuSE Linux installieren

Die Installation von Let’s Encrypt (Certbot) auf SuSE und OpenSuSE Linux ähnelt der Installation auf Linux-Distributionen. Zuerst müssen Sie den Sanpd auf Ihrem System installieren. Dann werden wir die Snap-Befehle verwenden, um den Certbot auf SuSE Linux zu installieren.

Schritt 1:Installieren Sie Snap unter SuSE Linux

Um Snapd auf unserem SuSE Linux zu installieren, verwenden wir die folgenden Zypper-Befehlszeilen, die unten angegeben sind. Führen Sie zuerst den unten angegebenen zypper-Befehl aus, um das Snap-Paket aus dem OpenSuSE-Linux-Repository herunterzuladen.

$ sudo zypper addrepo --refresh https://download.opensuse.org/repositories/system:/snappy/openSUSE_Leap_15.2 snappy

Führen Sie dann den folgenden unten angegebenen GPG-Befehl aus, um den GNU Privacy Guard-Schlüssel hinzuzufügen.

$ sudo zypper --gpg-auto-import-keys refresh

Führen Sie abschließend die folgenden Zypper-Befehlszeilen aus, um das Snap-Paket auf Ihrem SuSE Linux zu installieren.

$ sudo zypper dup --from snappy $ sudo zypper install snapd

Führen Sie nun die unten angegebenen Systemsteuerungsbefehle aus, um das Snap-Tool auf Ihrem Linux-System zu aktivieren und zu aktivieren.

$ sudo systemctl enable --now snapd $ sudo systemctl enable --now snapd.apparmor

Schritt 2:Certbot unter SuSE Linux installieren

Da wir das Snap-Tool erfolgreich auf unserem SuSE Linux installiert haben, können wir nun das Certbot-Tool über das Snap-Tool auf unserem System installieren. Führen Sie die unten angegebenen Snap-Befehle aus, um Let’s Encrypt (Certbot Classic) auf Ihrem SuSE Linux-System zu installieren.

sudo snap install core sudo snap refresh core sudo snap install --classic certbot

Führen Sie nun die folgenden unten angegebenen Snap-Befehle aus, um das Certbot-Tool mit Ihrem Apache-PHP-Server zu konfigurieren.

sudo ln -s /snap/bin/certbot /usr/bin/certbot sudo certbot --apache

Auf die gleiche Weise können Sie auch den Certbot für den Nginx-PHP-Server konfigurieren.

sudo certbot --nginx

Certbot von Linux entfernen

Bisher haben wir gesehen, wie Sie Let’s Encrypt (Certbot) auf verschiedenen Linux-Distributionen installieren und konfigurieren können. Sobald der Certbot auf Ihrem System installiert ist und Sie das SSL-Zertifikat erhalten haben, müssen Sie das Certbot-Paket nicht mehr in Ihrem System installiert lassen. Es gibt einige Methoden, die Sie auf Ihrer Linux-Terminal-Shell ausführen können, um Let’s Encrypt (Certbot) von Ihrem System zu entfernen.

Certbot von Debian/Ubuntu entfernen

sudo apt-get remove certbot

Entfernen Sie Certbot von Fedora und CentOS

sudo dnf remove certbot

Entfernen Sie Certbot von Red Hat Linux

sudo yum remove certbot

Entfernen Sie Certbot von Arch Linux

sudo pacman -R certbot

Extra-Tipps – 1: Apache VirtualHost SSL-Konfiguration

Wenn Sie versuchen, einen Apache PHP-Server an einem virtuell gehosteten Standort zu installieren, müssen Sie möglicherweise auch diese Website sichern. Sie können jeden virtuell gehosteten Apache PHP-Server von Let’s Encrypt installieren und konfigurieren. Sie finden das Skript im Dateisystem Ihres virtuellen Hosting-Dienstes. Sie müssen das Konfigurationsskript des SSL-Zertifikats finden und die folgenden Skriptzeilen in das Konfigurationsskript einfügen.

<VirtualHost *:443> ServerName www.example.com ServerAlias www.example.com SSLEngine on SSLCertificateFile "/etc/letsencrypt/live/www.example.com/cert.pem" SSLCertificateKeyFile "/etc/letsencrypt/live/www.example.com/privkey.pem" SSLCertificateChainFile "/etc/letsencrypt/live/www.example.com/chain.pem" DocumentRoot /var/www/html/example <Directory /var/www/html/example> AllowOverride All </Directory> </VirtualHost> <VirtualHost *:80> ServerName www.example.com Redirect / https://www.example.com/ </VirtualHost>

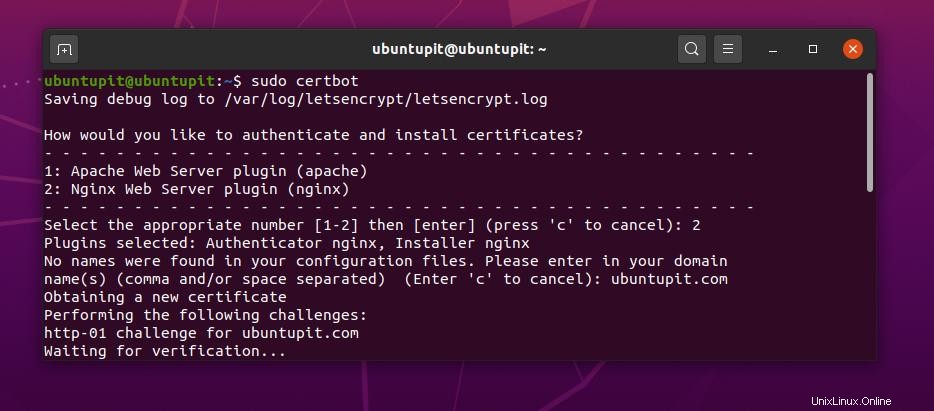

Extra-Tipps – 2:Wählen Sie den gewünschten Server unter vielen Servern aus

Wenn Sie zwei Webserver in Ihrem Linux-System installiert haben, können Sie es vorziehen, dass einer von ihnen Let’s Encrypt (Certbot) auf Ihrem Computer installiert. Wenn Sie ein Linux-System verwenden, führen Sie die folgende unten angegebene Befehlszeile aus, um Ihren Server auszuwählen, und fahren Sie mit der herkömmlichen Methode zum Abrufen eines SSL-Zertifikats für Ihre Domäne fort. Die Verschlüsselungsprotokolle werden in /var/log/letsencrypt/letsencrypt.log gespeichert Verzeichnis.

sudo certbot

Abschließende Gedanken

Der Certbot wurde von der Electronic Frontier Foundation (EFF) entwickelt, um ein SSL-Zertifikat für jede Website bereitzustellen. Die Verwendung des Certbot auf jeder Linux-Distribution ist einfach; Es erfordert nicht viel mehr Programmierkenntnisse. Sie müssen nur ein paar primäre Terminalbefehle kennen. Wenn Sie eine kleine oder mittelgroße Website betreiben, können Sie die Website mit der Methode Let’s Encrypt (Certbot) sichern.

Bevor Sie Let’s Encrypt auf Ihrem Linux-System installieren, müssen Sie sicherstellen, dass der Certbot ausreicht, um Ihre Website zu sichern. Im gesamten Beitrag habe ich einige Methoden beschrieben, wie Sie Let’s Encrypt auf Ihrer Linux-Distribution installieren können. Sie können den Certbot auch auf Ihrem HAproxy, Plesk und jedem anderen Webhosting-Produkt installieren. Ich habe auch die Nützlichkeit eines SSL-Zertifikats auf Ihrer Website beschrieben.

Bitte teilen Sie ihn mit Ihren Freunden und der Linux-Community, wenn Sie diesen Beitrag nützlich und hilfreich finden. Sie können auch Ihre Meinung zu diesem Beitrag in den Kommentarbereich schreiben.