In diesem Beitrag geht es um pfSense High Availability

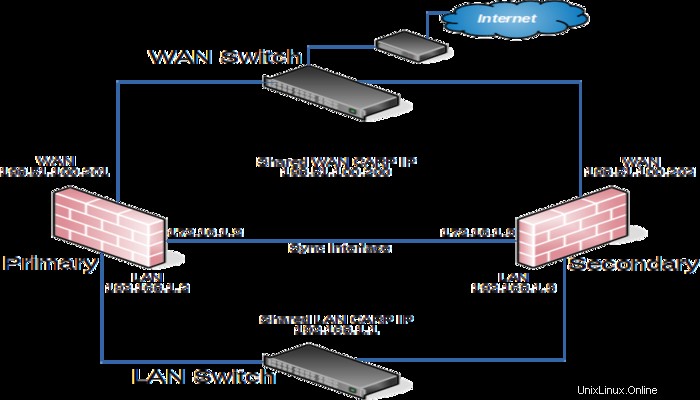

Dieses Rezept beschreibt eine einfache HA-Konfiguration mit drei Schnittstellen. Die drei Schnittstellen sind LAN, WAN und Sync. Dies entspricht funktional einer LAN- und WAN-Bereitstellung mit zwei Schnittstellen, wobei die Sync-Schnittstelle verwendet wird, um die Konfiguration und den Firewall-Zustand zwischen der primären und der sekundären Firewall zu synchronisieren.

IP-Adresszuweisungen festlegen

Die erste Aufgabe besteht darin, IP-Adresszuweisungen zu planen. Eine gute Strategie besteht darin, die niedrigste nutzbare IP-Adresse im Subnetz als CARP-VIP, die nächstfolgende IP-Adresse als primäre IP-Adresse der Firewall-Schnittstelle und die nächste IP-Adresse als sekundäre IP-Adresse der Firewall-Schnittstelle zu verwenden. Dieses Design ist optional, jedes Schema kann verwendet werden, aber wir empfehlen dringend ein konsistentes und logisches Schema, um Design und Verwaltung einfacher zu machen.

WAN-Adressierung – Pfsense Hochverfügbarkeit

Die WAN-Adressen werden aus den vom ISP zugewiesenen ausgewählt. Für das Beispiel in Tabelle WAN-IP-Adresszuweisungen lautet das WAN des HA-Paares 198.51.100.0/24, und die Adressen 198.51.100.200 bis 198.51.100.202 werden als WAN-IP-Adressen verwendet.

| IP-Adresse | Nutzung |

|---|---|

| 198.51.100.200/24 | Geteilte CARP-IP-Adresse |

| 198.51.100.201/24 | WAN-IP-Adresse des primären Knotens |

| 198.51.100.202/24 | Sekundäre WAN-IP-Adresse des Knotens |

LAN-Adressierung

Das LAN-Subnetz ist 192.168.1.0/24. Für dieses Beispiel werden die LAN-IP-Adressen wie in Tabelle gezeigt zugewiesen.

| IP-Adresse | Nutzung |

|---|---|

| 192.168.1.1/24 | Geteilte CARP-IP-Adresse |

| 192.168.1.2/24 | LAN-IP-Adresse des primären Knotens |

| 192.168.1.3/24 | LAN-IP-Adresse des sekundären Knotens |

Adressierung der Synchronisierungsschnittstelle

Auf dieser Schnittstelle gibt es kein gemeinsames CARP-VIP, weil es keinen Bedarf dafür gibt. Diese IP-Adressen werden also nur für die Kommunikation zwischen den Firewalls verwendet. Für dieses Beispiel wird 172.16.1.0/24 als Sync-Subnetz verwendet. Es werden nur zwei IP-Adressen verwendet, aber ein /24 wird verwendet, um mit der anderen internen Schnittstelle (LAN) konsistent zu sein. Verwenden Sie für das letzte Oktett der IP-Adressen aus Konsistenzgründen dasselbe letzte Oktett wie die LAN-IP-Adresse dieser Firewall.

| IP-Adresse | Nutzung |

|---|---|

| 172.16.1.2/24 | Primäre Knoten-Synchronisierungs-IP-Adresse |

| 172.16.1.3/24 | Sekundäre Knoten-Sync-IP-Adresse |

Installation, Schnittstellenbelegung und Grundkonfiguration

Installieren Sie das Betriebssystem wie gewohnt auf den Firewalls und weisen Sie die Schnittstellen auf beiden Knoten identisch zu. Schnittstellen müssen auf allen Knoten genau in der gleichen Reihenfolge zugewiesen werden. Wenn also die Schnittstellen nicht ausgerichtet sind, verhalten sich die Konfigurationssynchronisierung und andere Aufgaben nicht richtig. Falls Anpassungen an den Schnittstellenbelegungen vorgenommen wurden, müssen diese auf beiden Knoten identisch nachgebildet werden.

Stellen Sie dann eine Verbindung zur GUI her und verwenden Sie den Setup-Assistenten, um jede Firewall mit einem eindeutigen Hostnamen und nicht widersprüchlichen statischen IP-Adressen zu konfigurieren.

Beispielsweise könnte ein Knoten „firewall-a.example.com“ und der andere „firewall-b.example.com“ oder ein personalisierteres Namenspaar sein.

Die Standard-LAN-IP-Adresse ist 192.168.1.1. Jeder Knoten muss an seine eigene Adresse verschoben werden, z. B. 192.168.1.2 für den primären und 192.168.1.3 für den sekundären. Dieses Layout ist also in gezeigt. Sobald jeder Knoten eine eindeutige LAN-IP-Adresse hat, können beide Knoten an denselben LAN-Switch angeschlossen werden.

Synchronisierungsschnittstelle einrichten

Bevor Sie fortfahren, müssen die Sync-Schnittstellen auf den Clusterknoten konfiguriert werden. die Adressen, die für die Sync-Schnittstellen auf jedem Knoten verwendet werden sollen. Sobald dies auf dem primären Knoten abgeschlossen ist, führen Sie es erneut auf dem sekundären Knoten mit der entsprechenden IPv4-Adresse durch Wert.

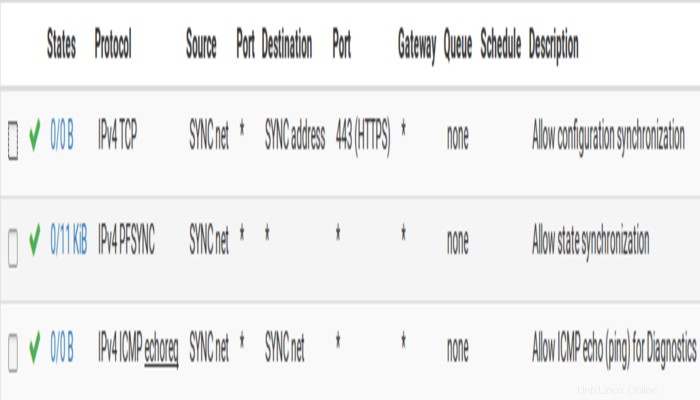

Um die Konfiguration der Sync-Schnittstelle abzuschließen, müssen Sie die Firewall-Regeln auf beiden Knoten hinzufügen, um die Synchronisierung zuzulassen.

Die Firewallregeln müssen mindestens den Konfigurationssynchronisierungsdatenverkehr (standardmäßig HTTPS auf Port 443) und den pfsync-Datenverkehr passieren. In den meisten Fällen reicht eine einfache „Alle zulassen“-Stilregel aus.

Pfsync konfigurieren – Pfsense Hochverfügbarkeit

Die Zustandssynchronisierung mit pfsync muss sowohl auf dem primären als auch auf dem sekundären Knoten konfiguriert werden, damit sie funktioniert.

Führen Sie zunächst auf dem primären und dann auf dem sekundären Knoten Folgendes aus:

- Navigieren Sie zu System> High Avail Sync

- Aktivieren Sie Status synchronisieren

- Stellen Sie Schnittstelle synchronisieren ein zu SYNCHRONISIEREN

- Stellen Sie pfsync Peer-IP synchronisieren ein zum o

- anderer Knoten. Setzen Sie dies auf

172.16.1.3beim Konfigurieren des primären Knotens oder172.16.1.2beim Konfigurieren des sekundären Knotens - Klicken Sie auf Speichern

Führen Sie nur auf dem primären Knoten Folgendes aus:

- Navigieren Sie zu System> High Avail Sync

- Stellen Sie dann Synchronize Config to IP ein an die IP-Adresse der Sync-Schnittstelle auf dem sekundären Knoten,

172.16.1.3 - Legen Sie den Remote-System-Benutzernamen fest an

admin.

- Legen Sie das Remote-System-Passwort fest zum Passwort des Admin-Benutzerkontos und wiederholen Sie den Wert im Bestätigungsfeld.

- Aktivieren Sie die Kästchen für jeden Bereich, um ihn mit dem sekundären Knoten zu synchronisieren. Für diese Anleitung sind, wie bei den meisten Konfigurationen, alle Kontrollkästchen aktiviert. Die Alle umschalten Schaltfläche kann verwendet werden, um alle Optionen auf einmal auszuwählen, anstatt sie einzeln auszuwählen.

- Klicken Sie auf Speichern

- Als schnelle Bestätigung, dass die Synchronisierung funktioniert hat, navigieren Sie auf dem sekundären Knoten zu Firewall> Regeln auf SYNC Tab. Die Regeln auf der primären Seite sind jetzt da und die temporäre Regel nicht mehr.

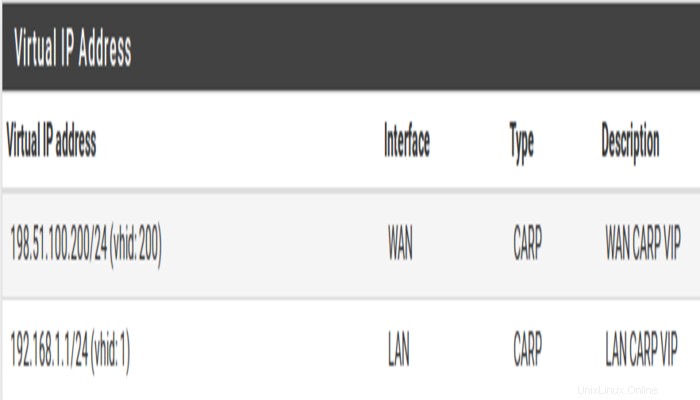

Konfigurieren der virtuellen CARP-IPs

- Navigieren Sie zu Firewall> Virtuelle IPs auf dem Primärknoten, um CARP-VIPs zu verwalten

- Klick

Hinzufügen oben in der Liste, um einen neuen VIP zu erstellen.

Hinzufügen oben in der Liste, um einen neuen VIP zu erstellen. - Die LAN-VIP würde ähnlich eingestellt, außer dass sie sich im LAN befindet Schnittstelle und die Adresse lautet

192.168.1.1

Wenn es weitere IP-Adressen im WAN-Subnetz gibt, die für Zwecke wie 1:1-NAT, Portweiterleitungen, VPNs usw. verwendet werden, können diese jetzt ebenfalls hinzugefügt werden.

Klicken Sie auf Änderungen übernehmen nachdem Sie Änderungen an den VIPs vorgenommen haben.

Aktivieren Sie nach dem Hinzufügen von VIPs Firewall> Virtuelle IPs auf dem sekundären Knoten, um sicherzustellen, dass die VIPs wie erwartet synchronisiert werden.

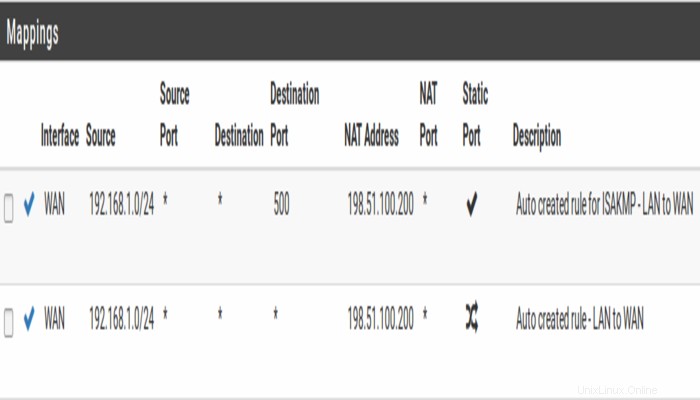

Ausgangs-NAT für CARP konfigurieren

Der nächste Schritt besteht darin, NAT so zu konfigurieren, dass Clients im LAN die gemeinsam genutzte WAN-IP als Adresse verwenden.

- Navigieren Sie zu Firewall> NAT , Ausgehend Registerkarte

- Klicken Sie hier, um Manuelle NAT-Regelgenerierung für ausgehenden Datenverkehr auszuwählen

- Klicken Sie auf Speichern

Es wird eine Reihe von Regeln angezeigt, die denen entsprechen, die für das automatische ausgehende NAT gelten. Passen Sie die Regeln für interne Subnetzquellen so an, dass sie stattdessen mit der CARP-IP-Adresse arbeiten.

- Klick

rechts neben der zu bearbeitenden Regel

rechts neben der zu bearbeitenden Regel - Suchen Sie die Übersetzung Bereich der Seite

- Wählen Sie die WAN-CARP-VIP-Adresse aus der Adresse aus Dropdown-Menü

- Ändern Sie die Beschreibung, um zu erwähnen, dass diese Regel NAT-LAN an die WAN-CARP-VIP-Adresse weiterleitet

Ändern des DHCP-Servers – Pfsense High Availability

Die DHCP-Server-Daemons auf den Cluster-Knoten müssen angepasst werden, damit sie zusammenarbeiten können. Die Änderungen werden vom primären zum sekundären Knoten synchronisiert, sodass diese Änderungen wie bei den VIPs und dem ausgehenden NAT nur auf dem primären Knoten vorgenommen werden müssen.

- Navigieren Sie zu Dienste> DHCP-Server , LAN* Registerkarte.

- Stellen Sie den DNS-Server ein zum LAN CARP VIP, hier

192.168.1.1 - Stellen Sie dann das Gateway ein zum LAN CARP VIP, hier

192.168.1.1 - Legen Sie die Failover-Peer-IP fest an die tatsächliche LAN-IP-Adresse des sekundären Knotens, hier

192.168.1.3 - Klicken Sie auf Speichern

Also den DNS-Server einstellen und Gateway zu einem CARP-VIP stellt sicher, dass die lokalen Clients mit der Failover-Adresse und nicht direkt mit einem der Knoten kommunizieren. Auf diese Weise kommunizieren die lokalen Clients weiter mit dem sekundären Knoten, wenn der primäre Knoten ausfällt.

Schließlich die Failover-Peer-IP ermöglicht es dem Daemon, direkt mit dem Peer in diesem Subnetz zu kommunizieren, um Daten wie beispielsweise Mietinformationen auszutauschen. Wenn die Einstellungen mit der Sekundärseite synchronisiert werden, wird dieser Wert automatisch angepasst, sodass die Sekundärseite wieder auf die Primärseite zeigt.

In diesem Beitrag ging es also um Pfsense High Availability