OpenSSH (Secure Shell) ist ein Standard-Konnektivitätsprogramm zum Anmelden bei einem Remote-Rechner unter Verwendung des SSH-Protokolls zum Ausführen von Befehlen auf dem Remote-Rechner. Es verschlüsselt den gesamten Netzwerkverkehr zwischen Client und Server, um Lauschangriffe, Verbindungshijacking und andere Angriffe zu unterbinden.

[Das könnte Ihnen auch gefallen:So deaktivieren Sie die SSH-Anmeldung für einen bestimmten Benutzer unter Linux]

Darüber hinaus bietet OpenSSH eine große Auswahl an sicheren Tunneling-Funktionen, verschiedene Authentifizierungsmethoden und ausgefeilte Konfigurationsoptionen. Ein solches Sicherheitsfeature ist das Einschränken oder Einschränken des SSH-Zugriffs auf bestimmte Benutzer mithilfe von AllowUsers Schlüsselwort, das SSH-Verbindungen aus der Liste der angegebenen lokalen Konten in der SSH-Konfigurationsdatei akzeptiert.

In diesem Artikel erfahren Sie, wie Sie bestimmte Benutzerkonten für den Zugriff auf eingehende SSH-Verbindungen auf Ihrem Linux-Server einschränken oder auf die Whitelist setzen.

Einschränken des SSH-Zugriffs auf Benutzerkonten

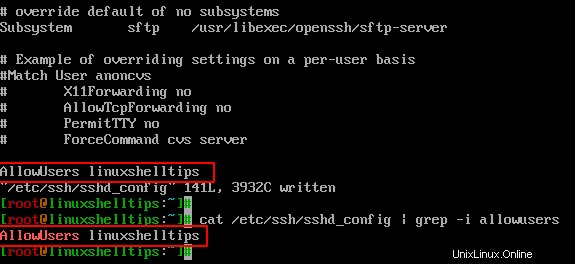

Um den SSH-Zugriff für einen Benutzer namens „linuxshelltips“ einzuschränken ‘, verwenden Sie die AllowUsers von sshd Schlüsselwort in /etc/ssh/sshd_config Datei.

$ sudo vi /etc/ssh/sshd_config OR $ sudo nano /etc/ssh/sshd_config

Um SSH-Verbindungen vom Benutzer „linuxshelltips“ zuzulassen ‘-Konto, aber keine anderen Konten.

AllowUsers linuxshelltips

Sie können mehrere durch Leerzeichen getrennte Benutzerkonten hinzufügen, zum Beispiel:

AllowUsers user1 user2 user3

Sie können dies bestätigen, indem Sie den folgenden Befehl ausführen.

$ cat /etc/ssh/sshd_config | grep -i allowusers

Nach dem Ändern von sshd_config , stellen Sie sicher, dass Sie sshd neu starten um Ihre Änderungen zu übernehmen.

$ sudo systemctl restart sshd

SSH-Zugriff auf Benutzerkonten überprüfen

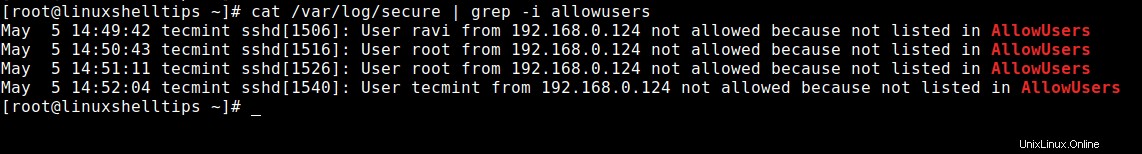

Versuchen Sie nun, sich mit einem anderen Benutzerkonto namens „ravi“ mit einem Linux-System zu verbinden ‘, der nicht in der SSH-Zulassungsliste aufgeführt ist, sodass er keine SSH-Verbindungen empfangen kann.

$ ssh ravi@192.168.0.175 ravi@192.168.0.141's password: Permission denied, please try again.

Darüber hinaus können Sie dies auch bestätigen, indem Sie die ssh-Protokolle unter /var/log/secure überprüfen Datei.

$ cat /var/log/secure | grep -i allowusers

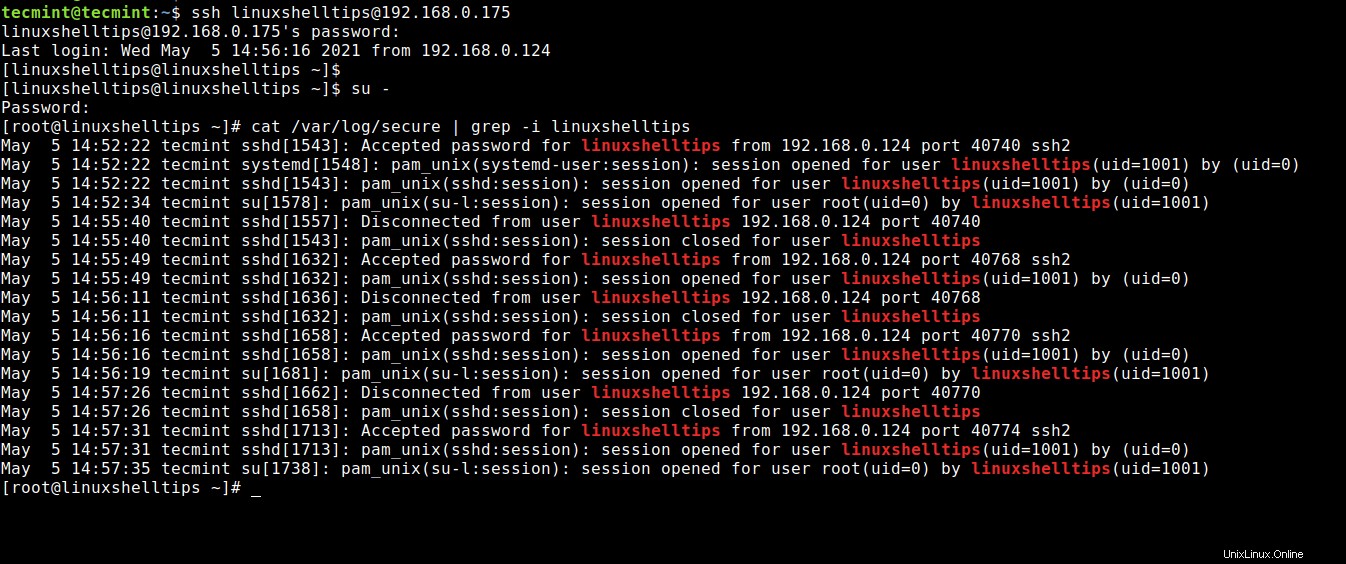

Versuchen Sie nun, sich mit einem Benutzer 'linuxshelltips' anzumelden wer sich mit dem System verbinden darf, weil es in der Liste der zugelassenen Benutzer steht.

$ ssh linuxsheltips@192.168.0.175 $ su - $ cat /var/log/secure | grep -i linuxshelltips