TShark ist als CLI oder Befehlszeilenschnittstelle von Wireshark zum Erfassen und Analysieren von Paketen direkt von der CLI konzipiert. Die meisten Menschen kennen TShark im Gegensatz zum häufig verwendeten Wireshark nicht. TShark ist in Wireshark enthalten. Dies ist besonders hilfreich, wenn keine GUI verfügbar ist. Auch hier werden alle in Wireshark verwendeten Möglichkeiten unterstützt. Für z.B. erfasste Pakete können in einer Datei gespeichert und später zur Analyse abgerufen werden. Das standardmäßige Capture-Dateiformat ist pcapng, das auch von Wireshark verwendet wird. Der Vorteil der Verwendung von TShark besteht darin, dass es in Skripte eingebunden werden kann (es kann innerhalb eines Python-Skripts verwendet werden) und auf entfernten Systemen über SSH verwendet werden kann. Der Nachteil ist natürlich, dass es keine GUI hat.

Wie Wireshark ist TShark für die wichtigsten Betriebssysteme verfügbar:Linux, Mac OS, Windows.

Was werden wir hier behandeln?

In diesem Tutorial erklären wir Ihnen TShark und stellen Ihnen einige grundlegende Anwendungsfälle vor. Lassen Sie uns mit TShark eintauchen. Für diese Anleitung verwenden wir Kali Linux, das sowohl mit WireShark als auch mit TShark vorinstalliert ist.

Was brauchen Sie?

In der Tat müssen Sie ein tiefes Verständnis der Konzepte von Computernetzwerken und verwandten Protokollen wie TCP/IP usw. haben. In einigen Fällen können auch Administratorrechte erforderlich sein.

Installation von TShark

TShark ist auf Kali Linux vorinstalliert. Verwenden Sie für die Installation auf einem Ubuntu/Debian-System den Befehl:

$ sudo apt install tshark

Verwenden Sie für andere Distributionen die Standardinstallationsmethode für die Installation von TShark. Um die Version von TShark auf Ihrem System zu überprüfen, öffnen Sie ein Terminal und geben Sie ein:

$ tshark -v

TShark vs. Tcpdump

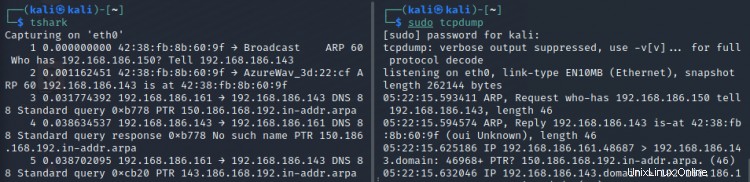

TShark hat die gleichen Fähigkeiten wie Wireshark. TShark funktioniert genauso wie tcpdump, wenn keine Option verwendet wird. Sogar TShark ist in der Lage, tcpdump zu ersetzen. Vergleichen wir die beiden Tools für einen Moment. Schauen Sie sich den Screenshot unten an, wir haben beide Tools ohne Option ausgeführt:

Wenn Sie genau hinsehen, werden Sie feststellen, dass die TShark-Ausgabe im Vergleich zu tcpdump. TShark verwendet die pcap-Bibliothek zum Erfassen von Paketen. Standardmäßig wird die Ausgabedatei im pcapng-Format geschrieben. Wenn Sie ein anderes Format wünschen, verwenden Sie die Option „-F“, um verfügbare Formate aufzulisten und auszuwählen.

Hands-on mit TShark

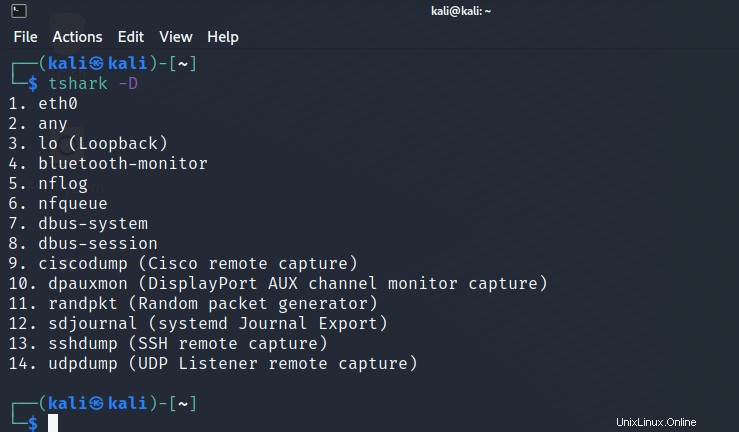

Sehen wir uns nun einige Anwendungsfälle für TShark an. Wir beginnen zunächst mit der Überprüfung der verfügbaren Schnittstelle, auf der TShark erfassen kann. Abhängig von Ihrer Installationsmethode benötigen Sie möglicherweise „sudo“-Berechtigungen. Führen Sie den folgenden Befehl aus, um die Liste der verfügbaren Schnittstellen abzurufen:

$ tshark –D

Auswählen der Schnittstelle zum Abhören

Standardmäßig erfasst TShark auf der ersten Schnittstelle, die es sieht. Daher wird TShark aus der obigen Liste sein Ziel auf „eth0“ setzen. Wenn wir also die Schnittstelle nicht angeben, wird automatisch die Schnittstelle „eth0“ verwendet. Wie auch immer wir die Schnittstelle explizit definieren wollen, müssen wir die Option „-i“ verwenden:

$ tshark -i eth0

Auf diese Weise erfasst TShark alles, was es durchläuft. Wenn wir wollen, können wir das Erfassungslimit auf wenige Pakete begrenzen, sagen wir auf 10 Pakete, indem wir die Option „-c“ oder Paketanzahl verwenden:

$ tshark -i eth0 -c 10

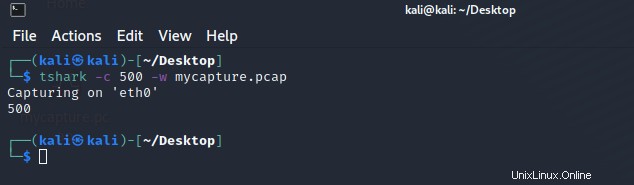

Speichern der Capture-Dateien

Eine gute Sache von TShark ist, dass wir die Erfassungen zur späteren Verwendung in einer Datei speichern können. Verwenden Sie im obigen Befehl die Option „-w“, um die Aufnahme in einer Datei zu speichern, z. B. mycapture.pcap:

$ tshark -c 500 -w mycapture.pcap

Um die obige Datei zu lesen, verwenden Sie den Befehl:

$ tshark -r mycapture.pcap

Die Ausgabe des obigen Befehls wird auf dem Terminal angezeigt.

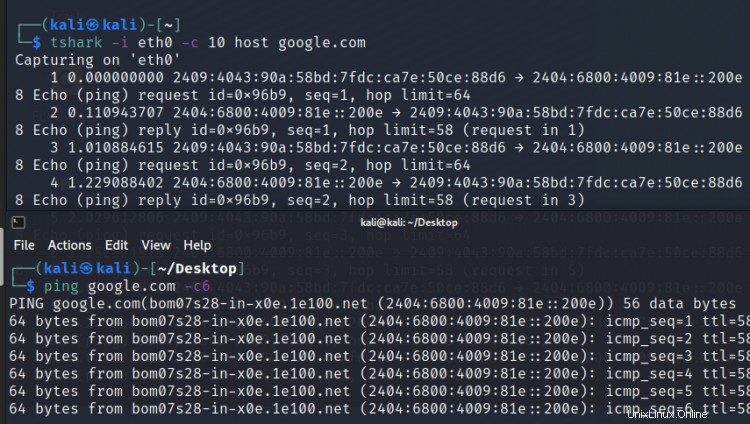

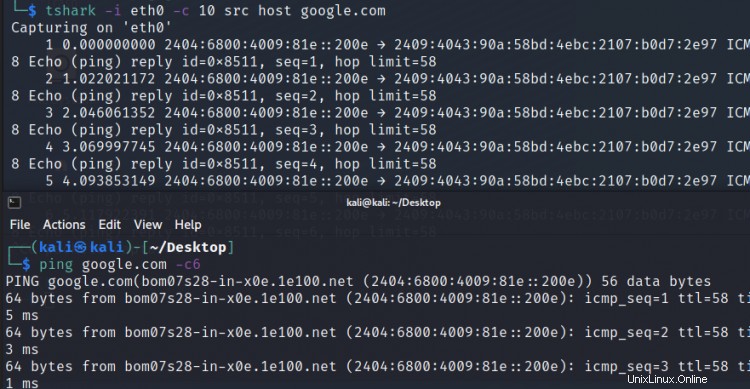

Festlegen eines Zielhosts

Wir können TShark so einstellen, dass der Datenverkehr zu und von einem bestimmten Host gefiltert wird, z. google.com. Um dies zu demonstrieren, senden wir eine Ping-Anfrage an „google.com“

$ping an google.com

Jetzt führen wir den TShark-Befehl aus, um den oben genannten Datenverkehr zu erfassen:

$ tshark -i eth0 -c 10 Host google.com

Hinweis: Anstelle des Hostnamens können wir auch die IP-Adresse des Hosts verwenden.

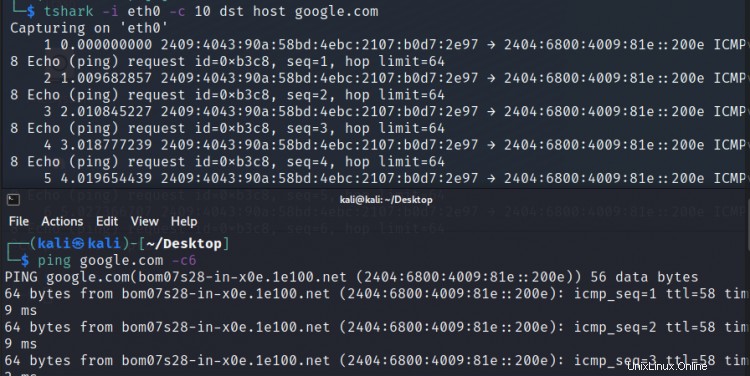

Der obige Befehl enthält alle Ping-Anforderungen, die an und von dem Host (google.com) gesendet werden. Um den eingehenden Datenverkehr herauszufiltern, verwenden Sie den Befehl:

$ tshark -i eth0 src host google.com

Verwenden Sie auf die gleiche Weise den folgenden Befehl, um ausgehenden Datenverkehr herauszufiltern:

$ tshark -i eth0 dsthost google.com

Ähnlich wie bei einer Ping-Anfrage können wir auch einen Nmap-Scan ausführen und unsere Ergebnisse in einer Datei speichern oder direkt mit TShark analysieren.

Schlussfolgerung

TShark ist ein sehr wichtiges Tool für Sicherheitsanalysatoren. Dieser Artikel berührt nur die Oberfläche, um Ihnen mitzuteilen, was Sie mit TShark tun können. Es gibt eine ganze Welt voller großartiger Möglichkeiten mit TShark. Um mehr über TShark zu erfahren, gehen Sie zu https://www.wireshark.org/docs/, wo Sie Schulungsvideos, Anleitungen usw. finden. Man-Seiten für TShark enthalten auch riesige Informationsquellen.