WireGuard ist ein schnelles Open-Source-VPN, das modernste Kryptografie verwendet. VPN steht für Virtual Private Network. Wenn Sie Wireguard VPN mit anderen VPN-Lösungen vergleichen, ist WireGuard VPN einfach zu konfigurieren, platzsparender und schneller. Andere VPN-Lösungen sind IPsec und OpenVPN. WireGuard kann auf allen gängigen Betriebssystemen wie Windows, Linux, macOS und Android installiert werden.

Wenn wir in die Tiefe von WireGuard VPN gehen, stellen wir fest, dass es nicht dem Client-Server-Modell folgt, sondern dem Peer-to-Peer-VPN folgt. Wir können einen Peer während der Konfiguration als Client oder Server festlegen. Es erstellt eine Netzwerkschnittstelle auf jedem Peer-Gerät. Das funktioniert dann wie ein Tunnel. Die Peer-Authentifizierung erfolgt durch Teilen oder Validieren öffentlicher Schlüssel. Es ahmt das SSh-Modell nach.

Lassen Sie uns zum Hauptthema dieses Artikels springen, nämlich der Einrichtung von Wireguard VPN auf Debian 11. Es fungiert als VPN-Server.

Schritt 1:WireGuard unter Debian 11 installieren

Beginnen wir mit der Installation des Wireguard VPN. Es kann über Backports-Repositories installiert werden. Wir können es mit dem folgenden Befehl zu unserem System hinzufügen:

$ echo 'deb http://ftp.debian.org/debian buster-backports main' | sudo tee /etc/apt/sources.list.d/buster-backports.list

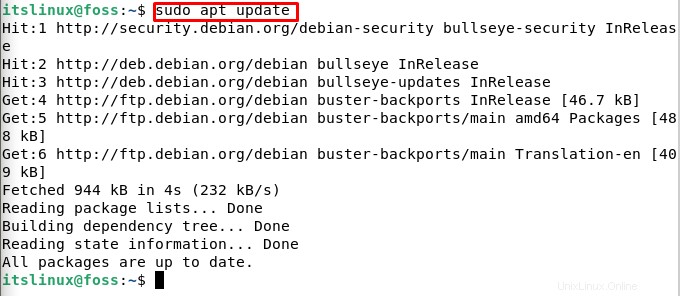

Nachdem das Repository aktiviert wurde, aktualisieren wir unseren apt-cache. Geben Sie dazu folgenden Befehl ein:

$ sudo apt update

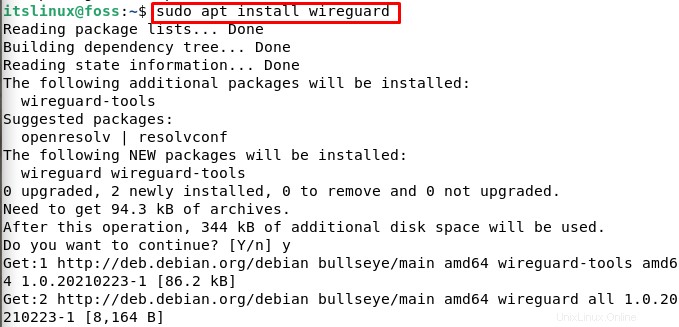

Nach dem Update müssen wir das Wireguard-Modul und die Tools installieren. Geben oder kopieren Sie dazu den folgenden Befehl:

$ sudo apt install wireguard

Zu beachten ist, dass Wireguard als Kernelmodul läuft.

Schritt 2:WireGuard-Konfiguration

Nachdem wir Wireguard in Debian 11 installiert haben, konfigurieren wir Wireguard. Die WG und das wg-quick Befehle helfen uns bei der Verwaltung und Konfiguration von Wireguard.

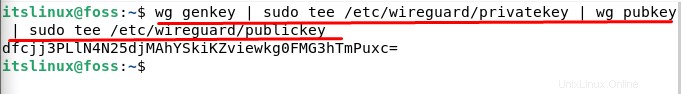

Wie wir im Einführungsteil dieses Artikels erwähnt haben, hat jedes Gerät im Wireguard VPN-Netzwerk einen öffentlichen und einen privaten Schlüssel. Zu diesem Zweck müssen wir den folgenden Befehl ausführen, um ein Schlüsselpaar zu generieren:

$ wg genkey | sudo tee /etc/wireguard/privatekey | wg pubkey | sudo tee /etc/wireguard/publickey

Sie können den Schlüssel sehen, sobald Sie den obigen Befehl ausführen, genau wie im Screenshot gezeigt. Die Schlüsselpaardateien wurden im Verzeichnis /etc/wireguard generiert. Wir können Dateiinhalte mit der Katze anzeigen oder weniger Befehle in Debian 11.

Es sollte beachtet werden, dass der private Schlüssel privat ist und niemals mit jemandem geteilt werden sollte.

Ein weiterer Schlüssel, den wireguard unterstützt, ist der Pre-Shared Key. Die Funktion dieses Schlüssels besteht darin, eine zusätzliche Ebene der Kryptografie mit symmetrischen Schlüsseln hinzuzufügen. Es sollte beachtet werden, dass dieser Schlüssel völlig optional ist. Außerdem sollte dieser Schlüssel für jedes Peer-Paar eindeutig sein.

Der nächste Schritt bei der Konfiguration von WireGuard ist die Konfiguration des Tunnelgeräts. Das Tunnelgerät kann unseren VPN-Verkehr weiterleiten. Lassen Sie uns zu diesem Zweck unser Gerät über die Befehlszeilenschnittstelle einrichten.

Wir öffnen den Editor und erstellen eine neue Datei mit dem Namen wg0.conf. Um die Konfiguration zu erstellen, müssen wir einen Texteditor verwenden. Folgen Sie dem folgenden Befehl, um den Editor zu öffnen und eine neue Datei zu erstellen:

$ sudo nano /etc/wireguard/wg0.conf

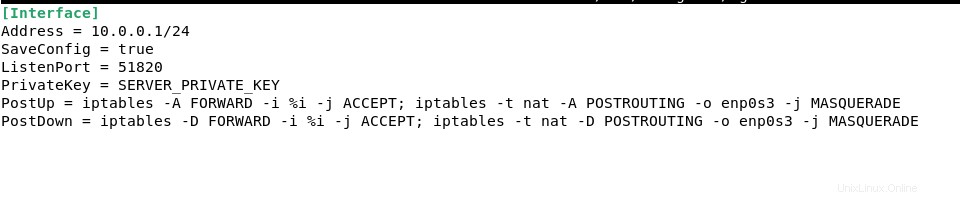

Fügen Sie Folgendes in Ihrem geöffneten Editor hinzu:

Adresse =10.0.0.1/24

SaveConfig =true

ListenPort =51820

PrivateKey =SERVER_PRIVATE_KEY

PostUp =iptables -A FORWARD -i %i -j ACCEPT; iptables -t nat -A POSTROUTING -o enp0s3 -j MASQUERADE

PostDown =iptables -D FORWARD -i %i -j ACCEPT; iptables -t nat -D POSTROUTING -o enp0s3 -j MASQUERADE

Drücken Sie STRG+S, um die Datei zu speichern, und drücken Sie danach STRG+X, um die Datei zu schließen.

Bevor ich fortfahre, lassen Sie mich den Punkt betonen, dass Sie den SERVER_PRIVATE_KEY im obigen Code durch Ihren privaten Schlüssel ersetzen müssen. Sie können einen privaten Schlüssel mit dem folgenden Befehl generieren:

$ umask 077 /etc/wireguard

$ wg genkey | tee privatekey | wg pubkey > publickeyUm den privaten Schlüssel anzuzeigen, können Sie dem folgenden Befehl folgen:

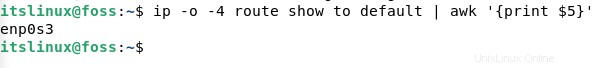

$ sudo cat /etc/wireguard/privatekeyDenken Sie daran, dass Sie in den obigen Befehlen enp0s3 ersetzen müssen die sich hinter dem Postrouting befindet mit der öffentlichen Netzwerkschnittstelle. Sie können Ihre öffentliche Schnittstelle mit dem folgenden Befehl finden:

$ ip -o -4 route show to default | awk '{print $5}'

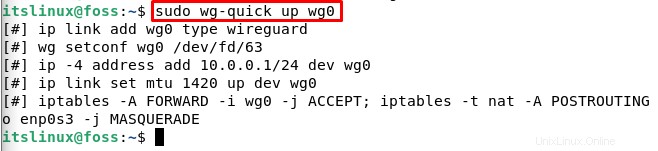

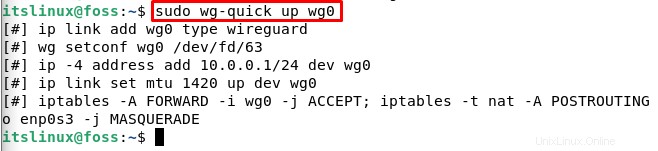

Nachdem Sie nun die Datei im Editor bearbeitet haben, müssen wir mithilfe der Attribute in der Konfigurationsdatei die wg0 bringen Schnittstelle auf. Geben Sie dazu folgenden Befehl ein:

$ sudo wg-quick up wg0Die Ausgabe sieht wie folgt aus:

Wir können die Konfiguration und den Schnittstellenstatus mit dem folgenden Befehl anzeigen:

$ sudo wg show wg0

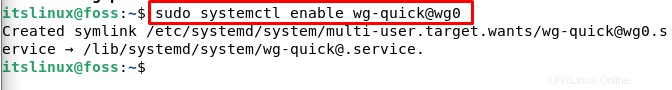

Der letzte Schritt bei der Konfiguration von wireGuard besteht darin, es beim Booten zu verwenden. Der Grund dafür ist, dass WireGuard mit systemd verwaltbar ist. Geben Sie den folgenden Befehl ein:

$ sudo systemctl enable example@unixlinux.online

Schritt 3:Servernetzwerk und Konfiguration der Firewall

Dieser Schritt umfasst die Konfiguration der Firewall und des Servernetzwerks. Damit NAT funktioniert, müssen Sie zuerst die IP-Weiterleitung aktivieren. Geben Sie dazu folgenden Befehl ein:

$ sudo nano /etc/sysctl.confDadurch wird die Datei sysctl.conf geöffnet. Wir müssen die folgende Zeile in diese Datei einfügen:

net.ipv4.ip_forward=1Wenn Sie mit dem Hinzufügen der obigen Zeile fertig sind, speichern Sie die Datei, indem Sie STRG + S drücken, und drücken Sie dann STRG + X, um die Datei zu schließen.

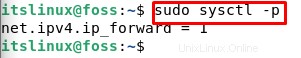

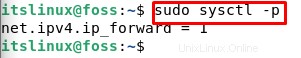

Geben Sie danach im Terminal folgenden Befehl ein:

$ sudo sysctl -p

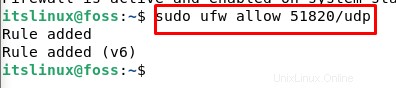

Der letzte Schritt ist die Verwaltung unserer Firewall. Wir müssen Port 51820 für öffnen UDP-Verkehr. Dies ist nur der Fall, wenn man das UFW verwendet. Geben Sie dazu folgenden Befehl ein:

$ sudo ufw allow 51820/udp

Herzliche Glückwünsche! Wir haben den Debian-Peer erfolgreich eingerichtet. Er fungiert nun als Server.

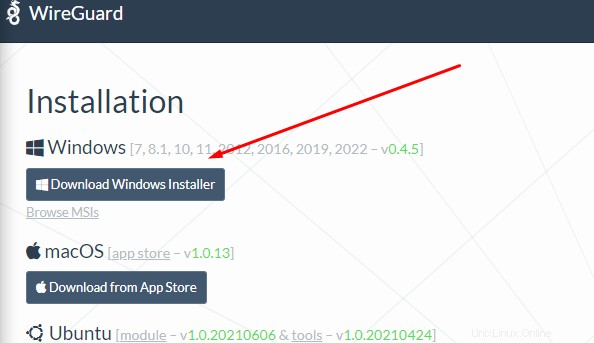

Schritt 4:Einrichtung des Windows-Clients

Da der Server nun eingerichtet ist, müssen wir einen Client einrichten. Dazu wählen wir Fenster. Gehen Sie zu Ihrem Browser und installieren Sie das MSI-Paket für das Fenster über den folgenden Link:

https://www.wireguard.com/install/

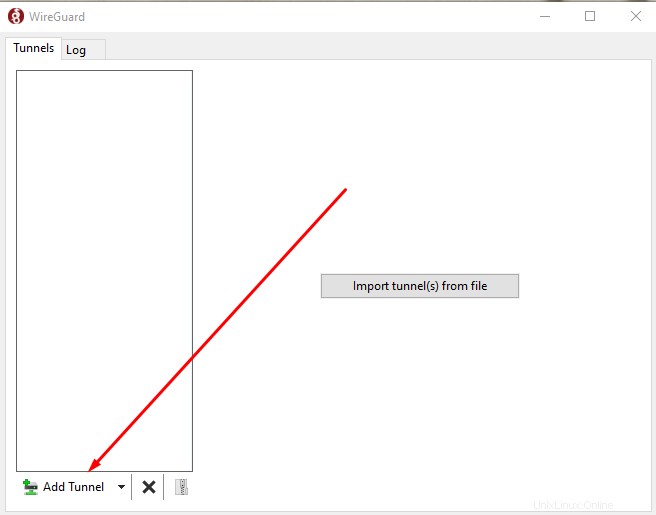

Installieren Sie die heruntergeladene Datei und klicken Sie danach auf „Tunnel hinzufügen“ in der unteren linken Ecke.

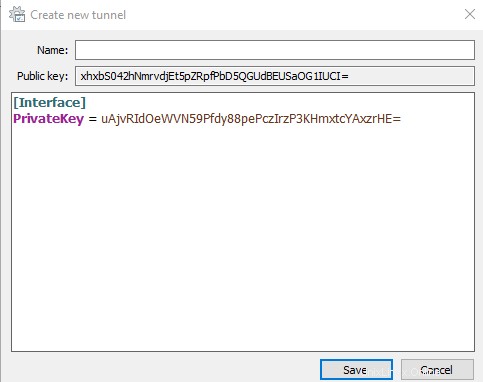

Ein Dropdown-Fenster wird geöffnet. Wählen Sie die Option „Leeren Tunnel hinzufügen“ . Sobald Sie fertig sind, sehen Sie den folgenden Bildschirm:

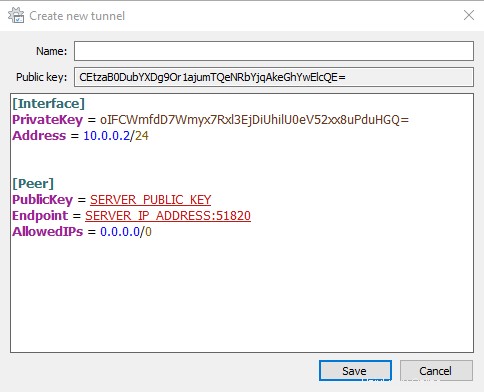

Bearbeiten Sie hier die Datei, indem Sie die folgenden Zeilen hinzufügen:

[Schnittstelle]

PrivateKey =CLIENT_PRIVATE_KEY

Adresse =10.0.0.2/24

[Peer]

PublicKey =SERVER_PUBLIC_KEY

Endpoint =SERVER_IP_ADDRESS:51820

AllowedIPs =0.0.0.0/0

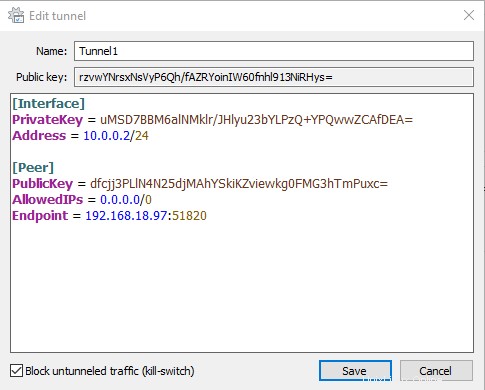

Sie sollten bedenken, dass Sie Ihren privaten Schlüssel sowie den von Ihnen erstellten Server hinzufügen müssen, es handelt sich um einen öffentlichen Schlüssel in den entsprechenden Feldern. Außerdem müssen Sie die „Server_IP_ADDRESS“ ersetzen Schlüsselwort und geben Sie die Server-IP-Adresse ein . Legen Sie danach den Namen fest und klicken Sie auf Speichern.

Schritt 5:Client-Peer- und Server-Verbindung

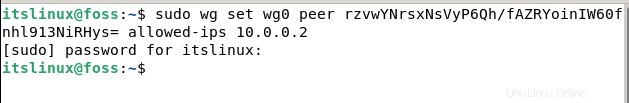

Schritt 5 besteht darin, den Client und den Server hinzuzufügen. Dies ist der vorletzte Schritt, in dem wir die IP-Adresse und den öffentlichen Schlüssel des Clients für den Server festlegen. Gehen Sie zurück zu Ihrem Debian 11-Server und geben Sie den folgenden Befehl ein:

$ sudo wg set wg0 peer CLIENT_PUBLIC_KEY allowed-ips 10.0.0.2Ersetzen Sie den öffentlichen Schlüssel durch den öffentlichen Schlüssel Ihres Clients. Sie finden den öffentlichen Schlüssel des Clients in Ihrer Window-WireGuard-Anwendung.

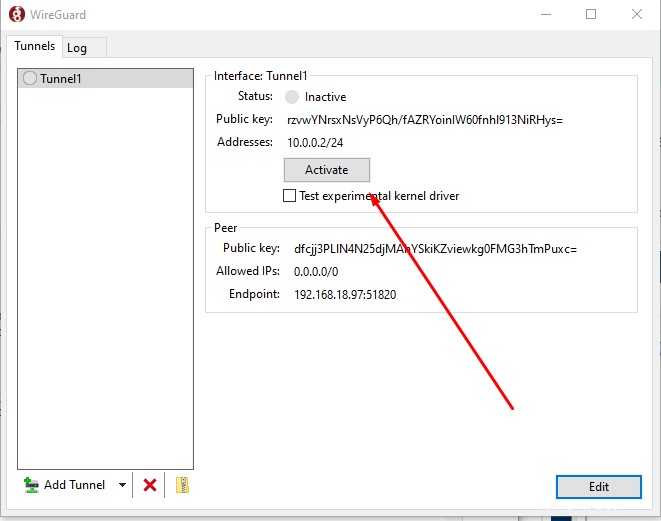

Wenn Sie alle vorherigen Schritte ausgeführt haben, gehen Sie zu Ihrem Client-Computer, d. h. zur Windows WireGuard App.

Schritt 6:Windows-Client

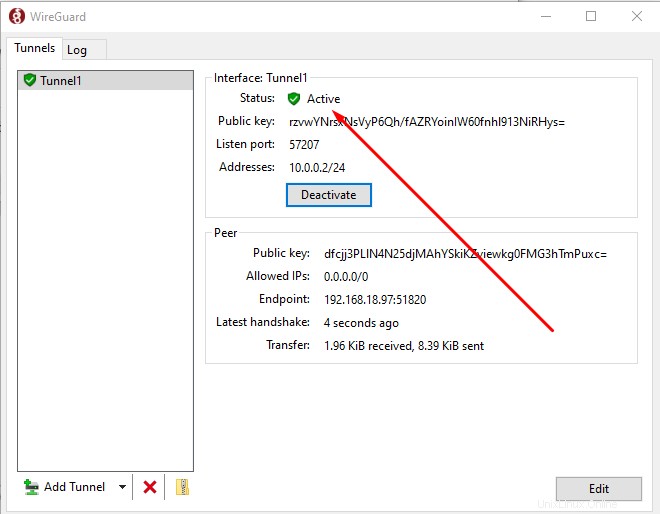

Dies ist der letzte Schritt, bei dem Sie nur noch auf die Schaltfläche „Aktivieren“ im WireGuard-App-Tunnel klicken müssen.

Sobald Sie auf die Schaltfläche „Aktivieren“ klicken, ändert sich der Tunnelstatus automatisch in „Aktiv“. Und damit sind wir fertig. Herzlichen Glückwunsch!

Schlussfolgerung

Wir haben WireGuard auf Debian 11 installiert und konfiguriert. Wir haben den Debian-Rechner als Server und den Windows-Rechner als Client eingerichtet.

Jetzt können Sie ganz einfach einen sicheren und verschlüsselten Tunnel erstellen, der den gesamten Internetverkehr abwickelt. Mit einfachen Worten, Sie können anonym im Internet surfen und surfen. Dies wird dazu beitragen, Sie vor allen, einschließlich Hackern, abzuschirmen, da der Datenverkehr privat ist.