Nun, es gibt keinen großen Unterschied zwischen Whonix- und Tails-Linux-Systemen, da beide auf Debian basieren und darauf ausgelegt sind, die Privatsphäre, Sicherheit und Anonymität der Person zu wahren, die sie verwendet. Es gibt jedoch einige Funktionen, die von den Entwicklern dieser sicheren Linux-Systeme angeboten werden, die sie anders machen, und hier wissen wir, welche das sind?

Sicherheit ist das große Anliegen von Menschen, die sich mit Tests beschäftigen, ethisches Hacking betreiben, im Dark Web surfen oder sich einfach nur um ihre Privatsphäre sorgen, während sie online gehen. In solchen Szenarien sind Tails, Whonix und andere ähnliche Linux-Systeme großartige Optionen, um Sicherheit und Anonymisierung aufrechtzuerhalten. Lassen Sie uns die verschiedenen Aspekte dieser beiden Linux-Betriebssysteme durchgehen, um zu erfahren, was sie voneinander unterscheidet.

Da sowohl Whonix als auch Tails auf Debian basieren, werden sie sich in Bezug auf den Basiscode nicht unterscheiden. Der Unterschied liegt in der Anzahl der Tools, der Härte des Betriebssystems, der Portabilität und mehr … Als Referenz siehe die folgende Tabelle.

Einige wichtige Unterschiede zwischen Whonix und Tails

| Funktionen | Whonix | Schwänze |

| Desktop-Umgebung | Xfce | Gnom |

| Internetverbindung weiterleiten | Ja, über Tor | Ja, über Tor |

| Standardbrowser | Tor-Browser | Tor-Browser |

| Basierend auf | Debian | Debian |

| Torifying-Gateway | Ja | Nein |

| Live-Modus | Ja | Ja |

| Live-USB | Nein | Ja |

| Virtualbox, KVM oder VMware erforderlich | Ja | Nein |

| Systemanforderungen | Höher | Senken |

| Kann in Virtualbox oder Vmware ausgeführt werden | Ja, sogar standardmäßig im OVA-Format | Ja, aber der dauerhafte Modus funktioniert nicht |

| Persistenzmodus | Voll | Nur für Live-USB |

| Open-Source | Ja | Ja |

| Nicht anonyme Entwickler | Ja | Nein |

| Mehrsprachige Unterstützung | Nein | Ja |

| VPN-Unterstützung | Manuelle Konfiguration ist erforderlich | Nein |

| E-Mail-Client | Thunderbird | Thunderbird |

| Installationsschwierigkeiten | Mittel | Einfach |

| Umfassende Dokumentation | Ja | Ja |

| Energiesparen in VMs deaktivieren | Ja | Nein, aber es gibt keinen Schlafmodus |

| AppArmor ist standardmäßig aktiviert | Ja | Ja |

| Sichere verteilte Netzwerkzeitsynchronisierung | Ja | Ja |

| Web-Fingerabdruck | Gleich wie TBB | Kann nicht mit TBB identisch sein |

| Lokale Festplattenverschlüsselung | Nein | Ja, für einen dauerhaften USB |

Erfahren Sie alles im Detail auf dieser Wiki-Seite.

Systemanforderungen für Tails und Whonix

Für Whonix

- 4 GB RAM

- 32 GB Speicherplatz

- Ein 64-Bit-Intel- oder AMD-Prozessor mit Intel VT-x bzw. AMV-V.

- Virtualisierungsplattform

Für Schwänze

- 2 GB RAM

- USB-Stick mit mindestens 8 GB oder eine DVD.

- Ein 64-Bit x86-64-kompatibler Prozessor für die neueste Version

Installation und Einrichtung

Die Einrichtung und Installation von Whonix und Tails ist nicht sehr schwierig, hängt jedoch davon ab, welche Art von Benutzer Sie sind, Fortgeschrittene oder Anfänger. Die Installation von Tails ist ziemlich einfach und unkompliziert. Laden Sie einfach die ISO-Datei herunter, verwenden Sie eine Software von Drittanbietern wie BalenaEtcher, flashen Sie die ISO-Datei auf ein USB-Laufwerk und beginnen Sie mit der Verwendung auf jedem System.

Das bedeutet, dass wir Tails über Windows, macOS, Debian/Ubuntu oder andere Linux-Versionen wie Redhat, Fedora und mehr installieren können …

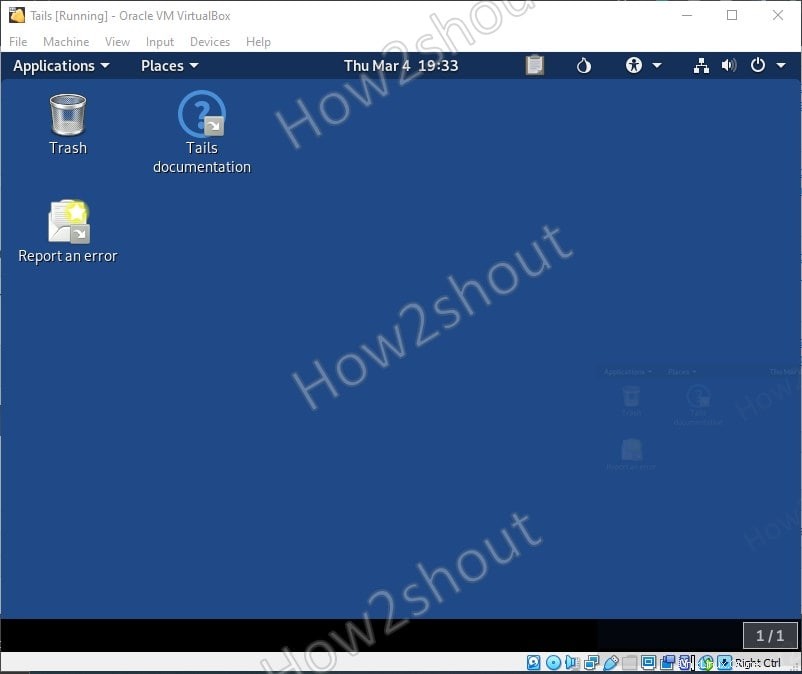

Tails Linux OS virtuelle Maschine auf VirtualBox – Screenshot

Für die Installation benötigen Sie:

- Ein Computer mit Internetzugang zum Herunterladen der ISO- oder IMG-Datei.

- A USB-Sticks (oder Speicherkarten oder DVD-Rohlinge) mit mindestens 4 GB Speicherplatz

- Bootfähige USB-Maker-Software.

Lernen – Wie man Tails in VirtualBox einrichtet und ausführt.

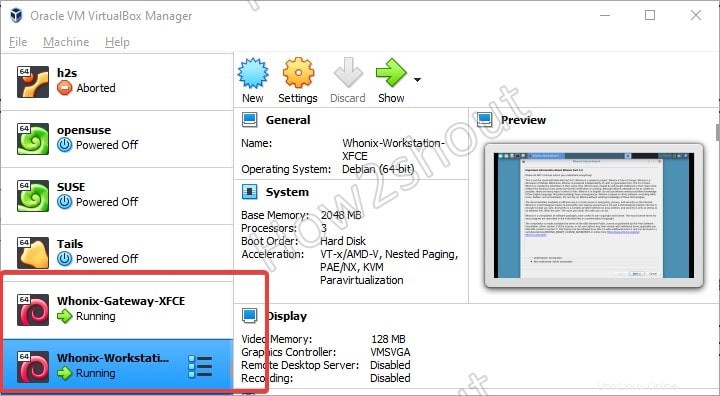

So verwenden Sie Whonix , benötigen wir zwei virtuelle Maschinen, im Grunde zwei Computer, von denen einer als Gateway zum Tor-Netzwerk dient und als Whonix Gateway bekannt ist . Alternativ kann dieser auch über einen Proxy-Server (anstelle einer direkten Internetverbindung) verbunden werden. Wohingegen die andere VM als Whonix Workstation bekannt ist das die Anwendungen hostet, mit denen Sie arbeiten, wie Browser, E-Mail-Programme oder Ihre wichtige Software.

Um es zu installieren, müssen wir nur die offizielle Website besuchen , wo es in Form von Virtual Appliance für VirtualBox, Vmware, Qubes und KVM verfügbar ist. Hier werden wir über die Einrichtung in VirtualBox sprechen.

Sobald Sie die Datei haben, öffnen Sie einfach VirtualBox auf Ihrem Linux-, MacOS- oder Windows-System. Klicken auf der Datei -> Appliance importieren und wählen Sie die heruntergeladene OVA-Datei von Whonix aus. Sobald die Appliance importiert wurde, sehen Sie zwei virtuelle Maschinen, eine für Gateway und die andere für Workstation.

Damit Whonix reibungslos läuft, sollte Ihr System bzw. Ihre virtuelle Maschine über mindestens 2 GB RAM und 10 GB freien Speicher auf der Festplatte verfügen und die CPU muss die Virtualisierungsfunktionen Intel VT-x oder AMD-V bieten.

Das bedeutet, dass das sofort einsatzbereite Whonix den vollständigen persistenten Modus unterstützt und alles, was Sie darauf speichern, dort bleibt, bis Sie es manuell löschen. Im Fall von Tails können wir jedoch den Persistent-Modus auf VirtualBox nicht verwenden, wenn Sie Live USB auf einem PC oder Laptop verwenden, kann der Persistent-Modus jedoch manuell aktiviert werden.

Daher ist Tails in Bezug auf die Einrichtung und Verwendung einfach und anfängerfreundlich und das gleiche gilt für Whonix in Virtualbox oder VMware Player, aber ansonsten muss man sich etwas anstrengen.

Whonix auf Virtualbox – Screenshot

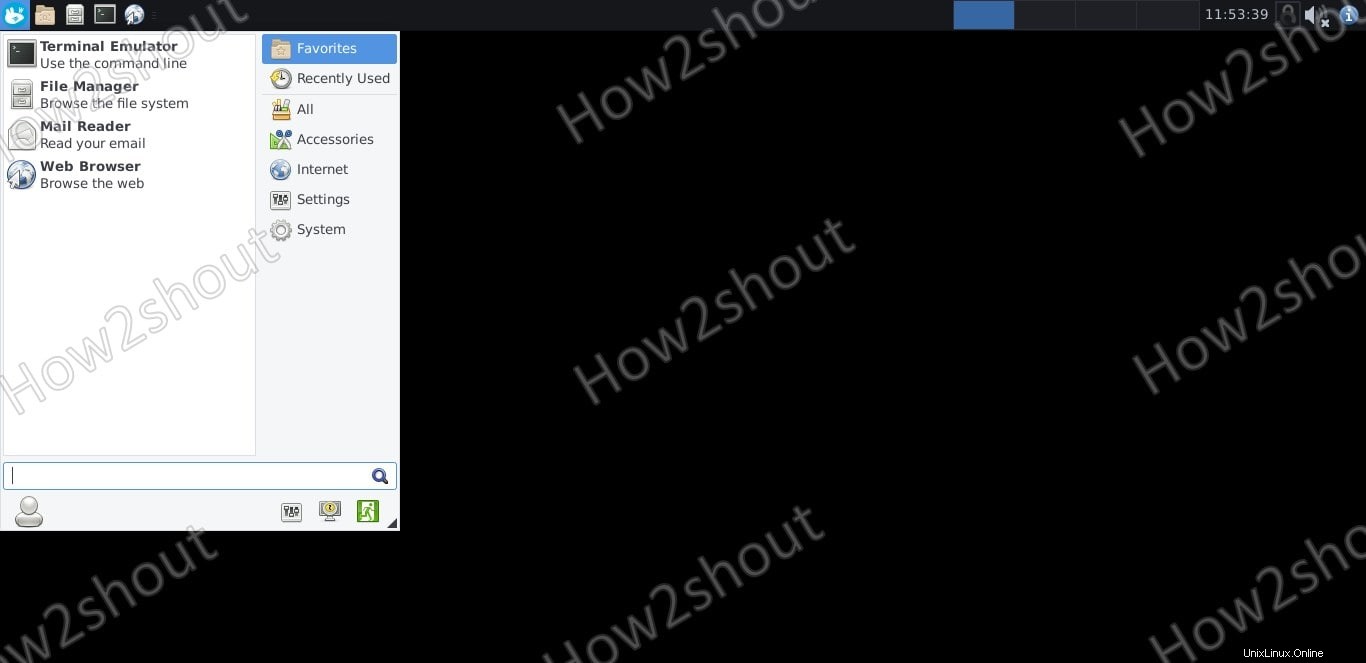

Whonix- und Tails-Oberfläche

Sie hätten bereits die Screenshots für Whonix und Tails Desktop gesehen. Beide sehen aufgrund der beliebten Desktop-Umgebungen, die sie verwenden, einfach und leicht zu handhaben aus. XFCE, das ein leichtes ist, befindet sich auf Whonix, während Tails mit dem klassischen GNOME geliefert wird, das in Bezug auf Symbole und andere Elemente besser aussieht als Whonix.

Die Benutzeroberfläche unterscheidet sich auf den ersten Blick nicht wesentlich von anderen bekannten Distributionen. Oben links sind eine Schaltfläche für das Menü und das Terminal, der Dateimanager und die Symbole des Tor-Browsers bei Whonix angegeben, und eine ähnliche Art der Einrichtung finden Sie auch bei Tails.

Trotzdem wird die Schnittstelle kein Problem darstellen, da die Benutzer dieser beiden Linux-Systeme nicht nach Schönheit, sondern nach Sicherheit suchen. Somit erübrigt sich diese Frage welche Schnittstelle man am besten hat.

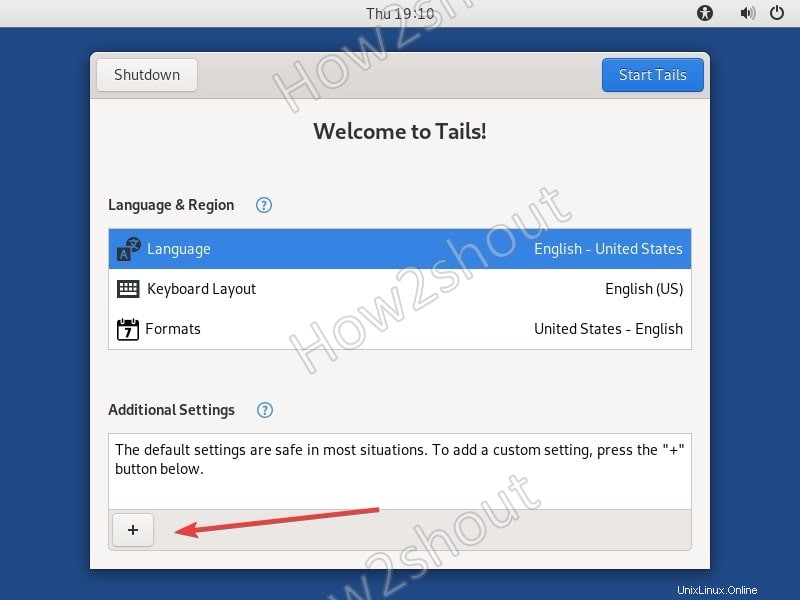

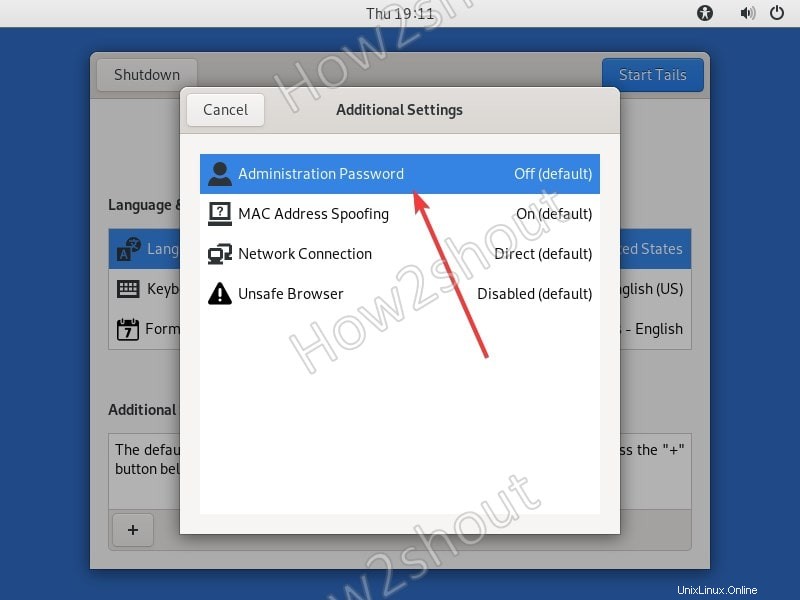

Beide Systeme starten automatisch und benötigen kein Passwort. Tails erlaubt es jedoch nicht, das System als Root zu verwenden, da das Passwort dafür standardmäßig deaktiviert ist und wenn der Benutzer es verwenden möchte, muss er dasselbe kurz vor dem Start festlegen, indem er die entsprechende Option für verwendet dies.

Andererseits Whonix wird mit einem vordefinierten Standard-Benutzernamen und -Passwort geliefert, das „user“ lautet “ und „changeme “ sind voreingestellt und sollten im ersten Schritt geändert werden. Starten Sie dazu das Terminal und geben Sie den Befehl

einsudo passwd username

Hinweis – Ersetzen Sie den Benutzernamen durch root oder das Benutzerkonto, für das Sie das Passwort ändern möchten.

Sicherheit

Whonix konzentriert sich in erster Linie auf Sicherheit und Anonymisierung. Um die Sicherheit zu erhöhen, verwendet es genau wie Tails das Tor-Netzwerk, um die IP-Adresse und den Standort des Benutzers zu verschleiern und den Datenverkehr zu anonymisieren.

Beim Whonix wird die (erzwungene) Verbindung zum Tor-Netzwerk nur über das Gateway hergestellt. Der Arbeitsplatz ist komplett isoliert im eigenen Netzwerk und zusätzlich durch eine zweite Firewall (unabhängig vom Gateway) geschützt. Damit sind DNS-Leaks praktisch ausgeschlossen und auch Malware mit Root-Rechten kann Ihre echte IP-Adresse nicht ermitteln. Es minimiert sogar potenzielle Benutzerfehler, die zu Fehlfunktionen führen könnten.

Das Konzept mit dem Gateway hat gegenüber Tails noch einen weiteren Vorteil und etwas zusätzliche Sicherheit. Darüber hinaus können Sie mit der Whonix-Workstation nicht nur auf das Internet zugreifen, sondern auch das Gateway für andere Computer oder Android-Geräte verwenden und sogar mehrere VMs können sich parallel damit verbinden. Kurz gesagt, das Whonix-Gateway gibt uns die Möglichkeit, auch mit den Sicherheitsverteilungen wie „Kali“ anstelle der Workstation sicherer zu arbeiten. Beispielsweise können wir das Gateway auf externer Hardware installieren, um alle unsere Daten darüber zu leiten. Deshalb ist Whonix für fortgeschrittene Benutzer.

Nun, das bedeutet nicht, dass die Tails-Benutzer keine Vergünstigungen haben. Das Beste an Tails ist die Portabilität und Fähigkeit, die Arbeit zu erledigen, ohne Spuren zu hinterlassen. Da es sich um ein Live-USB-Linux-System handelt, können wir es auf jedem Computer (zu Hause, öffentlicher Computer, Bibliothek usw.) verwenden, ohne tatsächlich das Standardbetriebssystem und die Festplatte zum Speichern unserer Daten zu verwenden. Somit hat der Benutzer nicht nur die Anonymität des Tor-Netzwerks, sondern kann auch mit nur einem kleinen USB-Stick auf alte oder neue Hardware zugreifen.

Tails fälscht die MAC-Adresse und kann natürlich die IP-Adresse aufgrund des integrierten Tor verbergen; Die Privatsphäre kann mit den verschiedenen integrierten Tools wie dem Tor-Browser, Onion Share und mehr weiter verbessert werden. Da es sich um ein Debian-basiertes System handelt, können Sie verschiedene Sicherheits- und Hacking-Open-Source-Tools installieren, die auf Kali Linux verfügbar sind.

Das Beste ist, dass es so konzipiert ist, dass, wenn Sie den Presistent-Modus nicht eingeschaltet haben, in dem Moment, in dem Sie den PC ausschalten, alles bereinigt wird, sodass keine Spuren Ihrer Aktivität hinterlassen werden, selbst wenn jemand anderes Ihren USB-Stick erhalten hat, kein persönlicher Informationen oder Aktivitäten können nachgelesen werden. Die Benutzer, die die Option Presistent Volume verwenden, müssen die Dinge jedoch manuell löschen, indem sie die in Tails verfügbare Option verwenden. Nichtsdestotrotz werden Ihre Informationen zu verschiedenen Dingen wie PGP-Schlüsseln, Bitcoin-Wallet-Informationen, WLAN-Passwörtern usw. auf dem gesicherten Volume alle in einer sicheren verschlüsselten Form gespeichert.

E-Mails können in Whonix und Tails versendet werden, indem alle Nachrichten per OpenPGP verschlüsselt werden, was mit wenigen Mausklicks konfiguriert werden konnte und für den Versand perfekt funktionierte.

Whonix vs. Tails Vor- und Nachteile

Tails Pro und Consa

#Vorteile:

- Gute Benutzeroberfläche

- Sehr einfach zu bedienen und zu handhaben

- Kann von USB auf jeder Maschine booten, sogar auf einer sehr alten.

- Löschen Sie alle Daten und den Verlauf, sobald das System neu gestartet oder heruntergefahren wird, und hinterlässt somit keine Spuren von Aktivitäten wie Protokollen, Auslagerungsdateien, Bash-Verlauf, Browserverlauf usw.

- Root-Passwort ist standardmäßig deaktiviert.

- Eine nette und schnelle Möglichkeit, die IP-Adresse, den Browser-Fingerabdruck und andere Datenschutzoptionen zu verbergen.

Nachteile:

- Unterstützt den Presistent-Modus in VirtualBox nicht

- Im Gegensatz zu Whonix weniger Anpassungs- und Konfigurationsmöglichkeiten

- Nichts für sehr fortgeschrittene Benutzer, die ein Linux-Betriebssystem für langfristige Sicherheit und Hacking-Zwecke wollen.

- Wenn Sie in VirtualBox verwenden, gibt es keine Option zum Installieren von Guest Additions, da Vbox den Neustart der virtuellen Maschine benötigt, um den Kernel zu ändern.

Vor- und Nachteile von Whonix

#Profis

- Starke Option zum Verbergen der IP-Adresse wegen Workstation-Isolierung vom Netzwerk mit Hilfe von Gateway

- Einfach zu virtualisieren

- Woksation identifiziert automatisch die Nutzung und das Gateway auf VirtualBox und anderen Virtaulisierungsplattformen, daher keine zusätzliche Konfiguration.

- Presistence-Unterstützung sogar auf VirtualBox, daher verbleiben alle Ihre Updates, Konfigurationen, Anpassungen und Software-Updates auf dem Betriebssystem, selbst nachdem VMs heruntergefahren wurden.

- Eine sehr starke Option, um die Identität beim Surfen im Internet zu sichern.

- Einfach in VirtualBox zu installieren, wenn Sie jedoch keine virtuelle Maschine verwenden, ist es schwierig und erfordert etwas Fachwissen.

#Nachteile:

- Immer eingeschaltete Widerstandsfunktion von Whonix könnte Sie in Gefahr bringen, wenn jemand Zugriff auf das System erhält oder es kompromittiert wird, könnte er/sie auf Ihren Browserverlauf und andere gespeicherte Informationen zugegriffen haben. Daher ist eine manuelle Reinigung erforderlich, entweder durch Klonen oder Erstellen des Snapshots der VM, wenn Sie das Betriebssystem verwenden möchten.

- Erfordert eine hohe Systemkonfiguration, da es Virtualisierungstechnologie und zwei VMs benötigt, eine für Gateway und eine für Workstation.

Schlussfolgerung

Mit diesen beiden Betriebssystemen kann jeder Benutzer schnell ein Tor-integriertes Linux-Betriebssystem starten, um auf sehr unkomplizierte und schnelle Weise eine sichere Umgebung zum Surfen zu schaffen.

Wenn Sie also regelmäßig das Internet nutzen und seine Identität sichern möchten, installieren Sie einfach VirtualBox und Whonix. Die Einrichtung dauert nur wenige Minuten. Spezielle Kenntnisse sind zunächst nicht erforderlich, denn Whonix ist bereits komplett vorkonfiguriert. Wenn Sie jedoch tiefer gehen und einige echte technische Dinge online ausführen möchten, stellen Sie sicher, dass Sie über gute Kenntnisse zur Durchführung individueller Konfigurationen verfügen.

Obwohl das Whonix eine sehr starke Arbeitsumgebung mit zwei VMs hat, hat es auch einen Schwachpunkt. In der Vergangenheit gab es beispielsweise einen Fall, in dem es Malware gelang, aus einer virtuellen Umgebung auszubrechen. Nichtsdestotrotz ist es eine einmalige Sache, dennoch müssen Sie beim Übertragen von Daten zwischen Host- und Whonix-Gast-VMs vorsichtig sein.

Andererseits , Benutzer, die Portabilität mögen und sofortigen Zugriff auf eine sichere Umgebung überall und jederzeit auf jedem PC oder Laptop wünschen, um auf ihre Daten zuzugreifen, ist Tails die beste Option.

Insgesamt sind die beiden Linux-Systeme eine gute Möglichkeit, sich selbst zu schützen, aber es hängt alles von Ihnen und Ihren Anforderungen ab.

Wenn Sie einige Ansichten haben oder etwas zu diesem Artikel hinzufügen möchten, gehört der Kommentarbereich ganz Ihnen!!!