OpenLDAP ist eine kostenlose Open-Source-Software-Suite-Implementierung von LDAP (Lightweight Directory Access Protocol). Es ist ein plattformunabhängiges Protokoll, das für zentrale Authentifizierungs- und Verzeichniszugriffsdienste wie E-Mail und andere Anwendungen verwendet werden kann.

OpenLDAP ist ein eigenständiger LDAP-Daemon, der seine Bibliotheken und Dienstprogramme bereitstellt. Außerdem bietet es Unterstützung für die TLS-Zertifikatsauthentifizierung und die SASL-Authentifizierung.

In diesem Artikel zeigen wir Ihnen, wie Sie OpenLDAP auf Debian 11 Bullseye installieren und konfigurieren.

Voraussetzungen

- Ein Debian 11-Server.

- Ein Nicht-Root-Benutzer mit sudo/root-Berechtigungen.

Installieren von OpenLDAP auf Debian 11

Zunächst installieren Sie OpenLDAP-Pakete auf dem Debian 11-Server. Das standardmäßige Debian-Repository bietet die stabile Version OpenLDAP v2.4.

Bevor Sie mit der Installation von OpenLDAP-Paketen beginnen, führen Sie den 'apt'-Befehl unten aus, um das Debian-Repository zu aktualisieren.

sudo apt update

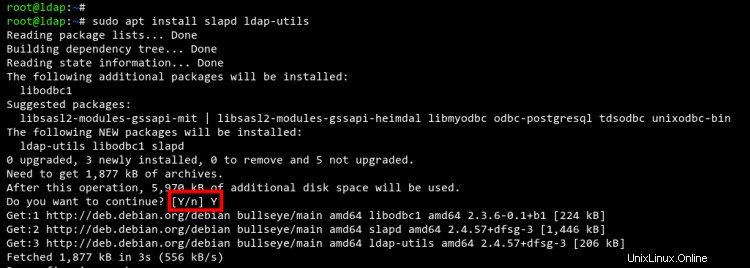

Installieren Sie nun die OpenLDAP-Pakete 'slapd ' und 'ldap-utils '. Das Paket 'slapd ' ist das Hauptpaket von OpenLDAP und die 'ldap-utils ' bietet Befehlszeilenprogramme zum Verwalten des OpenLDAP-Servers.

sudo apt install slapd ldap-utils

Geben Sie 'Y ein ' und drücken Sie 'ENTER ' um die Installation zu bestätigen.

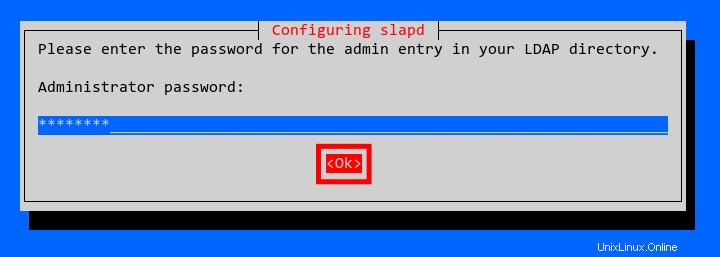

Jetzt werden Sie aufgefordert, das Passwort für den OpenLDAP-Admin-Benutzer einzurichten.

Geben Sie Ihr Passwort ein und wählen Sie „OK“. ', und drücken Sie dann 'ENTER '.

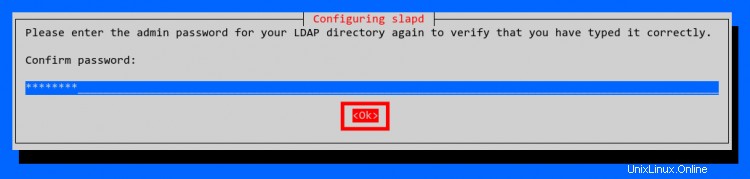

Wiederholen Sie Ihr Passwort und wählen Sie „OK“. ' und drücken Sie 'ENTER ' wieder. Und die OpenLDAP-Installation ist abgeschlossen.

OpenLDAP-Server konfigurieren

Nachdem Sie die OpenLDAP-Pakete installiert haben, werden Sie nun OpenLDAP auf dem Debian-Server einrichten.

Bevor wir fortfahren, richten wir den FQDN (Fully Qualified Domain Name) ein des Servers mit dem folgenden Befehl.

sudo hostnamectl set-hostname ldap.mydomain.local

Bearbeiten Sie nun die Datei „/etc/hosts '-Datei mit dem Nano-Editor.

sudo nano /etc/hosts

Kopieren Sie die folgende Konfiguration und fügen Sie sie ein. Stellen Sie sicher, dass Sie die IP-Adresse durch Ihre Server-IP-Adresse und den FQDN durch Ihren Hostnamen und lokalen Domänennamen ersetzen.

192.168.10.50 ldap.mydomain.local ldap

Speichern und schließen Sie die Datei.

Melden Sie sich jetzt von Ihrer aktuellen SSH-Sitzung ab und wieder bei Ihrem Server an.

Führen Sie als Nächstes den folgenden Befehl aus, um das OpenLDAP-Paket „slapd“ neu zu konfigurieren '.

sudo dpkg-reconfigure slapd

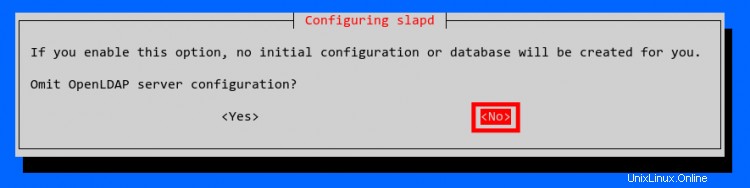

Wählen Sie Nein aus wenn Sie aufgefordert werden, die alte OpenLDAP-Konfiguration zu löschen/wegzulassen. Dadurch bleibt die alte Konfiguration verfügbar.

Geben Sie nun den lokalen DNS-Domänennamen für Ihren OpenLDAP-Server ein und wählen Sie OK .

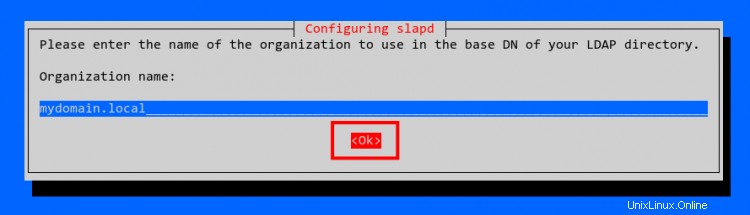

Geben Sie den Namen der Organisation ein und wählen Sie OK . Optional können Sie den gleichen Namen wie den Domänennamen als Standard belassen.

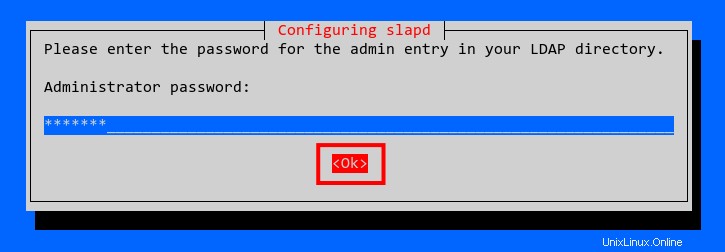

Geben Sie nun das OpenLDAP-Administratorpasswort ein und wählen Sie OK um fortzufahren.

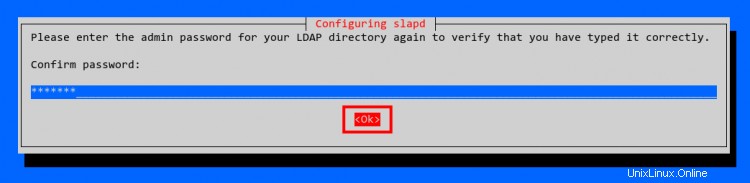

Bestätigen Sie das OpenLDAP-Admin-Passwort und wählen Sie OK nochmal.

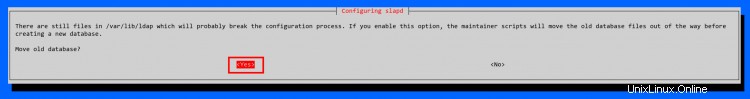

Wählen Sie NEIN aus wenn Sie aufgefordert werden, die alte slapd-Datenbank zu löschen.

Wählen Sie nun Ja um die alte slapd-Datenbank zu verschieben.

Damit ist die Konfiguration der OpenLDAP-Pakete abgeschlossen.

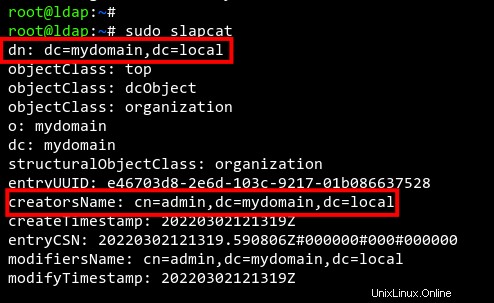

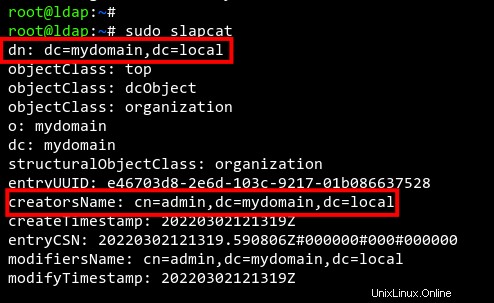

Um die OpenLDAP-Konfiguration zu überprüfen, führen Sie 'slapcat aus ' Befehl unten.

sudo slapcat

Jetzt sollten Sie die Ausgabe ähnlich dem Screenshot unten erhalten. Der Domänenname und der Organisationsname für OpenLDAP verwenden korrekt „mydomain.local '

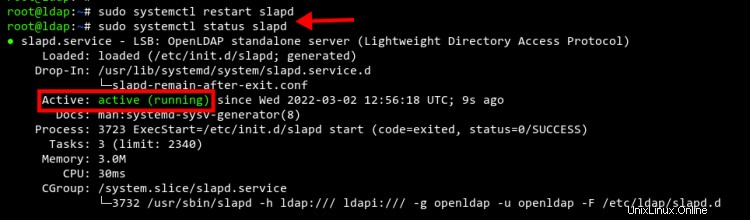

Starten Sie abschließend den 'slapd neu '-Dienst, um neue Änderungen anzuwenden. Überprüfen Sie dann den 'slapd ' Dienst.

sudo systemctl restart slapd

sudo systemctl status slapd

Jetzt sollten Sie den 'slapd erhalten ' Dienststatus als 'aktiv (läuft) '.

UFW-Firewall einrichten

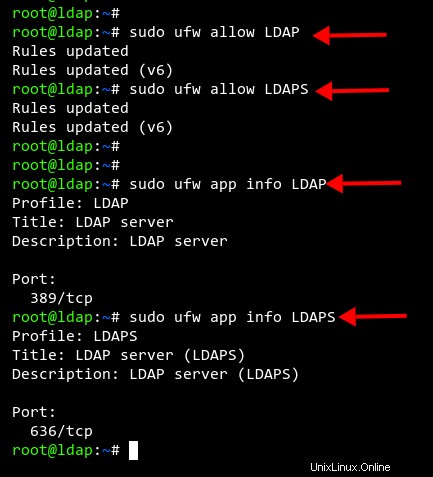

Wenn Sie den Debian-Server mit aktivierter UFW-Firewall ausführen, müssen Sie den LDAP- und LDAPS-Dienst zur UFW-Firewall hinzufügen.

Die Verwendung der Firewall in Ihrer lokalen Umgebung wird empfohlen, sie stärkt Ihre Serversicherheit.

Führen Sie nun den folgenden ufw-Befehl aus, um das LDAP hinzuzufügen und LDAPS Dienst an die ufw-Firewall.

sudo ufw allow LDAP

sudo ufw allow LDAPS

Laden Sie als Nächstes die UFW-Firewallregel mit dem folgenden Befehl neu.

sudo ufw reload

Überprüfen Sie abschließend die Liste der aktivierten Dienste auf Ihrer UFW-Firewall mit dem folgenden Befehl.

sudo ufw status

Sie sollten die Ausgabe wie im folgenden Screenshot erhalten. Die LDAP- und LDAPS-Dienste werden der UFW-Firewall hinzugefügt.

Jetzt können Sie die Gruppe und den Benutzer des OpenLDAP-Servers einrichten.

Benutzergruppe einrichten

Der OpenLDAP-Server wird häufig zur Authentifizierung auf einer Gruppe von Computern oder Servern verwendet. Und in diesem Schritt richten Sie die Gruppe auf dem OpenLDAP-Server unter Verwendung der LDIF-Datei (LDAP Data Interchange Format) ein.

Das LDIF ist eine Formatierungsdatei der LDAP-Einträge und kann verwendet werden, um Benutzer und Gruppen auf dem OpenLDAP-Server zu verwalten.

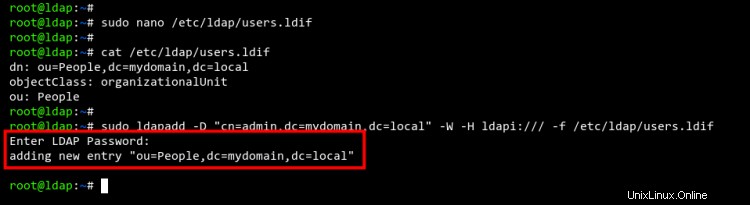

Erstellen Sie eine neue Datei '/etc/ldap/users.ldif ' mit nano Herausgeber.

sudo nano /etc/ldap/users.ldif

Kopieren Sie die folgende Konfiguration und fügen Sie sie ein. Diese Konfiguration erstellt eine neue Gruppe mit dem Namen "People". ' auf den Domainnamen 'mydomain.local .

dn: ou=People,dc=mydomain,dc=local

objectClass: organizationalUnit

ou: People

Speichern und schließen Sie die Datei.

Führen Sie als Nächstes das 'ldapadd aus ' unten, um die in der 'users.ldif' definierte Gruppe hinzuzufügen Datei.

sudo ldapadd -D "cn=admin,dc=mydomain,dc=local" -W -H ldapi:/// -f /etc/ldap/users.ldif

Sie werden aufgefordert, das „admin“-Passwort des OpenLDAP-Servers einzugeben. Und wenn der Vorgang erfolgreich ist, sollten Sie eine Nachricht sehen, z. B. 'adding new entry "ou=People,dc=mydomain,dc=local" '.

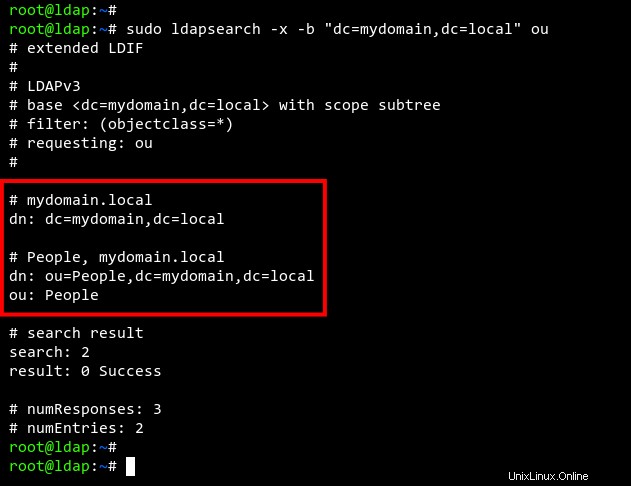

Um die Gruppe „People ', führen Sie die 'ldapsearch aus ' Befehl unten. Dieser Befehl zeigt verfügbare Gruppen auf dem OpenLDAP-Server an.

sudo ldapsearch -x -b "dc=mydomain,dc=local" ou

Jetzt sollten Sie die Gruppe „Personen“ sehen ' ist auf dem OpenLDAP-Server verfügbar.

Neuen Benutzer einrichten

Nachdem Sie die Gruppe auf dem OpenLDAP eingerichtet haben, können Sie nun einen neuen Benutzer zum OpenLDAP-Server hinzufügen. Dies kann auch mit der LDIF-Datei und dem Befehlszeilentool „ldapadd“ erfolgen.

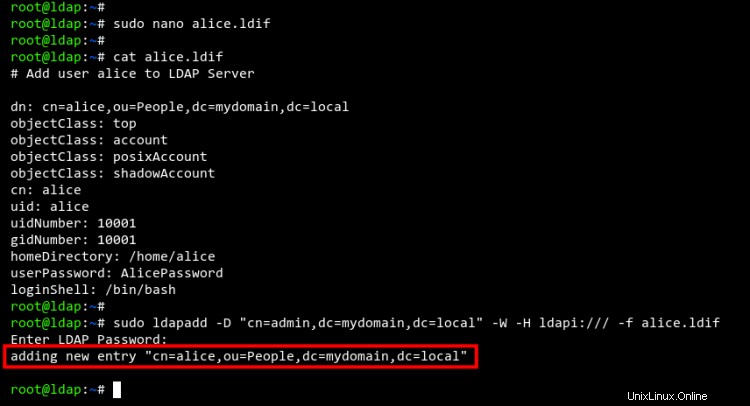

Erstellen Sie nun eine neue Datei 'alice.ldif ' mit nano Herausgeber.

sudo nano alice.ldif

Kopieren Sie die folgende Konfiguration und fügen Sie sie ein. Stellen Sie sicher, dass Sie das Passwort „AlicePassword“ ändern ' mit dem starken Passwort.

In diesem Beispiel erstellen Sie einen neuen Benutzer namens „alice“. ' mit dem Home-Verzeichnis '/home/alice ' und die Standard-Shell '/bin/bash '. Auch der Benutzer „alice ' ist Teil der Gruppe 'Personen '.

# Add user alice to LDAP Server

dn: cn=alice,ou=People,dc=mydomain,dc=local

objectClass: top

objectClass: account

objectClass: posixAccount

objectClass: shadowAccount

cn: alice

uid: alice

uidNumber: 10001

gidNumber: 10001

homeDirectory: /home/alice

userPassword: AlicePassword

loginShell: /bin/bash

Speichern und schließen Sie die Datei.

Führen Sie als Nächstes das 'ldapadd aus ' unten, um einen neuen Benutzer basierend auf der Datei 'alice.ldif hinzuzufügen ' Datei.

sudo ldapadd -D "cn=admin,dc=mydomain,dc=local" -W -H ldapi:/// -f alice.ldif

Geben Sie das OpenLDAP-Admin-Passwort ein und Sie sollten eine Ausgabe wie „adding new entry „cn=alice,ou=People,dc=mydomain,dc=local““ erhalten. ', was den neuen Benutzer 'alice bedeutet ' wurde dem OpenLDAP-Server hinzugefügt.

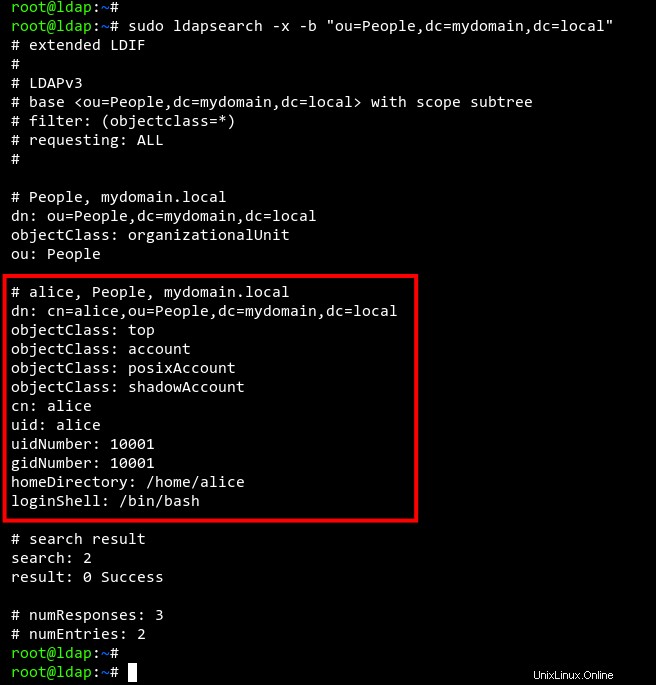

Führen Sie die 'ldapsearch aus ' Befehl unten, um die Liste der Benutzer auf dem OpenLDAP-Server abzurufen.

sudo ldapsearch -x -b "ou=People,dc=mydomain,dc=local"

Sie sollten die Ausgabe wie im folgenden Screenshot erhalten. Der neue Benutzer „alice ' ist jetzt auf dem OpenLDAP-Server verfügbar.

Schlussfolgerung

Glückwunsch! Sie haben den OpenLDAP-Server jetzt erfolgreich auf dem Debian 11-Server installiert. Außerdem haben Sie gelernt, wie Sie Gruppen und Benutzer mit den LDIF-Dateien (LDAP Data Interchange Format) und dem Befehlszeilentool „ldapadd“ hinzufügen.

Im nächsten Schritt könnten Sie daran interessiert sein, mehr darüber zu erfahren, wie Sie Linux-Rechner wie Ubuntu und CentOS zum OpenLDAP-Server hinzufügen können.