Sicherheit ist ein großes Thema für alle Netzwerke in den heutigen Unternehmensumgebungen. Viele Methoden wurden entwickelt, um Netzwerkinfrastrukturen und Kommunikation über das Internet zu sichern. Unter ihnen ist Snort ein führendes Open-Source-Netzwerk-Intrusion-Detection- und -Prevention-System und ein wertvolles Sicherheits-Framework. Es handelt sich um einen Paket-Sniffer, der den Netzwerkverkehr in Echtzeit überwacht und jedes Paket eingehend untersucht, um gefährliche Payloads oder verdächtige Anomalien zu finden.

Mit dem Snort-Intrusion-Detection-Mechanismus können wir Informationen von bekannten Arten von Angriffen sammeln und verwenden und herausfinden, ob einige versuchen, unser Netzwerk oder einen bestimmten Host anzugreifen. Die auf diese Weise gesammelten Informationen können also gut verwendet werden, um unsere Netzwerke zu härten, um sie vor Hackern und Eindringlingen zu schützen, was auch für rechtliche Zwecke nützlich sein kann.

Dieses Tutorial beschreibt die Konfiguration, Kompilierung und Installation von SNORT 2.9.7.x und DAQ-2.0.x unter Verwendung der Betriebssysteme CentOS 7.0 und anderer Komponenten.

Betriebssystem vorbereiten

Wir werden SNORT IDS unter den folgenden Betriebssystemen und ihren Komponenten einrichten

- Virtualisierungsumgebung:VMware Workstation

- HOST-Betriebssystem:Microsoft Windows 7

- GAST-Betriebssystem:CentOS 7.0 (64-Bit-Version)

- Systemressourcen:CPU 2,0 GHz RAM 4 GB

In CentOS 7 Virtual Machine haben wir die Netzwerkeinstellungen mit statischen IP-, Gateway- und DNS-Einträgen konfiguriert, um sicherzustellen, dass sie über ihre Ethernet-Schnittstelle, die als Port zur Überwachung des Datenverkehrs verwendet wird, mit dem Internet verbunden ist.

Installationsvoraussetzungen

Die folgenden Pakete sind für die Einrichtung von SNORT zwingend erforderlich, stellen Sie also sicher, dass Sie diese installieren, bevor Sie mit dem Kompilieren von SNORT oder DAQ beginnen. Fast alle diese Bibliotheken können mit dem Befehl yum installiert werden.

[root@centos-007 ~]# rpm -qa | grep gcc

libgcc-4.8.2-16.2.el7_0.x86_64

gcc-4.8.2-16.2.el7_0.x86_64

[root@centos-007 ~]# rpm -qa | grep flex

flex-2.5.37-3.el7.x86_64

[root@centos-007 ~]# rpm -qa | grep bison

bison-2.7-4.el7.x86_64

[root@centos-007 ~]# rpm -qa | grep zlib

zlib-1.2.7-13.el7.x86_64

zlib-devel-1.2.7-13.el7.x86_64

[root@centos-007 ~]# rpm -qa | grep libpcap

libpcap-1.5.3-4.el7_1.2.x86_64

libpcap-devel-1.5.3-4.el7_1.2.x86_64

[root@centos-007 ~]# rpm -qa | grep tcpdump

tcpdump-4.5.1-2.el7.x86_64

[root@centos-007 ~]# rpm -qa | grep libdnet-devel

libdnet-devel-1.12-13.1.el7.x86_64Installieren von Data Acquisition (DAQ 2.0.5)

Wir können die neuesten Installationspakete für SNORT und DAQ von der offiziellen Website herunterladen und den RPM-Paket-Download-Link kopieren, der für CentOS verfügbar ist.

[root@centos-007 ~]# yum install https://snort.org/downloads/snort/daq-2.0.5-1.centos7.x86_64.rpm

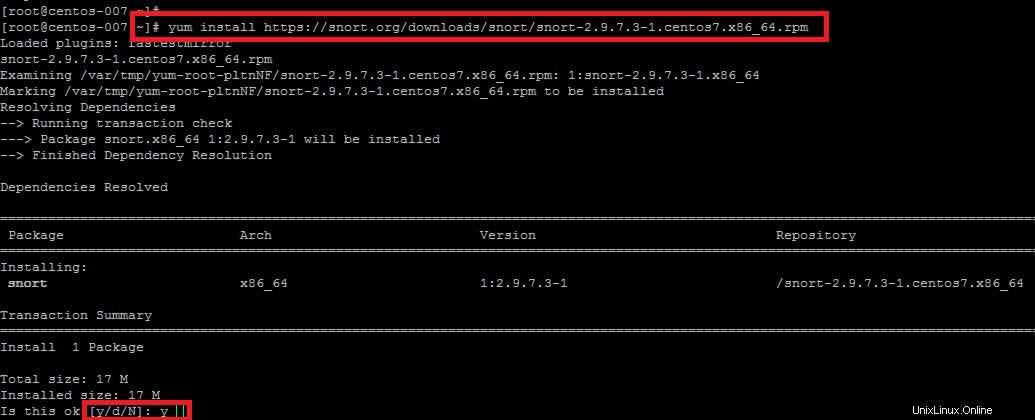

Installation von SNORT 2.9.7

In ähnlicher Weise werden wir Snort installieren, indem wir den folgenden Befehl mit dem yum-Repository verwenden.

[root@centos-007 ~]# yum install https://snort.org/downloads/snort/snort-2.9.7.3-1.centos7.x86_64.rpm

Installieren von SNORT-Regeln:

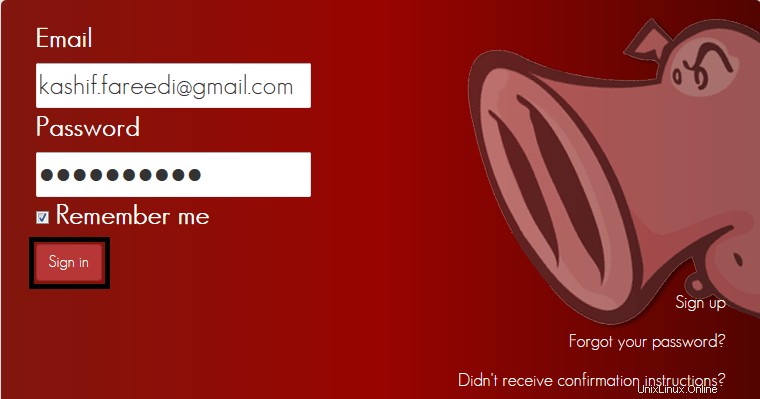

Um Snort-Regeln zu installieren, müssen wir der registrierte Benutzer sein, um den Regelsatz herunterzuladen, oder kostenpflichtige Abonnements haben. Die Installation einiger Update-Snort-Regeln ist notwendig, um sicherzustellen, dass Snort die neuesten Bedrohungen erkennen kann.

Melden Sie sich bei Snort an

Melden Sie sich bei der weltweit leistungsstärksten Erkennungssoftware an und laden Sie die wichtigsten Regeln herunter, die Sie vor den neuesten Bedrohungen kennen sollten.

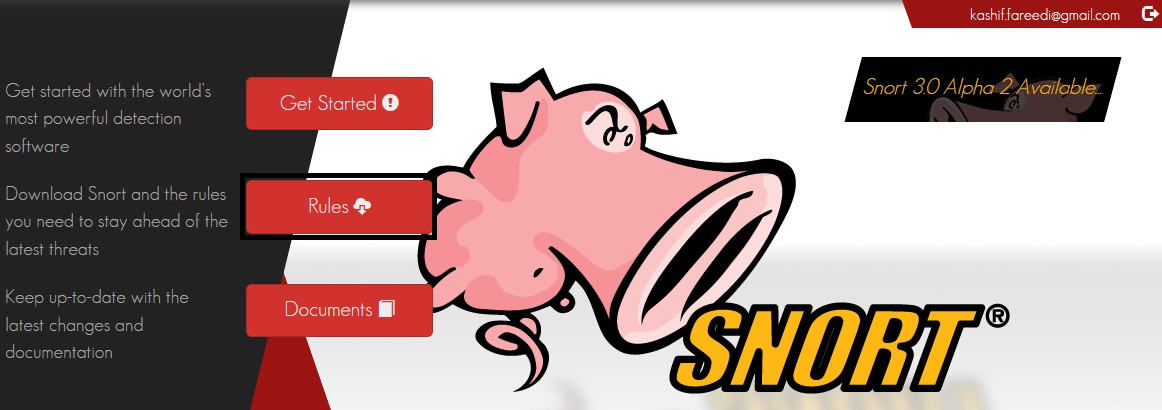

Snort-Regeln herunterladen

Nachdem Sie sich bei Snort angemeldet haben, können wir jetzt die Regeln herunterladen, die wir zum Installieren und Arbeiten für Snort benötigen.

Aktualisierung der Snort-Regel mit Pulled Pork

Pulled Pork for Snort Rule Management wurde entwickelt, um Snort-Regeln zum Fliegen zu bringen! Mit der Absicht, alle Regeln zu handhaben. Sein Code zieht die Regeln, die wir brauchen, um unsere Snort-Regeln zu handhaben.

PulledPork herunterladen

Pulled-Pork-Paket ist auf dem Git-Hub verfügbar, mit dem folgenden Befehl erhalten wir sein Paket auf dem Snort-Server mit dem Befehl git clone.

[root@centos-007 ~]# git clone https://github.com/shirkdog/pulledpork.git

Pulled Pork einrichten

[root@centos-007 pulledpork]# cp pulledpork.pl /usr/local/bin

[root@centos-007 pulledpork]# chmod +x /usr/local/bin/pulledpork.pl

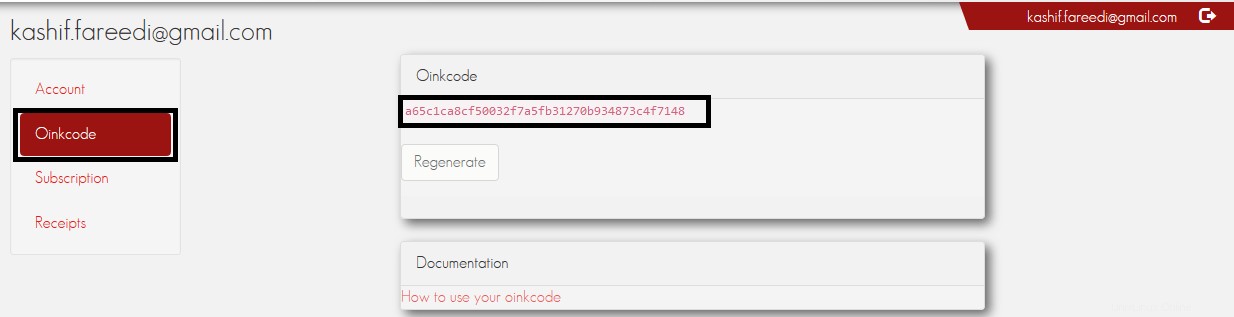

[root@centos-007 pulledpork]# cp etc/*.conf /etc/snortJetzt werden wir PulledPork konfigurieren und den Oinkcode in seine Konfigurationsdatei einfügen, wir werden ihn in seine Konfigurationsdatei einfügen, nachdem wir ihn von unserem registrierten Benutzer erhalten haben.

Erstellen von Dateien, die PulledPork benötigt als.

[root@centos-007 ~]# mkdir /etc/snort/rules/iplists

[root@centos-007 ~]# touch /etc/snort/rules/iplists/default.blacklistPullPork testen

Lassen Sie uns einen Test starten, um zu bestätigen, dass Pulled Pork funktioniert.

[root@centos-007 ~]# /usr/local/bin/pulledpork.pl -V

PulledPork v0.7.0 - Swine Flu !Sobald das PulledPork mit seinen erfolgreichen Testergebnissen funktioniert, gehen wir jetzt weiter, um es mit Snort zu konfigurieren, indem wir einige Konfigurationsparameter aktualisieren.

Snort konfigurieren

Wir wollen die dynamischen Regeln aktivieren, also stellen wir zu diesem Zweck sicher, dass die zweite Zeile in /etc/snort/snort.conf nicht kommentiert ist.

# path to dynamic preprocessor libraries

dynamicpreprocessor directory /usr/lib64/snort-2.9.7.3_dynamicpreprocessor/

# path to base preprocessor engine

dynamicengine /usr/lib64/snort-2.9.7.3_dynamicengine/libsf_engine.so

# path to dynamic rules libraries

dynamicdetection directory /usr/local/lib/snort_dynamicrulesFühren Sie nun die folgenden 3 Befehle aus, um die Include-Regeln wie folgt hinzuzufügen.

echo "include \$RULE_PATH/snort.rules" >> /etc/snort/snort.conf

echo "include \$RULE_PATH/local.rules" >> /etc/snort/snort.conf

echo "include \$RULE_PATH/so_rules.rules" >> /etc/snort/snort.confZunächst Pulled Pork

Wenn Sie jetzt den folgenden Befehl ausführen, werden wir Pulledpork ausführen und Ihre Regeln wie folgt aktualisieren.

[root@centos-007 ~]# pulledpork.pl -c /etc/snort/pulledpork/pulledpork.conf

...

Rule Stats...

New:-------686

Deleted:---4

Enabled Rules:----365

Dropped Rules:----0

Disabled Rules:---45

Total Rules:------410

No IP Blacklist Changes

Done

Please review /var/log/sid_changes.log for additional details

Fly Piggy Fly!Wir müssen den Snort-Dienst immer neu starten, nachdem wir Ihre Regeln aktualisiert haben. Stellen Sie also sicher, dass Sie beim Neustart keine Fehler erhalten haben. Wenn Sie Fehler erhalten haben, überprüfen Sie die Datei /var/log/syslog und versuchen Sie, das Problem zu beheben.

[root@centos-007 ~]# service snort restart

Updating Snort Rules using Pulled PorkSchlussfolgerung

Herzlichen Glückwunsch, wenn Sie nach dem erneuten Starten von PulledPork und dem Neustart des Snort-Dienstes ähnliche Ausgaben wie oben haben, dann haben Sie PulledPork erfolgreich mit Snort konfiguriert.