Snort ist ein bekanntes Open-Source-Netzwerk-Intrusion-Detection-and-Prevention-System (IDS). Snort ist sehr nützlich, um das über eine Netzwerkschnittstelle gesendete und empfangene Paket zu überwachen. Sie können die Netzwerkschnittstelle angeben, um den Datenverkehrsfluss zu überwachen. Snort arbeitet auf Basis einer signaturbasierten Erkennung. Snort verwendet verschiedene Arten von Regelsätzen, um Netzwerkangriffe wie Community zu erkennen. Registrierungs- und Abonnementregeln. Korrekt installiertes und konfiguriertes Snort kann sehr nützlich sein, um verschiedene Arten von Angriffen und Bedrohungen wie SMB-Sonden, Malware-Infektionen, kompromittierte Systeme usw. zu erkennen. In diesem Artikel erfahren Sie, wie Sie Snort auf einem Ubuntu 20.04-System installieren und konfigurieren. P>

Snort-Regeln

Snort verwendet Regelsätze, um Netzwerkangriffe zu erkennen, die wie folgt aussehen. Es sind drei Arten von Regelsätzen verfügbar:

Gemeinschaftsregeln

Dies sind die Regeln, die von der snort-Benutzergemeinschaft erstellt wurden und kostenlos zur Verfügung stehen.

Registrierte Regeln

Dies sind die von Talos bereitgestellten Regeln, die nur registrierten Benutzern zur Verfügung stehen. Die Registrierung dauert nur einen Moment und ist kostenlos. Nach der Registrierung erhalten Sie einen Code, der beim Senden der Download-Anfrage übermittelt werden muss

Abonnementregeln

Diese Regeln sind auch die gleichen wie registrierte Regeln, werden jedoch registrierten Benutzern vor der Veröffentlichung zur Verfügung gestellt. Diese Regelsätze sind kostenpflichtig und die Kosten basieren auf Privatnutzern oder Geschäftsnutzern.

Snort-Installation

Die Installation von snort im Linux-System wäre ein manueller und langwieriger Prozess. Heutzutage ist die Installation sehr einfach und einfacher, da die meisten Linux-Distributionen das Snort-Paket in den Repositories verfügbar gemacht haben. Das Paket kann sowohl von der Quelle als auch von den Software-Repositories installiert werden.

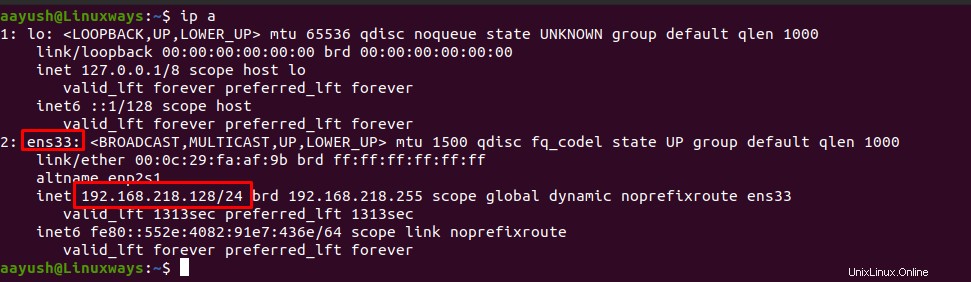

Während der Installation werden Sie aufgefordert, einige Angaben zur Netzwerkschnittstelle zu machen. Führen Sie den folgenden Befehl aus und notieren Sie sich die Details für die zukünftige Verwendung.

$ ip a

Verwenden Sie den folgenden Befehl, um das Snort-Tool in Ubuntu zu installieren.

$ sudo apt install snort

Im obigen Beispiel ens33 ist der Name der Netzwerkschnittstelle und 192.168.218.128 ist die IP-Adresse. Die /24 zeigt, dass das Netzwerk die Subnetzmaske 255.255.255.0 hat. Beachten Sie diese Dinge, da wir diese Details während der Installation angeben müssen.

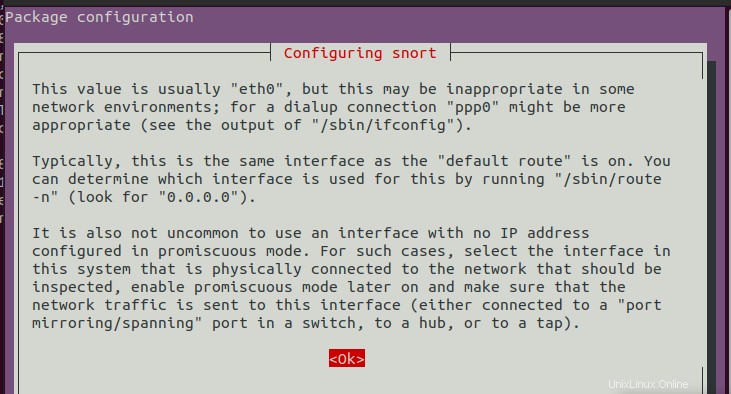

Drücken Sie nun die Tabulatortaste, um zur OK-Option zu navigieren, und drücken Sie die Eingabetaste.

Geben Sie nun den Namen der Netzwerkschnittstelle ein, navigieren Sie mit der Tabulatortaste zur Option ok und drücken Sie die Eingabetaste.

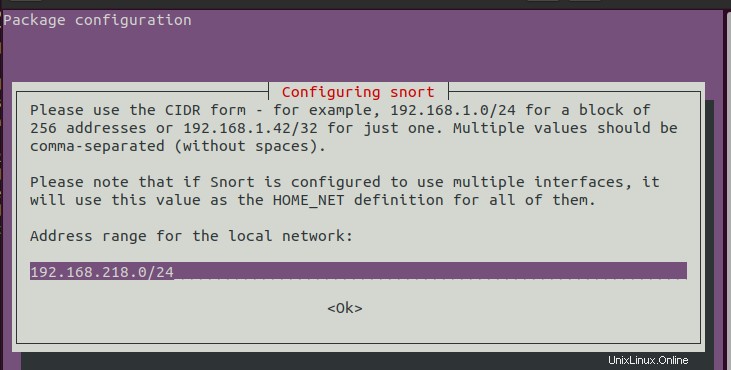

Geben Sie die Netzwerkadresse mit der Subnetzmaske an. Navigieren Sie mit der Tabulatortaste zur OK-Option und drücken Sie die Eingabetaste.

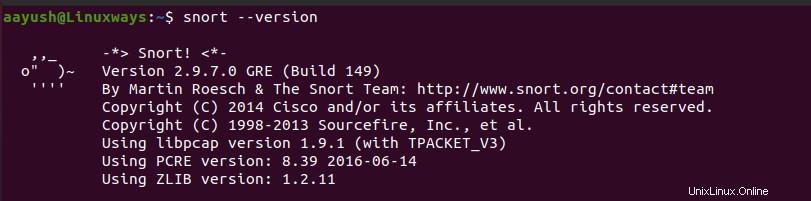

Sobald die Installation abgeschlossen ist, führen Sie den Befehl unterhalb von verify.

aus$ snort --version

Snort konfigurieren

Bevor Sie den Snort verwenden, müssen einige Dinge in der Konfigurationsdatei vorgenommen werden. Snort speichert die Konfigurationsdateien im Verzeichnis /etc/snort/ als Dateiname snort.conf .

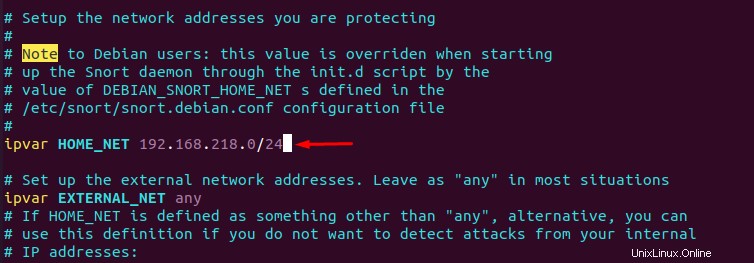

Bearbeiten Sie die Konfigurationsdatei mit einem beliebigen Texteditor und nehmen Sie die folgenden Änderungen vor.

$ sudo vi /etc/snort/snort.conf

Suchen Sie die Zeile ipvar HOME_NET any in der Konfigurationsdatei und ersetzen Sie any durch Ihre Netzwerkadresse.

Im obigen Beispiel eine Netzwerkadresse 192.168.218.0 mit Subnetzmaske Präfix 24 wird genutzt. Ersetzen Sie es durch Ihre Netzwerkadresse und geben Sie das Präfix an.

Speichern Sie die Datei und beenden Sie

Snort-Regeln herunterladen und aktualisieren

Snort verwendet Regelsätze zur Erkennung von Eindringlingen. Es gibt drei Arten von Regelsätzen, die wir bereits zu Beginn des Artikels beschrieben haben. In diesem Artikel werden wir Community-Regeln herunterladen und aktualisieren.

Um die Regeln zu installieren und zu aktualisieren, erstellen Sie ein Verzeichnis für die Regeln.

$ mkdir /usr/local/etc/rules

Laden Sie die Community-Regeln mit dem folgenden Befehl herunter.

$ wget https://www.snort.org/downloads/community/snort3-community-rules.tar.gz

Alternativ können Sie den unten stehenden Link durchsuchen und die Regeln herunterladen.

https://www.snort.org/downloads/#snort-3.0

Extrahieren Sie die heruntergeladenen Dateien in das zuvor erstellte Verzeichnis.

$ tar xzf snort3-community-rules.tar.gz -C /usr/local/etc/rules/

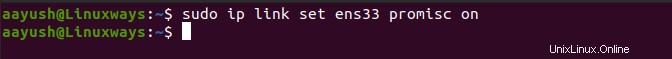

Promiscuous-Modus aktivieren

Wir müssen die Netzwerkschnittstelle des Snot-Computers dazu bringen, den gesamten Datenverkehr abzuhören. Aktivieren Sie dazu den Promiscuous-Modus . Führen Sie den folgenden Befehl mit dem Schnittstellennamen aus.

$ sudo ip link set ens33 promisc on

Wobei ens33 der Schnittstellenname ist

Runendes Schnauben

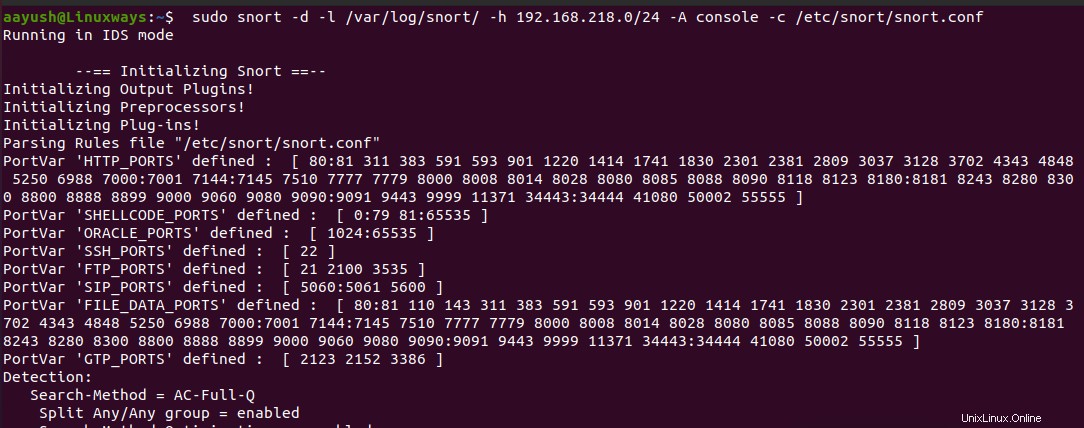

Jetzt können wir mit dem Snort beginnen. Befolgen Sie die nachstehende Syntax und ersetzen Sie die Parameter entsprechend.

$ sudo snort -d -l /var/log/snort/ -h 192.168.218.0/24 -A console -c /etc/snort/snort.conf

Wo,

-d wird verwendet, um Pakete der Anwendungsschicht zu filtern

-l wird verwendet, um das Logging-Verzeichnis einzurichten

-h wird verwendet, um das Heimnetzwerk anzugeben

-A wird verwendet, um die Warnung an die Konsolenfenster zu senden

-c wird verwendet, um die Snort-Konfiguration anzugeben

Sobald der Snort gestartet ist, erhalten Sie die folgende Ausgabe im Terminal.

Sie können die Protokolldateien überprüfen, um Informationen zur Intrusion Detection zu erhalten.

Snort arbeitet auf Basis von Regelsätzen. Halten Sie die Regelsätze also immer auf dem neuesten Stand. Sie können einen Cronjob einrichten, um die Regeln herunterzuladen und regelmäßig zu aktualisieren.

Schlussfolgerung

In diesem Tutorial haben wir gelernt, wie man snort als Network Intrusion Prevention System in Linux verwendet. Außerdem habe ich behandelt, wie man snort auf einem Ubuntu-System installiert und verwendet und es verwendet, um den Datenverkehr in Echtzeit zu überwachen und Bedrohungen zu erkennen.