OpenVPN erstellt einen verschlüsselten Tunnel zwischen zwei Punkten und verhindert, dass Dritte auf Ihren Netzwerkverkehr zugreifen. Indem Sie Ihren VPN-Server (Virtual Private Network) einrichten, werden Sie Ihr eigener VPN-Anbieter. Viele beliebte VPN-Dienste verwenden bereits OpenVPN. Warum also Ihre Verbindung an einen bestimmten Anbieter binden, wenn Sie die vollständige Kontrolle selbst haben können?

Weitere tolle Inhalte

- Kostenloser Online-Kurs:Technischer RHEL-Überblick

- Erfahren Sie fortgeschrittene Linux-Befehle

- Spickzettel herunterladen

- Finden Sie eine Open-Source-Alternative

- Lesen Sie Top-Linux-Inhalte

- Schauen Sie sich Open-Source-Ressourcen an

Der erste Artikel dieser Serie richtete einen Server für Ihr VPN ein, der zweite Artikel zeigte, wie Sie die OpenVPN-Serversoftware installieren und konfigurieren, während der dritte Artikel erläuterte, wie Sie Ihre Firewall konfigurieren und die OpenVPN-Serversoftware starten. Dieser vierte und letzte Artikel zeigt, wie Sie Ihren OpenVPN-Server von Client-Computern aus verwenden. Das ist der Grund, warum Sie die ganze Arbeit in den vorherigen drei Artikeln geleistet haben!

Client-Zertifikate erstellen

Denken Sie daran, dass für die Authentifizierungsmethode für OpenVPN sowohl der Server als auch der Client verfügen müssen etwas (Zertifikate) und wissen etwas (ein Passwort). Es ist an der Zeit, das einzurichten.

Erstellen Sie zunächst ein Client-Zertifikat und einen privaten Schlüssel für Ihren Client-Computer. Generieren Sie auf Ihrem OpenVPN-Server eine Zertifikatsanforderung. Es fragt nach einer Passphrase; Denken Sie daran:

$ cd /etc/openvpn/ca

$ sudo /etc/openvpn/easy-rsa/easyrsa \

gen-req greglaptop

In diesem Beispiel greglaptop ist der Client-Computer, für den dieses Zertifikat erstellt wird.

Die Anforderung muss nicht in die Zertifizierungsstelle (CA) importiert werden, da sie bereits vorhanden ist. Überprüfen Sie es, um Folgendes sicherzustellen:

$ cd /etc/openvpn/ca

$ /etc/openvpn/easy-rsa/easyrsa \

show-req greglaptop

Sie können auch als Kunde unterschreiben:

$ /etc/openvpn/easy-rsa/easyrsa \

sign-req client greglaptop

Installieren Sie die OpenVPN-Client-Software

Unter Linux enthält Network Manager möglicherweise bereits einen OpenVPN-Client. Wenn nicht, können Sie das Plugin installieren:

$ sudo dnf install NetworkManager-openvpnUnter Windows müssen Sie den OpenVPN-Client von der OpenVPN-Download-Site herunterladen und installieren. Starten Sie das Installationsprogramm und folgen Sie den Anweisungen.

Kopieren Sie Zertifikate und private Schlüssel auf den Client

Jetzt benötigt Ihr Client die von Ihnen generierten Authentifizierungsdaten. Sie haben diese auf dem Server generiert, also müssen Sie sie zu Ihrem Client transportieren. Ich neige dazu, SSH dafür zu verwenden. Unter Linux ist das der scp Befehl. Unter Windows können Sie WinSCP als Administrator verwenden, um die Zertifikate und Schlüssel abzurufen.

Angenommen, der Client heißt greglaptop , hier sind die Dateinamen und Serverstandorte:

/etc/openvpn/ca/pki/issued/greglaptop.crt

/etc/openvpn/ca/pki/private/greglaptop.key

/etc/openvpn/ca/pki/issued/ca.crt

Kopieren Sie diese unter Linux nach /etc/pki/tls/certs/ Verzeichnis. Kopieren Sie sie unter Windows nach C:\Program Files\OpenVPN\config Verzeichnis.

Kopieren und passen Sie die Client-Konfigurationsdatei an

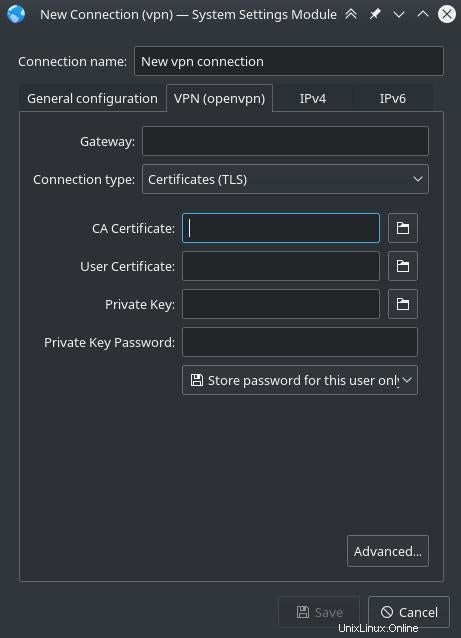

Unter Linux können Sie entweder die Datei /etc/openvpn/client/OVPNclient2020.ovpn kopieren Datei auf dem Server nach /etc/NetworkManager/system-connections/ , oder Sie können in den Systemeinstellungen zu Network Manager navigieren und eine VPN-Verbindung hinzufügen.

Wählen Sie als Verbindungstyp Zertifikate aus . Verweisen Sie Network Manager auf die Zertifikate und Schlüssel, die Sie vom Server kopiert haben.

Führen Sie unter Windows WinSCP als Administrator aus, um die Client-Konfigurationsvorlage /etc/openvpn/client/OVPNclient2020.ovpn zu kopieren auf dem Server nach C:\Program Files\OpenVPN\config auf dem Kunden. Dann:

- Benennen Sie es so um, dass es mit dem obigen Zertifikat übereinstimmt.

- Ändern Sie die Namen des CA-Zertifikats, des Client-Zertifikats und des Schlüssels so, dass sie mit den oben vom Server kopierten Namen übereinstimmen.

- Bearbeiten Sie die IP-Informationen entsprechend Ihrem Netzwerk.

Sie benötigen Superadministrationsberechtigungen, um die Client-Konfigurationsdateien zu bearbeiten. Der einfachste Weg, dies zu erreichen, besteht darin, ein CMD-Fenster als Administrator zu öffnen und dann Notepad aus dem Administrator-CMD-Fenster zu starten, um die Dateien zu bearbeiten.

Verbinden Sie Ihren Client mit dem Server

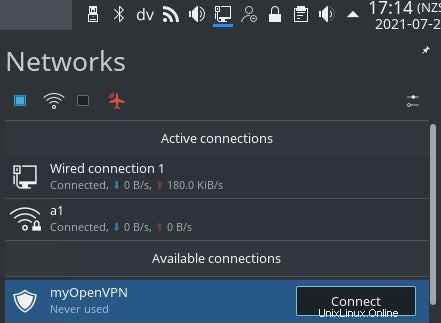

Unter Linux zeigt Network Manager Ihr VPN an. Wählen Sie es zum Verbinden aus.

Starten Sie unter Windows die grafische Benutzeroberfläche (GUI) von OpenVPN. Es erzeugt eine Grafik in der Windows-Taskleiste auf der rechten Seite der Taskleiste, normalerweise in der unteren rechten Ecke Ihres Windows-Desktops. Klicken Sie mit der rechten Maustaste auf die Grafik, um eine Verbindung herzustellen, zu trennen oder den Status anzuzeigen.

Bearbeiten Sie für die erste Verbindung die "remote"-Zeile Ihrer Client-Konfigurationsdatei, um die interne IP-Adresse zu verwenden Ihres OpenVPN-Servers. Stellen Sie von Ihrem Büronetzwerk aus eine Verbindung zum Server her, indem Sie mit der rechten Maustaste auf die OpenVPN-GUI in der Windows-Taskleiste klicken und auf Verbinden klicken . Debuggen Sie diese Verbindung. Dies sollte Probleme finden und beheben, ohne dass Firewall-Probleme im Weg stehen, da sich sowohl der Client als auch der Server auf derselben Seite der Firewall befinden.

Bearbeiten Sie als Nächstes die Zeile „remote“ Ihrer Client-Konfigurationsdatei, um die öffentliche IP-Adresse zu verwenden für Ihren OpenVPN-Server. Bringen Sie den Windows-Client in ein externes Netzwerk und stellen Sie eine Verbindung her. Beheben Sie alle Probleme.

Sicher verbinden

Herzliche Glückwünsche! Sie haben ein OpenVPN-Netzwerk für Ihre anderen Client-Systeme bereit. Wiederholen Sie die Einrichtungsschritte für die restlichen Clients. Sie können Ansible sogar verwenden, um Zertifikate und Schlüssel zu verteilen und sie auf dem neuesten Stand zu halten.

Dieser Artikel basiert auf dem Blog von D. Greg Scott und wird mit Genehmigung wiederverwendet.