Diese Seite erklärt, warum Sie LDAP verwenden möchten und wie ein LDAP-Client funktioniert System kommuniziert mit einem LDAP-Server.

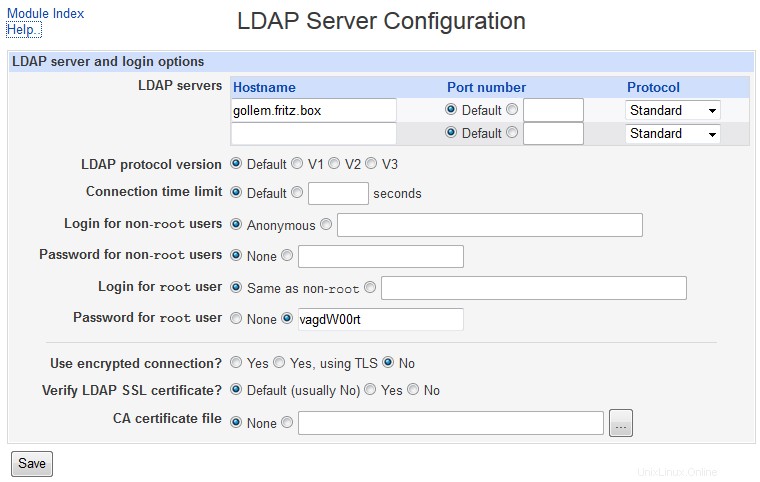

Hier können Sie den LDAP-Server auswählen, mit dem dieses Client-System Kontakt aufnimmt, um Benutzer- und Gruppeninformationen abzurufen. Das wichtigste Feld sind die LDAP-Server-Hostnamen, in die Sie den Hostnamen oder die IP-Adresse des LDAP-Servers in Ihrem Netzwerk eingeben müssen. Wenn Sie mehr als einen replizierten Server haben, können alle hier eingetragen werden.

Die Felder Anmeldung für Nicht-Root-Benutzer und Kennwort für Nicht-Root-Benutzer müssen mit einem vom LDAP-Server akzeptierten Benutzernamen bzw. Kennwort ausgefüllt werden. Die Anmeldung ist normalerweise ein eindeutiger LDAP-Name, wie cn=Manager,dc=my-domain,dc=com .

Da dieses Login und Passwort für alle Unix-Benutzer auf Ihrem System sichtbar sind, ist es normalerweise auf die eines LDAP-Benutzers mit eingeschränkten Rechten eingestellt (wie z. B. Nur-Lese-Zugriff und keine Möglichkeit, Passwörter anzuzeigen). Da Passwörter in manchen Situationen überprüft werden müssen, sollten die Felder Login for root user und Password for root user auf einen LDAP-Benutzernamen und ein Passwort gesetzt werden, der Lesezugriff auf den gesamten LDAP-Server hat. Dieses zweite Passwort wird in einer Datei gespeichert, die nur vom Root-Benutzer gelesen werden kann und somit vor normalen, nicht vertrauenswürdigen Unix-Benutzern geschützt ist.

Inhalt

Einführung in LDAP unter Linux

LDAP ist ein Netzwerkprotokoll, das verwendet werden kann, um Datenbanken von Unix-Benutzern, -Gruppen und anderen Informationen zwischen mehreren Systemen gemeinsam zu nutzen. Typischerweise speichert ein einzelner LDAP-Server eine Datenbank mit Benutzern, die dann von mehreren Clients abgefragt wird. Wenn diese Clients auch Home-Verzeichnisse über NFS-Exporte und Festplatten- und Netzwerkdateisysteme mounten, können sich Benutzer mit demselben Benutzernamen und Kennwort bei jedem dieser Systeme anmelden. In vielerlei Hinsicht wird LDAP ähnlich wie NIS verwendet, was auf der Seite NIS-Client und -Server behandelt wird. Mit einem korrekt konfigurierten LDAP-Client ist es möglich, Benutzer und Gruppen mit LDAP-Benutzern und -Gruppen zu verwalten.

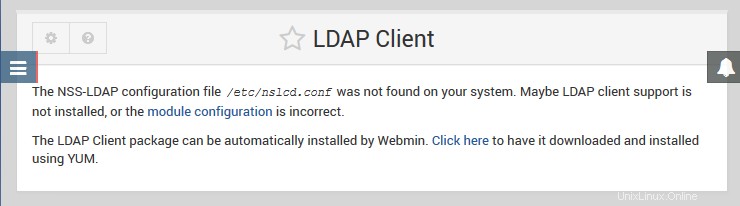

LDAP-Client-Installationsanforderung

LDAP-Client-Installationsanforderung Wenn die LDAP-Client-Software nicht korrekt installiert wurde, klicken Sie einfach auf die angezeigte Meldung.

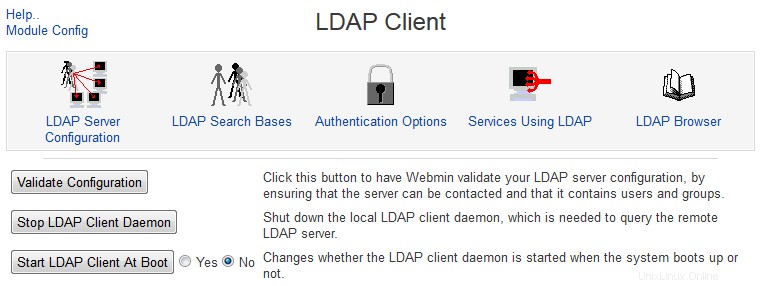

Das LDAP-Client-Modul

LDAP-Client-Modul

LDAP-Client-Modul Mit diesem Modul können Sie ein Linux-System als Client eines vorhandenen LDAP-Servers konfigurieren. Damit dies funktioniert, müssen auf Ihrem System zunächst die Pakete installiert sein, die erforderlich sind, um als Client zu fungieren – insbesondere die NSS-LDAP-Client-Bibliothek und die PAM-Client-Bibliothek. Die tatsächlichen Paketnamen unterscheiden sich je nach Distribution, aber unter Debian und Ubuntu sind sie libnss-ldap und libpam-ldap bzw. Auf Redhat- und Fedora-Systemen befinden sie sich beide im nss_ldap Paket. Der einfachste Weg, diese zu installieren, ist die Verwendung des Moduls Softwarepakete, um sie direkt von apt aus zu installieren oder lecker .

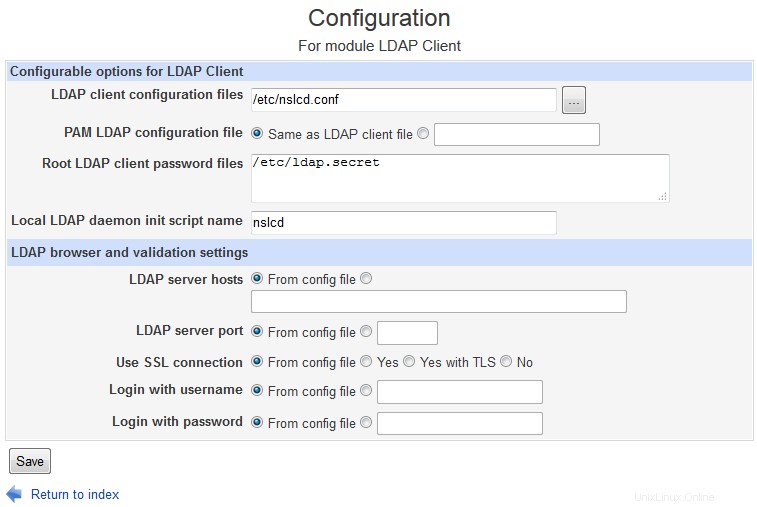

Modulkonfiguration

Konfiguration des LDAP-Client-Moduls

Konfiguration des LDAP-Client-Moduls Auf dem Server:

- LDAP-Client-Konfigurationsdateien auf /etc/openldap/slapd.d setzen

Auswahl eines LDAP-Servers

LDAP-Client-Server-Konfiguration

LDAP-Client-Server-Konfiguration Nachdem Sie die benötigte Software installiert haben, befolgen Sie diese Schritte, um Ihr System für die Verbindung mit dem richtigen LDAP-Server zu konfigurieren:

- Öffnen Sie das LDAP-Client-Modul in der Kategorie System. Eine Seite mit Symbolen wie unten gezeigt wird angezeigt.

- Klicken Sie auf LDAP-Serverkonfiguration Symbol, um das folgende Formular aufzurufen.

- In den LDAP-Server-Hostnamen geben Sie den Hostnamen Ihres LDAP-Servers ein. Wenn Sie vorhaben, LDAP für die Adressauflösung zu verwenden (unwahrscheinlich), geben Sie stattdessen die IP-Adresse ein.

- Im Login für Nicht-Root-Benutzer geben Sie den DN eines Benutzers in der LDAP-Datenbank ein, der die Berechtigung hat, alle Informationen über Benutzer zu lesen, z. B. cn=Manager,dc=my-domain,dc=com .

- Im Passwort für Nicht-Root-Benutzer Geben Sie oben das Passwort für den DN-Benutzer ein.

- Sofern Ihr LDAP-Server nicht im SSL-Modus oder auf einem benutzerdefinierten Port läuft, können alle anderen Optionen auf ihren Standardwerten belassen werden.

- Klicken Sie auf Speichern Schaltfläche.

Suchbasen

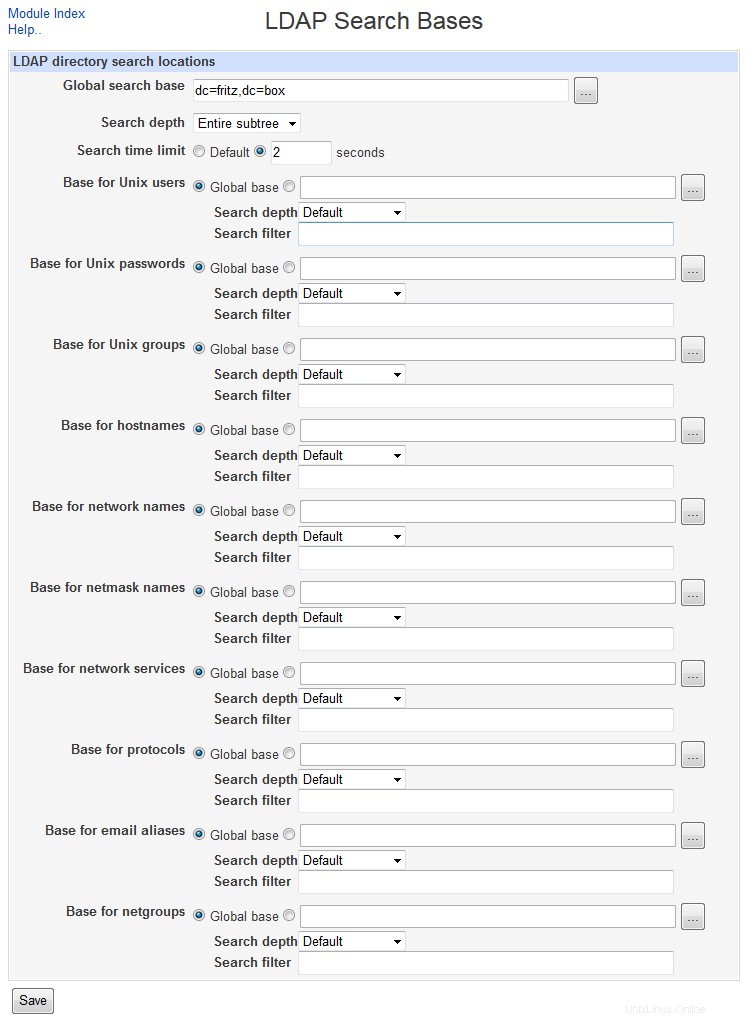

LDAP-Client-Suchbasen

LDAP-Client-Suchbasen Eine LDAP-Datenbank hat eine hierarchische Struktur, die in vielerlei Hinsicht Internetdomänennamen ähnelt. Jeder Benutzer oder jedes andere Objekt in der Datenbank hat einen vollständigen Namen (genannt DN), der seine Position in der Hierarchie angibt, wie cn=moroder, cn=Users,dc=my-domain,dc=com . Normalerweise werden alle Benutzer in der Datenbank unter demselben übergeordneten DN gespeichert, der dc=my-domain,dc=com wäre im vorherigen Beispiel.

Standardmäßig werden alle Suchen unter der globalen Suchbasis durchgeführt. Da jedoch die meisten Server Benutzer und Gruppen in verschiedenen Unterbäumen ablegen, müssen Sie wahrscheinlich die Basis für Unix-Benutzer und die Basis für Unix-Gruppen auf die Distinguished Names für diese Unterbäume setzen. Die Base for Unix-Passwörter sollten auf den gleichen DN wie Base for Unix-Benutzer gesetzt werden, da Passwortinformationen fast immer mit anderen Benutzerattributen gespeichert werden.

Damit Ihr System Benutzer und Gruppen in der LDAP-Datenbank finden kann, muss es die DNs kennen, unter denen nach ihnen gesucht werden soll. Gehen Sie wie folgt vor, um dies zu konfigurieren:

- Klicken Sie auf die LDAP-Suchbasen Symbol auf der Hauptseite des Moduls, wodurch das unten gezeigte Formular angezeigt wird.

- In der Globalen Suchbasis Geben Sie im Feld einen DN wie dc=my-domain, dc=com ein unter der alle Ihre Benutzer und Gruppen zu finden sind.

- Aus der Suchtiefe Wählen Sie im Menü Gesamter Teilbaum aus .

- Nur wenn sich Ihre DNs für Benutzer und Gruppen in völlig unterschiedlichen Bäumen befinden, müssen Sie die Basis für Unix-Benutzer ausfüllen und Basis für Unix-Gruppen Abschnitte.

- Klicken Sie auf Speichern .

Dienste auswählen

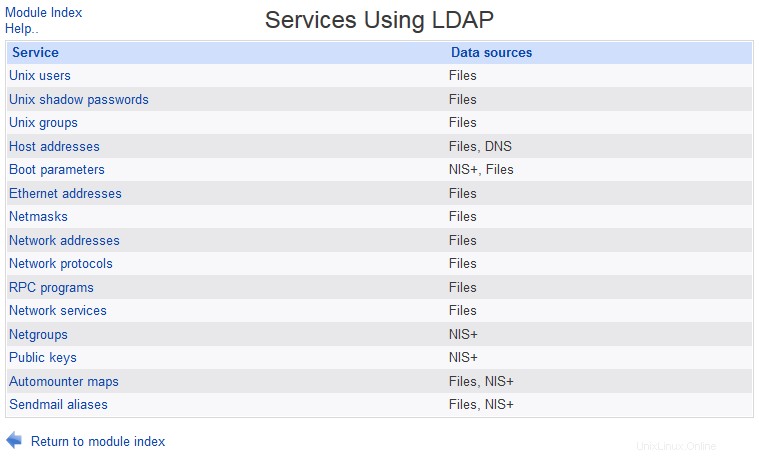

LDAP-Client-Dienste

LDAP-Client-Dienste Ein weiterer Schritt ist erforderlich, bevor Ihr System tatsächlich LDAP verwendet, um Benutzer und Gruppen zu finden – die Konfiguration des NSS (Name Service Switch) zur Verwendung des LDAP-Datenspeichers. Führen Sie dazu die folgenden Schritte aus :

- Klicken Sie auf Dienste, die LDAP verwenden Symbol.

- Klicken Sie in der erscheinenden Tabelle auf Unix-Benutzer .

- Typischerweise wird anfänglich nur eine Datenquelle ausgewählt - Dateien , das dem System mitteilt, /etc/passwd zu verwenden Benutzerkonten zu finden. Aus der zweiten Datenquelle Wählen Sie im Menü LDAP aus .

- Klicken Sie auf Speichern . Nachdem Sie zur Dienstliste zurückgekehrt sind, führen Sie die gleichen Schritte für die Unix-Shadow-Passwörter aus und Unix-Gruppen Dienste.

Sobald alles konfiguriert ist, können Sie die Validate Configuration verwenden Schaltfläche auf der Hauptseite des Moduls, um zu überprüfen, ob alles richtig eingerichtet ist. Wenn Probleme gemeldet werden, müssen Sie einige der obigen Schritte mit anderen Optionen erneut versuchen.

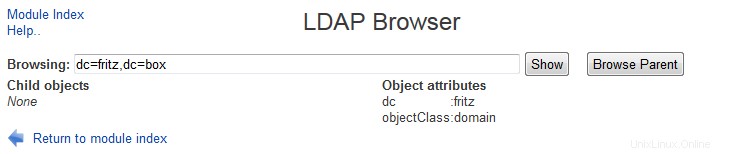

LDAP-Browser

Client-Browser

Client-Browser Diese Seite bietet eine einfache Möglichkeit, die Daten auf dem aktuell konfigurierten LDAP-Server zu durchsuchen. Es ist nützlich, um herauszufinden, wo in der Hierarchie Benutzer und Gruppen gespeichert sind, damit sie korrekt auf der Seite „LDAP-Suchbasen“ eingegeben werden können.