Der perfekte Server - Ubuntu 11.04 [ISPConfig 3]

Dieses Tutorial zeigt, wie man einen Ubuntu 11.04 (Natty Narwhal) Server für die Installation von ISPConfig 3 vorbereitet und wie man ISPConfig 3 installiert. ISPConfig 3 ist ein Webhosting Control Panel, mit dem Sie die folgenden Dienste über einen Webbrowser konfigurieren können:Apache Web Server, Postfix-Mailserver, MySQL-, BIND- oder MyDNS-Nameserver, PureFTPd, SpamAssassin, ClamAV und viele mehr.

Bitte beachten Sie, dass dieses Setup nicht für ISPConfig 2 funktioniert ! Es gilt nur für ISPConfig 3!

Ich gebe keine Garantie dafür, dass dies bei Ihnen funktioniert!

ISPConfig 3 Handbuch

Um zu lernen, wie man ISPConfig 3 verwendet, empfehle ich dringend, das ISPConfig 3-Handbuch herunterzuladen.

Auf etwa 300 Seiten behandelt es das Konzept hinter ISPConfig (Admin, Reseller, Clients), erklärt, wie ISPConfig 3 installiert und aktualisiert wird, enthält eine Referenz für alle Formulare und Formularfelder in ISPConfig zusammen mit Beispielen für gültige Eingaben und bietet Tutorials für die häufigsten Aufgaben in ISPConfig 3. Es beschreibt auch, wie Sie Ihren Server sicherer machen können, und enthält am Ende einen Abschnitt zur Fehlerbehebung.

ISPConfig Monitor-App für Android

Mit der ISPConfig Monitor App können Sie Ihren Serverstatus überprüfen und herausfinden, ob alle Dienste wie erwartet laufen. Sie können TCP- und UDP-Ports überprüfen und Ihre Server anpingen. Darüber hinaus können Sie diese App verwenden, um Details von Servern anzufordern, auf denen ISPConfig installiert ist (Bitte beachten Sie, dass die installierte Mindestversion von ISPConfig 3 mit Unterstützung für die ISPConfig Monitor App 3.0.3.3 ist! ); Diese Details umfassen alles, was Sie aus dem Monitor-Modul im ISPConfig Control Panel wissen (z. B. Dienste, Mail- und Systemprotokolle, Mail-Warteschlange, CPU- und Speicherinformationen, Festplattennutzung, Quote, Betriebssystemdetails, RKHunter-Protokoll usw.) und natürlich , da ISPConfig Multiserver-fähig ist, können Sie alle Server überprüfen, die von Ihrem ISPConfig-Masterserver gesteuert werden.

Anweisungen zum Herunterladen und zur Verwendung finden Sie unter http://www.ispconfig.org/ispconfig-3/ispconfig-monitor-app-for-android/.

1 Voraussetzungen

Um ein solches System zu installieren, benötigen Sie Folgendes:

- die Ubuntu 11.04 Server-CD, erhältlich hier:http://releases.ubuntu.com/releases/11.04/ubuntu-11.04-server-i386.iso (i386) oder http://releases.ubuntu.com/releases /11.04/ubuntu-11.04-server-amd64.iso (x86_64)

- eine schnelle Internetverbindung.

2 Vorbemerkung

In diesem Tutorial verwende ich den Hostnamen server1.example.com mit der IP-Adresse 192.168.0.100 und dem Gateway 192.168.0.1. Diese Einstellungen können für Sie abweichen, daher müssen Sie sie gegebenenfalls ersetzen.

3 Das Basissystem

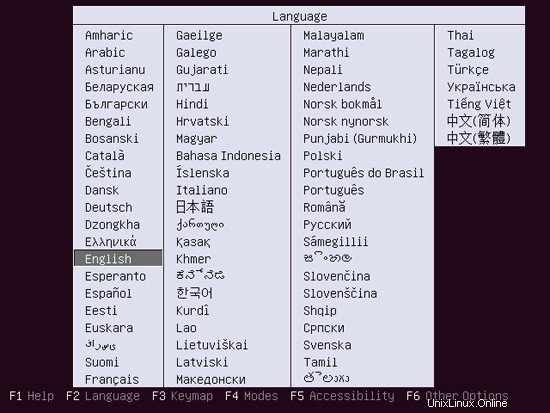

Legen Sie Ihre Ubuntu-Installations-CD in Ihr System ein und booten Sie davon. Wählen Sie Ihre Sprache:

Wählen Sie dann Ubuntu Server installieren:

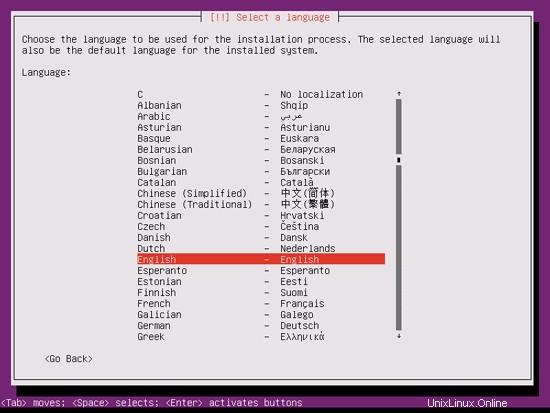

Wählen Sie Ihre Sprache erneut (?):

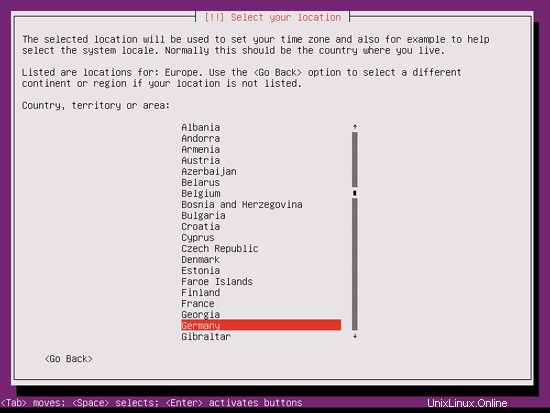

Wählen Sie dann Ihren Standort aus:

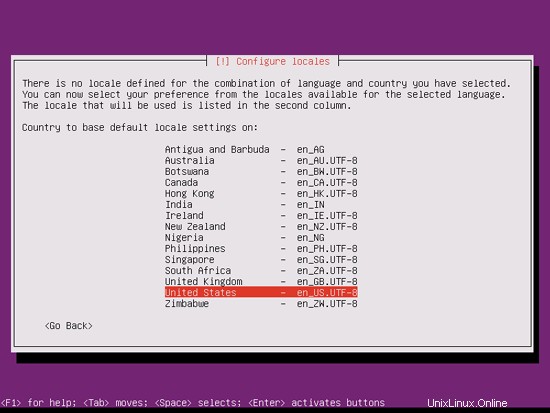

Wenn Sie eine ungewöhnliche Kombination aus Sprache und Ort ausgewählt haben (z. B. Englisch als Sprache und Deutschland als Ort, wie in meinem Fall), teilt Ihnen das Installationsprogramm möglicherweise mit, dass für diese Kombination kein Gebietsschema definiert ist. in diesem Fall müssen Sie das Gebietsschema manuell auswählen. Ich wähle hier en_US.UTF-8 aus:

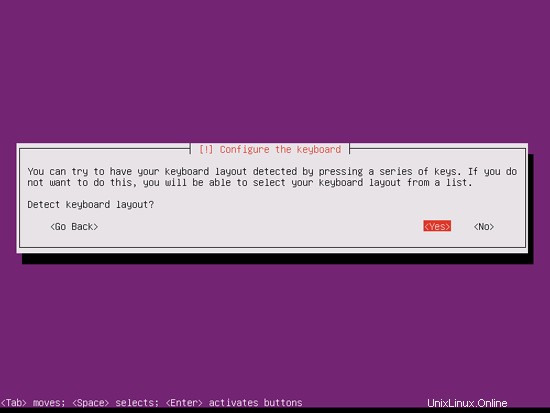

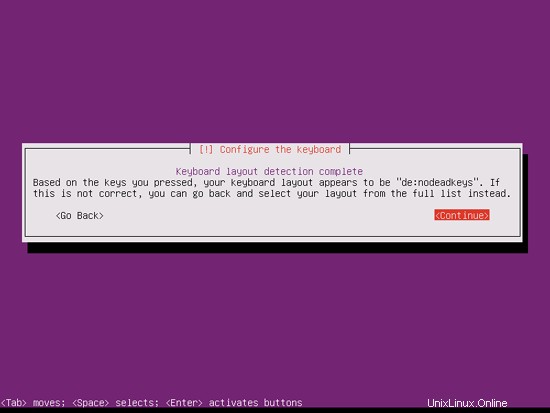

Wählen Sie ein Tastaturlayout (Sie werden aufgefordert, ein paar Tasten zu drücken, und das Installationsprogramm versucht, Ihr Tastaturlayout anhand der gedrückten Tasten zu erkennen):

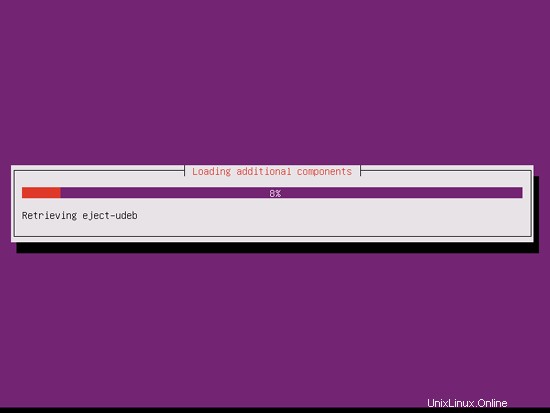

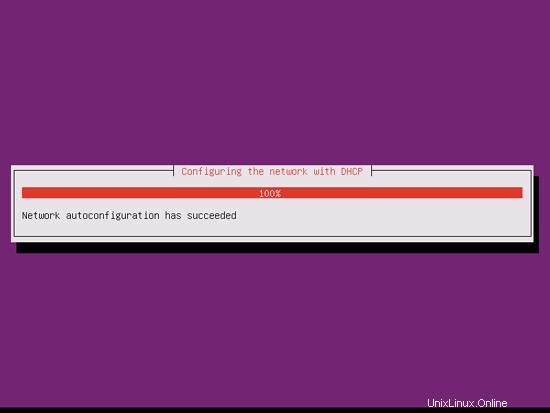

Der Installer überprüft die Installations-CD, Ihre Hardware und konfiguriert das Netzwerk mit DHCP, falls sich ein DHCP-Server im Netzwerk befindet:

Der perfekte Server – Ubuntu 11.04 [ISPConfig 3] – Seite 2

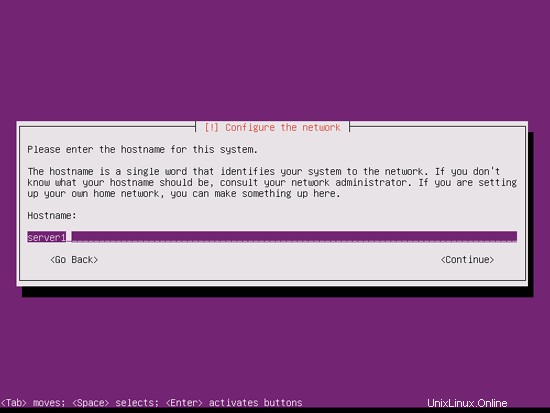

Geben Sie den Hostnamen ein. In diesem Beispiel heißt mein System server1.example.com , also gebe ich server1 ein :

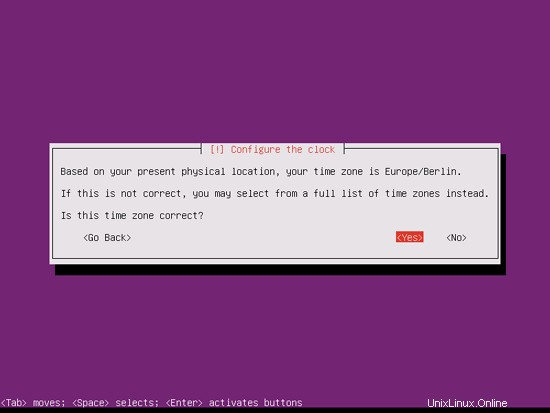

Bitte prüfen Sie, ob der Installer Ihre Zeitzone korrekt erkannt hat. Wenn ja, wählen Sie Ja, andernfalls Nein:

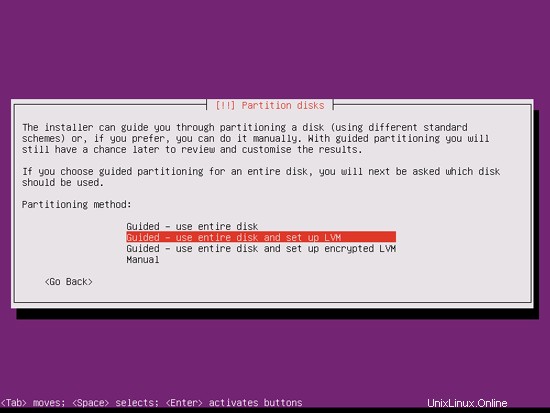

Jetzt müssen Sie Ihre Festplatte partitionieren. Der Einfachheit halber wähle ich Guided - use whole disk and set up LVM - dies erstellt eine Volume-Gruppe mit zwei logischen Volumes, eines für das /-Dateisystem und eines für Swap (die Partitionierung ist natürlich ganz Ihnen überlassen - wenn Sie wissen, was Sie tun, Sie können Ihre Partitionen auch manuell einrichten).

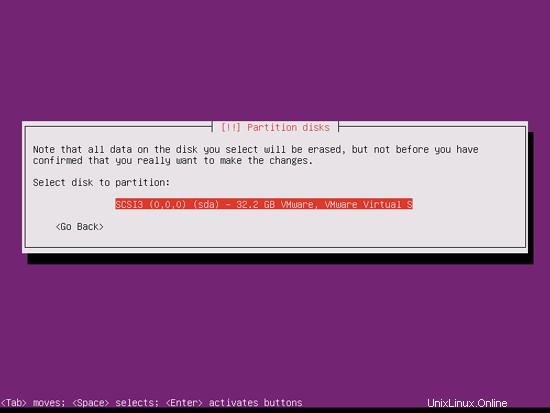

Wählen Sie die Festplatte aus, die Sie partitionieren möchten:

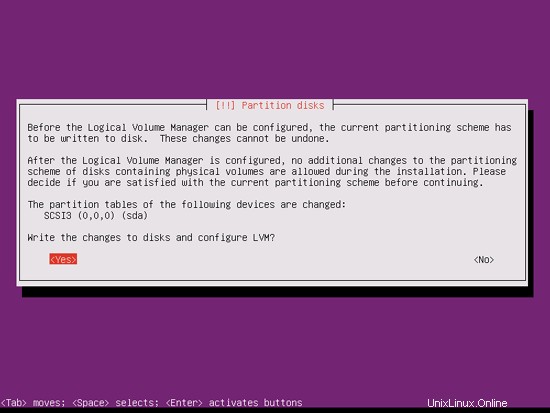

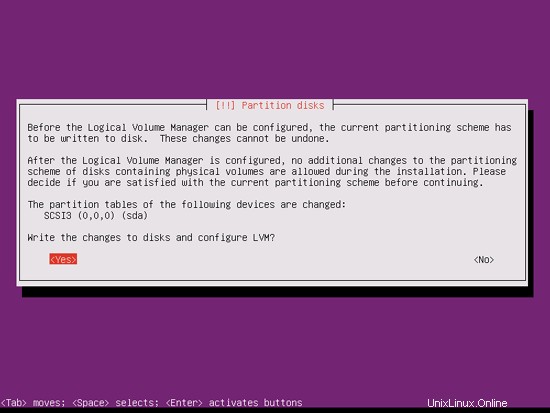

Wenn Sie gefragt werden, ob Änderungen auf Festplatten geschrieben und LVM konfiguriert werden sollen, wählen Sie Ja:

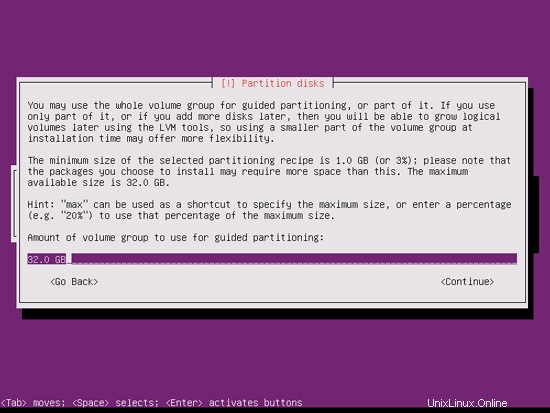

Wenn Sie Geführt – Gesamte Festplatte verwenden und LVM eingerichtet haben, erstellt der Partitionierer eine große Datenträgergruppe, die den gesamten Festplattenspeicher belegt. Sie können jetzt angeben, wie viel von diesem Speicherplatz von den logischen Volumes für / und Swap verwendet werden soll. Es ist sinnvoll, etwas Platz ungenutzt zu lassen, damit Sie später Ihre bestehenden logischen Volumes erweitern oder neue erstellen können - das gibt Ihnen mehr Flexibilität.

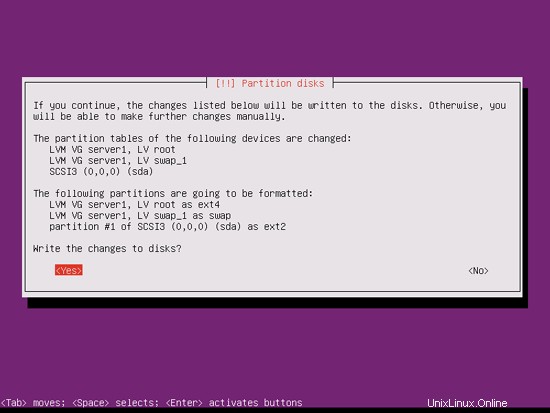

Wenn Sie fertig sind, klicken Sie auf Ja, wenn Sie gefragt werden, ob Änderungen auf die Festplatte geschrieben werden sollen:

Anschließend werden Ihre neuen Partitionen erstellt und formatiert:

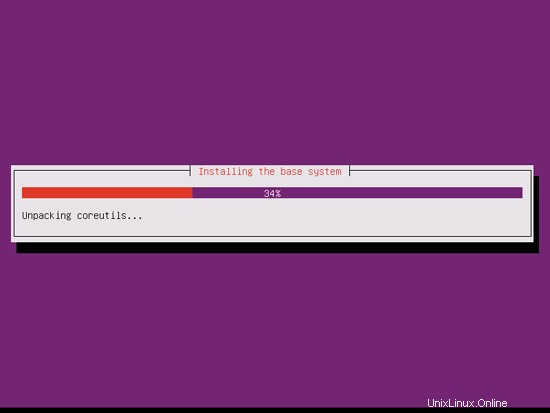

Jetzt wird das Basissystem installiert:

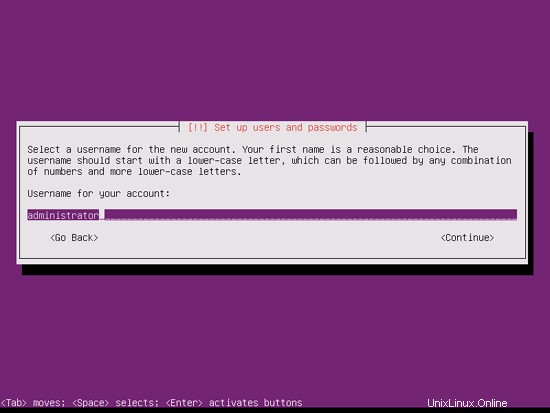

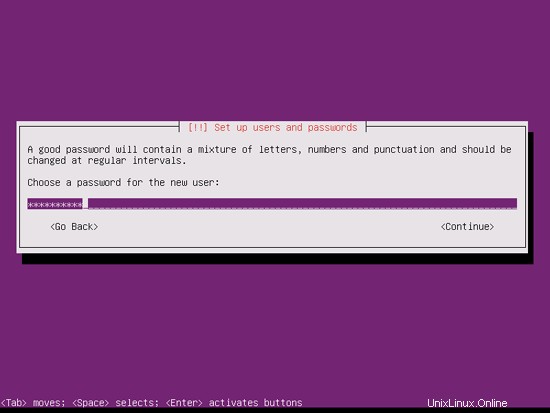

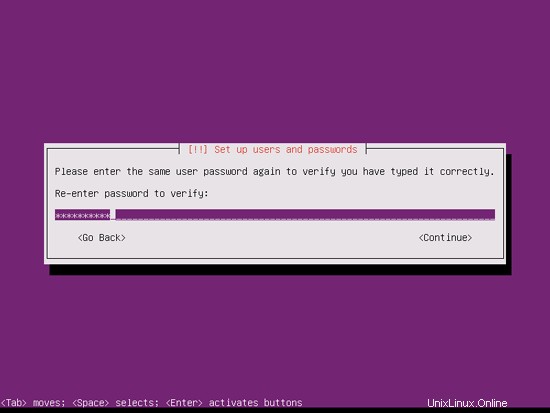

Erstellen Sie einen Benutzer, zum Beispiel den Benutzer Administrator mit dem Benutzernamen administrator (verwenden Sie nicht den Benutzernamen admin, da er ein reservierter Name unter Ubuntu 11.04 ist):

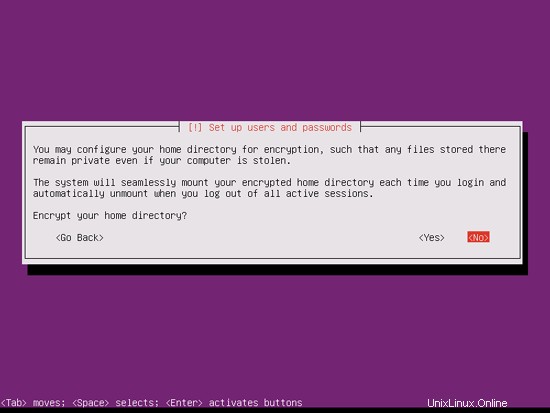

Ich brauche kein verschlüsseltes privates Verzeichnis, also wähle ich hier Nein:

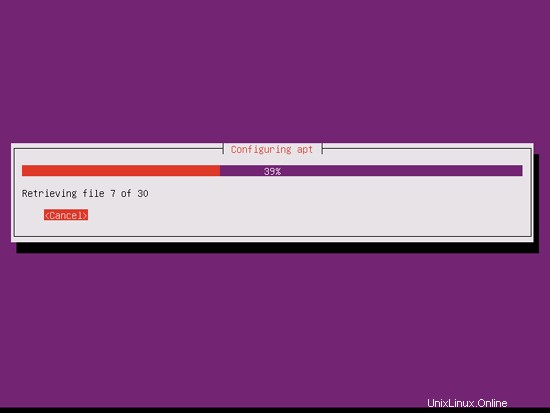

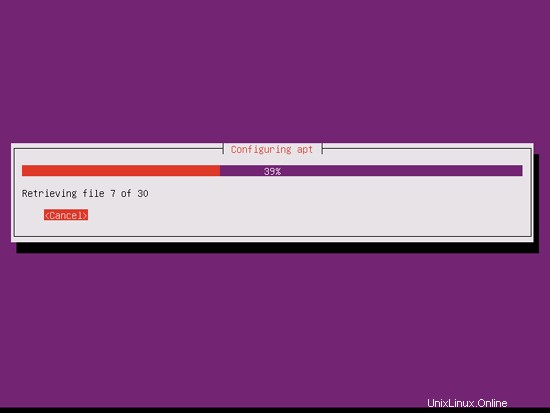

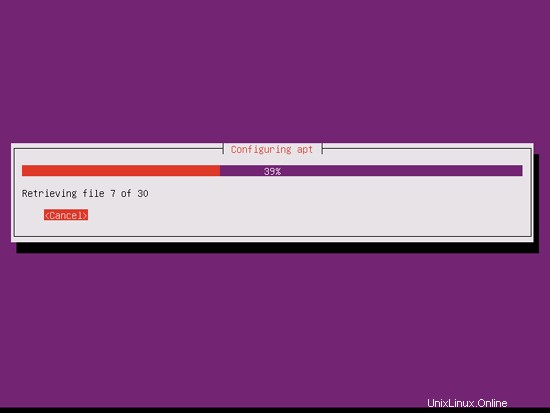

Als nächstes wird der Paketmanager apt konfiguriert. Lassen Sie die HTTP-Proxy-Zeile leer, es sei denn, Sie verwenden einen Proxy-Server, um sich mit dem Internet zu verbinden:

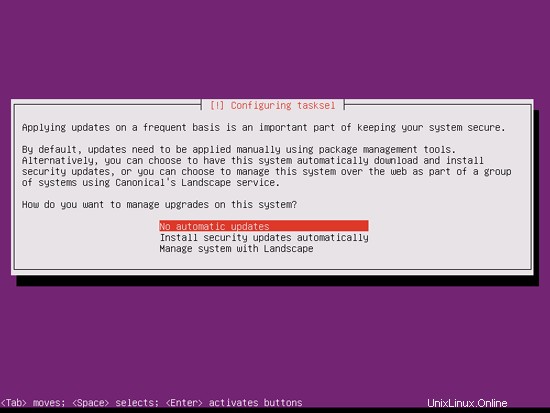

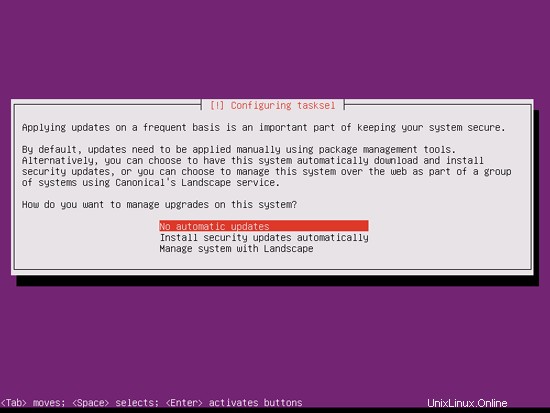

Ich bin ein bisschen altmodisch und aktualisiere meine Server gerne manuell, um mehr Kontrolle zu haben, daher wähle ich Keine automatischen Updates. Was Sie hier auswählen, bleibt natürlich Ihnen überlassen:

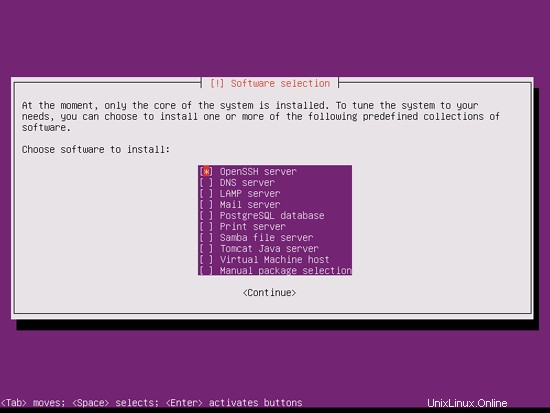

Wir brauchen einen DNS-, Mail- und LAMP-Server, aber trotzdem wähle ich jetzt keinen davon aus, weil ich gerne die volle Kontrolle darüber habe, was auf meinem System installiert wird. Wir werden die benötigten Pakete später manuell installieren. Als einziges Element wähle ich hier OpenSSH-Server aus, damit ich mich nach Abschluss der Installation sofort mit einem SSH-Client wie PuTTY mit dem System verbinden kann:

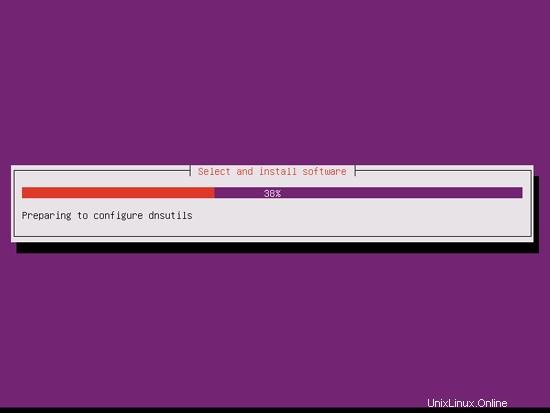

Die Installation wird fortgesetzt:

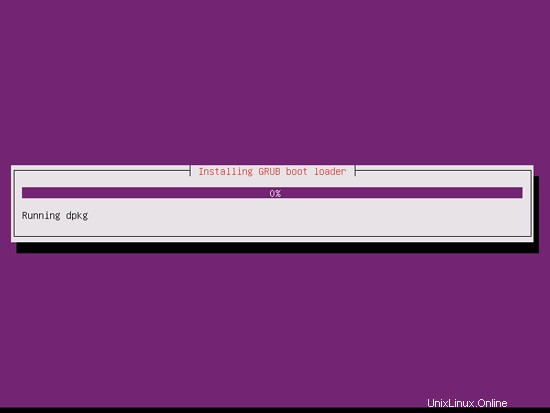

Der GRUB-Bootloader wird installiert:

Wählen Sie Ja, wenn Sie gefragt werden, ob Sie den GRUB-Bootloader in den Master-Boot-Datensatz installieren?:

Die Installation des Basissystems ist nun abgeschlossen. Entfernen Sie die Installations-CD aus dem CD-Laufwerk und klicken Sie auf Weiter, um das System neu zu starten:

Auf zum nächsten Schritt...

Der perfekte Server – Ubuntu 11.04 [ISPConfig 3] – Seite 3

4 Root-Privilegien erhalten

Nach dem Neustart können Sie sich mit Ihrem zuvor erstellten Benutzernamen (z. B. Administrator) anmelden. Da wir alle Schritte aus diesem Tutorial mit Root-Rechten ausführen müssen, können wir entweder allen Befehlen in diesem Tutorial die Zeichenfolge sudo voranstellen oder wir werden sofort root, indem wir

eingebensudo su

(Sie können die Root-Anmeldung auch aktivieren, indem Sie

ausführensudo passwd root

und root ein Passwort geben. Sie können sich dann direkt als root anmelden, was jedoch von den Ubuntu-Entwicklern und der Community aus verschiedenen Gründen verpönt ist. Siehe http://ubuntuforums.org/showthread.php?t=765414.)

5 Installieren Sie den SSH-Server (optional)

Wenn Sie den OpenSSH-Server nicht während der Systeminstallation installiert haben, können Sie dies jetzt tun:

apt-get install ssh openssh-server

Von nun an können Sie einen SSH-Client wie PuTTY verwenden und sich von Ihrer Workstation mit Ihrem Ubuntu 11.04-Server verbinden und den verbleibenden Schritten aus diesem Tutorial folgen.

6 vim-nox installieren (optional)

In diesem Tutorial verwende ich vi als Texteditor. Das standardmäßige vi-Programm zeigt unter Ubuntu und Debian ein seltsames Verhalten; Um dies zu beheben, installieren wir vim-nox:

apt-get install vim-nox

(Sie müssen dies nicht tun, wenn Sie einen anderen Texteditor wie Joe oder Nano verwenden.)

7 Konfigurieren Sie das Netzwerk

Da der Ubuntu-Installer unser System so konfiguriert hat, dass es seine Netzwerkeinstellungen über DHCP bezieht, müssen wir das jetzt ändern, da ein Server eine statische IP-Adresse haben sollte. Bearbeiten Sie /etc/network/interfaces und passen Sie es an Ihre Bedürfnisse an (in diesem Beispiel-Setup verwende ich die IP-Adresse 192.168.0.100 ):

vi /etc/network/interfaces

# Diese Datei beschreibt die auf Ihrem System verfügbaren Netzwerkschnittstellen# und wie sie aktiviert werden. Weitere Informationen finden Sie unter Schnittstellen (5). vor> |

Starten Sie dann Ihr Netzwerk neu:

/etc/init.d/networking restart

Bearbeiten Sie dann /etc/hosts. Lass es so aussehen:

vi /etc/hosts

127.0.0.1 localhost.localdomain localhost192.168.0.100 server1.example.com server1# Die folgenden Zeilen sind wünschenswert für IPv6-fähige Hosts::1 ip6 -localhost ip6-loopbackfe00::0 ip6-localnetff00::0 ip6-mcastprefixff02::1 ip6-allnodesff02::2 ip6-allrouters |

Jetzt ausführen

echo server1.example.com> /etc/hostname

/etc/init.d/hostname Neustart

Führen Sie anschließend

ausHostname

Hostname -f

Beide sollten jetzt server1.example.com anzeigen.

8 Bearbeiten Sie /etc/apt/sources.list und aktualisieren Sie Ihre Linux-Installation

Bearbeiten Sie /etc/apt/sources.list. Kommentieren Sie die Installations-CD aus oder entfernen Sie sie aus der Datei und stellen Sie sicher, dass die Universe- und Multiverse-Repositories aktiviert sind. Es sollte so aussehen:

vi /etc/apt/sources.list

## deb cdrom:[Ubuntu-Server 11.04 _Natty Narwhal_ - Release amd64 (20110426)]/ natty main limited#deb cdrom:[Ubuntu-Server 11.04 _Natty Narwhal_ - Release amd64 (20110426)]/ natty main limited# Siehe http://help.ubuntu.com/community/UpgradeNotes für ein Upgrade auf# neuere Versionen der Distribution.deb http://de.archive. ubuntu.com/ubuntu/ natty main limiteddeb-src http://de.archive.ubuntu.com/ubuntu/ natty main limited## Wichtige Bugfix-Updates nach der endgültigen Veröffentlichung von the## distribution.deb http:// de.archive.ubuntu.com/ubuntu/ natty-updates main limiteddeb-src http://de.archive.ubuntu.com/ubuntu/ natty-updates main limited## N.B. Software aus diesem Repository wird vom Ubuntu##-Team VÖLLIG NICHT UNTERSTÜTZT. Bitte beachten Sie auch, dass die Software im Universum KEINE## Überprüfungen oder Aktualisierungen vom Ubuntu-Sicherheitsteam erhält. deb http://de.archive.ubuntu.com/ubuntu/ natty universedeb-src http://de.archive. ubuntu.com/ubuntu/ natty universedeb http://de.archive.ubuntu.com/ubuntu/ natty-updates universedeb-src http://de.archive.ubuntu.com/ubuntu/ natty-updates universe## N.B. Software aus diesem Repository wird vom Ubuntu##-Team VOLLSTÄNDIG NICHT UNTERSTÜTZT und steht möglicherweise nicht unter einer freien Lizenz. Bitte vergewissern Sie sich über # Ihre Rechte zur Nutzung der Software. Bitte beachten Sie auch, dass Software in## multiverse KEINE Überprüfung oder Updates vom Ubuntu## Sicherheitsteam.deb http://de.archive.ubuntu.com/ubuntu/natty multiversedeb-src http://de erhält. archive.ubuntu.com/ubuntu/ natty multiversedeb http://de.archive.ubuntu.com/ubuntu/ natty-updates multiversedeb-src http://de.archive.ubuntu.com/ubuntu/ natty-updates multiverse## Entkommentieren Sie die folgenden zwei Zeilen, um Software aus dem 'backports'##-Repository hinzuzufügen.## N.B. Software aus diesem Repository wurde möglicherweise nicht so## ausführlich getestet wie die in der Hauptversion enthaltene, obwohl sie## neuere Versionen einiger Anwendungen enthält, die möglicherweise nützliche Funktionen bieten.## Bitte beachten Sie auch, dass Software in Backports NICHT empfangen wird alle Überprüfungen## oder Updates vom Ubuntu-Sicherheitsteam.# deb http://de.archive.ubuntu.com/ubuntu/ natty-backports Main Restricted Universe Multiverse# deb-src http://de.archive.ubuntu.com /ubuntu/ Natty-Backports Main Restricted Universe Multiversedeb http://security.ubuntu.com/ubuntu Natty-Security Main Restricteddeb-src http://security.ubuntu.com/ubuntu Natty-Security Main Restricteddeb http://security. ubuntu.com/ubuntu natty-security universedeb-src http://security.ubuntu.com/ubuntu natty-security universedeb http://security.ubuntu.com/ubuntu natty-security multiversedeb-src http://security.ubuntu .com/ubuntu natty-security multiverse## Entkommentieren Sie die folgenden zwei Zeilen, um Software aus Canonicals## „Partner“-Repository hinzuzufügen ory.## Diese Software ist nicht Teil von Ubuntu, sondern wird von Canonical und den jeweiligen Anbietern## als Service für Ubuntu-Benutzer angeboten.# deb http://archive.canonical.com/ubuntu natty partner# deb-src http ://archive.canonical.com/ubuntu natty partner## Entkommentieren Sie die folgenden zwei Zeilen, um Software aus Ubuntus## „Extras“-Repository hinzuzufügen.## Diese Software ist nicht Teil von Ubuntu, sondern wird von Drittanbietern angeboten## Entwickler, die ihre neuste Software ausliefern wollen.# deb http://extras.ubuntu.com/ubuntu natty main# deb-src http://extras.ubuntu.com/ubuntu natty main |

Dann ausführen

apt-get-Update

um die apt-Paketdatenbank zu aktualisieren und

apt-get-Upgrade

um die neuesten Updates zu installieren (falls vorhanden). Wenn Sie sehen, dass im Rahmen der Updates ein neuer Kernel installiert wird, sollten Sie das System danach neu starten:

Neustart

9 Standard-Shell ändern

/bin/sh ist ein symbolischer Link zu /bin/dash, wir brauchen jedoch /bin/bash, nicht /bin/dash. Deshalb machen wir das:

dpkg-reconfigure dash

Dash als Standardsystem-Shell verwenden (/bin/sh)? <-- Nein

Andernfalls schlägt die Installation von ISPConfig fehl.

10 AppArmor deaktivieren

AppArmor ist eine Sicherheitserweiterung (ähnlich wie SELinux), die erweiterte Sicherheit bieten soll. Meiner Meinung nach brauchen Sie es nicht, um ein sicheres System zu konfigurieren, und es verursacht normalerweise mehr Probleme als Vorteile (denken Sie daran, nachdem Sie eine Woche lang Fehler behoben haben, weil ein Dienst nicht wie erwartet funktioniert hat, und dann Sie feststellen, dass alles in Ordnung war, nur AppArmor verursachte das Problem). Daher deaktiviere ich es (dies ist ein Muss, wenn Sie später ISPConfig installieren möchten).

Wir können es wie folgt deaktivieren:

/etc/init.d/apparmor stop

update-rc.d -f apparmor remove

apt-get remove apparmor apparmor-utils

11 Synchronisieren Sie die Systemuhr

Es ist eine gute Idee, die Systemuhr mit einem NTP (n Netzwerk t ich bin p rotocol)-Server über das Internet. Einfach ausführen

apt-get install ntp ntpdate

und Ihre Systemzeit wird immer synchron sein.

Der perfekte Server - Ubuntu 11.04 [ISPConfig 3] - Seite 4

12 Installieren Sie Postfix, Courier, Saslauthd, MySQL, rkhunter, binutils

Wir können Postfix, Courier, Saslauthd, MySQL, rkhunter und binutils mit einem einzigen Befehl installieren:

apt-get install postfix postfix-mysql postfix-doc mysql-client mysql-server kurier-authdaemon kurier-authlib-mysql kurier-pop kurier-pop-ssl kurier-imap kurier-imap-ssl libsasl2-2 libsasl2-module libsasl2-modules-sql sasl2-bin libpam-mysql openssl getmail4 rkhunter binutils maildrop

Ihnen werden die folgenden Fragen gestellt:

Neues Passwort für den MySQL-Benutzer „root“:<-- yourrootsqlpassword

Wiederholtes Passwort für den MySQL-Benutzer „root“:<-- yourrootsqlpassword

Allgemeine Art der Mailkonfiguration:<-- Internet Site

System-E-Mail-Name:<-- server1.example.com

Verzeichnisse für webbasierte Verwaltung erstellen? <-- Kein

SSL-Zertifikat erforderlich <-- Ok

Wir möchten, dass MySQL auf allen Schnittstellen lauscht, nicht nur auf localhost, deshalb bearbeiten wir /etc/mysql/my.cnf und kommentieren die Zeile bind-address =127.0.0.1:

ausvi /etc/mysql/my.cnf

[...]# Anstatt das Netzwerk zu überspringen, wird jetzt standardmäßig nur auf# localhost gelauscht, was kompatibler und nicht weniger sicher ist. #Bind-Adresse =127.0.0.1[...] |

Dann starten wir MySQL neu:

/etc/init.d/mysql Neustart

Überprüfen Sie nun, ob das Netzwerk aktiviert ist. Ausführen

netstat -tap | grep mysql

Die Ausgabe sollte so aussehen:

example@unixlinux.online:~# netstat -tap | grep mysql

tcp 0 0 *:mysql *:* HÖREN 9990/mysqld

example@unixlinux.online:~#

Während der Installation werden die SSL-Zertifikate für IMAP-SSL und POP3-SSL mit dem Hostnamen localhost erstellt. Um dies in den richtigen Hostnamen (server1.example.com in diesem Tutorial) zu ändern, löschen Sie die Zertifikate...

cd /etc/courier

rm -f /etc/courier/imapd.pem

rm -f /etc/courier/pop3d.pem

... und ändern Sie die folgenden zwei Dateien; Ersetzen Sie CN=localhost durch CN=server1.example.com (Sie können bei Bedarf auch die anderen Werte ändern):

vi /etc/courier/imapd.cnf

[...]CN=server1.example.com[...] |

vi /etc/courier/pop3d.cnf

[...]CN=server1.example.com[...] |

Erstellen Sie dann die Zertifikate neu...

mkimapdcert

mkpop3dcert

... und starten Sie Courier-IMAP-SSL und Courier-POP3-SSL neu:

/etc/init.d/courier-imap-ssl-Neustart

/etc/init.d/courier-pop-ssl-Neustart

13 Installieren Sie Amavisd-new, SpamAssassin und Clamav

Um amavisd-new, SpamAssassin und ClamAV zu installieren, führen wir

ausapt-get install amavisd-new spamassassin clamav clamav-daemon zoo unzip bzip2 arj nomarch lzop cabextract apt-listchanges libnet-ldap-perl libauthen-sasl-perl clamav-docs daemon libio-string-perl libio-socket-ssl- perl libnet-ident-perl zip libnet-dns-perl

Das ISPConfig 3-Setup verwendet amavisd, das die SpamAssassin-Filterbibliothek intern lädt, sodass wir SpamAssassin stoppen können, um etwas RAM freizugeben:

/etc/init.d/spamassassin stop

update-rc.d -f spamassassin remove

14 Installieren Sie Apache2, PHP5, phpMyAdmin, FCGI, suExec, Pear und mcrypt

Apache2, PHP5, phpMyAdmin, FCGI, suExec, Pear und mcrypt können wie folgt installiert werden:

apt-get install apache2 apache2.2-common apache2-doc apache2-mpm-prefork apache2-utils libexpat1 ssl-cert libapache2-mod-php5 php5 php5-common php5-gd php5-mysql php5-imap phpmyadmin php5-cli php5-cgi libapache2-mod-fcgid apache2-suexec php-pear php-auth php5-mcrypt mcrypt php5-imagick imagemagick libapache2-mod-suphp libruby libapache2-mod-ruby

Sie sehen die folgende Frage:

Webserver zur automatischen Neukonfiguration:<-- apache2

Datenbank für phpmyadmin mit dbconfig-common konfigurieren? <-- Nein

Führen Sie dann den folgenden Befehl aus, um die Apache-Module suexec, rewrite, ssl, actions und include (plus dav, dav_fs und auth_digest, wenn Sie WebDAV verwenden möchten) zu aktivieren:

a2enmod suexec rewrite SSL-Aktionen umfassen

a2enmod dav_fs dav auth_digest

Danach Apache neu starten:

/etc/init.d/apache2 Neustart

Wenn Sie Ruby-Dateien mit der Erweiterung .rb auf Ihren mit ISPConfig erstellten Websites hosten möchten, müssen Sie die Zeile application/x-ruby rb in /etc/mime.types auskommentieren:

vi /etc/mime.types

[...]#application/x-ruby rb[...] |

(Dies wird nur für .rb-Dateien benötigt; Ruby-Dateien mit der Erweiterung .rbx funktionieren sofort.)

Danach Apache neu starten:

/etc/init.d/apache2 Neustart

15 Installieren Sie PureFTPd und Quota

PureFTPd und Quota können mit dem folgenden Befehl installiert werden:

apt-get install pure-ftpd-common pure-ftpd-mysql Kontingent Kontingenttool

Bearbeiten Sie die Datei /etc/default/pure-ftpd-common...

vi /etc/default/pure-ftpd-common

... und stellen Sie sicher, dass der Startmodus auf Standalone eingestellt ist und setzen Sie VIRTUALCHROOT=true:

[...]STANDALONE_OR_INETD=eigenständig[...]VIRTUALCHROOT=true[...] |

Jetzt konfigurieren wir PureFTPd so, dass FTP- und TLS-Sitzungen zugelassen werden. FTP ist ein sehr unsicheres Protokoll, da alle Passwörter und alle Daten im Klartext übertragen werden. Durch die Verwendung von TLS kann die gesamte Kommunikation verschlüsselt werden, wodurch FTP viel sicherer wird.

Wenn Sie FTP- und TLS-Sitzungen zulassen möchten, führen Sie

ausecho 1> /etc/pure-ftpd/conf/TLS

Um TLS verwenden zu können, müssen wir ein SSL-Zertifikat erstellen. Ich erstelle es in /etc/ssl/private/, also erstelle ich zuerst dieses Verzeichnis:

mkdir -p /etc/ssl/private/

Anschließend können wir das SSL-Zertifikat wie folgt generieren:

openssl req -x509 -nodes -days 7300 -newkey rsa:2048 -keyout /etc/ssl/private/pure-ftpd.pem -out /etc/ssl/private/pure-ftpd.pem

Ländername (2-Buchstaben-Code) [AU]:<-- Geben Sie Ihren Ländernamen ein (z. B. "DE").

Name des Staates oder der Provinz (vollständiger Name) [Some-State]:<-- Geben Sie Ihren Staat ein oder Provinzname.

Ortsname (z. B. Stadt) []:<-- Geben Sie Ihre Stadt ein.

Organisationsname (z. B. Firma) [Internet Widgits Pty Ltd]:<-- Geben Sie Ihren Organisationsnamen ein (z. B. der Name Ihres Unternehmens).

Name der Organisationseinheit (z. B. Abschnitt) []:<-- Geben Sie den Namen Ihrer Organisationseinheit ein (z. B. "IT-Abteilung").

Allgemeiner Name (z. B. IHR Name) []:<-- Geben Sie den vollständig qualifizierten Domänennamen des Systems ein (z. B. "server1.example.com").

E-Mail-Adresse []:<-- Geben Sie Ihre E-Mail-Adresse ein.

Ändern Sie die Berechtigungen des SSL-Zertifikats:

chmod 600 /etc/ssl/private/pure-ftpd.pem

Starten Sie dann PureFTPd neu:

/etc/init.d/pure-ftpd-mysql Neustart

Bearbeiten Sie /etc/fstab. Meine sieht so aus (ich habe ,usrjquota=quota.user,grpjquota=quota.group,jqfmt=vfsv0 zur Partition mit dem Einhängepunkt / hinzugefügt):

vi /etc/fstab

# /etc/fstab:Statische Dateisysteminformationen.## Verwenden Sie 'blkid -o value -s UUID', um die universell eindeutige Kennung# für auszugeben Ein Gerät; Dies kann mit UUID=als robusterer Weg zum Benennen von # Geräten verwendet werden, der auch dann funktioniert, wenn Festplatten hinzugefügt und entfernt werden. Siehe fstab(5).## |

Führen Sie die folgenden Befehle aus, um Kontingente zu aktivieren:

mount -o remount /

quotacheck -avugm

quoteon -avug

16 Installieren Sie den BIND-DNS-Server

BIND kann wie folgt installiert werden:

apt-get install bind9 dnsutils

17 Vlogger, Webalizer und AWstats installieren

Vlogger, Webalizer und AWstats können wie folgt installiert werden:

apt-get install vlogger webalizer awstats geoip-database

Danach /etc/cron.d/awstats öffnen...

vi /etc/cron.d/awstats

... und kommentieren Sie beide Cron-Jobs in dieser Datei aus:

#*/10 * * * * www-data [ -x /usr/share/awstats/tools/update.sh ] &&/usr/ share/awstats/tools/update.sh# Statische Berichte generieren:#10 03 * * * www-data [ -x /usr/share/awstats/tools/buildstatic.sh ] &&/usr/share/awstats/tools/buildstatic .sh |

18 Jailkit installieren

Jailkit wird nur benötigt, wenn Sie SSH-Benutzer chrooten möchten. Es kann wie folgt installiert werden (Wichtig:Jailkit muss vor ISPConfig installiert werden - es kann nicht nachträglich installiert werden!):

apt-get install build-essential autoconf automake1.9 libtool flex bison debhelper

cd /tmp

wget http://olivier.sessink.nl/jailkit/jailkit-2.14.tar.gz

tar xvfz jailkit-2.14.tar.gz

cd jailkit- 2.14

./debian/rules binär

cd ..

dpkg -i jailkit_2.14-1_*.deb

rm -rf jailkit-2.14*

Der perfekte Server - Ubuntu 11.04 [ISPConfig 3] - Seite 5

19 Installieren Sie fail2ban

Dies ist optional, wird aber empfohlen, da der ISPConfig-Monitor versucht, das fail2ban-Protokoll anzuzeigen:

apt-get install fail2ban

Damit fail2ban PureFTPd, SASL und Courier überwacht, erstellen Sie die Datei /etc/fail2ban/jail.local:

vi /etc/fail2ban/jail.local

[pureftpd]enabled =trueport =ftpfilter =pureftpdlogpath =/var/log/syslogmaxretry =3[sasl]enabled =trueport =smtpfilter =sasllogpath =/ var/log/mail.logmaxretry =5[courierpop3]enabled =trueport =pop3filter =courierpop3logpath =/var/log/mail.logmaxretry =5[courierpop3s]enabled =trueport =pop3sfilter =courierpop3slogpath =/var/log/mail.logmaxretry =5[courierimap]enabled =trueport =imap2filter =courierimaplogpath =/var/log/mail.logmaxretry =5[courierimaps]enabled =trueport =imapsfilter =courierimapslogpath =/var/log/mail.logmaxretry =5 |

Erstellen Sie dann die folgenden fünf Filterdateien:

vi /etc/fail2ban/filter.d/pureftpd.conf

[Definition]failregex =.*pure-ftpd:\(.*@ |

vi /etc/fail2ban/filter.d/courierpop3.conf

# Fail2Ban-Konfigurationsdatei## $Revision:100 $#[Definition]# Option:failregex# Hinweise.:Regex zum Abgleich der Passwortfehlermeldungen in die Logdatei. Der # Host muss mit einer Gruppe namens "host" übereinstimmen. Das Tag " |

vi /etc/fail2ban/filter.d/courierpop3s.conf

# Fail2Ban-Konfigurationsdatei## $Revision:100 $#[Definition]# Option:failregex# Hinweise.:Regex zum Abgleich der Passwortfehlermeldungen in die Logdatei. Der # Host muss mit einer Gruppe namens "host" übereinstimmen. Das Tag " |

vi /etc/fail2ban/filter.d/courierimap.conf

# Fail2Ban-Konfigurationsdatei## $Revision:100 $#[Definition]# Option:failregex# Hinweise.:Regex zum Abgleich der Passwortfehlermeldungen in die Logdatei. Der # Host muss mit einer Gruppe namens "host" übereinstimmen. Das Tag " |

vi /etc/fail2ban/filter.d/courierimaps.conf

# Fail2Ban-Konfigurationsdatei## $Revision:100 $#[Definition]# Option:failregex# Hinweise.:Regex zum Abgleich der Passwortfehlermeldungen in die Logdatei. Der # Host muss mit einer Gruppe namens "host" übereinstimmen. Das Tag " |

Danach fail2ban neu starten:

/etc/init.d/fail2ban Neustart

20 Installieren Sie SquirrelMail

Um den SquirrelMail-Webmail-Client zu installieren, führen Sie

ausapt-get install squirrelmail

Erstellen Sie dann den folgenden Symlink...

ln -s /usr/share/squirrelmail/ /var/www/webmail

... und SquirrelMail konfigurieren:

squirrelmail-configure

Wir müssen SquirrelMail mitteilen, dass wir Courier-IMAP/-POP3 verwenden:

SquirrelMail Konfiguration : Lesen Sie: config.php (1.4.0)

--------------------------------- ------------------------

Hauptmenü --

1. Organisationseinstellungen

2. Servereinstellungen

3. Folder Defaults

4. General Options

5. Themes

6. Address Books

7. Message of the Day (MOTD)

8. Plugins

9. Database

10. Languages

D. Set pre-defined settings for specific IMAP servers

C Turn color on

S Save data

Q Quit

Command >> <-- D

SquirrelMail Configuration : Read: config.php

---- -------------------------------------------------- ---

While we have been building SquirrelMail, we have discovered some

preferences that work better with some servers that don't work so

well with others. If you select your IMAP server, this option will

set some pre-defined settings for that server.

Please note that you will still need to go through and make sure

everything is correct. This does not change everything. There are

only a few settings that this will change.

Please select your IMAP server:

bincimap = Binc IMAP server

courier = Courier IMAP server

cyrus = Cyrus IMAP server

dovecot = Dovecot Secure IMAP server

exchange = Microsoft Exchange IMAP server

hmailserver = hMailServer

macosx = Mac OS X Mailserver

mercury32 = Mercury/32

uw = University of Washington's IMAP server

gmail = IMAP access to Google mail (Gmail) accounts

quit = Do not change anything

Command >> <-- courier

SquirrelMail Configuration : Read: config.php

---------------------------------------------------------

While we have been building SquirrelMail, we have discovered some

preferences that work better with some servers that don't work so

well with others. If you select your IMAP server, this option will

set some pre-defined settings for that server.

Please note that you will still need to go through and make sure

everything is correct. This does not change everything. There are

only a few settings that this will change.

Please select your IMAP server:

bincimap = Binc IMAP server

courier = Courier IMAP server

cyrus = Cyrus IMAP server

dovecot = Dovecot Secure IMAP server

exchange = Microsoft Exchange IMAP server

hmailserver = hMailServer

macosx = Mac OS X Mailserver

mercury32 = Mercury/32

uw = University of Washington's IMAP server

quit = Do not change anything

Command >> courier

imap_server_type = courier

default_folder_prefix = INBOX.

trash_folder = Trash

sent_folder = Sent

draft_folder = Drafts

show_prefix_option = false

default_sub_of_inbox = false

show_contain_subfolders_option = false

optional_delimiter = .

delete_folder = true

Press any key to continue... <-- ENTER

SquirrelMail Configuration : Read: config.php (1.4.0)

---------------------------------------------------------

Main Menu --

1. Organization Preferences

2. Server Settings

3. Folder Defaults

4. General Options

5. Themes

6. Address Books

7. Message of the Day (MOTD)

8. Plugins

9. Database

10. Languages

D. Set pre-defined settings for specific IMAP servers

C Turn color on

S Save data

Q Quit

Command >> <-- S

SquirrelMail Configuration : Read: config.php (1.4.0)

---------------------------------------------------------

Main Menu --

1. Organization Preferences

2. Server Settings

3. Folder Defaults

4. General Options

5. Themes

6. Address Books

7. Message of the Day (MOTD)

8. Plugins

9. Database

10. Languages

D. Set pre-defined settings for specific IMAP servers

C Turn color on

S Save data

Q Quit

Command >> S

Data saved in config.php

Press enter to continue... <-- ENTER

SquirrelMail Configuration : Read: config.php (1.4.0)

---------------------------------------------------------

Main Menu --

1. Organization Preferences

2. Server Settings

3. Folder Defaults

4. General Options

5. Themes

6. Address Books

7. Message of the Day (MOTD)

8. Plugins

9. Database

10. Languages

D. Set pre-defined settings for specific IMAP servers

C Turn color on

S Save data

Q Quit

Command >> <-- Q

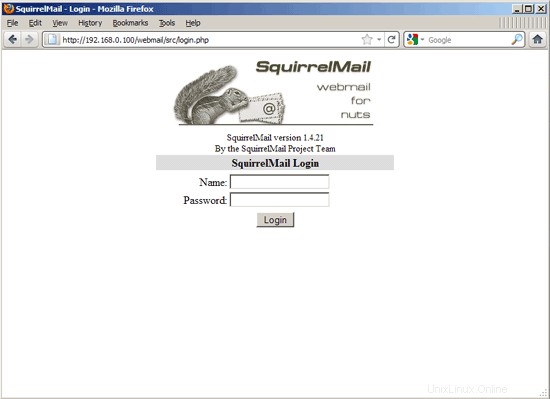

Afterwards you can access SquirrelMail under http://server1.example.com/webmail or http://192.168.0.100/webmail:

The Perfect Server - Ubuntu 11.04 [ISPConfig 3] - Page 6

21 Install ISPConfig 3

To install ISPConfig 3 from the latest released version, do this:

cd /tmp

wget http://www.ispconfig.org/downloads/ISPConfig-3-stable.tar.gz

tar xfz ISPConfig-3-stable.tar.gz

cd ispconfig3_install/install/

The next step is to run

php -q install.php

This will start the ISPConfig 3 installer. The installer will configure all services like Postfix, SASL, Courier, etc. for you. A manual setup as required for ISPConfig 2 (perfect setup guides) is not necessary.

example@unixlinux.online:/tmp/ispconfig3_install/install# php -q install.php

--------------------------------------------------------------------------------

_____ ___________ _____ __ _ ____

|_ _/ ___| ___ \ / __ \ / _(_) /__ \

| | \ `--.| |_/ / | / \/ ___ _ __ | |_ _ __ _ _/ /

| | `--. \ __/ | | / _ \| '_ \| _| |/ _` | |_ |

_| |_/\__/ / | | \__/\ (_) | | | | | | | (_| | ___\ \

\___/\____/\_| \____/\___/|_| |_|_| |_|\__, | \____/

__/ |

|___/

--------------------------------------------------------------------------------

>> Initial configuration

Operating System: Debian 6.0 (Squeeze/Sid) or compatible

Following will be a few questions for primary configuration so be careful.

Default values are in [brackets] and can be accepted with

Tap in "quit" (without the quotes) to stop the installer.

Select language (en,de) [en]: <-- ENTER

Installation mode (standard,expert) [standard]: <-- ENTER

Full qualified hostname (FQDN) of the server, eg server1.domain.tld [server1.example.com]: <-- ENTER

MySQL server hostname [localhost]: <-- ENTER

MySQL root username [root]: <-- ENTER

MySQL root password []: <-- yourrootsqlpassword

MySQL database to create [dbispconfig]: <-- ENTER

MySQL charset [utf8]: <-- ENTER

Generating a 2048 bit RSA private key

....+++

..+++

writing new private key to 'smtpd.key'

-----

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [AU]: <-- ENTER

State or Province Name (full name) [Some-State]: <-- ENTER

Locality Name (eg, city) []: <-- ENTER

Organization Name (eg, company) [Internet Widgits Pty Ltd]: <-- ENTER

Organizational Unit Name (eg, section) []: <-- ENTER

Common Name (eg, YOUR name) []: <-- ENTER

Email Address []: <-- ENTER

Configuring Jailkit

Configuring SASL

Configuring PAM

Configuring Courier

Configuring Spamassassin

Configuring Amavisd

Configuring Getmail

Configuring Pureftpd

Configuring BIND

Configuring Apache

Configuring Vlogger

Configuring Apps vhost

Configuring Firewall

Installing ISPConfig

ISPConfig Port [8080]: <-- ENTER

Configuring DBServer

Installing ISPConfig crontab

no crontab for root

no crontab for getmail

Restarting services ...

Rather than invoking init scripts through /etc/init.d, use the service(8)

utility, e.g. service mysql restart

Since the script you are attempting to invoke has been converted to an

Upstart job, you may also use the stop(8) and then start(8) utilities,

e.g. stop mysql ; start mysql. The restart(8) utility is also available.

mysql stop/waiting

mysql start/running, process 27585

* Stopping Postfix Mail Transport Agent postfix

...done.

* Starting Postfix Mail Transport Agent postfix

...done.

* Stopping SASL Authentication Daemon saslauthd

...done.

* Starting SASL Authentication Daemon saslauthd

...done.

Stopping amavisd: amavisd-new.

Starting amavisd: amavisd-new.

* Stopping ClamAV daemon clamd

...done.

* Starting ClamAV daemon clamd

...done.

* Stopping Courier authentication services authdaemond

...done.

* Starting Courier authentication services authdaemond

...done.

* Stopping Courier IMAP server imapd

...done.

* Starting Courier IMAP server imapd

...done.

* Stopping Courier IMAP-SSL server imapd-ssl

...done.

* Starting Courier IMAP-SSL server imapd-ssl

...done.

* Stopping Courier POP3 server...

...done.

* Starting Courier POP3 server...

...done.

* Stopping Courier POP3-SSL server...

...done.

* Starting Courier POP3-SSL server...

...done.

* Restarting web server apache2

... waiting . ...done.

Restarting ftp server: Running: /usr/sbin/pure-ftpd-mysql-virtualchroot -l mysql:/etc/pure-ftpd/db/mysql.conf -l pam -E -Y 1 -8 UTF-8 -H -A -O clf:/var/log/pure-ftpd/transfer.log -D -b -u 1000 -B

Installation completed.

example@unixlinux.online:/tmp/ispconfig3_install/install#

The installer automatically configures all underlying services, so no manual configuration is needed.

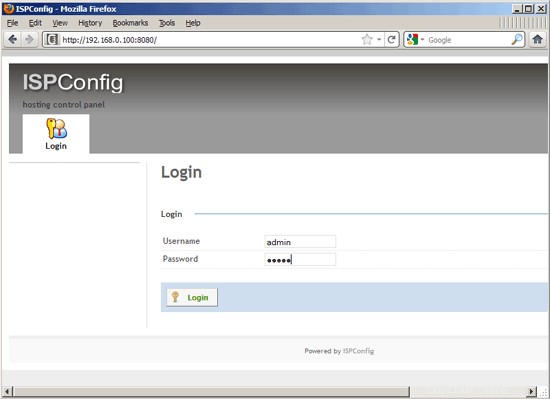

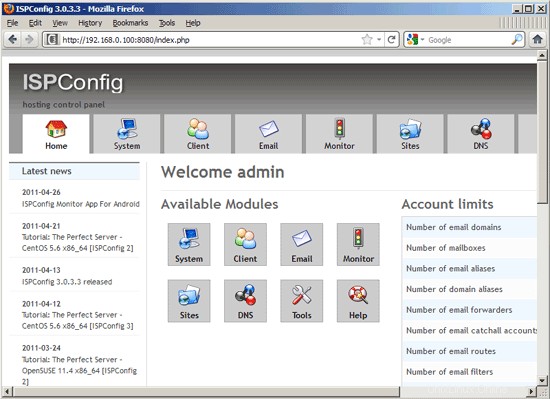

Afterwards you can access ISPConfig 3 under http://server1.example.com:8080/ or http://192.168.0.100:8080/. Melden Sie sich mit dem Benutzernamen admin und dem Passwort admin an (das voreingestellte Passwort sollten Sie nach Ihrer ersten Anmeldung ändern):

The system is now ready to be used.

21.1 ISPConfig 3 Manual

In order to learn how to use ISPConfig 3, I strongly recommend to download the ISPConfig 3 Manual.

On about 300 pages, it covers the concept behind ISPConfig (admin, resellers, clients), explains how to install and update ISPConfig 3, includes a reference for all forms and form fields in ISPConfig together with examples of valid inputs, and provides tutorials for the most common tasks in ISPConfig 3. It also lines out how to make your server more secure and comes with a troubleshooting section at the end.

21.2 ISPConfig Monitor App For Android

With the ISPConfig Monitor App, you can check your server status and find out if all services are running as expected. You can check TCP and UDP ports and ping your servers. In addition to that you can use this app to request details from servers that have ISPConfig installed (please note that the minimum installed ISPConfig 3 version with support for the ISPConfig Monitor App is 3.0.3.3! ); these details include everything you know from the Monitor module in the ISPConfig Control Panel (e.g. services, mail and system logs, mail queue, CPU and memory info, disk usage, quota, OS details, RKHunter log, etc.), and of course, as ISPConfig is multiserver-capable, you can check all servers that are controlled from your ISPConfig master server.

For download and usage instructions, please visit http://www.ispconfig.org/ispconfig-3/ispconfig-monitor-app-for-android/.

22 Additional Notes

22.1 OpenVZ

If the Ubuntu server that you've just set up in this tutorial is an OpenVZ container (virtual machine), you should do this on the host system (I'm assuming that the ID of the OpenVZ container is 101 - replace it with the correct VPSID on your system):

VPSID=101

for CAP in CHOWN DAC_READ_SEARCH SETGID SETUID NET_BIND_SERVICE NET_ADMIN SYS_CHROOT SYS_NICE CHOWN DAC_READ_SEARCH SETGID SETUID NET_BIND_SERVICE NET_ADMIN SYS_CHROOT SYS_NICE

do

vzctl set $VPSID --capability ${CAP}:on --save

done

22.2 SquirrelMail

Lots of people have reported problems (such as getting 404 Not Found errors) using the SquirrelMail webmail package in their web sites created through ISPConfig 3. This guide explains how to configure SquirrelMail on an Ubuntu 11.04 server so that you can use it from within your web sites (created through ISPConfig).

SquirrelMail's Apache configuration is in the file /etc/squirrelmail/apache.conf, but this file isn't loaded by Apache because it is not in the /etc/apache2/conf.d/ directory. Therefore we create a symlink called squirrelmail.conf in the /etc/apache2/conf.d/ directory that points to /etc/squirrelmail/apache.conf and reload Apache afterwards:

cd /etc/apache2/conf.d/

ln -s ../../squirrelmail/apache.conf squirrelmail.conf

/etc/init.d/apache2 reload

Now open /etc/apache2/conf.d/squirrelmail.conf...

vi /etc/apache2/conf.d/squirrelmail.conf

... and add the following lines to the

[...] |

Create the directory /var/lib/squirrelmail/tmp...

mkdir /var/lib/squirrelmail/tmp

... and make it owned by the user www-data:

chown www-data /var/lib/squirrelmail/tmp

Reload Apache again:

/etc/init.d/apache2 neu laden

That's it already - /etc/apache2/conf.d/squirrelmail.conf defines an alias called /squirrelmail that points to SquirrelMail's installation directory /usr/share/squirrelmail.

You can now access SquirrelMail from your web site as follows:

http://www.example.com/squirrelmail

You can also access it from the ISPConfig control panel vhost as follows (this doesn't need any configuration in ISPConfig):

http://server1.example.com:8080/squirrelmail

If you'd like to use the alias /webmail instead of /squirrelmail, simply open /etc/apache2/conf.d/squirrelmail.conf...

vi /etc/apache2/conf.d/squirrelmail.conf

... and add the line Alias /webmail /usr/share/squirrelmail:

Alias /squirrelmail /usr/share/squirrelmailAlias /webmail /usr/share/squirrelmail[...] |

Then reload Apache:

/etc/init.d/apache2 neu laden

Now you can access Squirrelmail as follows:

http://www.example.com/webmail

http://server1.example.com:8080/webmail

If you'd like to define a vhost like webmail.example.com where your users can access SquirrelMail, you'd have to add the following vhost configuration to /etc/apache2/conf.d/squirrelmail.conf:

vi /etc/apache2/conf.d/squirrelmail.conf

[...] |

Make sure you replace 1.2.3.4 with the correct IP address of your server. Of course, there must be a DNS record for webmail.example.com that points to the IP address that you use in the vhost configuration. Also make sure that the vhost webmail.example.com does not exist in ISPConfig (otherwise both vhosts will interfere with each other!).

Now reload Apache...

/etc/init.d/apache2 neu laden

... and you can access SquirrelMail under http://webmail.example.com!

23 Links

- Ubuntu:http://www.ubuntu.com/

- ISPConfig:http://www.ispconfig.org/