Das Apache-Modul mod_ssl kann installiert werden, um SSL-Unterstützung auf unserem HTTP-Server zu erhalten. Hier lassen wir Sie wissen, wie Sie mod_ssl &mod_http2 für den Apache-Webserver auf Almalinux oder Rocky Linux 8 (RHEL-basiert) aktivieren.

Um SSL v3- und TLS v1.x-Unterstützung auf Apache zu erhalten, finden Sie diesen Artikel hier, der beim Generieren des erforderlichen SSL-Zertifikats einschließlich des zugehörigen privaten Schlüssels hilft.

Schritte zur Installation von mod_ssl auf Almalinux 8 / Rocky Linux 8

Apache-Webserver installieren

Das erste, was Sie auf Ihrem Linux haben müssen, ist der funktionierende Apache-Webserver. Es kann mit einem einzigen Befehl installiert werden, z. B.:

sudo dnf install httpd

Um mehr darüber zu erfahren, können Sie sich unser Tutorial ansehen – Apache-Webserver-Konfiguration auf AlmaLinux- oder Rocky Linux 8-Server

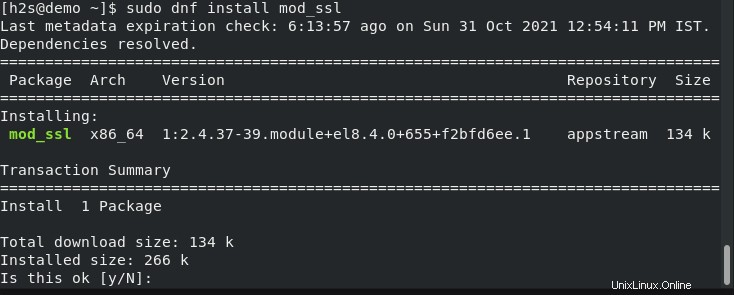

Installieren Sie mod_ssl auf Rocky oder AlmaLinux

Sobald Sie den Apache-Webserver haben, können wir ganz einfach das mode_ssl installieren Modul mit dem DNF-Paketmanager, da es über das Standard-Repository dieser RHEL-basierten Linux-Systeme verfügbar ist:

sudo dnf install mod_ssl

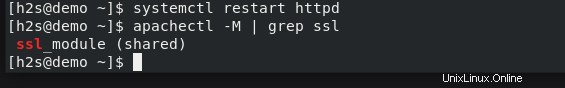

Mod_ssl auf Rocky Linux oder AlmaLinux 8 aktivieren

Nun, mit dem obigen Befehl wird das Modul in wenigen Sekunden auf Ihrem Server installiert, wir müssen es jedoch aktivieren. Starten Sie dazu einfach den httpd/Apache-Webserver neu. Damit es dasselbe erkennen könnte.

sudo systemctl restart httpd

Bestätigen Sie nach dem Neustart Ihres Webservers, dass mod_SSL erfolgreich für Apache aktiviert wurde.

apachectl -M | grep ssl

Die Ausgabe wird sein:

ssl_module (shared)

Port 443 in der Firewall für Apache öffnen

Da SSL (HTTPS) auf Port 443 läuft, müssen wir es also zuerst in der Almalinux- oder Rocky Linux 8-Firewall öffnen, um von außerhalb des Servers darauf zugreifen zu können.

sudo firewall-cmd --add-service={http,https} --permanent

sudo firewall-cmd --reload

Jetzt können Sie mit https auf die Apache-Webserver-Testseite oder jede aktiv laufende Website zugreifen Protokoll, aber mit einer Zertifikatswarnung.

Fügen Sie Ihr gekauftes SSL-Zertifikat hinzu oder generieren Sie ein selbstsigniertes Zertifikat

Nun, es gibt zwei Szenarien, eines ist, dass Sie ein SSL-Zertifikat von einem Drittanbieter gekauft haben und Sie haben die beiden Dateien mit den Erweiterungen .CRT und .Key. Wenn Sie bereits über das SSL-Zertifikat verfügen, fügen Sie es in /etc/httpd/conf.d/ssl.conf hinzu .

Dabei , das zweite Szenario ist, dass Sie kein SSL-Zertifikat haben und ein selbstsigniertes Zertifikat generieren möchten, um es zumindest für die lokale Verwendung mit OpenSSL zu verwenden.

Hinweis :Sie können den Server ersetzen Text in den folgenden Befehl mit dem, was Sie möchten, um die Tasten einfach zu identifizieren.

sudo openssl req -newkey rsa:2048 -nodes -keyout /etc/pki/tls/private/server.key -x509 -days 365 -out /etc/pki/tls/certs/server.crt

Sobald Sie den obigen Befehl ausgeführt haben, haben Sie zwei SSL-Dateien:

SSLCertificateFile /etc/pki/tls/certs/server.crt SSLCertificateKeyFile /etc/pki/tls/private/server.key

—————————————————————————————————-

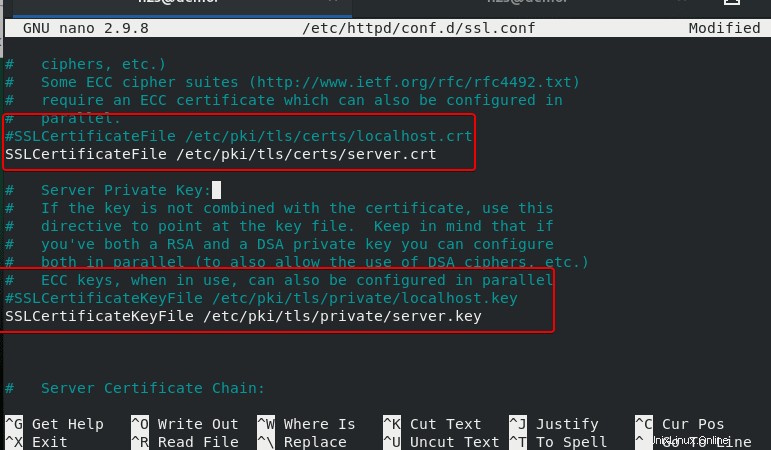

Bearbeiten Sie jetzt die SSL-Konfigurationsdatei

sudo nano /etc/httpd/conf.d/ssl.conf

und ersetzen Sie es durch die folgenden zwei Dateipfade entweder mit dem SSL-Zertifikat, das Sie gekauft haben oder selbst erstellt mit dem obigen Befehl.

SSLCertificateFile /etc/pki/tls/certs/localhost.crt SSLCertificateKeyFile /etc/pki/tls/private/localhost.key

Hier gehe ich davon aus, dass Sie dann ein selbst erstelltes Zertifikat verwenden möchten

SSLCertificateFile /etc/pki/tls/certs/localhost.crt #with SSLCertificateFile /etc/pki/tls/certs/server.crt #And SSLCertificateKeyFile /etc/pki/tls/private/localhost.key #with SSLCertificateKeyFile /etc/pki/tls/private/server.key

Speichern die Datei durch Drücken von Strg+O und drücken Sie die Enter Taste zum Verlassen der Datei Strg+X .

Screenshot :

Starten Sie Ihren Webserver neu:

sudo systemctl reload httpd

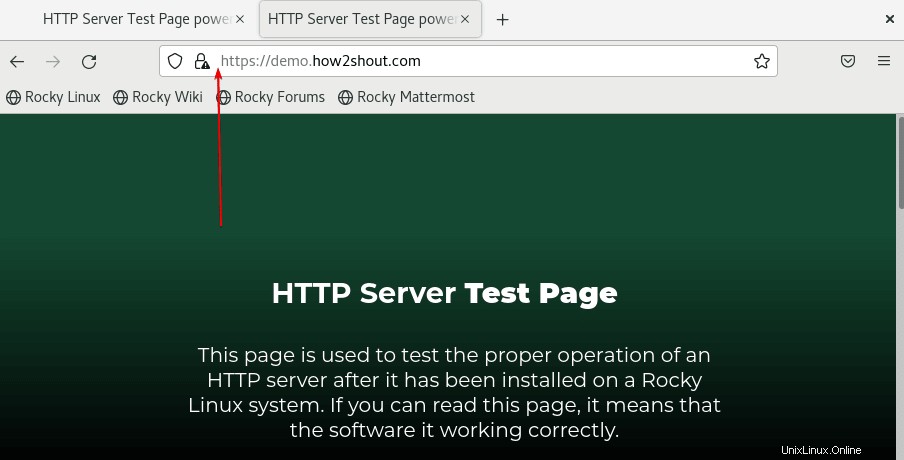

Jetzt können Sie über das HTTPS-SSL-Protokoll auf den Webserver zugreifen, auf dem Websites ausgeführt werden:

Leiten Sie den gesamten HTTP-Datenverkehr auf https um

Diejenigen, die ihren gesamten HTTP-Verkehr (Port80) standardmäßig auf https (443) umleiten möchten, können die Umleitungskonfigurationsdatei erstellen:

sudo nano /etc/httpd/conf.d/redirect_http.conf

Kopieren Sie die folgende Zeile und fügen Sie sie ein und ändern Sie die Domain oder URL der Website

<VirtualHost _default_:80>

Servername you-server

Redirect permanent / https://yourserver.com/

</VirtualHost> Speichern Sie die Datei, indem Sie Strg+O drücken und drücken Sie die Enter Taste zum Verlassen der Datei Strg+X .

Um die Änderungen zu übernehmen, laden Sie den Webserver neu:

sudo systemctl reload httpd

Nun, das ganze http Der Datenverkehr wird auf HTTPS umgeleitet indem Sie mod_ssl aktivieren auf AlmaLinux oder Rocky Linux 8; Beachten Sie jedoch, dass das selbst erstellte Zertifikat weiterhin einen Zertifikatsfehler erhält. Dies liegt daran, dass den selbstsignierten Zertifikaten von Browsern nicht vertraut wird, da sie von Ihnen und nicht von einer Zertifizierungsstelle (Zertifizierungsstelle, einer Entität, die digitale Zertifikate ausstellt) generiert wurden.