Wenn Sie nur die MAC-Adresse einer bestimmten IP-Adresse herausfinden möchten, können Sie den Befehl arp verwenden um es nachzuschlagen, nachdem Sie das System einmal angepingt haben.

Beispiel

$ ping skinner -c 1

PING skinner.bubba.net (192.168.1.3) 56(84) bytes of data.

64 bytes from skinner.bubba.net (192.168.1.3): icmp_seq=1 ttl=64 time=3.09 ms

--- skinner.bubba.net ping statistics ---

1 packets transmitted, 1 received, 0% packet loss, time 0ms

rtt min/avg/max/mdev = 3.097/3.097/3.097/0.000 ms

Schauen Sie nun in der ARP-Tabelle nach:

$ arp -a

skinner.bubba.net (192.168.1.3) at 00:19:d1:e8:4c:95 [ether] on wlp3s0

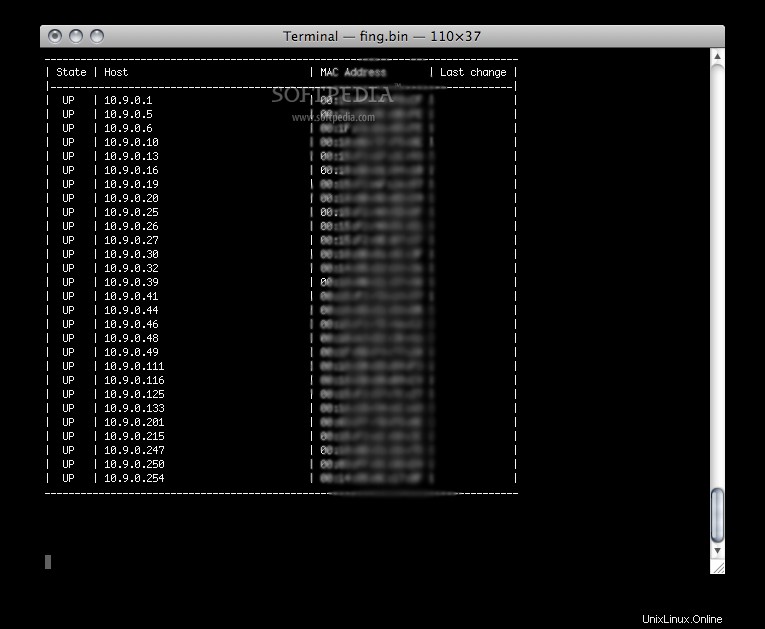

fing

Wenn Sie das gesamte LAN nach MAC-Adressen durchsuchen möchten, können Sie das Befehlszeilentool fing verwenden dazu. Es wird normalerweise nicht installiert, also müssen Sie es herunterladen und manuell installieren.

$ sudo fing 10.9.8.0/24

IP verwenden

Wenn Sie feststellen, dass Sie arp nicht haben oder fing verfügbaren Befehle, könnten Sie den Befehl ip neigh von iproute2 verwenden um stattdessen die ARP-Tabelle Ihres Systems zu sehen:

$ ip neigh

192.168.1.61 dev eth0 lladdr b8:27:eb:87:74:11 REACHABLE

192.168.1.70 dev eth0 lladdr 30:b5:c2:3d:6c:37 STALE

192.168.1.95 dev eth0 lladdr f0:18:98:1d:26:e2 REACHABLE

192.168.1.2 dev eth0 lladdr 14:cc:20:d4:56:2a STALE

192.168.1.10 dev eth0 lladdr 00:22:15:91:c1:2d REACHABLE

Referenzen

- Äquivalent zu iwlist, um zu sehen, wer in der Nähe ist?

Sie können arp verwenden Befehl:

arp -an

Aber Sie können diesen Befehl nur im LAN verwenden, wenn Sie die MAC-Adresse eines Remote-Hosts herausfinden möchten, müssen Sie möglicherweise ein Tool verwenden, um das Paket wie tcpdump zu erfassen und Parsen des Ergebnisses.

Dies ist aus meiner Frage und Antwort in Askubuntu.

Sie können den Befehl

verwenden sudo nmap -sP -PE -PA21,23,80,3389 192.168.1.*

nmap: Tool zur Netzwerkerkundung und Sicherheits-/Port-Scanner. Aus dem Handbuch:

-sP (Portscan überspringen) . Diese Option weist Nmap an, nach der Host-Erkennung keinen Port-Scan durchzuführen und nur die verfügbaren Hosts auszugeben, die auf den Scan geantwortet haben. Dies wird oft als „Ping-Scan“ bezeichnet, aber Sie können auch anfordern, dass Traceroute- und NSE-Hostskripts ausgeführt werden. Dies ist standardmäßig einen Schritt aufdringlicher als der Listenscan und kann oft für die gleichen Zwecke verwendet werden. Es ermöglicht eine leichte Aufklärung eines Zielnetzes, ohne viel Aufmerksamkeit zu erregen. Zu wissen, wie viele Hosts aktiv sind, ist für Angreifer wertvoller als die Liste, die der Listenscan jeder einzelnen IP und jedes einzelnen Hostnamens liefert.

-PE; -PP; -PM ( ICMP-Ping-Typen). Zusätzlich zu den zuvor besprochenen ungewöhnlichen TCP-, UDP- und SCTP-Hosterkennungstypen kann Nmap die Standardpakete senden, die vom allgegenwärtigen Ping-Programm gesendet werden. Nmap sendet ein ICMP-Paket vom Typ 8 (Echo-Anfrage) an die Ziel-IP-Adressen und erwartet als Antwort von verfügbaren Hosts einen Typ 0 (Echo-Antwort). Unglücklicherweise blockieren viele Hosts und Firewalls für Netzwerk-Explorer diese Pakete, anstatt wie erforderlich zu antworten durch RFC 1122[2]. Aus diesem Grund sind Nur-ICMP-Scans selten zuverlässig genug gegen unbekannte Ziele über das Internet. Aber für Systemadministratoren, die ein internes Netzwerk überwachen, können sie ein praktischer und effizienter Ansatz sein. Verwenden Sie die Option -PE, um dieses Echorequest-Verhalten zu aktivieren.

-A (Aggressive Scan-Optionen) .Diese Option aktiviert zusätzliche erweiterte und aggressive Optionen.

21,23,80,3389 Zu durchsuchende Ports

192.168.1.* Bereich von IPs. durch Ihre ersetzen.