Es spielt keine Rolle, welches Betriebssystem Sie verwenden, und Sie sollten Sicherheitssoftware verwenden, um Ihr Betriebssystem oder Netzwerk zu schützen. Grundsätzlich sind Sicherheitsprogramme solche Dienstprogramme, die Ihnen verschiedene Zwecke erfüllen:Entfernung von Spyware, Resistenz gegen Viren, Firewall-Schutz und vieles mehr. Kurz gesagt, Sicherheitstools können als das Blut eines Betriebssystems bezeichnet werden, das schädliche Dinge genauso wie echtes Blut zerstört. Es gibt jedoch zahlreiche Sicherheitsprogramme, die jedoch nicht alle mit jedem Betriebssystem gleich und richtig funktionieren. Daher haben wir hier die 20 besten Linux-Sicherheitstools hauptsächlich für Linux-Benutzer aufgelistet, aber Sie können es auch versuchen, wenn Sie ein Benutzer eines anderen Betriebssystems sind.

Beste Linux-Sicherheitstools

Die nachfolgend beschriebenen Sicherheitstools für Linux wurden nach langer Recherche aussortiert, um Ihnen die besten mit authentischen Informationen zur Verfügung zu stellen. Jedes der Tools enthält eine allgemeine Diskussion mit einem beeindruckenden Funktionsabschnitt, der Ihnen hilft, das Potenzial des Tools im Detail zu verstehen.

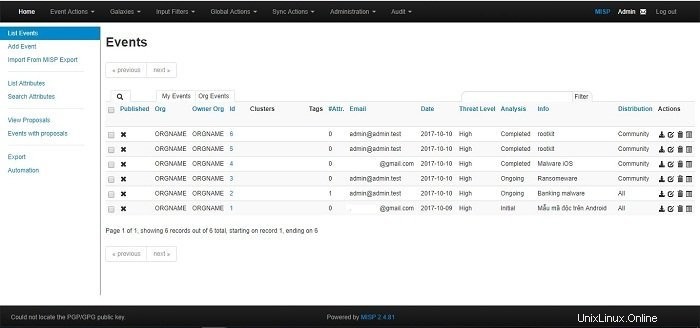

1. MISP

MISP, ausführlich bekannt als „Malware Information Sharing Platform“, ist eine Plattform für Bedrohungsintelligenz zum Teilen, Speichern und Korrelieren von Anzeichen von Bedrohungsinformationen, Wirtschaftsschlägerinformationen, Anfälligkeitsinformationen und Informationen zur Gegengewalt. Dieses Linux-Sicherheitstool ist nützlich, um Cyber-Sicherheitszeichen zu speichern, zu teilen, zusammenzuarbeiten, Malware zu erkunden und die Informationen und die IoCs zu verwenden, um Bedrohungen zu erkennen und zu verhindern.

Wichtige Funktionen

- Flexibel genug, um komplexe Objekte auszudrücken und sie miteinander zu verbinden, um Bedrohungsinformationen, Ereignisse oder verknüpfte Elemente aufzudecken.

- Die „intuitive Benutzeroberfläche“ ermöglicht es den Endbenutzern, Indikatoren/Attribute und Ereignisse zu erstellen, zu aktualisieren und zusammenzuarbeiten.

- Speichert Fakten in einem organisierten Layout mit weit verbreiteter Unterstützung von Cybersicherheitszeichen.

- Kombiniert Signierung und Verschlüsselung der Warnungen durch PGP oder/und MIME/S unter Berücksichtigung Ihrer Präferenzen.

2. Datenschutzdachs

Es handelt sich im Grunde genommen um einen Datenschutzschutz für Browser, der Sicherheit vor den Trackern eines Website-Besuchers bietet. Die Tracker sammeln normalerweise Informationen über Ihren Browser. Die gesammelten Informationen werden häufig von Dritten geteilt. Es wird oft verwendet, um ein gefälschtes Profil eines bestimmten Browsers zu erstellen. In einem solchen Fall verhindert dieses Linux-Sicherheitstool die Datenerfassung.

Wichtige Funktionen

- Läuft als Erweiterung auf Opera, Firefox und Chrome.

- Überprüft die angeforderten Webseiten und deaktiviert diese, indem der Inhalt ersetzt oder die Anforderungen einfach blockiert werden.

- Deaktiviert WebRTC, das die inneren IP-Adressen offenlegt.

- Es hilft Ihnen, sicherer im Internet zu surfen.

- Benötigt etwas Platz.

3. Aircrack-ng

Es handelt sich um eine hervorragende Netzwerkanwendungssuite, die aus einem Paket, Sniffer, Detektor, WPA/WPA2-PSK-Cracker und WEP sowie einem Analysedienstprogramm für 802.11-Wireless-LANs besteht. Die Software funktioniert perfekt mit jedem „Wireless Network Interface Controller“, dessen Treiber 802.11g- und 802.11a-, 802.11b-Datenverkehr erkennen kann und den Raw-Beobachtungsmodus unterstützt.

Wichtige Funktionen

- Es läuft unter Windows, OS X, Linux, OpenBSD und FreeBSD.

- Sein Paket kann Daten erfassen und in die Textdateien zur weiteren Verarbeitung durch die Tools des Drittanbieters exportieren.

- Wiederholt Angriffe, gefälschte Zugangspunkte, De-Authentifizierung und andere verwandte Dinge durch Packet Injection.

- Überprüft auch die Fähigkeiten der Treiber und WLAN-Karten.

- Kann sowohl WPA PSK als auch WEP knacken.

4. Bogenschießen

Archery ist ein fabelhaftes Linux-Sicherheitstool, mit dem Sie Informationen über die Schwachstellen Ihres Betriebssystems sammeln können. Die Software konzentriert sich nicht nur auf das authentische Scannen, sondern ermöglicht auch die Verwaltung der Befunde in einer im Wesentlichen webbasierten Oberfläche. Hier folgen die herausragenden Merkmale des Dienstprogramms:

Wichtige Funktionen

- Umfasst Funktionen wie Dashboards, Berichterstellung und Suche.

- Kann mit anderen Anwendungen interagieren, die die ausgezeichneten Empfindlichkeitsscanner umfassen.

- Verwaltet Scans und Anfälligkeit in der CD/CI-Einstellung für DevOps-Teams.

- Seine Bewertung und Verwaltung von Schwachstellen sind vollständig Open Source.

- Verwaltet alle Schwachstellen von Web-Scan und entdeckt Bedrohungen in Ihren Programmen.

- Verwaltet auch alle Netzwerkscans und entdeckt Bedrohungen in der Infrastruktur.

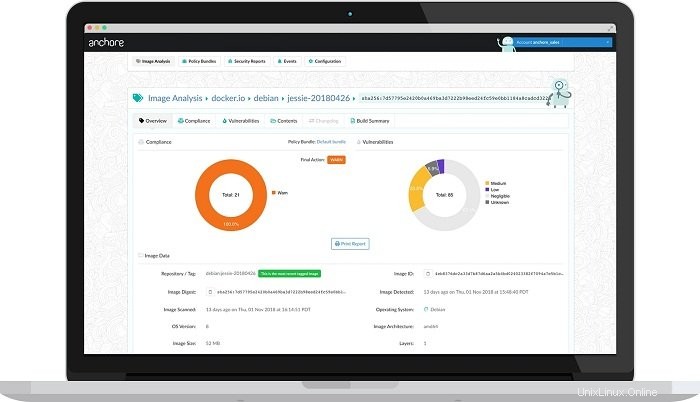

5. Anker

Anchore ist ein solches Linux-Sicherheitsprogramm, das Ihnen helfen kann, die Container-Images zu erkennen, zu bewerten und zu authentifizieren. Sie können die Bilder sowohl in der Cloud als auch lokal speichern. Das Tool konzentriert sich hauptsächlich auf die Entwickler, um eine erfolgreiche Überprüfung der Container-Images durchzuführen. Das Ausführen von Anfragen und das Erstellen von Berichten sind die typischen Aktivitäten von Anchore.

Wichtige Funktionen

- Inspiziert Ihre Container-Images und generiert eine vollständige Liste von Konfigurationsdateien, Java-Archiven und vielem mehr.

- In Instrumentierungsplattformen integrierbar, um sicherzustellen, dass die ausgeführten Images von Ihrer Organisation verifiziert werden.

- Definiert Strategien zum Verwalten von Sicherheitsanfälligkeiten, Offenlegen von Ports, Manifestieren von Änderungen usw.

6. ClamAV

ClamAV ist ein Standard-Linux-Sicherheitsprogramm zum Erkennen bösartiger Programme oder Malware. Obwohl ClamAV als Antiviren-Engine bekannt ist, wird es vielleicht nicht auf zahlreiche Viren stoßen, da sie jetzt selten sind. Von dieser Software wird also eher erwartet, dass sie andere Arten von Malware entdeckt, darunter Ransomware, Würmer und Backdoors.

Wichtige Funktionen

- Sie können das Tool in einer Reihe von Techniken verwenden, von der Durchführung eines zufälligen Scans bis zum Scannen in einer Gruppe.

- Es führt kein On-Access-Scannen aus, aber Sie können es mit zusätzlichen Tools kombinieren, um die gleiche Funktionalität zu erhalten.

- Es kann angepasst werden, um beim Scannen der eingehenden E-Mails zum Erkennen schädlicher Inhalte zu helfen.

- Unterstützt zahlreiche Signatursprachen und Dateiformate sowie das Entpacken von Archiven und Dateien.

- Beinhaltet Befehlszeilenprogramme und einen Multithread-Scanner-Daemon zum sofortigen Scannen von Dateien und automatischen Aktualisieren der Signatur.

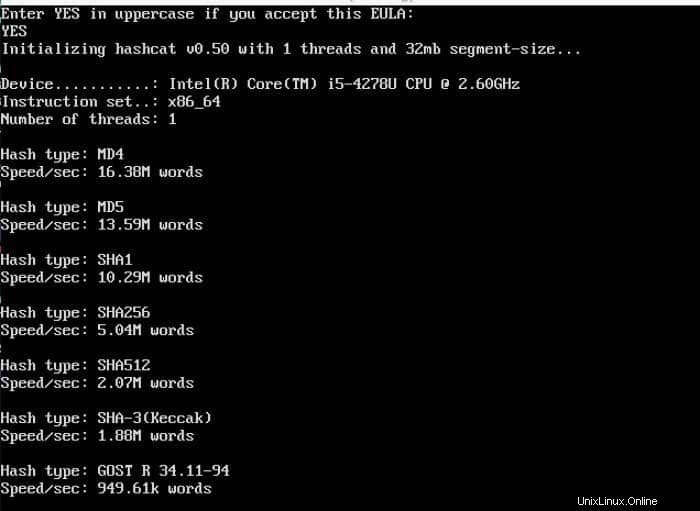

7. Hashchat

Es ist nach eigenen Angaben das weltweit schnellste Tool zum Abrufen von Passwörtern mit einer bis 2015 urheberrechtlich geschützten Codebasis und ist jetzt ein völlig kostenloses Programm. Microsoft LM-Hashes, Cisco PIX, MD4, MySQL, MD5, Unix Crypt-Formate und die SHA-Familie sind die grundlegenden Instanzen von Hashcat-unterstützten Hash-Algorithmen. Die Anwendung ist sowohl in GPU- als auch in CPU-basierten Varianten erhältlich. Die Editionen sind mit Windows, Linux und OS X kompatibel.

Wichtige Funktionen

- Unterstützt die Gehirnfunktionalität eines Passwortkandidaten.

- Unterstützt das Lesen der Passwortkandidaten sowohl von stdin als auch von file.

- Unterstützt im Umlauf befindliche Cracking-Netzwerke.

- Unterstützt Hex-Charset und Hex-Salt.

- Unterstützt automatisierte Keyspace-Ordnung von Markov-Ketten.

- Enthält ein eingebautes Benchmarking-System.

- Unterstützt die automatische Leistungsoptimierung.

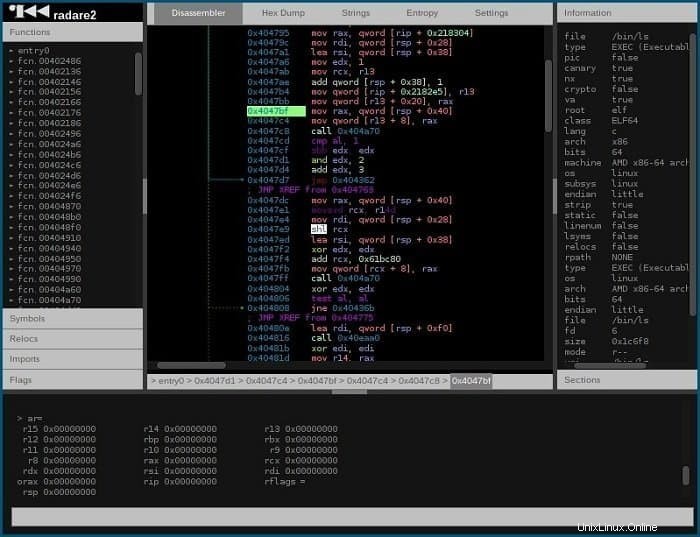

8. Radar2

Radare2 ist eines der beliebtesten Linux-Sicherheitstools zum Durchführen von „Reverse Engineering“ für mehrere unterschiedliche Dateitypen. Sie können das Tool verwenden, um Firmware, Malware oder jede andere Art von „Binärdateien“ zu untersuchen. Zusätzlich zum „Reverse Engineering“ können Sie es sogar für die Forensik von Dateisystemen und Data Carving verwenden. Damit können Sie die Aufgaben auch skripten. Es ist in der Lage, die darin enthaltene Software-Exploit-Funktion zu verwenden.

Wichtige Funktionen

- Unterstützt verschiedene Programmiersprachen wie JavaScript, Go und Python.

- Verwendet einflussreiche Analysefähigkeiten, um die Umkehrung zu beschleunigen.

- Visualisiert Datenkonfigurationen einer Reihe von Dateitypen.

- Debugging sowohl mit lokalen als auch entfernten Debuggern.

- Patch-Anwendungen, um neue und aufregende Funktionen aufzudecken oder Anfälligkeiten zu beheben.

- Zerlegt im Gegensatz zu Architekturen mehrere.

9. Butterblume für den Desktop

Nein, es ist nicht der Name irgendeines köstlichen Desserts, das wir präsentieren werden, um Sie zum Essen zu überzeugen. Stattdessen ist es ein umwerfender Passwort-Manager, der Ihnen helfen soll, Ihre Anmeldeinformationen zu kontrollieren. Es wird eine leistungsstarke Verschlüsselung verwendet, um Ihre sensiblen Dateien und Materialien mit nur einem Master-Passwort zu schützen.

Wichtige Funktionen

- Ermöglicht es Ihnen, schwierigere Passwörter für einzelne Dienste zu verwenden und diese sicher zu speichern.

- Sie können es direkt auf Google Chrome installieren, während es auf Mozilla Firefox als Erweiterung zu finden ist.

- Beinhaltet eine einfach zu bedienende Benutzeroberfläche, auf der das Speichern und Auffinden der Anmeldedaten einfacher ist.

- Völlig kostenlos zur Verwendung auf allen wichtigen Plattformen.

- Dient gleichermaßen auf Android- und iOS-Mobiltelefonen.

10. Bro

„Bro“ hilft Ihnen, die Sicherheitsüberwachung umfassend durchzuführen und die Aktivitäten des Netzwerks zu untersuchen. Dieses Linux-Sicherheitsprogramm kann die zweifelhaften Datenströme identifizieren. Unter Berücksichtigung der Daten warnt das Programm, reagiert und integriert sich sogar in andere verwandte Tools. Diese fabelhafte Software wurde von Vern Paxson weiterentwickelt, der nun das Projekt mit einer potenziellen Gruppe von Gelehrten und Entwicklern leitet.

Wichtige Funktionen

- Seine domänenbasierte Skriptsprache erleichtert ortsspezifische Beobachtungsstrategien.

- Es zielt auf Hochleistungsnetzwerke ab.

- Nicht an eine bestimmte Erkennungstaktik gebunden und nicht von veralteten Signaturen abhängig.

- Zeichnet umfassend auf, was es findet, und bietet einen High-Level-Speicher der Aktivitäten eines Netzwerks.

- Schnittstellen mit anderen Programmen für das Geben und Nehmen von Informationen in Echtzeit.

- Behält einen weitreichenden Status auf Programmebene in Bezug auf das beobachtete Netzwerk bei.

11. Faraday

Faraday ist ein kooperatives Echtzeit-Dienstprogramm, das die Geschwindigkeit, Effizienz und Transparenz für Ihre Bewertungen und die Ihrer Teams erhöht. Dieses Linux-Sicherheitstool bietet Ihnen eine hervorragende Wahrnehmbarkeit und hilft Ihnen dabei, kühlere Sicherheitsinvestitionen zu tätigen. Die Software dient vielen Organisationen auf der ganzen Welt. Es ist sogar in der Lage, die Anforderungen verschiedener Organisationen zu erfüllen, indem es für jeden Fall geeignete Lösungen anbietet.

Wichtige Funktionen

- Ausgestattet mit Einfachheit mit einem bestimmten Satz funktionaler Aktivitäten, die Ihnen helfen, Ihre Arbeit zu erledigen.

- Als Benutzer haben Sie die Möglichkeit, eine Zeitleiste zu erstellen, die jede historische Änderung innerhalb der bestehenden Penetrationsuntersuchung enthält.

- Im Gegensatz zu Pentests ermöglicht es einen Vergleich von zwei.

- Ermöglicht den Unternehmen, Penetrationstestern und Projektmanagern einen Echtzeit-Einblick in die Entwicklungsarbeit.

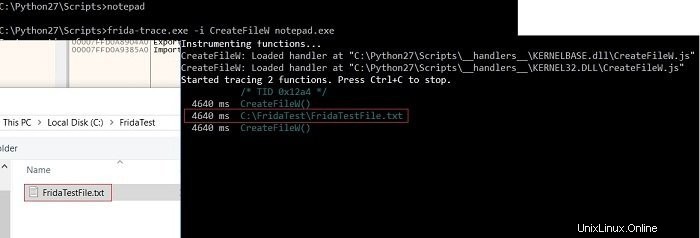

12. Frida

Ein weiteres großartiges Linux-Sicherheitsframework – „Frida“ ermöglicht es den Forschern und Entwicklern, „benutzerdefinierte Skripte“ in „Black-Box-Methoden“ zu impfen. Auf diese Weise stellt das Tool alle Funktionen mit einem Haken bereit, sodass Sie die ausgeführten Anweisungen nachverfolgen können. Es genehmigt sogar ununterbrochene Manipulationen und beobachtet die Ergebnisse.

Wichtige Funktionen

- Sie können Frida mit verfügbaren Bindungen für verschiedene Programmiersprachen erhalten, die es ermöglichen, sich auf Prozesse zu beziehen.

- Es erfordert keinen Quellcode zum Verfolgen von persönlichem Anwendungscode und Hooking-Funktionen.

- Ermöglicht es Ihnen, die Ergebnisse zu bearbeiten, zu speichern und zu prüfen.

- Enthält eine vollständige Testsuite.

- Verfügbare Optionen zur Personalisierung und Ergänzung.

- Kompatibel mit QNX, Windows, GNU/Linux, Android, macOS und iOS.

13. PTF

PTF, die Kurzform von „PenTesters Framework“, ist ein Python-Skript, das darauf abzielt, Ihr Penetrationsanalyse-Toolkit auf dem neuesten Stand zu halten. Es ist ein ausgezeichnetes Linux-Sicherheitsprogramm, das unter Ubuntu, Arch Linux, Debian oder zugehörigen Klonen ausgeführt werden soll. Es funktioniert grundsätzlich mit Modulen, in denen Sie die Definition der Methode zum Abrufen eines Werkzeugs und einen Überblick über die erforderlichen Dinge zum Erstellen des Werkzeugs erhalten.

Wichtige Funktionen

- Fähig, die normalerweise von Ihnen verwendeten Tools abzurufen, zu kompilieren und zu installieren.

- Das Tool ist modular aufgebaut; Sie können viele typische Pentest-Tools verwenden und Ihre eigenen Dienstprogramme anhängen.

- Stellt sicher, dass alles gemäß dem „Penetration Testing Execution Standard“ strukturiert ist.

14. Intrige

Es ist eines der besten Linux-Sicherheitsprogramme, das ausgiebig verwendet wird, um die Angriffsfläche zu entdecken. Die Entdeckung bezieht sich auf Anwendungen und Infrastruktur, Schwachstellen und Sicherheitsforschung.

Wichtige Funktionen

- Beinhaltet eine Reihe von Skripten, um die erforderlichen Informationen zu sortieren.

- Bietet unübertroffene Sichtbarkeit externer Assets.

- Identifiziert die aufgedeckten Anfälligkeiten in den Programmstapeln und ihren Kernhosts.

- Hier können Sie Schwachstelleninformationen für die Verwaltungsteams exportieren.

- Es hilft den Sicherheitsteams, das Risiko Dritter wahrnehmbar zu machen.

- Ermöglicht es Ihnen, die vorhandenen Daten anzureichern und OSINT-Explorationen durchzuführen.

- Ermöglicht es Sicherheitsteams, ungenutzte Assets zu identifizieren, die immer noch eine Bedrohung für das Unternehmen darstellen.

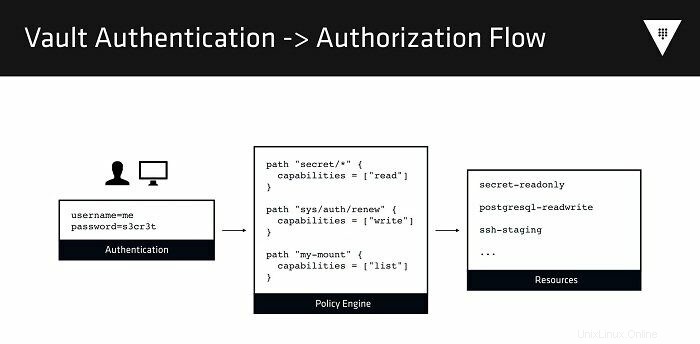

15. Tresor

Es ist ein fantastisches geheimes Verwaltungsprogramm von HashiCorp, das ein Experte für die Erhaltung Ihrer unschätzbaren Daten ist. Die darin gespeicherten Geheimnisse werden normalerweise von Softwareskripten und -komponenten verwendet. Vault verwendet eine API, damit Sie auf die verschlüsselten Geheimnisse zugreifen können. Die vertraulichen Probleme selbst können entweder vorherrschend oder dynamisch erstellt werden.

Wichtige Funktionen

- Ermöglicht das Speichern vertraulicher Dinge, einschließlich STS/AWS-IAM-Anmeldeinformationen, Werte-/Schlüsselpaare, NoSQL/SQL-Datenbanken, SSH-Anmeldeinformationen, X.509-Zertifikate und viele andere vertrauliche Details.

- Umfasst Leasing, Auditing, Schlüsselübergabe und Schlüsselwiderruf.

- Es bietet Verschlüsselung wie ein Dienst mit „integrierter Schlüsselverwaltung“.

- Vereinfacht die Verschlüsselung von Daten sowohl im Ruhezustand als auch bei der Übertragung über Rechenzentren und Clouds hinweg.

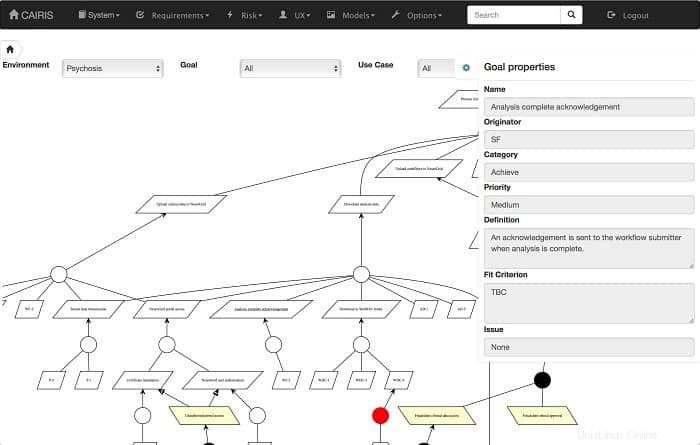

16. CAIRIS

CAIRIS, ein hervorragendes Linux-Sicherheitsframework, steht im Grunde für „Computer Aided Integration of Requirements and Information Security“. Es ist eine so großartige Plattform, dass Sie die funktionierenden Systeme damit ermitteln, spezifizieren und validieren können. Das Tool wurde entwickelt, um jedes Element zu unterstützen, das für die Risiko-, Benutzerfreundlichkeits- und Anforderungsanalyse erforderlich ist.

Wichtige Funktionen

- Ermöglicht es Ihnen, einen Schutz für die Software und das Design des Systems zu erstellen.

- Damit können Sie die Kommunikation zwischen Datenpunkten, Objekten und damit verbundenen Risiken verfolgen.

- Generiert automatisch Bedrohungsmodelle wie „Datenflussdiagramme“, sobald sich Ihr Design der Primärphase weiterentwickelt.

- Erstellt eine Reihe von Papieren von „Volere-konformen Anforderungsspezifikationen“ bis zu „GDPR DPIA-Dokumenten.“

- Nutzt Open-Source-Gehirn über wahrscheinliche Angriffe und mögliche Sicherheitsarchitekturen zur Messung der Angriffsfläche.

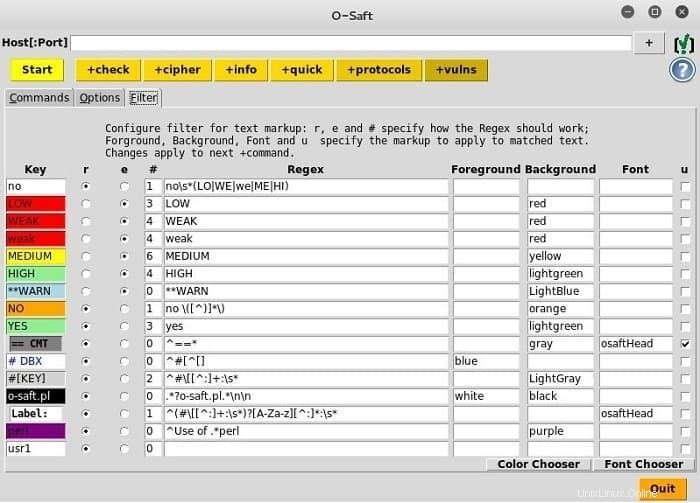

17. O-Saft

Es ist eines dieser seltenen Befehlszeilentools, die Sie sowohl in geschlossenen Einstellungen als auch offline verwenden können. Die Linux-Sicherheitsanwendung enthält eine Tk/Tcl-basierte grafische Benutzeroberfläche. Außerdem können Sie es in ein Online-CGI-Dienstprogramm verwandeln.

Wichtige Funktionen

- Stellt praktische Informationen zur SSL-Konfiguration mit seinen elementaren Parametern bereit.

- Führt speziellere Tests mit begrenzter Werkzeugoptimierung durch.

- Ermöglicht es Ihnen, Informationen zu sammeln, Penetration zu testen, die Sicherheit zu bewerten, Schwachstellen zu scannen oder Webanwendungen zu analysieren.

- Unterstützt STARTTLS für verschiedene Arten von Protokollen, einschließlich SMTP, IRC, POP3, XMPP, IMAP, RDP, LDAP.

- Überprüft auf Sicherheiten gegen einige Angriffe wie BEAST, FREAK, DROWN, CRIME usw.

- Zeigt die Details des Zertifikats und der SSL-Verbindung an.

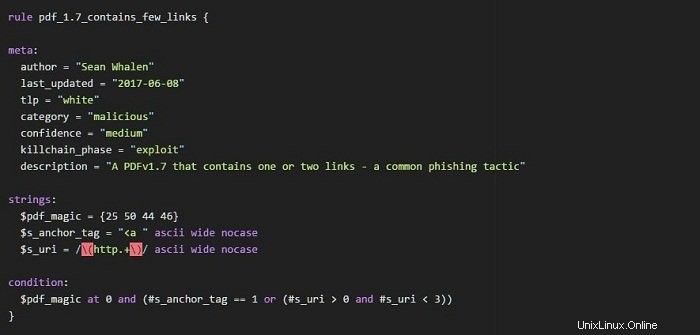

18. YARA

YARA ist ein weiteres fabelhaftes Linux-Sicherheitsdienstprogramm, das Malware-Wissenschaftlern beim Erkennen und Kategorisieren von Malware-Beispielen ohne Einschränkung helfen soll. Mit diesem Framework können Sie auf der Grundlage von Binär- oder Textmustern ganz einfach Beschreibungen der Malware-Familien oder alles andere nach Ihren Wünschen erstellen. Alle Beschreibungen, auch Regeln genannt, bestehen aus einem booleschen Ausdruck und vielen Strings.

Wichtige Funktionen

- Sie können mehr zusammengesetzte und einflussreiche Regeln erstellen, indem Sie Zeichenfolgen ohne Berücksichtigung der Groß-/Kleinschreibung, Platzhalter, spezielle Operatoren, reguläre Ausdrücke und mehrere andere Funktionen verwenden.

- Läuft gleichermaßen unter Linux, Mac OS X und Windows.

- Sie können es aus Ihren persönlichen „Python-Skripten“ mit einer Erweiterung von Yara-python oder über die Befehlszeilenschnittstelle von YARA verwenden.

19. OpenSSL

Dies ist eine wunderbare Softwarebibliothek, die für die von Ihnen verwendeten Anwendungen geeignet ist, um Interaktionen über die Computernetzwerke gegen Mithören zu schützen. Die zentrale Bibliothek ist in der Programmiersprache C geschrieben. Dieses Linux-Sicherheitsdienstprogramm wird weitgehend von den Webservern des Internets übernommen, und jetzt wird ein Großteil der Websites von ihm bedient.

Wichtige Funktionen

- Beinhaltet eine Open-Source-Ausführung der TLS- und SSL-Protokolle.

- Die Kernbibliothek kann grundlegende kryptografische Aufgaben ausführen und verschiedene Werkzeugfunktionen bereitstellen.

- Wrapper sind verfügbar, mit denen Sie die OpenSSL-Bibliothek mit mehreren Computersprachen verwenden können.

- Editionen sind kompatibel mit Windows, OpenVMS und den meisten Unix- und Unix-ähnlichen Betriebssystemen, einschließlich Linux, Solaris, QNX, macOS usw.

20. Vertrauter

Confidant, im Volksmund als „Speicherung von Geheimnissen“ bekannt, bietet Ihnen einen Ersatz, indem es Ihre vertraulichen Informationen in einer Datenbank statt in einer Konfigurationsdatei aufbewahrt. Das Tool funktioniert so, dass es nicht allen Anwendungen Zugriff auf die Fakten gewährt. Selbst oft erhalten die Systemmanager keinen Zugriff, wenn irgendetwas Zweifelhaftes von Confidant erfasst wird.

Wichtige Funktionen

- Löst das Ei- und Hühnerproblem der Verifizierung mit IAM und AWS KMS.

- Speichert Ihre vertraulichen Dateien in einer reinen Anhängemethode, die einen exklusiven KMS-Datenschlüssel für die Revisionen aller Geheimnisse erstellt.

- Stellt eine „AngularJS-Webschnittstelle“ bereit, mit der die Endbenutzer die Geheimnisse und ihre Zuordnungen sehr einfach verwalten können.

Schlussworte

Hier dreht sich also alles um die „Linux Security Tools“. Wir sind optimistisch, dass diese Zusammenstellung von Software und Tools Ihnen dabei helfen wird, ein sicheres Betriebssystem einzurichten. Bitte teilen Sie uns jedoch Ihre Meinung zu unserem Schreiben durch einen Kommentar unten mit, um Ihre Erwartungen an uns zu erfahren und beim nächsten Mal entsprechend zu handeln. Und ja, am wichtigsten, vergessen Sie nicht, das Schreiben zu teilen, um unsere Inspiration zu eskalieren, die wir brauchen, um Verbesserungen zu erreichen.