Ransomware ist eine zunehmend verbreitete Art von Malware, die anfällige Computer infiziert, potenziell alle Computerbetriebssysteme infiltriert und die Dateien des Benutzers verschlüsselt. Zur Wiedererlangung des Datenzugriffs wird eine finanzielle Forderung erklärt. Einige der Malware-Iterationen sind unglaublich bösartig, umgehen Virenschutz und sperren Benutzer möglicherweise vom Computersystem aus.

Die Auswirkungen von Ransomware variieren je nach Opfer; Es scheint, dass böswillige Akteure und Hacker zunehmend Malware verwenden, um Unternehmen, Organisationen und lokale Behörden anzugreifen. Trotz der Zunahme bekannterer Ziele ist es jedoch wichtig zu bedenken, dass einzelne Benutzer immer noch Opfer von Ransomware werden können. Aus diesem Grund ist es sehr schwierig, genaue Angaben darüber zu machen, wie viele Personen betroffen sind und wie viele Opfer das Lösegeld zahlen.

Zweifellos ist Ransomware in den allgemeinen Sprachgebrauch eingetreten, da das Bewusstsein für Ransomware in den letzten 5 Jahren dramatisch zugenommen hat. Kaum ein Monat vergeht, ohne dass in einer Zeitung oder im Fernsehen über einen Sicherheitsvorfall berichtet wird, der durch einen Ransomware-Angriff ausgelöst wurde. Ransomware wurde für gezielte, oft koordinierte Angriffe auf etablierte Organisationen, Regierungen und Institutionen auf der ganzen Welt entwickelt.

Die Motivation hinter den Angriffen ist fast immer finanzieller Natur; Die Antagonisten zielen darauf ab, Kryptowährung vom Ziel zu erpressen, nachdem sie kritische oder sensible Dateien auf der kompromittierten Computerinfrastruktur verschlüsselt haben. Hackergruppen bevorzugen Bitcoin, da es relativ einfach ist, diese Kryptowährung zu reinigen und im Blockchain-Netzwerk zu verschieben.

Obwohl es nicht unmöglich ist, Bitcoin-Transaktionen zu verfolgen, besteht immer noch eine relative Anonymität bei der Übertragung von Bitcoin in Bargeld. Es gab einige erfolgreiche Fälle, in denen bezahlte Lösegelder zurückverfolgt wurden; Kürzlich wurde eine Ransomware namens „SamSam“ erfolgreich zu zwei Männern zurückverfolgt, die im Iran operierten. Das FBI verfolgte und lokalisierte die Adressen, die mit den bei der Erpressung verwendeten Bitcoin-Geldbörsen verbunden waren, indem es die Bewegung der Bitcoins über die Blockchain verfolgte.

Hacker haben dem entgegengewirkt, indem sie ihre Erfassungsmethoden angepasst haben, indem sie geclusterte Bitcoin-Wallet-Adressen verwenden, um Währungen zu maskieren. Obwohl Bitcoin die bevorzugte Zahlungsmethode ist, wurden Untersuchungen zu den Zahlungsarten für Ransomware durchgeführt. Bargeld, umsatzgenerierende Premium-Telefonnummern und Prepaid-Zahlungskarten wie Paysafecard, Ukash und MoneyPak gehören zu den beliebten Alternativen.

Eine kurze Geschichte von Ransomware

Ransomware ist kein neues Phänomen; Tatsächlich hat es sich erst in den letzten Jahren den Namen „Ransomware“ verdient. Früher wurden die Angriffe einfach als Viren oder Trojanische Pferde bezeichnet. Der erste dokumentierte Beweis für einen Ransomware-Angriff, bei dem Dateien verschlüsselt wurden, um das Opfer zu finanziellen Gewinnen zu erpressen, wurde bereits 1989 gemeldet.

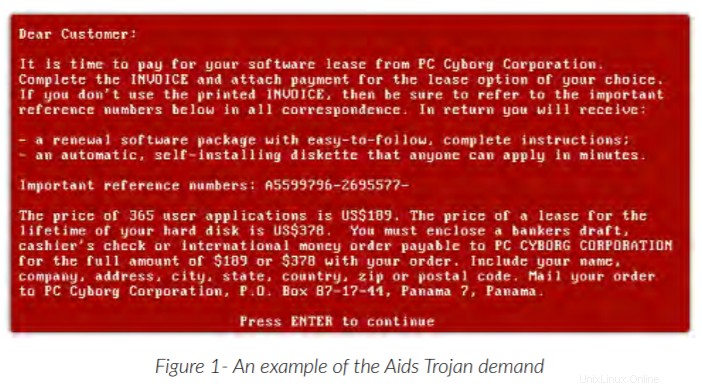

Diese Ransomware mit dem Namen „AIDS-Trojaner“ ist älter als E-Mail und das Internet, wie wir es heute kennen. Es wurde von einer Hackergruppe, die sich als gefälschte Firma namens „PC Cyborg Corporation“ ausgab, auf Diskette verbreitet. Nachdem der Benutzer die gefälschte Anwendung auf seinen Computer geladen hatte, wurden die Benutzerdateien an einem bestimmten Auslösepunkt verschlüsselt, der in die Malware geschrieben wurde.

Nachdem der Benutzer seinen Computer eine festgelegte Anzahl von Malen neu gestartet hatte, wurden die Opfer aufgefordert, eine Lizenzgebühr als Gegenleistung für ihre gesperrten Dateien zu zahlen. Der Benutzer wurde angewiesen, im Gegenzug für den Freischaltschlüssel Geld an ein Postfach in Panama zu senden.

„Der AIDS-Trojaner“ war eine sehr grobe Malware, die leicht behoben werden konnte, da sie symmetrische Verschlüsselung verwendete (sowohl der öffentliche als auch der private Schlüssel wurden auf dem infizierten Computer gespeichert), und Fix-it-Tools wurden schnell veröffentlicht, um das Problem zu beheben.

Spulen wir ins Jahr 2013 vor, als ein enormer Anstieg von Ransomware-Angriffen durch die Veröffentlichung der berüchtigten CryptoLocker-Malware ausgelöst wurde. CryptoLocke war eine hochentwickelte neue Malware mit asymmetrischer Verschlüsselung (nur der Angreifer hat den privaten Entsperrschlüssel). Der Erfolg von CryptoLocker hat eine große Anzahl geklonter Ransomware-Programme hervorgebracht, die alle asymmetrische Verschlüsselung verwenden, um einem Benutzer den Zugriff auf seine Dateien zu verweigern.

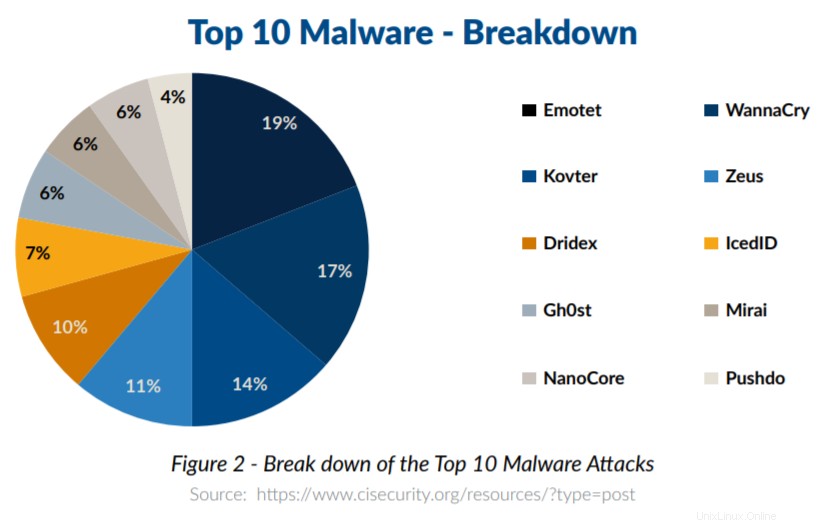

Die Verwendung asymmetrischer Verschlüsselung in Ransomware wurde von 2013 bis heute fortgesetzt und umfasst einige der bekanntesten Ransomware-Angriffe wie WannaCry, Emotet, Zeus, Petya und Kovter. Viele der frühen Malware-Veröffentlichungen zielten auf Computer von Einzelpersonen mit Betriebssystem-Schwachstellen ab, aber heute deuten viele Beweise darauf hin, dass die Angreifer zunehmend US-Bundesstaaten und lokale Regierungsinstitutionen ins Visier nehmen, da die Belohnungen potenziell lukrativer sind.

Ransomware-Lebenszyklus

In einer eingehenden Studie, die vom International Journal of Computer Science and Network Security durchgeführt wurde, fanden Forscher heraus, dass der Lebenszyklus von Ransomware aus sieben einzigartigen Phasen besteht. Wenn Ransomware erstellt und verbreitet wird, gibt es eine enge Zusammenarbeit zwischen dem/den Ersteller(n) und dem/den Antagonisten. Der Ersteller ist der Autor der Malware, und die Aufgabe eines Aktivisten besteht darin, die Ransomware zu verbreiten.

Die Studie deckte die folgenden sieben Phasen des Ransomware-Lebenszyklus auf:

- Erstellung – Das Erstellungsteam wird die Malware schreiben und so viel Raffinesse wie möglich in das Programm einbetten, um sicherzustellen, dass die Opfer für die Freigabe ihrer Dateien bezahlen

- Kampagne – Die Ersteller und/oder Aktivisten entscheiden, auf wen die Ransomware abzielt. Wenn Einzelpersonen ins Visier genommen werden, wird die Hacking-Gruppe (der Aktivist) so viele Opfer wie möglich ins Visier nehmen, und wenn eine Institution ins Visier genommen wird, können Nachforschungen über die Art der Institution angestellt werden, die getroffen werden soll, und die Wahrscheinlichkeit, das Lösegeld zu erhalten

- Infektion – Die Nutzlast der Ransomware-Malware hat das Ziel infiziert, und ihre Opfer verwenden häufig eine Computerinfrastruktur, die nicht gepatcht oder mit den neuesten Sicherheitsupdates aktualisiert wurde

- Befehl und Kontrolle – In diesem Stadium wird die Ransomware über das Internet aktiviert. Manche Ransomware katalogisiert den Inhalt des Computers wie IP-Adresse, Domänenname, Betriebssystem, installierte Browser und Anti-Malware-Produkte

- Suchen – Die Malware durchsucht den Host-Computer nach wertvollen Dateien wie Dokumenten, Tabellenkalkulationen, Präsentationen, Bildern, Netzlaufwerken und Datenbanken

- Verschlüsselung – Die Suchergebnisse erzeugen eine Liste der zu verschlüsselnden Dateien; Anschließend wird die Verschlüsselungssoftware gestartet

- Erpressung – In diesem Stadium werden die Dateien verschlüsselt und auf dem Computer des Opfers wird ein Lösegeld angezeigt. Es enthält eine Nachricht, dass die Dateien des Benutzers verschlüsselt wurden, und Anweisungen zur Zahlung des Lösegelds

Quelle:https://expert.taylors.edu.my/file/rems/publication/105055_5256_1.pdf

Industrien unter Beschuss

Die Gesundheitsbranche ist ein weltweit attraktives Ziel für Ersteller von Ransomware, trotz des Schutzes von Gesundheitsdaten durch die HIPAA-Gesetzgebung; Die Belohnungen, die ein erfolgreicher Angriff von Malware auf die Infrastruktur des Gesundheitswesens bietet, könnten für die Hacker lukrativ sein. Die Kompromittierung von Krankenakten, Krankenhauscomputersystemen oder Gesundheitsdatenbanken kann in einer Gesundheitseinrichtung zu Chaos führen.

PheonixNAP hat vorgeschlagen, dass „fast die Hälfte der im Jahr 2018 gemeldeten Ransomware-Vorfälle Gesundheitsunternehmen betrafen“ und dass die Ransomware-Infektionsraten in Gesundheitseinrichtungen zwischen 2017 und 2018 um 90 % gestiegen sind. Cyberkriminelle werden immer auf lukrative Opfer abzielen, und sie haben gelernt, dass Gesundheitsdienstleister eher zahlen das Lösegeld, wenn Angehörige der Gesundheitsberufe von kritischen IT-Systemen ausgeschlossen werden.

Finanzinstitute sind ein weiteres Hauptziel für Ransomware; Diese Unternehmen speichern äußerst wertvolle Daten, die von Bankkontoinformationen bis hin zu Sozialversicherungsnummern reichen. Wenn diese Daten kompromittiert werden, ist es unwahrscheinlich, dass ein Finanzdienstleistungsunternehmen weiterarbeiten kann, was natürlich die Wahrscheinlichkeit von Lösegeldzahlungen durch diese Unternehmen erhöhen kann.

Ziele der staatlichen und lokalen Regierung

Forscher haben viel Arbeit investiert, um herauszufinden, wer genau das Ziel von Ransomware-Erpressung ist. Recorded Future untersuchte den jüngsten Trend von Ransomware-Angriffen, die speziell auf staatliche und lokale Regierungseinrichtungen in den Vereinigten Staaten abzielten. Ziel der Forscher war es zu untersuchen, wie sich Ransomware-Angriffe seit 2013 verändert haben und ob die Zahl der Vorfälle in den letzten Jahren zugenommen hat.

Es überrascht nicht, dass sie feststellten, dass „Ransomware-Angriffe auf staatliche und lokale Regierungen zunehmen“, mit einem stetigen Anstieg zwischen 2016 und 2019. Interessanterweise legt die Untersuchung nahe, dass staatliche und lokale Regierungsinstitutionen möglicherweise nicht unbedingt absichtlich angegriffen wurden, sondern dass „ diese Angriffe sind tendenziell eher Gelegenheitsziele.“

Die Studie fand mehrere wichtige Trends in Bezug auf den Aufstieg von Ransomware:

- Im Jahr 2017 wurden 38 Angriffe auf staatliche und lokale Regierungen gemeldet

- Im Jahr 2018 wurden 53 Angriffe auf staatliche und lokale Regierungen gemeldet, eine Steigerung von 39,47 % gegenüber dem Vorjahr

- Bisher wurden im Jahr 2019 bis April 21 Angriffe auf staatliche und lokale Regierungen gemeldet, wobei mehr als 63 für das gesamte Jahr prognostiziert werden.

Ein weiteres sehr wichtiges Ergebnis der Untersuchung war, dass staatliche und lokale Regierungen „weniger wahrscheinlich als andere Sektoren das Lösegeld zahlen“. obwohl wir vermuten, dass sich dieser Trend im weiteren Verlauf des Jahres 2019 ändern wird. Diese Theorie wird durch Berichte gestützt, die darauf hindeuten, dass 45 % der Lösegelder im Jahr 2019 bisher für Angriffe gezahlt wurden.

Schätzungen zufolge wurden seit 2013 über 170 Verwaltungssysteme von Landkreisen, Städten oder Bundesstaaten angegriffen, und wir glauben, dass diese Zahl in den kommenden Jahren weiter steigen wird. Die bisherigen Angriffe im Jahr 2019 veranschaulichen die Verlagerung von Ransomware-Angriffen auf öffentliche Einrichtungen.

Im Mai und Juni 2019 wurde die Stadt Baltimore Ziel eines ausgeklügelten Ransomware-Angriffs, der die meisten Dienste der Stadt beeinträchtigte. Das Lösegeld wurde auf 13 Bitcoins (damals ca. 76.000 $) festgesetzt. Mehrere Abteilungen haben ihre E-Mail-, Telefon- und Zahlungssysteme verloren, die für die Erstellung von Rechnungen und die Abwicklung von Immobilienverkäufen verwendet werden.

Der Angriff hatte große Auswirkungen auf den Alltag der Stadt; manuelle Prozesse wurden wieder eingeführt und Tausende von Anwohnern waren betroffen. Der Vorfall machte weltweite Schlagzeilen, insbesondere als die Stadt ankündigte, „dass sie das Lösegeld niemals zahlen würden“. Es wird geschätzt, dass die Beschlagnahme von IT-Systemen der Stadt bis zu 18 Millionen US-Dollar für die Reparatur gekostet hat, ganz zu schweigen von dem erheblichen Trauma, das den Angestellten und den Einwohnern von Baltimore zu dieser Zeit zugefügt wurde.

Einer der allerneuesten Ransomware-Vorfälle begann erst am 20. August 2019, betraf 22 Gemeinden in Texas und führte dazu, dass viele lokale Regierungsorganisationen alltägliche Transaktionen nicht verarbeiten konnten. Die Angreifer setzten das Kopfgeld auf 2,5 Millionen Dollar fest; die Forderung wurde vom Bundesstaat Texas sofort abgelehnt.

Systeme, die Geburts- und Sterbeurkunden und einige Nebenkostenabrechnungen kontrollierten, wurden durch die Sicherheitslücke offline geschaltet. Diese Systeme wurden an einen Softwareanbieter ausgelagert, der die IT-Systeme verwaltete. Der Angriff ereignete sich in den Rechenzentren des IT-Anbieters und betraf mehrere regionale Institutionen, die alle an denselben Anbieter ausgelagert waren. Dies unterstreicht, wie wichtig es ist, einen Outsourcing-Partner auszuwählen, der über umfangreiche Erfahrung in den Bereichen Cybersicherheit und Systemmanagement verfügt.

Keine Ransomware-Behörde

Eine der größten Herausforderungen beim Verständnis des Ausmaßes von Ransomware-Angriffen besteht darin, dass wir nie wirklich feststellen können, wie genau die Anzahl der Vorfälle gemeldet wird. Wir können die Genauigkeit der Statistiken in Frage stellen, da es keine zentralisierte Meldestelle gibt, die die Benachrichtigung über einen Ransomware-Ausbruch erzwingt.

Unternehmen, Regierungen und lokale Kommunen sind derzeit nicht gesetzlich verpflichtet, zu melden, dass sie von Ransomware betroffen sind. Im Gegensatz zur HIPAA-Gesetzgebung, die klare Richtlinien und Regeln zum Melden von Datenschutzverletzungen enthält, wird diese Art der Einhaltung bei Ransomware nicht durchgesetzt, und wir verlassen uns darauf, dass die Opfer sauber kommen und den Vorfall genau melden.

Dies bedeutet wahrscheinlich, dass die Anzahl der gemeldeten Vorfälle geringer ist als die tatsächliche Anzahl der Vorkommnisse. Die Unterlassung der Meldung durch betroffene Institutionen kann dazu dienen, den Ruf zu schützen, das Vertrauen aufrechtzuerhalten oder die Kundentreue aufrechtzuerhalten.

Was auch immer der Grund ist, wir sollten uns fragen, warum es weniger Transparenz bei der Meldung von Ransomware-Vorfällen gibt. Wir müssen uns oft auf Ermittlungen in den Lokalnachrichten oder Whistleblower verlassen, um Ransomware-Opfer aufzudecken. Ein genaues Melden von Ransomware ist noch schwieriger, wenn Sie einzelne Benutzer betrachten:John oder Jane Doe, die von einem ausländischen Händler für gefälschte Software betrogen wurden.

Trotz des Schadens, den Ransomware anrichten kann, ist relativ wenig über die Prävalenz und die Merkmale solcher Angriffe in der allgemeinen Bevölkerung bekannt. Welcher Anteil der Nutzer zahlt? Wie nehmen Nutzer die Risiken wahr? Wie reagieren einzelne Benutzer auf Ransomware-Angriffe? Dies sind alles Fragen, die eine detaillierte Recherche und Untersuchung erfordern würden, aber unser derzeitiger Mangel an Einsicht ist eine Überlegung wert, da er unser Verständnis des globalen Ausmaßes von Ransomware beeinträchtigt.

Zahlen oder nicht zahlen; Das ist die Frage

Die Entscheidung, ein Lösegeld zu zahlen, hängt von vielen Umständen ab, einschließlich der Art der verschlüsselten Daten und der von der Ransomware betroffenen Person. Es gibt Hinweise darauf, dass staatliche und lokale Regierungen sich dafür entscheiden, Lösegeld nicht so häufig zu zahlen wie andere Opfer, eine Tatsache, die oft in den Medien während der Berichterstattung über Ransomware-Vorfälle berichtet wird.

Angesichts der Anschläge wie denen in Texas und Baltimore könnte die Entscheidung, nicht zu zahlen, die Anwohner sehr verärgern, da sie die von ihnen bezahlten Dienste nicht nutzen können und direkt von der enormen Rechnung betroffen wären, um das Chaos durch den Dienst zu beseitigen Kürzungen und Kosteneinsparungen in der Zukunft.

Es wird jedoch geschätzt, dass jeder fünfte Ransomware-Angriff auf staatliche Institutionen bezahlt wird und etwa 4 % der inländischen Fälle beigelegt werden. Bei vielen der hier besprochenen Ransomware-Vorfälle stellte sich heraus, dass es erheblich teurer war, das Lösegeld NICHT zu zahlen, da viele Unternehmen für teure Sicherheitsberater von Drittanbietern, die Härtung von IT-Servern und zusätzliche Versicherungsprämien aufkommen mussten.

Für die Institutionen, die sich entschieden haben, das Lösegeld zu zahlen, sind die Kosten ebenfalls sehr hoch; Lake City in Florida zahlte kürzlich 500.000 US-Dollar Lösegeld und Riviera City, ebenfalls in Florida, zahlte 600.000 US-Dollar. Es kann jedoch argumentiert werden, dass die Bezahlung der Hacker Tage, Wochen und Monate kritischer Systemausfälle verhindert hat. Diese Zahlen verblassen auch im Vergleich zu den potenziellen Kosten für den Wiederaufbau der betroffenen Infrastruktur, wenn man bedenkt

Wenn wir den Vorfall in Lake City genauer untersuchen, wird vermutet, dass sie von ihren Versicherern angewiesen wurden, das Lösegeld zu zahlen; Lake City war im Rahmen seiner Cyber-Versicherungspolice für Ransomware gedeckt, und ihre Selbstbeteiligung betrug nur 10.000 US-Dollar! Das Führungsteam war der Ansicht, dass das Bezahlen der Ransomware langfristig Zeit und Geld sparen würde.

Es besteht kein Zweifel, dass die Entscheidung, ob Sie ein Lösegeld zahlen sollten, eine unglaublich schwierige Entscheidung ist. Konventionelle Weisheit könnte vorschlagen, dass Sie niemals das Lösegeld zahlen sollten; Wenn man jedoch die jüngsten Beispiele aus Florida betrachtet, könnte man argumentieren, dass sich sowohl Lake City als auch Riviera City durch die Zahlung des Lösegelds ein kleines Vermögen gespart haben, das dazu verwendet worden wäre, teure Sicherheitsberater zu bezahlen, um ihre Probleme zu lösen.

Die Zahlung spielt den Hackern jedoch in die Hände, und die Zahlungsforderungen können in die Höhe schnellen, wenn die Hacker sicher sind, dass ihre Opfer zahlen werden. Das Bezahlen behebt auch nur die Hälfte des Problems. Ja, Sie können Ihre Systeme zurückerhalten, aber die Infrastruktur erfordert eine kostspielige Überprüfung, Reparatur und Neubereitstellung, um zu verhindern, dass dies erneut passiert.

Warum breitet sich Ransomware in den Vereinigten Staaten aus?

Es gibt zahlreiche Beispiele für Computersysteme, die von Unternehmen, Schulen, Polizei und Stadtverwaltungen verwendet werden, die Ziel von Ransomware sind und umfangreiche Systemausfälle erleiden.

Es könnte vermutet werden, dass die Zahlung von Lösegeldern dieses Wachstum nährt; Die Zahl der Institutionen, die durch Cyber-Versicherungen abgedeckt sind, ist gewachsen und hat allein in den USA einen geschätzten Cyber-Versicherungsmarkt von 7 bis 8 Milliarden US-Dollar pro Jahr aufgebaut.

ProPublica hat umfangreiche Untersuchungen durchgeführt, die darauf hindeuten, dass Versicherungsunternehmen den Anstieg von Ransomware-Angriffen durch zahlende Hacker befeuern. Sie schlagen auch vor, dass Hackergruppen gezielt amerikanische Unternehmen angreifen, von denen sie wissen, dass sie eine Cyber-Versicherung haben. Als Reaktion auf die

Angriffe auf Baltimore, Atlanta und Lake City auf der Bürgermeisterkonferenz der Vereinigten Staaten 2019 wurde eine offizielle Erklärung veröffentlicht, in der „sich gegen die Zahlung an Täter von Ransomware-Angriffen ausspricht.“

Diese Entschließung ist von Bedeutung, da sie eine der ersten offiziellen Erklärungen ist, in denen festgestellt wird, dass sich Ransomware in den Vereinigten Staaten verbreitet und dass Ransomware speziell auf lokale US-Regierungsbehörden abzielt. Die Entschließung warnte davor, Ransomware-Angreifer zu bezahlen, da diese Praxis fortgesetzte Angriffe auf andere Regierungssysteme fördert. Sie empfahlen auch nachdrücklich, „im Falle einer IT-Sicherheitsverletzung geschlossen gegen die Zahlung von Lösegeldern zu stehen.“

Müssen Sie sich wegen Ransomware Sorgen machen?

Unabhängig davon, welche Schutzmaßnahmen Organisationen ergreifen, um Ransomware zu verhindern, sollten sie sich dennoch Gedanken über ihr potenzielles Risiko machen. Hacker-Communities entwickeln aktiv neue Malware-Stämme, ganz zu schweigen von der Weitergabe und dem Handel des Quellcodes im Darknet. Ohne Zweifel werden Ransomware-Angriffe immer raffinierter.

Hacker suchen ständig nach Schwachstellen in Betriebssystemen und gängigen Anwendungen und entdecken Hintertüren und Sicherheitslücken, die sie mit ausgeklügelter Software ausnutzen können. Systemadministratoren und Sicherheitsteams bekämpfen erkannte Bedrohungen, und der Prozess des Schutzes der Computerinfrastruktur kann zeitaufwändig und mühsam sein.

Organisationen können die besten branchenüblichen Sicherheitspraktiken, Bedrohungserkennungssysteme und Schutzmaßnahmen auf Hardwareebene implementieren, aber die IT-Sicherheit eines Unternehmens ist nur so stark wie ihr schwächstes Glied. Leider wird die Mehrheit der Ransomware immer noch durch vom Benutzer initiierte Aktionen verbreitet. Unachtsame, versehentliche oder rücksichtslose Handlungen von Mitarbeitern können einem Ransomware-Angriff Tür und Tor öffnen.

Hier können das Fachwissen und die Professionalität eines Managed Security Service Providers die Sicherheit Ihres Unternehmens stärken. Ganz gleich, ob Sie Sicherheitsempfehlungen implementieren oder Ihre gesamte IT-Abteilung auslagern möchten, die Experten von Atlantic.Net stellen Ihr Geschäft an erste Stelle und schützen Ihre IT-Plattformen vor den allerneuesten und zukünftigen Bedrohungen.

Ransomware-Prävention

Um sich vor Ransomware-Infektionen zu schützen, ist es wichtig, einige Best Practices für die Sicherheit zu befolgen, um sicherzustellen, dass Sie geschützt sind. Es ist wichtig sicherzustellen, dass sich Ihre Infrastruktur und Ihr Netzwerk in einem gesunden Zustand befinden, um den bestmöglichen Schutz vor Ransomware.ess zu bieten.

- Systeminventar – Einer der ersten Schritte, insbesondere wenn Sie ein Unternehmen sind, besteht darin, eine Bestandsaufnahme aller Vermögenswerte Ihres Unternehmens durchzuführen. Dazu gehören alle digitalen Assets wie Server, Desktops, Laptops, Netzwerkgeräte und digitale Infrastruktur. Wenn Sie katalogisieren, welche Assets Sie besitzen, können Sie eine Ausgangsbasis erstellen

- Risikoanalyse – Führen Sie eine Cybersecurity-Risikoanalyse anhand der mit dem Systeminventar erstellten Baseline durch. Dieser Prozess ermöglicht es Ihnen, Sicherheitslücken zu identifizieren und eine Prioritätenliste zu erstellen, was zuerst behoben werden muss

- Führen Sie ein unterstütztes Betriebssystem aus – Wichtig ist ein modernes, vom Hersteller unterstütztes Betriebssystem. Die Betriebssystemlizenzierung kann teuer sein, aber es ist wichtig, unterstützte Betriebssysteme zu haben, da Sie dann Anspruch auf Sicherheitsupdates und Patches haben. Der Support für Windows 7 und Windows Server 2008 läuft im Januar 2020 aus, und alle vorherigen Iterationen werden bereits nicht mehr unterstützt

- Patching – Eine der wohl besten Methoden zum Schutz vor Malware besteht darin, sicherzustellen, dass Ihre Infrastruktur auf den neuesten Stand gebracht wird. Dazu gehören Server-Patches, Windows-Updates, Firmware- und Microcode-Updates

- Anwendungsaktualisierungen – Softwareanwendungen müssen ebenfalls aktualisiert werden; Dies wird dazu beitragen, Schwachstellen zu reduzieren. Stellen Sie sicher, dass Antivirus täglich installiert und aktualisiert wird, um sicherzustellen, dass die allerneuesten Datenbanken zur Bedrohungsabwehr aufgerufen werden

- Schulung – Ein weiterer wichtiger Schutz vor Ransomware besteht darin, alle Mitarbeiter über die Risiken von Ransomware zu schulen. Dies soll ihnen helfen zu verstehen, was Cybersicherheit ist und worauf sie bei der Vermeidung von Risiken achten müssen. Häufige Beispiele sind die Suche nach Phishing, Betrug und gefälschten Websites

- Sicherungen – Wenn das Schlimmste passiert und Sie von Ransomware betroffen sind, ist die schnellste Lösung oft die Wiederherstellung aus dem Backup. Regelmäßige Offsite-Backups sollten täglich, wöchentlich und monatlich durchgeführt werden, um die Wahrscheinlichkeit zu verringern, dass auch die Backups infiziert werden

- Notfallwiederherstellung – Erstellen und testen Sie einen Notfallwiederherstellungsplan, einschließlich eines Szenarios, in dem ein Totalausfall durch Ransomware verursacht wird. Dies kann eine DR-Konfiguration mit hoher Verfügbarkeit an einem sekundären Standort oder bei einem Cloud-Anbieter sein

- Penetrationstests – Dies ist eine Technik zum Testen der externen und internen Computerinfrastruktur auf alle bekannten Schwachstellen. Pen-Tests und Schwachstellen-Scans generieren eine Liste mit empfohlenen Fixes, die zum Härten der Infrastruktur benötigt werden

Schlussfolgerung

Die von uns durchgeführten Untersuchungen sind übereinstimmend der Meinung, dass Ransomware eine zunehmende Bedrohung darstellt. Die Zahl der Ransomware-Angriffe ist in den letzten Jahren in Folge gestiegen. Anscheinend ändern Hacker ihre Methodik und konzentrieren sich auf Ransomware (statt auf andere Arten von Malware), da dies die wahrscheinlichste Angriffsmethode ist, um erfolgreich zu sein.

Wir haben Hinweise gefunden, die darauf hindeuten, dass es eine Abkehr von der Ausrichtung einzelner Benutzer bei pauschalen Ransomware-Angriffen gibt, hin zu wohlhabenden Unternehmen, dem Gesundheitswesen, dem Bildungswesen sowie lokalen und regionalen Regierungsinstitutionen. Hacker greifen diese Institutionen an, da dies wahrscheinlich die größten Auswirkungen hat, wenn der Verstoß erfolgreich ist.

Da es keine Meldebehörde gibt, sind Berichte über die tatsächliche Anzahl von Ransomware-Opfern sehr schwierig zu erstellen, und es ist möglich, dass nur ein Bruchteil der Vorfälle tatsächlich gemeldet wird. Wir haben auch Beweise gefunden, die darauf hindeuten, dass die Hacker ihren Fokus auf die Entwicklung von Ransomware verlagern, die speziell auf Institutionen abzielt, die eher zahlen. Hacker „wissen“ möglicherweise, welche Institutionen durch eine Cybersicherheitsversicherung abgedeckt sind, und Opfer mit einer Versicherung zahlen möglicherweise eher aus.

Viele technische, Prozess- und Schulungsmaßnahmen können eingeführt werden, um eine robuste Cyber-Sicherheitsrichtlinie zu erstellen, die im gesamten Unternehmen implementiert werden sollte. Jede dieser Sicherheitsvorkehrungen sollte jährlich überprüft und erneuert werden, aber es ist auch wichtig, über einen erprobten und getesteten Business-Continuity- und Disaster-Recovery-Prozess zu verfügen, falls der schlimmste Fall eintritt.

Benötigen Sie Hilfe beim Schutz Ihres Unternehmens vor Ransomware-Bedrohungen?

Atlantic.Net steht bereit, um Ihnen dabei zu helfen, eine Reihe von Zertifizierungen wie SOC 2 und SOC 3, HIPAA und HITECH schnell einzuhalten, alle mit 24x7x365-Support, Überwachung und erstklassiger Rechenzentrumsinfrastruktur. Wenden Sie sich für eine schnellere Anwendungsbereitstellung, kostenloses IT-Architekturdesign und Bewertung noch heute online an Atlantic.Net, rufen Sie 888-618-DATA (3282) an oder senden Sie uns eine E-Mail an example@unixlinux.online.