Verifiziert und getestet am 11.01.16

Einführung

In diesem Tutorial werden wir behandeln, wie Sie einige grundlegende IPTables-Änderungen durchführen, die sehr zur Sicherung Ihres Servers beitragen. Dies erfolgt bei einer Neuinstallation von CentOS 6.5 64bit in unserer Atlantic.Net Cloud.

Ihren CentOS-Server mit IPTables sperren

Die Verwendung der integrierten CentOS-IPTables ist eine großartige Möglichkeit, einen sicheren virtuellen privaten Server zu gewährleisten, da er bereits installiert ist und ausgeführt wird, wenn der Server erstellt wird. Um dies zu überprüfen, sollten Sie einfach das Folgende ausführen müssen, um den Status von IPTables zu überprüfen, und es wird seine aktuellen Regelsätze ausdrucken.

service iptables status

Wenn Sie nicht als Root ausgeführt werden, fügen Sie einfach ein sudo davor hinzu. Wir werden dieses Sicherungs-Tutorial so fortsetzen, als ob Sie der Root-Benutzer wären.

Um Ihre IPTables zu bearbeiten, müssen Sie zuerst zu ihrer Konfigurationsdatei gehen. In diesem Beispiel verwenden wir vi, aber Sie können Ihren bevorzugten Editor verwenden.

vi /etc/sysconfig/iptables

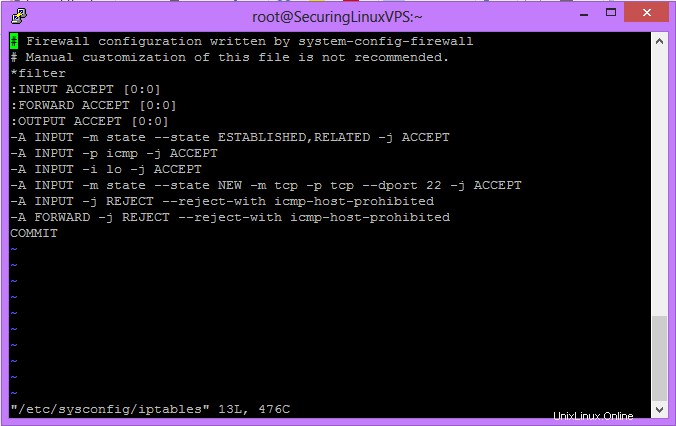

Beispiel /etc/sysconfig/iptables

Sie sollten eine Seite erhalten, die wie oben aussieht. Das erste, was wir tun möchten, ist, wenn Sie einen benutzerdefinierten SSH-Port haben (Sie sollten, wenn Sie dem Tutorial Ändern Ihres SSH-Ports in CentOS (Link) gefolgt sind oder ihn selbst geändert haben), die Zeile ändern, die besagt:

--dport 22

sein:

--dport yourcustomSSHport

Nach unserem Beispiel im Tutorial für benutzerdefinierte SSH-Ports oben sollte die Zeile lauten:

-A INPUT -m state -state NEW -m tcp -p tcp --dport 3389 -j ACCEPT

Wenn Sie keinen benutzerdefinierten SSH-Port haben, können Sie dies ignorieren, aber Sie sollten darüber nachdenken, einen hinzuzufügen! Als nächstes wollen wir den Abschnitt nehmen, der sagt:

:INPUT ACCEPT [0:0] and :FORWARD ACCEPT [0:0]

und lass es sagen:

:INPUT DROP [0:0] and :FORWARD DROP [0:0]

Dies weist IPTables an, den gesamten Datenverkehr zu blockieren und zu verwerfen, der nicht zu den Ports geht, die Sie zum Durchlassen angeben. Dadurch werden Personen daran gehindert, in Dienste einzudringen, die Sie ausführen, es sei denn, Sie haben diese Ports für die Öffentlichkeit geöffnet.

Und das ist es! Ihr Server ist jetzt sicherer, indem Sie einfach ein paar Dinge in IPTables ändern. Damit die Änderungen wirksam werden, müssen Sie die Datei speichern und beenden und dann Folgendes ausführen:

service iptables restart

Dadurch treten Ihre neuen Regeln sofort in Kraft und bleiben auch nach Neustarts erhalten. Wenn Sie mit Ihren IP-Tabellen restriktiver werden möchten, insbesondere beim Zugriff auf SSH, können Sie für jede IP-Adresse, die durchgelassen werden soll, Folgendes tun. Dazu müssen Sie die SSH-Regel bearbeiten und weitere hinzufügen. Dort, wo die zuvor identifizierte SSH-Regel angegeben ist, möchten Sie sie wie folgt ändern:

-A INPUT -s IPADDR –m tcp –p tcp --dport 3389 –j ACCEPT

Wobei IPADDR Ihre IP-Adresse ist, die Sie SSH-Zugriff auf Ihren Server haben möchten. Wenn Sie keinen benutzerdefinierten SSH-Port eingerichtet haben, möchten Sie, dass dieser 22 und nicht 3389 bleibt.

Um bestimmte Ports beispielsweise für den Webzugriff auf Ihre Website zuzulassen, müssen Sie lediglich den Port kennen/finden, auf dem der Dienst ausgeführt wird (oder auf dem Sie ihn konfiguriert haben) und sein Protokoll (TCP oder UDP) und ihn durchlassen. Zum Beispiel Website-Zugriff:

-A INPUT -m tcp -p tcp --dport 80 -j ACCEPT

Und jetzt hat das Internet Zugriff auf das von Ihnen betriebene Webhosting.

Denken Sie daran, dass es beim Hinzufügen neuer Regeln zu INPUT- oder FORWARD-Abschnitten eine gute Praxis ist, die neuen Regeln mit ähnlichen Regeln in einen Topf zu werfen. INPUTs mit INPUTs und FORWARDs mit FORWARDs. Sie sollten auch sicherstellen, dass alle Regeln, die Sie hinzufügen, die einen neuen Port durchlassen, ÜBER allen Ablehnungsanweisungen für diesen Regelsatz aufgeführt werden. Wenn sie nach den Ablehnungszeilen aufgeführt sind, treten die Regeln nicht in Kraft.

Um die Ausgabe dessen zu sehen, was IPTables tut und mit seinen Regeln blockiert, können Sie das Folgende ausführen. Es druckt die Regeln, die Sie haben, und alles, was mit Paketen zu tun hat, um Verbindungen zu trennen oder durchzulassen.

iptables -L -vn

Um herauszufinden, was alle IPTables-Segmente bedeuten, und weitere Informationen darüber, lesen Sie bitte unseren IPTables-Abschnitt (Link).

Hinweis *Sie können jederzeit über unseren VNC-Viewer im Cloud-Portal auf Ihren Server zugreifen, wenn Sie sich selbst aussperren*

Vielen Dank, dass Sie dieser Anleitung gefolgt sind. Bitte besuchen Sie unseren Blog für eine Vielzahl von Artikeln und Anleitungen, einschließlich anderer Beiträge zu IPTables, wie z. B. How to:Basic IPTables File Configuration und How to:Basic IPTables Troubleshooting; und erwägen Sie einen marktführenden VPS-Hosting-Server von Atlantic.Net.