Einführung

Was wir in diesem Tutorial tun werden, ist, es so zu gestalten, dass Sie mit Ihrem Root-Benutzer kein SSH mehr verwenden können. Dies erfolgt bei einer Neuinstallation von CentOS 6.5 64bit in unserer Cloud. Wir werden einen neuen Benutzer auf dem Server erstellen, den wir als unseren neuen SSH-Benutzer verwenden, und wir werden den Benutzer als Benutzer mit sudo-Zugriff einrichten. Mit anderen Worten, der neue Benutzer kann auf Befehle zugreifen, als wäre er der Root-Benutzer!

Root-Benutzer in CentOS einschränken

Zuerst wollen wir uns als Root-Benutzer mit Ihrem bevorzugten SSH-Client per SSH auf unseren Server einloggen. Jetzt wollen wir den folgenden Befehl ausführen, um einen neuen Benutzer und sein Home-Verzeichnis zu erstellen.

useradd newusername –d /home/newusername

Sie sollten den neuen Benutzernamen in den neuen Benutzer ändern, den Sie erstellen möchten. Nachdem Sie dies ausgeführt haben, müssen Sie ein Passwort für den Benutzer erstellen. Sie können dies tun, indem Sie Folgendes ausführen:

passwd newusername

note* Denken Sie daran, immer starke Passwörter zu verwenden*

Wobei newusername der neue Benutzer ist, den Sie erstellen. Jetzt wollen wir unsere sudoers-Datei bearbeiten, damit unser neuer Benutzer Befehle wie der Root-Benutzer ausführen kann.

visudo

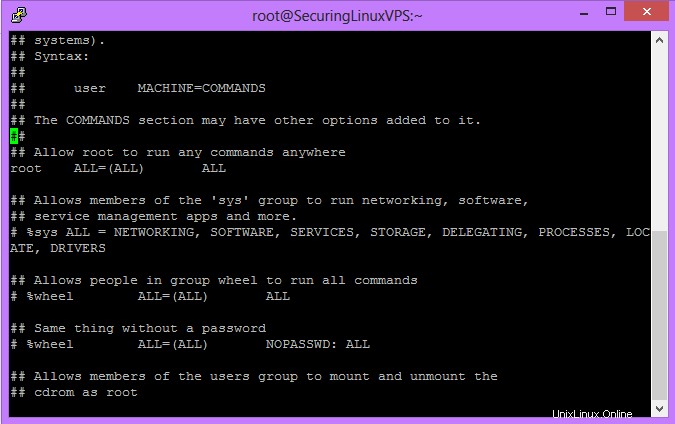

In Ihrer sudoers-Datei müssen Sie den Bereich finden, der die folgenden Informationen enthält. Hier werden wir die Rechte unseres neuen Benutzers hinzufügen. Im Bild unten ist es der Ort unter der grünen Anzeige.

Beispiel für eine Visudo-Ausgabe

Direkt unter dem Root-Eintrag sollten Sie den Eintrag machen:

newusername ALL=(ALL) ALL

Hier ist „newusername“ Ihr neuer Benutzer.

Wenn Sie nicht wissen, wie man in vi bearbeitet, sollten Sie (auf Ihrer Tastatur) die Schaltfläche Einfügen drücken. Gehen Sie dann zum Speicherort, um die neuen Benutzerinformationen hinzuzufügen, und geben Sie sie ein. Wenn Sie fertig sind, drücken Sie die ESC-Taste auf Ihrer Tastatur und geben Sie dann ":wq!" um Ihre Änderungen zu speichern.

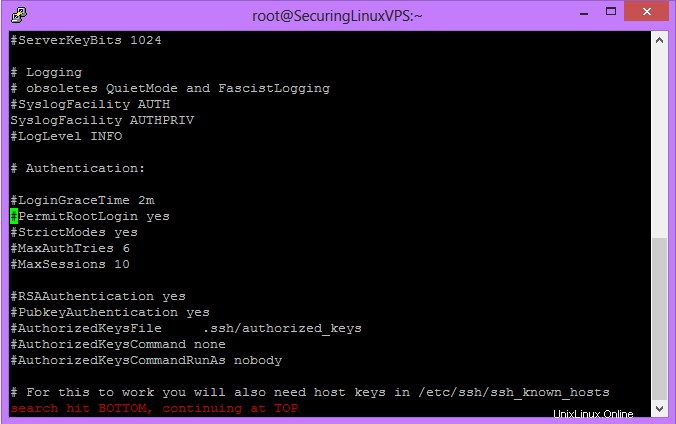

Jetzt müssen Sie als Nächstes den neuen Benutzer testen! Melden Sie sich dazu am besten ab oder erstellen Sie eine neue SSH-Sitzung mit diesem neuen Benutzernamen und Passwort, um sich anzumelden. Sobald Sie sich erfolgreich angemeldet haben, können wir Ihren sudo-Zugriff testen, indem wir als neuer Benutzer in die SSHD-Konfigurationsdatei gehen . Dies liegt daran, dass wir noch eine weitere Änderung vornehmen müssen, um die Root-Anmeldung zu verhindern. Sie können für diesen Teil Ihren bevorzugten Editor verwenden, wir verwenden vi.

Hinweis*Um andere Befehle auf dem Server „als Root“ zu verwenden, müssen Sie sudo voranstellen.*

sudo vi /etc/ssh/sshd_config

Dieser Befehl öffnet die SSHD-Konfigurationsdatei, als wären Sie der Root-Benutzer. Suchen Sie die Option „PermiteRootLogin“, die durch die grüne Anzeige in diesem Bild angezeigt wird.

sshd_config

Entfernen Sie das „#“ und ändern Sie „Ja“ in „Nein“. Am Ende sollte die Zeile so aussehen

PermitRootLogin no

Wenn Sie fertig sind, speichern und beenden Sie die Datei. Führen Sie dann Folgendes aus:

sudo service sshd restart

Sie können jetzt als Root-Benutzer keine SSH-Verbindung zu Ihrem Server herstellen.