Es gibt eine scheinbar endlose Menge an Linux-Distributionen für nahezu jeden Einsatzbereich. Dazu gehören Pen-Tests, manchmal auch Hacking genannt, Distributionen. Einige von Ihnen sind zweifellos damit vertraut, zumindest wenn Sie Zeit damit verbracht haben, sich in all den Distributionen da draußen umzusehen.

Was folgt, ist die persönliche Top-5-Liste dieses bescheidenen Autors von Linux-Distributionen zum Hacken. Ich werde dies meiner Liste hinzufügen, basierend auf meinen persönlichen Erfahrungen. Nicht alle werden zustimmen, und das ist in Ordnung. Tatsächlich ist es der Punkt. Das Schöne an Linux ist, dass es die Person im Auge hat. Gemacht für den Einzelnen, nicht für das Fließband.

In diesem Sinne lasst uns weitermachen und eintauchen. Wenn Sie Meinungsverschiedenheiten haben oder einfach nur etwas hinzufügen möchten, beginnen Sie vielleicht eine Diskussion darüber, hinterlasse ein paar Kommentare. Ich freue mich, über all das zu sprechen. Auf geht's!

5. Schwänze

Das Amnesiac Incognito Live-System. Sein Hauptzweck ist die vollständige Anonymität. Für die übervorsichtigen Personen, die abwertend paranoid genannt werden, ist dies ein Juwel. Sein offensichtlichstes Merkmal, von dem er seinen Namen hat, ist, dass ihm jegliche Beharrlichkeit fehlt.

Grundsätzlich löscht es buchstäblich alles darauf, wenn es heruntergefahren wird. Das scheint zunächst sinnlos, aber wenn Sie sich aus irgendeinem Grund vielleicht kompromittiert fühlen, ist es schön, alles sofort löschen zu können.

Es fehlen alle relevanten Tools für echte Pentestzwecke, aber Sie können diese herunterladen und später verwenden. Das wäre ein bisschen mühsam, aber wenn es Ihnen nur um die Geheimhaltung geht, dann ist das alles für Sie. Ich verwende es hauptsächlich für vorläufige Aufklärung und einige Dark-Web-Tauchgänge, dies kann wichtig sein, um Informationen über die Informationen zu sammeln, die Sie möglicherweise noch nicht haben. Abgesehen davon gibt es jedoch nicht viele Verwendungsmöglichkeiten.

ACHTUNG :IN EINER VM VERWENDEN. So können Sie den Maschinenzustand speichern und verlieren nicht gleich etwas. Außerdem, sollte etwas schief gehen, können Sie es einfach herunterfahren und alles ist weg.

4. Ubuntu

Was? Ubuntu? Zum Hacken? Es ist nur eine universelle, grundlegende Variante von Linux.

Ja, das ist sehr wahr. Aber das ist irgendwie der Punkt. Viele der besten Pentesting-Distributionen im Internet sind sehr stark mit Tools und so weiter ausgestattet. Das ist nicht immer schlecht, aber auch nicht immer gut. Schließlich wird der durchschnittliche Benutzer nur einige dieser Tools verwenden. Vor allem, weil viele der Tools dasselbe tun und jeder einen Favoriten hat.

Mit Ubuntu können Sie nur die Tools und Anwendungen hinzufügen, die Sie verwenden möchten, und keine der anderen. Außerdem ist es äußerst intuitiv zu bedienen, insbesondere wenn Sie es schon eine Weile verwenden. Der Nachteil ist, dass Sie all diese Anwendungen und Tools selbst herunterladen müssen, und das kann scheiße sein. Außerdem zeitaufwändig. Außerdem erledigen die meisten Menschen hier ihre tägliche Arbeit, was gefährlich sein kann, falls Sie gehackt oder sonst etwas zurückbekommen.

3. Fedora Security Spin

Dieses schöne Produkt wird von Fedora hergestellt, Teil von Red Hat, dem Lieblingsunternehmen von Linus Torvalds. Es ist kein Betriebssystem, das nur für Hacker und Sicherheitsprofis gemacht wurde, wie die letzten beiden auf dieser Liste. Stattdessen wurde es mit Blick auf die Bildung erstellt.

Es ist für Schüler und Lehrer gemacht und erweitert das Wissen, wovon ich ein großer Fan bin. Ich weiß, wie schwer es sein kann, alleine zu lernen. Das hilft bei dieser großen Zeit. Und das liebe ich. Jetzt bietet es vielleicht nicht jedes kleine Tool, aber es sollte immer noch einiges abdecken. Und wenn Sie lernen oder andere lehren möchten, ist dies ein großartiger Ausgangspunkt. Ein Nachteil für mich ist auch, dass es Fedora ist. Nichts Persönliches fühlte sich mit Red Hat-Fedora-Produkten super wohl, aber das bin nur ich.

2. BackBox

Dies ist ein großartiges Werkzeug und kommt meiner Nummer eins sehr nahe. Es ist mit einigen großartigen Tools geladen und ist ein Ubuntu-basiertes System. Für die vielen Benutzer, die mit Ubuntu angefangen haben, was die meisten sind, ist dies eine große Sache. Es war auch eine große Sache für mich. Die Wahrheit ist, dass ich mit Kali angefangen habe und dabei geblieben bin. So einfach.

Ähnlich wie bei vielen Hack-/Pen-Test-Betriebssystemen kann es mit all den verwendeten Tools ein bisschen übertrieben sein. Aber das kann auch ein Teil seiner Anziehungskraft sein. Außerdem bedeutet die Popularität, dass es mit einer großartigen Community einhergeht.

1. Kali-Linux

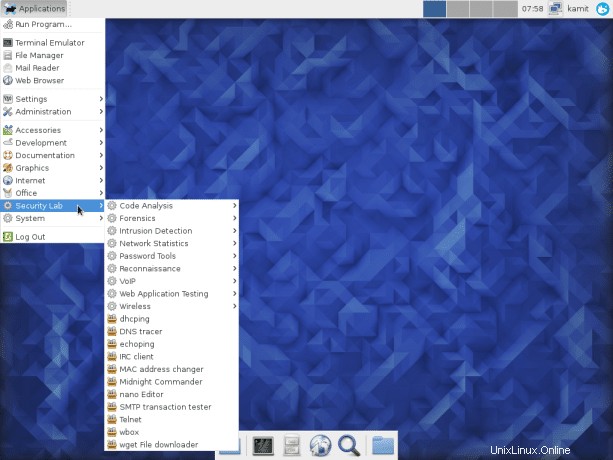

Der Großmeister der Hacking- und Pen-Testing-Distributionen. Wenn Sie viel recherchiert haben, ist Kali Linux mit ziemlicher Sicherheit aufgetaucht und stand wahrscheinlich ganz oben auf mehr als ein paar Listen. Wieso den? Weil es wirklich so gut ist. Es hat so ziemlich alles, was man sich nur wünschen kann, wenn auch nicht alles. Das Metasploit-Framework, check. Burpsuite, check. Crack-ng, check. Eine Reihe anderer Dinge, von denen ich noch nie gehört habe, bis ich Kali Linux zum ersten Mal verwendet habe.

Wie bereits erwähnt, werden Sie hier nicht wirklich alle Tools verwenden. Es gibt viel Redundanz und die Verwendung eines Passwort-Crackers über dem anderen ist irgendwie sinnlos, es sei denn, es funktioniert besser oder es fühlt sich einfach angenehmer für Sie an. Ich persönlich habe lieber zu viel als zu wenig. Natürlich sind nicht alle so. Die Verwendung von Kali garantiert, dass Ihre Grundlagen abgedeckt sind und dass Sie ein bewährtes Tool verwenden, das Profis im privaten und öffentlichen Sektor lieben. Dies bietet eine starke Community, von der Sie lernen können.

Schlussfolgerung

Recherchieren Sie viel und probieren Sie alle Betriebssysteme aus, die Sie können. Finden Sie heraus, was Ihnen gefällt, und Sie werden sich besser fühlen, wenn Sie hineingehen. Recherchieren und verwenden Sie außerdem VMs, sie sind großartige Tools für Penetrationstests und bieten ein gewisses Maß an Sicherheit. Sehen Sie sich zu guter Letzt die AZ Cyber Warfare-Reihe an, sie ist ein großartiges Werkzeug für die Ausbildung, das mehrere Bereiche bietet, in denen Sie Ihre Fähigkeiten erlernen und verbessern können. Bis zum nächsten Mal, einen schönen Tag, KCCO!!