Wir sind jetzt bei Teil 4 dieser fünfteiligen Serie mit dem Titel:Linux-Befehle, die häufig von Linux-Systemadministratoren verwendet werden . Am Ende dieser Serie werden wir mindestens 50 Befehle behandeln. Bisher haben wir rund 60 Befehle angesprochen, die häufig von Linux-Systemadministratoren und Power-Usern verwendet werden. Siehe auch Teil 1, Teil 2, Teil 3 und Teil 5.

Sehen wir uns nun einen anderen Satz von Befehlen und Befehlszeilentools an, die häufig für die Dateisystemverwaltung, Sicherheit, Berechtigungen, Netzwerke und andere Verwaltungsaufgaben verwendet werden, die auf Linux-Systemen ausgeführt werden. Nachdem der letzte Teil dieser Serie veröffentlicht wurde, werde ich verwandte Befehle gruppieren und alle fünf Teile miteinander verknüpfen.

Ob Sie ein Linux-Desktop-Power-User oder ein erfahrener Linux-Systemadministrator sind,

Sie werden feststellen, dass Sie diese Befehle häufig verwenden. (Teil 4 von 5)

Die unten aufgeführten Befehle sind nützlich, um Remote-Dateien herunterzuladen, WHOIS über die Befehlszeile zu verwenden, Nutzer hinzuzufügen, Dateien zu konvertieren und zu kopieren usw. Sie sind auch nützlich, wenn Sie versuchen, ein nicht bootfähiges Linux-System zu reparieren. Ebenso können Sie Ihr System auch einfach mauern, wenn Sie mit der Verwendung einiger dieser Befehle nicht vertraut sind. Daher empfehle ich dringend, einige dieser Befehle zuerst in Ihrer Sandbox- und Home-Lab-Umgebung zu testen. Weitere Informationen finden Sie in meinem Heimlabor-Setup-Leitfaden.

1. wget – Dateien über HTTP, HTTPS, FTP und FTPS abrufen.

wget ist ein Befehlszeilentool zum Herunterladen von Dateien über HTTP, HTTPS, FTP und FTPS. Da wget nur eine Befehlszeile ist, kann es auch von Skripten, Cron-Jobs und anderen Nicht-GUI-Methoden aufgerufen werden. Die Syntax für wget lautet wie folgt:

wget [option] [url]

Wenn Sie beispielsweise das offizielle wget-Handbuch (eine PDF-Datei) herunterladen möchten, können Sie den folgenden Befehl verwenden:

# wget https://www.gnu.org/software/wget/manual/wget.pdf

Was ist mit CURL?

Das gebräuchlichste wget Alternative ist curl . Curl unterstützt mehr Protokolle, darunter FTPS, Gopher, HTTP, HTTPS, SCP, SFTP, TFTP, Telnet, DICT, LDAP, LDAPS, IMAP, POP3, SMTP und URI. Curl ist ein äußerst flexibles Dienstprogramm; Sie können es zum Beispiel verwenden, um die TTFB (Time to First Byte) einer Website und eine Vielzahl anderer Verwendungszwecke zu testen.

Hier ist ein Beispiel für einen Curl-Befehl:

# curl -o /dev/null -w "Conn: %{time_connect} TTFB: %{time_starttransfer} Total: %{time_total} \n" https://haydenjames.io/

Der obige Befehl führt eine TTFB-Prüfung für jede Website-URL durch. Verwenden Sie man curl für eine Erläuterung der obigen Befehlsargumente. Lesen Sie auch Everything Curl.

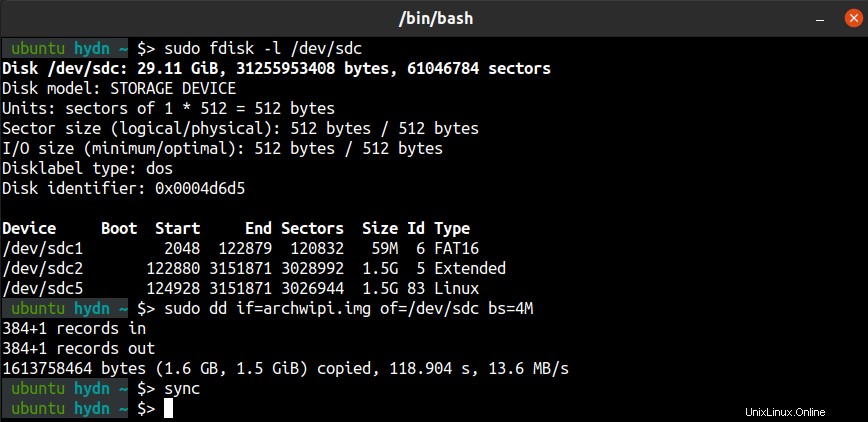

2. dd – Dateien konvertieren und kopieren.

Mit dd – Überprüfen Sie immer, ob Sie den richtigen Gerätenamen ausgewählt haben.

Ursprünglich dd stand für "Kopieren und Konvertieren" , wurde aber umbenannt, weil das C Compiler hat bereits cc verwendet . (Quelle: man dd von Unix-V7 auf PDP-11) Trotzdem haben viele dd klugerweise als "Datenzerstörer" bezeichnet oder "Festplattenzerstörer" .

dd ist ein sehr vielseitiges Dienstprogramm, das für Linux verfügbar ist. Der dd Der Hauptzweck des Befehlszeilenprogramms besteht darin, Dateien zu konvertieren und zu kopieren. Eine der beliebtesten Anwendungen von dd ist das Erstellen von USB-Startlaufwerken aus einer .img- oder .iso-Datei. Wenn Sie beispielsweise den Raspberry Pi zum ersten Mal einrichten, müssen Sie das Betriebssystem auf einen USB-Stick (auch bekannt als USB-Stick) kopieren, für den Sie den dd verwenden können Befehl.

Hier ist beispielsweise der Befehl zum Schreiben einer .img- oder .iso-Datei auf einen USB-Stick oder ein anderes bootfähiges Speichergerät:

$ sudo dd if=xbmc_new_os.img of=/dev/sdX bs=4M

Ändern Sie /dev/sdX auf das richtige Gerätename.

Warnung:Sie verlieren Ihre Daten, wenn Sie den falschen Gerätenamen angeben!

Sie können diesen Befehl auch umkehren, um den USB auf Ihrem Linux-System zu sichern. Wenn der USB jedoch 32 GB groß ist und der verwendete Speicher nur 8 GB beträgt, möchten Sie nicht das gesamte 32-GB-Gerät sichern. Sie können den folgenden Befehl verwenden und „XXXX“ durch die Blockanzahl + 1 des auf dem USB verwendeten Speicherplatzes ersetzen. Diese finden Sie mit dem fisk -l Befehl, wie im Folgenden beschrieben.

$ sudo dd if=/dev/sdx of=new_os_backup.img bs=512 count=XXXX

Ändern Sie /dev/sdX auf den richtigen Gerätenamen.

Es gibt viele andere Verwendungen des dd Befehl. Beispiel:dd Der Befehl kann die Leistung von Speichergeräten (z. B. SSD-Speichergerät) und sogar Ihre CPU messen.

Lesen Sie auch: Ihr Webhost möchte nicht, dass Sie dies lesen:Benchmarken Sie Ihren VPS.

Schauen Sie sich man dd an .

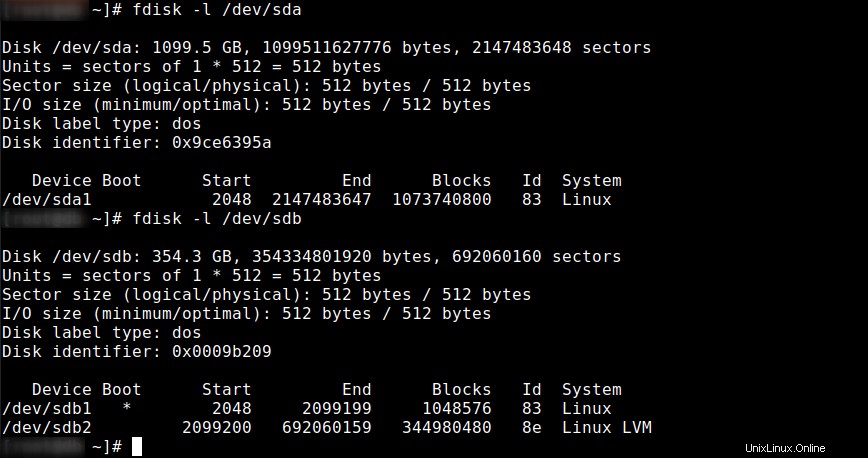

3. fdisk – Festplattenpartitionstabelle manipulieren.

Das Dienstprogramm fdisk wird verwendet, um Änderungen an der Partitionstabelle von Speichergeräten vorzunehmen. Sie können den folgenden Befehl verwenden, um die Partitionstabelle aller Geräte auf einem Linux-System aufzulisten.

# fdisk -l

Um die Partition für ein bestimmtes Gerät anzuzeigen, geben Sie den Gerätenamen ein. (siehe das Beispiel im obigen Screenshot):

# fdisk -l /dev/sda

Gerät: Zeigt den Gerätenamen gefolgt von der Partitionsnummer an.

Boot: Die Boot-Spalte zeigt, dass die erste Partition, /dev/sda1, ein Sternchen (*) hat, was darauf hinweist, dass diese Partition die Dateien enthält, die der Bootloader zum Booten des Systems benötigt.

Start und Ende: Zeigt Anfang und Ende der verwendeten Blöcke für jede Partition.

Blöcke: zeigt die Anzahl der der Partition zugewiesenen Blöcke.

ID und System: Zeigt den Partitionstyp an.

fdisk ist ein dialoggesteuertes Dienstprogramm zum Erstellen und Bearbeiten von Partitionstabellen. Blockgeräte können in eine oder mehrere logische Festplatten unterteilt werden, die als Partitionen bezeichnet werden. Diese Aufteilung wird in der Partitionstabelle aufgezeichnet, die sich normalerweise in Sektor 0 der Festplatte befindet. fdisk unterstützt GPT-, MBR-, Sun-, SGI- und BSD-Partitionstabellen. Eine fehlerhafte Partitionstabelle kann mit fdisk behoben werden .

Um das befehlsgesteuerte Dienstprogramm fdisk aufzurufen, verwenden Sie den folgenden Befehl (ersetzen Sie sdX entsprechend):

# fdisk /dev/sdX

Lesen Sie auch Partitionierung mit fdisk.

Einige verwandte Befehle:parted , blkid , mkfs , fsck usw.

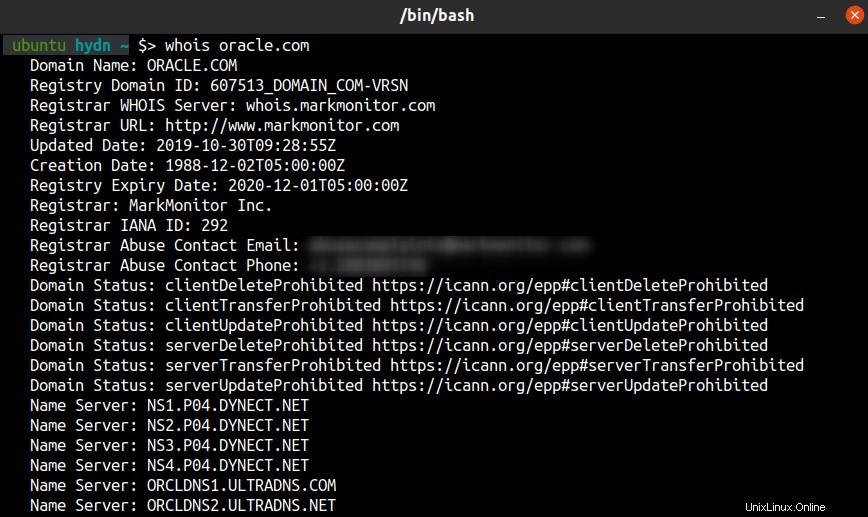

4. whois – Client für den Whois-Verzeichnisdienst.

Das whois Der Befehl in Linux kann verwendet werden, um Informationen über eine Domain herauszufinden, wie den Domainbesitzer, Kontaktinformationen, verwendete Nameserver usw. Zum Beispiel, um Domaininformationen für oracle.com, herauszufinden Sie können den folgenden Befehl verwenden:

$ whois oracle.com

whois fragt auch whois.networksolutions.com nach NIC-Handles oder whois.arin.net nach IPv4-Adressen und Netzwerknamen ab.

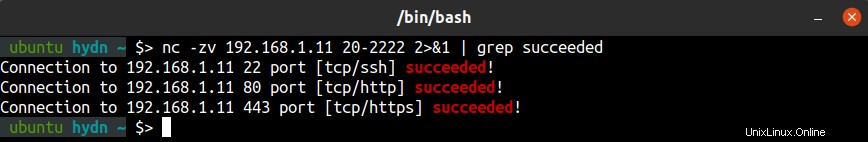

5. nc – Dienstprogramm für TCP-, UDP- oder UNIX-Domain-Sockets

nc (netcat) ist ein praktisches Netzwerkdienstprogramm für die Befehlszeile. nc kann für Port-Scanning, Port-Umleitung, Port-Listening, zum Öffnen von Remote-Verbindungen verwendet werden, um nur einige seiner Tricks zu nennen.

Um auf einem Remote-Rechner mit der IP-Adresse 192.168.1.11 nach offenem TCP-Port 22 zu suchen, würden Sie den folgenden Befehl verwenden:

$ nc -zv 192.168.1.11 22

Um auf einem Remote-Computer mit der IP-Adresse 192.168.1.11 nach offenen TCP-Ports 22 und 80 zu suchen, würden Sie den folgenden Befehl verwenden:

$ nc -zv 192.168.1.11 22 80

Um auf einem entfernten Rechner mit der IP-Adresse 192.168.1.11 im Portbereich von 20 bis 8080 nach offenen TCP-Ports zu suchen, würden Sie den folgenden Befehl verwenden:

$ nc -zv 192.168.1.11 20-8080

Beachten Sie, dass für all die Tausenden von geschlossenen Ports eine Menge Verbindungen abgelehnt werden. Wenn Sie nur offene Ports anzeigen möchten, können Sie Folgendes verwenden:

$ nc -zv 192.168.1.11 1-8080 2>&1 | grep succeeded

Nützliche Netcat-Cheatsheets und Lektüre:

- Netcat-Spickzettel – Quelle:sans.org

- Netcat-Spickzettel – Quelle: Varonis.com

- en.wikipedia.org/wiki/Netcat#Examples

- Homepage des Netcat-Projekts

- Denken Sie daran,

man nczu verwenden .

Es gibt Alternativen zu netcat die Sie in meiner Liste mit 60 Linux-Netzwerkbefehlen und -skripts nachlesen können.

6. umask – Erstellungsmaske für Dateimodus festlegen

umask (Benutzerdateierstellungsmaske) ist ein Befehl, der verwendet wird, um die Einstellungen einer Maske zu bestimmen, die steuert, wie Dateiberechtigungen für neu erstellte Dateien festgelegt werden. Es kann sich auch darauf auswirken, wie Dateiberechtigungen explizit geändert werden. Diese Gruppierung von Bits (Maske) schränkt ein, wie entsprechende Berechtigungen für neu erstellte Dateien festgelegt werden. Umask wird von open verwendet , mkdir , und andere Systemaufrufe, um die Berechtigungen für neu erstellte Dateien oder Verzeichnisse zu ändern.

umask lernen:

- Was ist Umask und wie wird es effektiv eingesetzt

- Umask – Konfigurieren von Standard-Datei-/Verzeichnisberechtigungen

- Jeder mögliche umask-Modus

- Standard-umask-Einstellung

7. chmod – Ändern Sie die Zugriffsberechtigungen von Dateisystemobjekten.

chmod (Change Mode) ist der Befehl und Systemaufruf, der verwendet wird, um die Zugriffsberechtigungen von Linux-Dateien und -Verzeichnissen zu ändern und spezielle Modus-Flags zu ändern. Die chmod-Anfrage wird durch umask gefiltert. Die Befehlssyntax sieht so aus:

chmod [options] mode[,mode] filename1 [filename2 ...]

Um die Zugriffsberechtigungen für eine Datei zu ändern, können Sie Folgendes verwenden:

$ chmod [mode] filename

Um die Zugriffsberechtigungen für ein Verzeichnis zu ändern, können Sie Folgendes verwenden:

$ chmod [mode] directoryname

Es gibt eine einfache Möglichkeit, Berechtigungen festzulegen, indem Sie oktale Modi verwenden . Die Leseberechtigung (r) erhält den Wert 4 , schreibe (w) Berechtigung den Wert 2 , und führen Sie (x) die Berechtigung für den Wert 1 aus . So:

r = 4

w = 2

x = 1

Diese Werte können addiert werden, zum Beispiel:

1 =nur ausführen

2 =nur schreiben

3 =schreiben und ausführen (1+2)

4 =nur lesen

5 =lesen und ausführen (4+1)

6 =lesen und schreiben (4+2)

7 =lesen und schreiben und ausführen (4+2+1)

Zugriffsberechtigungen können mit drei Ziffernkombinationen eingestellt werden. Zum Beispiel:

chmod 640 file1 = rw- r-- ---

chmod 754 file1 = rwx r-x r--

chmod 664 file1 = rw- rw- r--

Hier ist ein Beispielbefehl mit Oktalzahlen:

$ chmod 754 myfile

Sie können die genauen Berechtigungen auch mit symbolischen Modi festlegen . Dieser Befehl legt beispielsweise auch 754 fest Berechtigungen:

$ chmod u=rwx,g=rx,o=r myfile

Befehlsaufschlüsselung:

u - user

g - group

o - other

= - set the permissions exactly like this.

, - Commas separate the different classes of permissions (no spaces)

rwx = 7

rx = 5

r = 4

Nützliche chmod-Cheatsheets und Lektüre:

- Chmod-Codes-Spickzettel.

- chmod-Cheat-Karte.

- Ändern von Dateiberechtigungen – Oracle.

- chmod-Berechtigungsrechner.

8. chown – Dateieigentümer und -gruppe ändern.

In Linux-Systemen ist jede Datei einem Gruppenbesitz und einem Besitzer zugeordnet. Der chown Der Befehl (Eigentümer ändern) wird verwendet, um den Eigentümer von Dateisystemdateien und -verzeichnissen zu ändern. Ein Nicht-Root-Benutzer kann den Besitz einer Datei nicht ändern, selbst wenn der Benutzer sie besitzt. Nur das Root-Konto kann einen Eigentümerwechsel durchführen, während nur ein Mitglied einer Gruppe die Gruppen-ID einer Datei in diese Gruppe ändern kann.

Wenn ein nicht privilegierter Benutzer die Gruppenmitgliedschaft einer Datei ändern möchte, deren Eigentümer er ist, kann er den chgrp verwenden dazu.

Der chown Befehlssyntax ist wie folgt:

chown [OPTIONS] [USER][:GROUP] file[s]

[OPTIONS] = additional options. (optional)

[USER] = username or numeric user ID of the owner.

: = used when changing a group of a file.

[GROUP] = used when changing the group ownership of a file.(optional)

FILE = target file.

Hier ist ein Beispielbefehl:

$ chown -v SetUser:SetGroup /var/www/html/webfile

-v = verbose

Nützliche Chown-Cheatsheets und Lektüre:

- Chown-Befehl unter Linux.

- Ändern des Dateibesitzes.

- Eigentümer, Gruppe und Berechtigungen ändern.

9. chroot – Führen Sie einen Befehl oder eine interaktive Shell mit einem speziellen Stammverzeichnis aus.

Das Stammverzeichnis oder „/“ ist der Einhängepunkt des gesamten Linux-Dateisystems, und jede Datei oder jedes Verzeichnis auf dem Computer kann auf diesen Einhängepunkt zurückverwiesen werden. Die chroot Der Befehl (root ändern) wird verwendet, um den Root-Einhängepunkt an einen anderen Ort zu ändern. Zum Beispiel:

# chroot /home/guest/jail

Einer der häufigsten Gründe für diese Änderung ist das Erstellen einer Sandbox für eine Anwendung oder einen Nutzer. Sobald ein neues Stammverzeichnis mit Chroot eingerichtet wurde, werden alle Verweise, die ein Benutzer oder eine Anwendung auf „/“ macht, dann in das neue Chroot-Verzeichnis aufgelöst. Dies ist auch eine gute Möglichkeit, den Zugriff auf das Root- und Dateisystem des Systems einzuschränken. Eine chrooted Shell wird auch als Jailed Shell bezeichnet.

Chroot wird auch verwendet, wenn versucht wird, eine Live-CD/USB-Wiederherstellung auf einem defekten System durchzuführen, das nicht bootet.

Nützliche Chroot-Cheatsheets und Lektüre:

- Konfigurieren und Verwenden von Chroot-Jails.

- Basis-Chroot – Ubuntu.

- Chroot – Gentoo-Wiki.

- Wie man im Rettungsmodus chrootet.

- Wozu chroot() wirklich da ist.

10. useradd – Erstellen Sie einen neuen Benutzer oder aktualisieren Sie die Standardinformationen für neue Benutzer.

Das Hinzufügen und Entfernen von Benutzern ist eine wesentliche Linux-Administrationsaufgabe. Ein neuer Linux-Server wird häufig standardmäßig nur für den Zugriff über das Root-Konto eingerichtet. Für die Durchführung vieler Systemadministrationsaufgaben ist es jedoch besser, einen nicht privilegierten Benutzer hinzuzufügen.

Zum Beispiel, um einen neuen Benutzer namens james hinzuzufügen , verwenden Sie diesen Befehl:

# useradd -m james

Der obige Befehl erstellt auch automatisch eine Gruppe namens james und macht sie zur Standardgruppe für den Benutzer james . Wenn Sie die Standardgruppe auf etwas anderes festlegen möchten, verwenden Sie den -g Option.

Verwenden Sie zum Festlegen eines Passworts für den neuen Nutzer:

# passwd james

Verwandte Befehle:

userdel – Wird verwendet, um ein Benutzerkonto und alle zugehörigen Dateien zu löschen.

usermod – wird verwendet, um Attribute eines bestehenden Benutzerkontos zu ändern oder zu ändern.

sudo – Für Aufgaben, die Root-Rechte erfordern, können Sie das sudo verwenden Befehl. Im Grunde sudo ermöglicht es Ihnen, einen Befehl als ein anderer Benutzer auszuführen, einschließlich root. Nachdem Sie einen neuen Benutzer hinzugefügt haben, möchten Sie möglicherweise sudo zuweisen Berechtigungen und Benutzer löschen. – Siehe auch sudo.ws und Arch Linux sudo wiki.

…noch mehr verwandte Befehle.

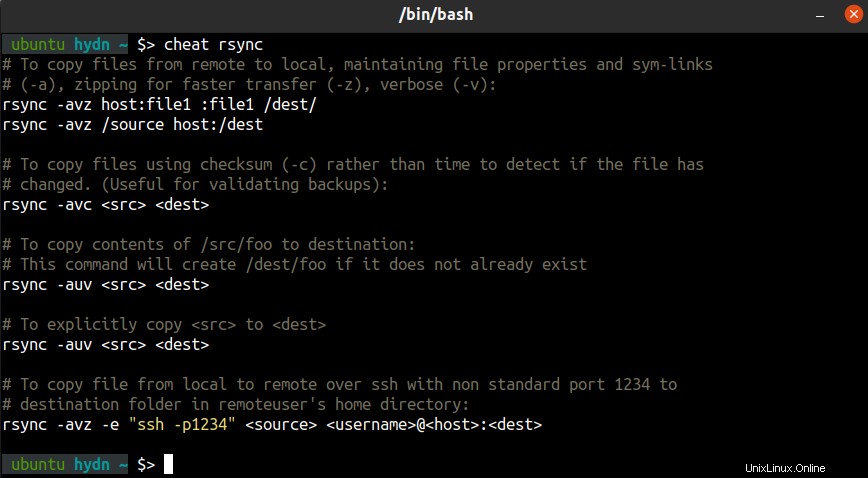

Bonus:Linux-Befehlszeilen-Extras

— cheat auf Ihrer Befehlszeile (Github):

cheat ermöglicht es Ihnen, interaktive Cheatsheets auf der Befehlszeile zu erstellen und anzuzeigen.

– The Linux Command Line – Second Internet Edition von William E. Shotts, Jr. – (PDF)

— Umfassender Linux-Spickzettel. (TXT)

— Befehlszeilen-Benchmark-Skripte.

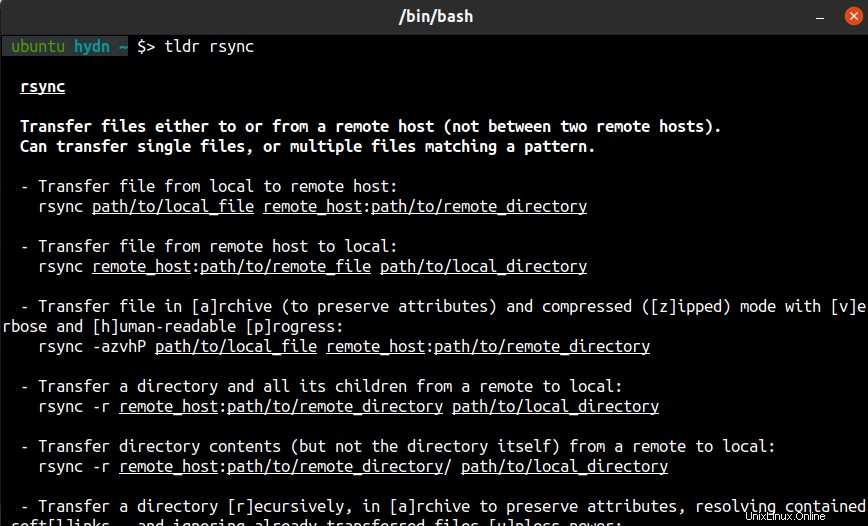

— tldr – Kollaborative Cheatsheets für Konsolenbefehle. – (Github)

Das war es fürs Erste! Ich hoffe, Ihnen hat Teil 4 gefallen. Schauen Sie noch einmal nach Teil 5.

Wenn Sie dies nützlich fanden und weitere Serien wie diese sehen möchten, hinterlassen Sie bitte eine Notiz im Kommentarbereich unten. Lesezeichen setzen, teilen, abonnieren , und hinterlassen Sie Kommentare oder Vorschläge, die Sie möglicherweise haben.