Jeden Tag werden neue Schwachstellen in der digitalen Welt „geboren“. Systemadministratoren sind oft mit der Verwaltung der Server beschäftigt und übersehen offensichtliche Sicherheitsprobleme.

Das Scannen eines Linux-Servers auf Sicherheitsprobleme ist keine leichte Aufgabe. Aus diesem Grund gibt es viele Tools zur Unterstützung der Systemadministratoren.

OpenVAS ist ein solches Open-Source-Tool, mit dem Sie Ihren Linux-Server auf bekannte Schwachstellen überprüfen können. Sie können Ihre eigenen Regeln definieren oder die von der Community bereitgestellten verwenden.

Seit Jahren stellt OpenVAS seine Fähigkeiten sowohl Systemadministratoren als auch Sicherheitsexperten effektiv zur Verfügung. Lassen Sie uns mehr darüber sehen.

Was ist OpenVAS?

OpenVAS steht für Open Vulnerability Assessment Scanner. Grundsätzlich bietet OpenVAS dem Benutzer eine freundliche und einfache Schnittstelle, so dass der Benutzer die Software nicht wesentlich modifizieren muss.

Darüber hinaus bietet es eine Datenbank mit integrierten Tests, die täglich aktualisiert werden. Wie Sie später in diesem Tutorial sehen werden, überprüft die Software die Versionen aller Software, die auf dem System ausgeführt wird, wenn der Benutzer das Gerät betritt, das er scannen möchte, und wenn Schwachstellen in der OpenVAS-Datenbank aufgezeichnet sind, wird dies der Fall sein Geben Sie dem Benutzer die möglichen Schwachstellen der Software im System zurück.

Nehmen Sie zum Beispiel:VSFTPD-Software mit Version v2.3.4. Es ist bekannt, dass dieser Dienst anfällig ist und es dem Angreifer ermöglicht, Befehle zu verwenden, um das infizierte System auszuführen. Wenn Sie das nicht selbst gewusst hätten, hätte Sie ein schneller OpenVAS-Scan darüber informiert.

Wie installiere ich OpenVAS?

OpenVAS sollte in allen wichtigen Linux-Distributionen verfügbar sein. Verwenden Sie einfach den Paketmanager Ihrer Distribution, um es zu installieren.

Um OpenVAS auf Ubuntu zu installieren, müssen Sie das Universe-Repository aktivieren.

sudo add-apt-repository universe

sudo apt update

sudo apt install openvasDie Installation kann einige Zeit dauern, selbst wenn die Qualität und Geschwindigkeit unserer Verbindung zuverlässig ist. Sobald die Installation abgeschlossen ist,wird die letzte Zeile des Setups der für den Systemadministrator generierte Code sein , daher wäre es eine gute Idee, dieses Passwort an einem sicheren Ort aufzubewahren.

Wie verwende ich OpenVAS?

Sehen wir uns an, wie OpenVAS eingerichtet und zum Laufen gebracht wird.

OpenVAS-Benutzerverwaltung

Um einen neuen Benutzer zu erstellen oder ein Passwort entweder vom Systemadministrator oder einem anderen Benutzer zu ändern, müssen wir nur Folgendes tun:

openvasmd –create-user=<user>

openvasmd –user=<user> --new-password=<password>Starten und Stoppen von OpenVAS

Um den OpenVAS Vulnerability Scanner zu starten, müssen wir lediglich den folgenden Befehl ausführen:

sudo openvas-startUm OpenVAS zu stoppen, wechseln Sie einfach von Start zu Stop:

sudo openvas-stopNach dem Start von OpenVAS finden Sie dessen Webinterface unter https://localhost:9392

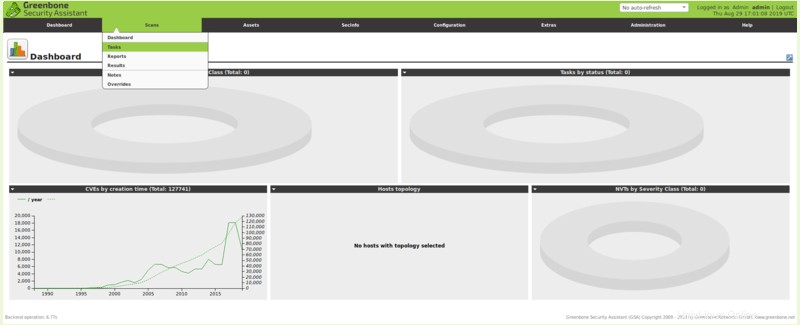

Sobald Sie das selbstsignierte Zertifikat akzeptiert und verbunden haben, haben Sie das Haupt-Dashboard vor sich. Das Dashboard zeigt alle Details eines von Ihnen durchgeführten Scans an. Über das Dashboard können Sie Ihre Scans verwalten und einen neuen Scan durchführen.

Im Abschnitt "Scans" werden Sie diese Unterkategorien bemerken:"Aufgaben", "Bericht", "Ergebnisse".

- Aufgaben :Unter Aufgaben können Sie einen neuen Scan erstellen und ausführen.

- Melden :In Berichte können Sie Informationen zu einem Bericht sehen, den Sie übermittelt haben, oder einen Bericht, den Sie selbst erstellt haben.

- Ergebnisse :Schließlich können Sie unter Ergebnisse die Ergebnisse Ihres Scans sehen und wie kritisch sie sind. Dies hilft Ihnen bei der Auswahl der geeigneten Sicherheitsmaßnahmen für Ihren Server.

- Zeitaktualisierung :In der oberen rechten Ecke können Sie die Option beobachten:keine automatische Aktualisierung. Das bedeutet, dass Sie im Vorfeld der Ergebnisse, wenn Sie sehen möchten, was openvas bisher gefunden hat, die Seite selbst aktualisieren müssen. Dies kann natürlich um jeweils 30 Sekunden, 1 Minute, 2 Minuten und 5 Minuten geändert und modifiziert werden.

Auf Schwachstellen scannen

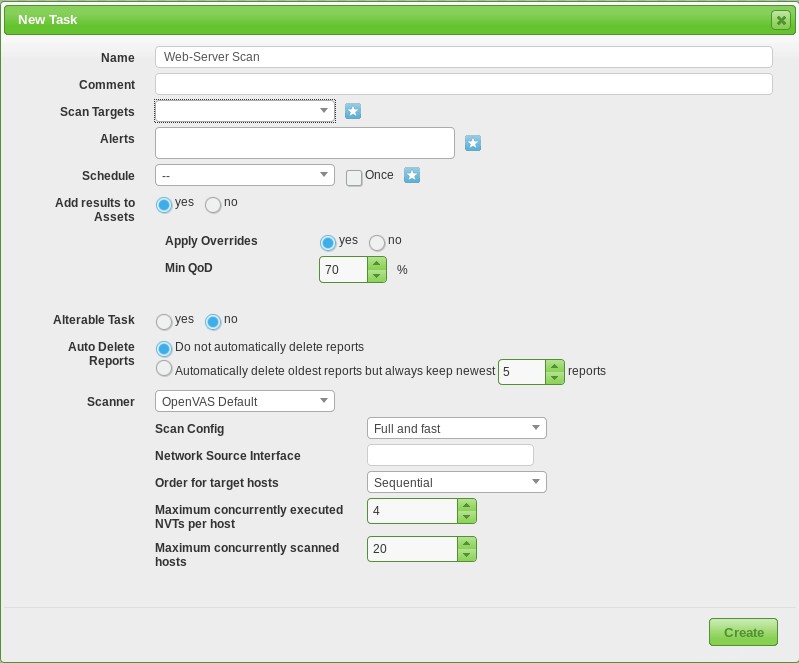

Um unser System oder unseren Server auf Schwachstellen zu scannen, müssen Sie eine Aufgabe erstellen. Gehen Sie zu Scans -> Aufgabe -> Neue Aufgabe.

Wie Sie sehen können, haben Sie hier mehrere Möglichkeiten:

Unter Name müssen Sie den Namen Ihres Scans angeben. Dies kann der Name des Servers sein, den wir scannen möchten, oder wir können das aktuelle Datum festlegen. Es liegt an Ihnen.

Sie können den Scannertyp angeben. Sie können nach CVEs suchen, CVEs werden in einer Datenbank gespeichert. Darüber hinaus können Sie die Scan-Konfiguration festlegen, um zu bestimmen, wie schnell und detailliert Ihr Scan sein kann.

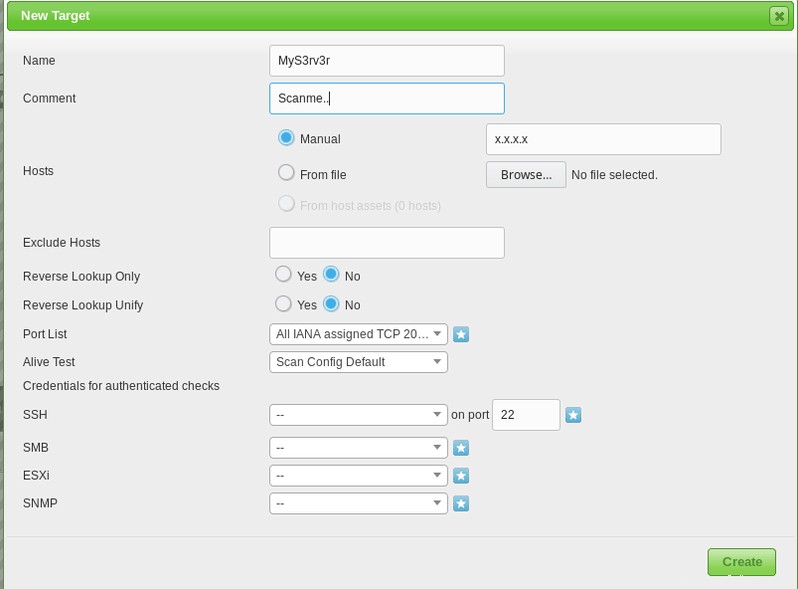

In Scan Targets müssen Sie die IP des Linux-Servers angeben, den Sie scannen möchten. An dieser Stelle wäre es erwähnenswert, dass die IP, die Sie scannen, nicht im selben Netzwerk sein muss. Sie können auch einen öffentlich zugänglichen Server scannen.

Es ist nicht nur auf eine IP beschränkt. Sie können auch eine Reihe von IPs und Ports oder einen Dienst wie SSH.

verwenden

Und schließlich sind Sie bereit, den Scan zu starten. Starten Sie den Scan und warten Sie auf die Ergebnisse. Der Scan kann einige Minuten dauern. Wenn Sie einen sicheren Linux-Server wollen, können Sie meiner Meinung nach ein paar Minuten warten.

Sobald der Scan abgeschlossen ist, ist das Ergebnis auf der Registerkarte Ergebnisse verfügbar. Das Gute daran ist, dass alle Scanergebnisse gespeichert und auf der Registerkarte Berichte gespeichert werden. Das bedeutet, dass Sie die Ergebnisse früherer Scans einsehen und analysieren können.

Persönlich bevorzuge ich unter allen Schwachstellen-Scannern OpenVAS. Es bietet detaillierte Scans über eine recht benutzerfreundliche Oberfläche. Es ist kostenlos und Open Source. Ich schlage auch vor, Fail2Ban zu verwenden, um Ihren Linux-Server vor Bruteforce-Angriffen zu schützen.

Das war ein kurzer Ausflug zum Scannen und Verwalten von Schwachstellen mit OpenVAS. Ich würde gerne Ihre Meinung zu OpenVAS hören. Bitte nutzen Sie den Kommentarbereich und hinterlassen Sie Ihr Feedback.