Die kontinuierliche und wachsende weltweite Popularität von WordPress hat es zum Content-Management-System der Wahl gemacht. Es ist jetzt das Zentrum des Universums für alle Personen, die ihre erwogenen Ideen erstellen, bearbeiten und veröffentlichen möchten. Die ganze Aufmerksamkeit, die WordPress auf sich gezogen hat, hat jedoch ihren Preis. Bösartiger Web-Traffic versucht immer und schafft es manchmal, gezielte WordPress-Sites zum Absturz zu bringen.

Solche Angriffe können schwerwiegende Auswirkungen auf den Zustand einer laufenden Website haben und sogar dazu führen, dass der MySQL-Dienst aufgrund erschöpfter Systemressourcen nicht mehr reagiert. Unter solchen Umständen kann ein WordPress-Administrator fehlerhaften Meldungen wie „Speichermangel“ und „Fehler beim Verbinden mit der Datenbank“ nicht entkommen. Solche Fehlermeldungen beziehen sich auf XML-RPC Angriffe und dieser Artikelleitfaden wird uns zeigen, wie man damit umgeht.

[Das könnte Ihnen auch gefallen:So blockieren Sie den Zugriff auf wp-admin und wp-login in Nginx/Apache ]

XML-RPC verstehen

Der XML-RPC Protokoll hilft WordPress, die Ausführung bestimmter Remote-Funktionen zu erreichen. Es verwaltet diese Rolle durch die Initiierung eines direkten Kommunikationskanals mit anderen extern konfigurierten Systemen. Diese Kommunikation umfasst die Datenübertragung über das HTTP-Protokoll, wobei XML der bevorzugte Verschlüsselungsmechanismus ist.

Ein perfektes Fallbeispiel ist die Verwendung Ihres Smartphone-Gadgets zum Posten oder Veröffentlichen auf Ihrer WordPress-Site. Letzteres ist durch eine aktivierte xmlrpc.php möglich Fernzugriffsfunktion.

Die folgenden Merkmale klassifizieren jeden Benutzer, Besitzer oder Administrator einer WordPress-Site als Opfer von XML-RPC-Angriffen.

- Webserver-Protokolle mit „POST /xmlrpc.php HTTP/1.0 ” oder ähnliche Einträge.

- Eine WordPress-Site, die ausgefallen ist, sendet „Fehler beim Verbinden mit der Datenbank “.

Erkennen eines aktiven XML-RPC-Angriffs

Die Webserver-Protokolldateien auf Ihrer Linux-Systemdistribution sollten nach der Funktionsfähigkeit von XML-RPC durchsucht werden Anschläge. Sie können den folgenden Lokalisierungsbefehl verwenden.

$ locate access.log || access_log

Zum Beispiel, um nach Nginx zu suchen Zugriffsprotokoll für die Möglichkeit eines XML-RPC angreifen, würden wir den grep-Befehl verwenden:

$ grep xmlrpc /var/log/nginx/access.log

Wenn die access.log Die Dateiausgabe der Ausführung des obigen Befehls hat die Zeichenfolge:

“POST /xmlrpc.php HTTP/1.0”

Es wird ein positiver Test für einen aktiven XML-RPC-Angriff sein.

Wie man die Ausführung von XML-RPC-Angriffen blockiert

Die Sicherheitsbedenken im Zusammenhang mit der Verwendung von XML-RPC bringen die Funktion langsam in einen veralteten Zustand. Mit einer neuen WordPress-API Übernahme, die Popularität von XML-RPC sinkt kontinuierlich, daher muss es von Ihrer WordPress-Site blockiert werden.

XML-RPC über das WordPress-Plugin deaktivieren

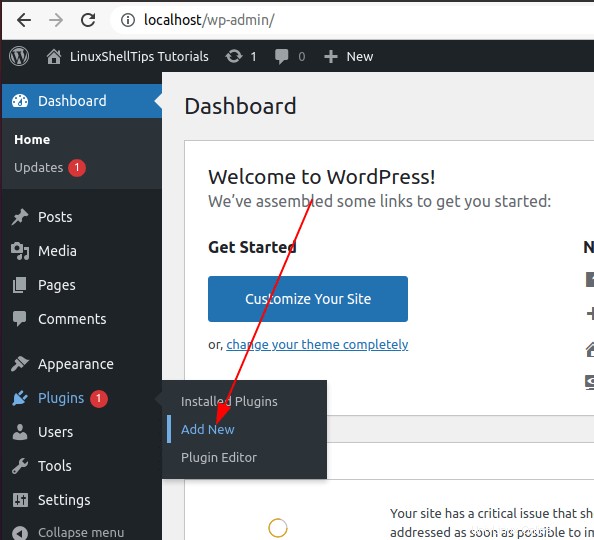

Besuchen Sie den Plugin-Bereich Ihrer WordPress-Admin-Seite und klicken Sie auf „Neu hinzufügen“. ‘-Schaltfläche.

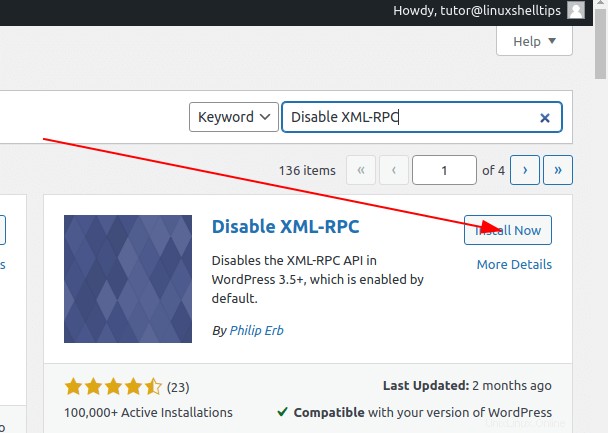

Suchen Sie nach dem Plugin „XML-RPC deaktivieren “ und installieren Sie es.

Installieren, aktivieren und aktivieren Sie automatische Updates für das Plugin.

XML-RPC-Zugriff über Nginx blockieren

Wenn Sie die Art von WordPress-Website-Administrator sind, die daran glaubt, alle aktiven und seitenbezogenen technischen Probleme manuell zu beheben, dann ist diese Lösung genau das Richtige für Sie. Der erste Schritt besteht darin, die mit Ihrer WordPress-Site verknüpfte Webserver-Konfigurationsdatei zu verfolgen.

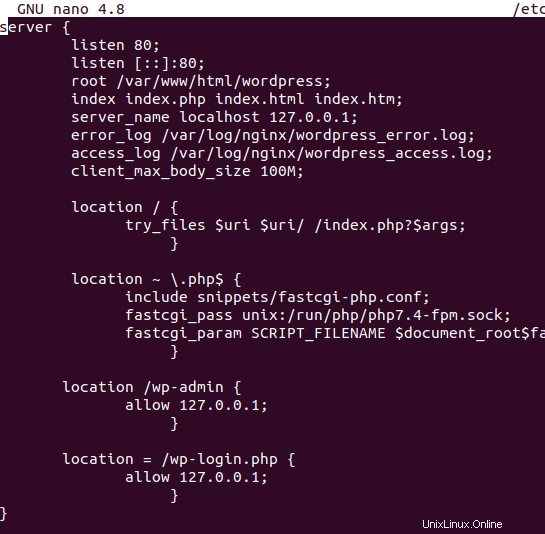

Für Nginx , wäre es eine Konfiguration, die der folgenden Datei ähnelt.

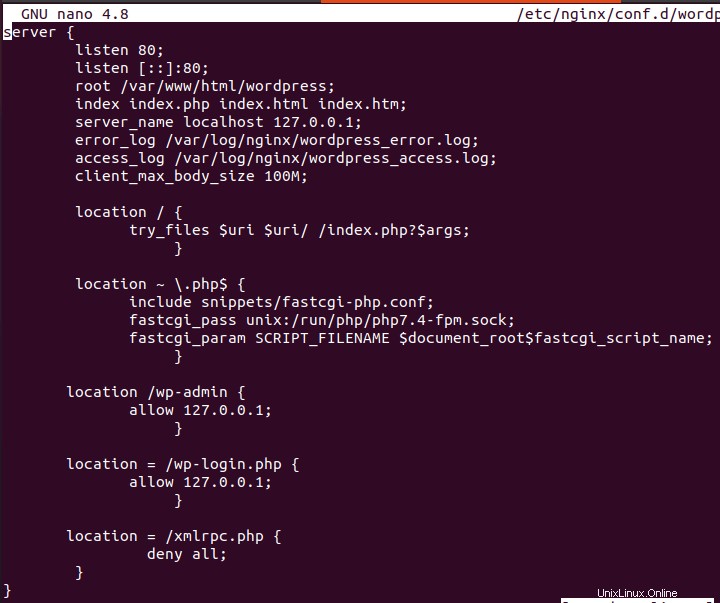

Um XML-RPC zu blockieren Zugriff in Nginx, fügen Sie die folgende Zeile hinzu:

location = /xmlrpc.php {

deny all;

}

Speichern Sie die Datei und starten Sie Nginx neu.

$ sudo systemctl restart nginx

XML-RPC-Zugriff über Apache blockieren

Für Apache wäre es eine Konfiguration, die der folgenden Datei ähnelt.

Um den XML-RPC-Zugriff in Apache zu blockieren, fügen Sie die folgende Zeile hinzu:

<Files xmlrpc.php> Order Deny,Allow Deny from all </Files>

Speichern Sie die Datei und starten Sie Apache neu.

$ sudo systemctl restart apache2 OR $ sudo systemctl restart httpd

WordPress XML-RPC über .htaccess deaktivieren

Sie können auch den Zugriff auf xmlrpc.php blockieren mit dem .htaccess kopieren Sie einfach den folgenden Code und fügen Sie ihn in Ihre .htaccess ein Datei:

<Files xmlrpc.php> order deny,allow deny from all </Files>

Blockieren dieses bald veralteten, falls nicht bereits veralteten XML-RPC Funktion von Ihrer WordPress-Seite ist ein ressourcensparender Schachzug. Wenn Ihre WordPress-Plattform zu viele Ressourcen verwendet, wird sie tendenziell offline gehen. Das Blockieren dieser Funktion bewahrt Sie davor, ein weiteres Opfer von WordPress XML-RPC zu werden Brute-Force-Angriffe.