Sicherheit für jedes Betriebssystem ist immer ein entscheidender Schmerzpunkt. Obwohl Linux-Systeme über verschiedene integrierte und optional verfügbare Sicherheitsmaßnahmen verfügen, ist kein Betriebssystem (OS) wirklich sicher. Es sind mehrere Methoden erforderlich, um Ihr Betriebssystem zu schützen, aber ich gehe in diesem Artikel nicht auf die Kernsicherheit ein. In diesem Artikel erörtere ich das Pluggable Authentication Module (PAM) und wie PAM dazu beiträgt, die Sicherheit zu verbessern.

PAM bietet einen zentralisierten Authentifizierungsmechanismus und eine generische Möglichkeit für Anwendungen, die Unterstützung für die Authentifizierung zu implementieren. Es ermöglicht einer Anwendung, die PAM-Bibliothek libpam aufzurufen , um alle Authentifizierungsaufgaben in seinem Namen auszuführen und eine Pass- oder Fail-Antwort an die Anwendung zurückzugeben.

[Das könnte Ihnen auch gefallen: Einrichten der mehrstufigen Authentifizierung auf Linux-Systemen]

Als Systemadministrator können Sie PAM für die dynamische Authentifizierung des Benutzers bei der Anwendung verwenden. Es integriert eine Low-Level-Authentifizierung in eine High-Level-API. PAM ist steckbar weil es PAM-Module für verschiedene Arten von Authentifizierungsquellen wie Kerberos, SSSD, NIS oder lokale Dateisysteme gibt. Es gibt mehrere Anwendungsfälle für PAM, aber hier werde ich die Vorteile und Verwendungen von PAM für Systemadministratoren erörtern.

- PAM stützt sich auf gemeinsame Authentifizierungsschemas, die mit einer Vielzahl von Anwendungen verwendet werden können.

- PAM bietet erhebliche Flexibilität und Kontrolle über die Authentifizierung für die Systemadministration.

- PAM ist eine der beliebtesten Möglichkeiten, Systemadministratoren das Festlegen von Authentifizierungsrichtlinien zu ermöglichen.

In PAM die Datei /etc/pam.d Das Verzeichnis enthält alle Dateien, die sich auf Dienste beziehen. Nehmen Sie ein Beispiel für ein Anmeldeprogramm. In /etc/pam.d Verzeichnis, der Name der Datei, die das Login-Programm enthält, ist login . Auf diese Weise haben alle Dateien Namenskonfigurationen. In PAM hat jede Datei ein Standardformat für ihre Regeln. Sie müssen dasselbe Format zum Erstellen von Authentifizierungsregeln verwenden. Sie können auf die Manpage pam.d verweisen, wo alle Syntaxregeln gut erklärt sind.

Beispiel für die Passwortverwaltung

Die Beispiele in diesem Artikel beziehen sich auf die Benutzerkennwortauthentifizierung in PAM. Ich habe zuerst eine PAM-Regel für starke Passwortqualität festgelegt, damit das System es nicht akzeptiert, wenn Sie versuchen, ein schwaches Passwort für einen Benutzer festzulegen. Sie können eine Passwortrichtlinie festlegen, z. B. Passwortlänge sollte größer als sieben sein und Kleinbuchstaben, Großbuchstaben und Sonderzeichen enthalten . Sie können auch eine Anforderung für die Anzahl der Ziffern im Passwort festlegen. Mit diesen Parametern können Sie ein sicheres Passwort für den Benutzer erstellen, um die Authentifizierung zu verstärken.

Die Datei, die die Informationen über die Passwortqualität enthält, befindet sich in /etc/security Verzeichnis. In diesem Verzeichnis pwquality.conf ist die Konfigurationsdatei für Passwortqualitätsgrenzen.

Es gibt einige Werte, die Sie für ein hochwertiges Passwort verwenden können, und zwar:

- difok :Gibt die Anzahl der Zeichen des neuen Passworts an, die nicht im alten Passwort enthalten sein dürfen.

- Minuten :Legt die Mindestlänge Ihres neuen Passworts fest.

- dcredit :Legt maximale und minimale Ziffern im neuen Passwort fest. Wenn Sie das

-vesetzen Wert in diesem Parameter, dann wird dieser Wert als Mindestanzahl von Ziffern im Passwort verwendet. - ucredit :Legt die maximale Anzahl an Großbuchstaben im Passwort fest. Wenn Sie das

-veverwenden Wert, dann wird dieser Wert als Mindestgrenze für Großbuchstaben verwendet. - lcredit :Legt eine Beschränkung auf Kleinbuchstaben im Passwort fest. Wenn der Wert größer als 0 ist, zeigt er Maximalwerte, aber wenn er mit

-veverwendet wird oder kleiner als 0, dann konfiguriert es die minimalen Kleinbuchstaben in einem neuen Passwort. - ocredit :Legt Anforderungen für andere Zeichen fest. Sie können maximal andere Zeichen festlegen, indem Sie Werte größer als 0 zuweisen. Wenn Werte kleiner als 0 sind, wird dies als minimaler ocredit-Wert betrachtet.

- dictcheck :Überprüft, ob Wörter des Passworts aus der cracklib stammen Wörterbuch. Wenn ein Wert auf ungleich Null gesetzt ist, dann ist diese Option aktiviert.

- Benutzerprüfung :Hilft zu prüfen, ob ein Passwort einen Benutzernamen in irgendeiner Form enthält. Wenn der Wert nicht Null ist, dann ist diese Option aktiviert.

Dies sind also einige Parameter, mit denen Sie ein sicheres Passwort festlegen können. Wenn die Anforderung beim Zuweisen eines Passworts nicht übereinstimmt, werden Sie mit einer eindeutigen Fehlermeldung aufgefordert.

In meinem Beispiel muss ich nun das Passwort parametrieren. Anforderungen wie die Passwortlänge sollten sieben sein, wobei die Mindestziffer und der Großbuchstabe eins sein sollten. Andere Zeichenwerte sollten im neuen Passwort mindestens eins sein. Die Werte sehen also so aus:

minlen=7

dcredit=-1

ucredit=-1

ocredit=-1

Hier sind die meisten Werte auf das Minimum eingestellt. Das Minimum eins ist eine Voraussetzung, daher müssen Sie diese Parameter im neuen Passwort verwenden. Es gibt keine Begrenzung für den Maximalwert. Die Mindestlänge des Passworts beträgt sieben Zeichen, und diese sieben Zeichen umfassen Ziffern und nicht-alphanumerische Zeichen. Sie können alle diese Werte in /etc/security/pwquality.conf festlegen Datei. Sie können diese Werte direkt am Ende der Datei einfügen. Um zu überprüfen, ob die von Ihnen festgelegten Regeln funktionieren oder nicht, versuchen Sie, eine Vielzahl unterschiedlicher Passwörter für ein Konto festzulegen.

Hier, Minutenlänge ist sieben, wenn Sie also ein Passwort mit weniger als sieben Zeichen eingeben, werden Sie mit einer Fehlermeldung aufgefordert. Wenn Sie nicht mindestens eine Ziffer, einen Großbuchstaben und andere Zeichen wie @ eingegeben haben oder # , es wird Sie auch mit einem bestimmten Fehler auffordern.

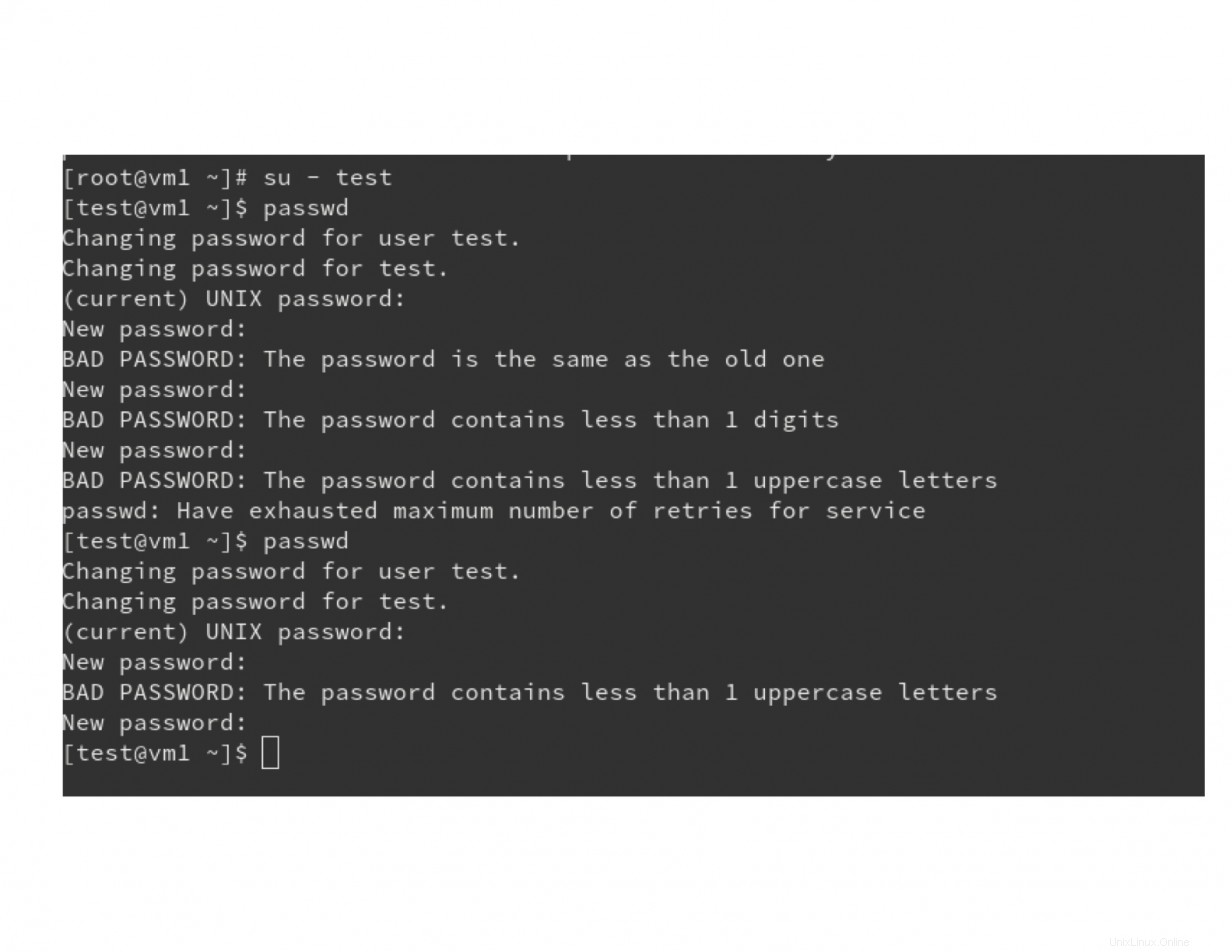

Fehler sehen folgendermaßen aus:

Dies ist ein Beispiel dafür, wie Sie Einschränkungen für die Passwörter erstellen können, damit sie stärker sind. Mit diesen PAM-Modulen können Sie Ihre Passwortqualität anpassen, um Ihre Benutzerkonten sicherer zu machen. Sie können auch jedem Benutzer auf jedem Computer mit PAM den Zugriff verweigern. Es gibt viele verschiedene Arten von Operationen, die Sie mit PAM durchführen können.

Authconfig

Administratoren können authconfig verwenden zum Konfigurieren von PAM. Es bietet Befehlszeilentools sowie eine grafische Oberfläche über authconfig-gtk Befehl. Dieser Befehl funktioniert in zwei Modi:

- Aktualisieren :Aktualisiert die PAM-Konfigurationsdateien mit den von Ihnen bereitgestellten Optionen.

- Test :Druckt die Konfigurationen, ohne sie tatsächlich anzuwenden.

Wenn dieser Befehl nicht auf Ihrem Computer installiert ist, installieren Sie ihn mit:

$ dnf install authconfig

Sie können auch eine Sicherungskopie der PAM-Konfigurationsdatei erstellen, indem Sie authconfig verwenden Befehl. Verwenden Sie den folgenden Befehl, um eine Sicherung zu erstellen:

$ authconfig --savebackup=/root/pambackupfile

Dieser Befehl erstellt eine Sicherung für PAM. Es wird ein pambackup erstellt Verzeichnis mit den Sicherungsdateien. Sie können auch aus der Sicherung wiederherstellen, indem Sie --restorebackup verwenden Option.

[ Möchten Sie mehr über Sicherheit erfahren? Schauen Sie sich die Checkliste für IT-Sicherheit und Compliance an. ]

Abschluss

In diesem Artikel haben Sie PAM kennengelernt, das Ihnen hilft, Authentifizierungsprozesse zu sichern. In den Beispielen habe ich dir gezeigt, wie du deine Passwortqualität stärken kannst. Systemadministratoren konzentrieren sich sehr auf die Authentifizierungssicherheit, da starke Benutzerpasswörter dazu beitragen, Benutzerkonten sicherer zu machen. In diesem Artikel haben Sie auch etwas über die authconfig erfahren Befehlszeilenprogramm für PAM. Ich hoffe, diese werden Ihnen helfen, während Sie sich mit der Linux-Sicherheit befassen.