Um sich in der IT-Branche durchzusetzen, ist ein grundlegendes Verständnis von Kryptografiekonzepten unerlässlich. Viele haben jedoch immer noch Probleme, wenn es um den Umgang mit TLS-Zertifikaten, Zertifikatsanfragen und allen Arten von Schlüsseln geht. Bevor ich damit beginne, lassen Sie uns über die grundlegenden Konzepte der Verschlüsselung in der Kryptografie sprechen. In diesem Artikel erkläre ich die Grundlagen der Kryptografie mit symmetrischen und öffentlichen Schlüsseln, um eine solide Grundlage zu schaffen, auf der Sie aufbauen können. Ich konzentriere mich auf die Schlüsselkonzepte und überlasse die Mathematik den Experten.

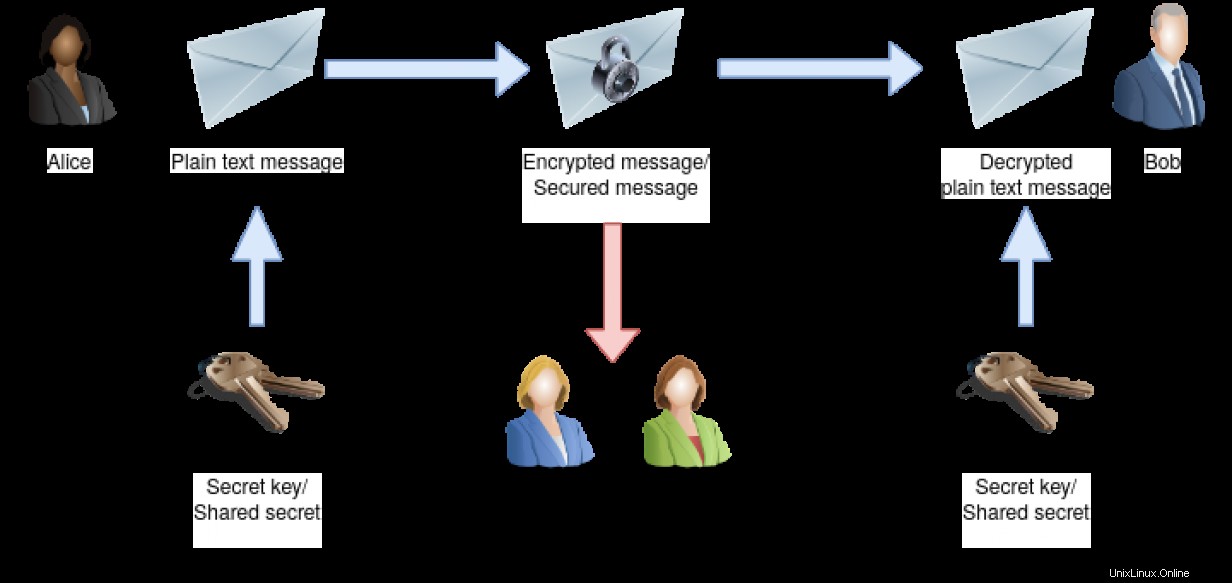

Unsere Protagonisten in diesem Artikel sind Alice, die mit Bob über einen öffentlichen Kanal kommunizieren möchte. Wir haben auch Eve und Trudy. Die folgenden Techniken sollten ein Abhören unmöglich machen. Das Durcheinander des Inhalts einer Nachricht sollte nicht unbemerkt bleiben.

[Sie könnten auch gerne lesen: Passwortloses SSH mit öffentlich-privaten Schlüsselpaaren ]

Symmetrische Schlüsselkryptographie

Es wird Kryptografie mit symmetrischen Schlüsseln genannt, da zum Verschlüsseln einer Nachricht derselbe Schlüssel verwendet wird wie zum Entschlüsseln. Sie könnten es sich als einen echten Schlüssel für ein Schloss vorstellen, das Ihre Nachricht sichert, sodass weder Eve noch Trudy sie lesen oder auf dem Weg zu Bob damit herumspielen können.

Natürlich könnte Bob den gleichen geheimen Schlüssel/das gleiche gemeinsame Geheimnis verwenden, um eine verschlüsselte Nachricht an Alice zu senden. Eve und Trudy haben keine Chance, den Klartext aus der abgefangenen Nachricht zu bekommen.

Symmetrische Schlüsselalgorithmen haben den Vorteil, dass sie ziemlich schnell sind. Auf der anderen Seite ist es schwierig, das gemeinsame Geheimnis an die Kommunikationspartner zu verteilen. Den Schlüssel über einen öffentlichen (und ungesicherten) Kanal zu senden, ist keine Option, da Eve ihn abfangen und alle zukünftigen Kommunikationen zwischen Alice und Bob entschlüsseln könnte. Am besten tauschen Alice und Bob den Schlüssel persönlich von Angesicht zu Angesicht aus. Denken Sie an Ihren Teamkollegen, der sich in einem anderen Land befindet. Sie können sich vorstellen, wie schwierig es sein könnte, das gemeinsame Geheimnis sicher auszutauschen.

Stellen Sie sich nun eine Situation vor, in der nicht nur Alice und Bob an der Kommunikation teilnehmen, sondern auch Jason, Tyler und Nate. Für einen sicheren Schlüsselaustausch müssten Sie sie alle persönlich treffen.

Die Kommunikation zwischen Alice und Bob ist sicher, solange das gemeinsame Geheimnis privat bleibt. Wenn der geheime Schlüssel verloren geht oder die Möglichkeit besteht, dass er kompromittiert wird, z. B. Eve davon Kenntnis erlangt hat, müssen Sie einen neuen Schlüssel erstellen und ihn erneut an alle Kommunikationspartner verteilen.

Denken Sie an den Schlüssel zu Ihrem Bürogebäude, den Sie für mehrere Türen in Ihrem Büro verwenden. Bei Verlust müssen alle Schlösser ausgetauscht werden und Sie und Ihre Kollegen brauchen neue Schlüssel. Es ist ein Chaos. Das ist das gleiche Durcheinander, wenn Sie einen geheimen Schlüssel in der Kryptografie mit symmetrischen Schlüsseln erneuern müssen.

Asymmetrische Kryptografie

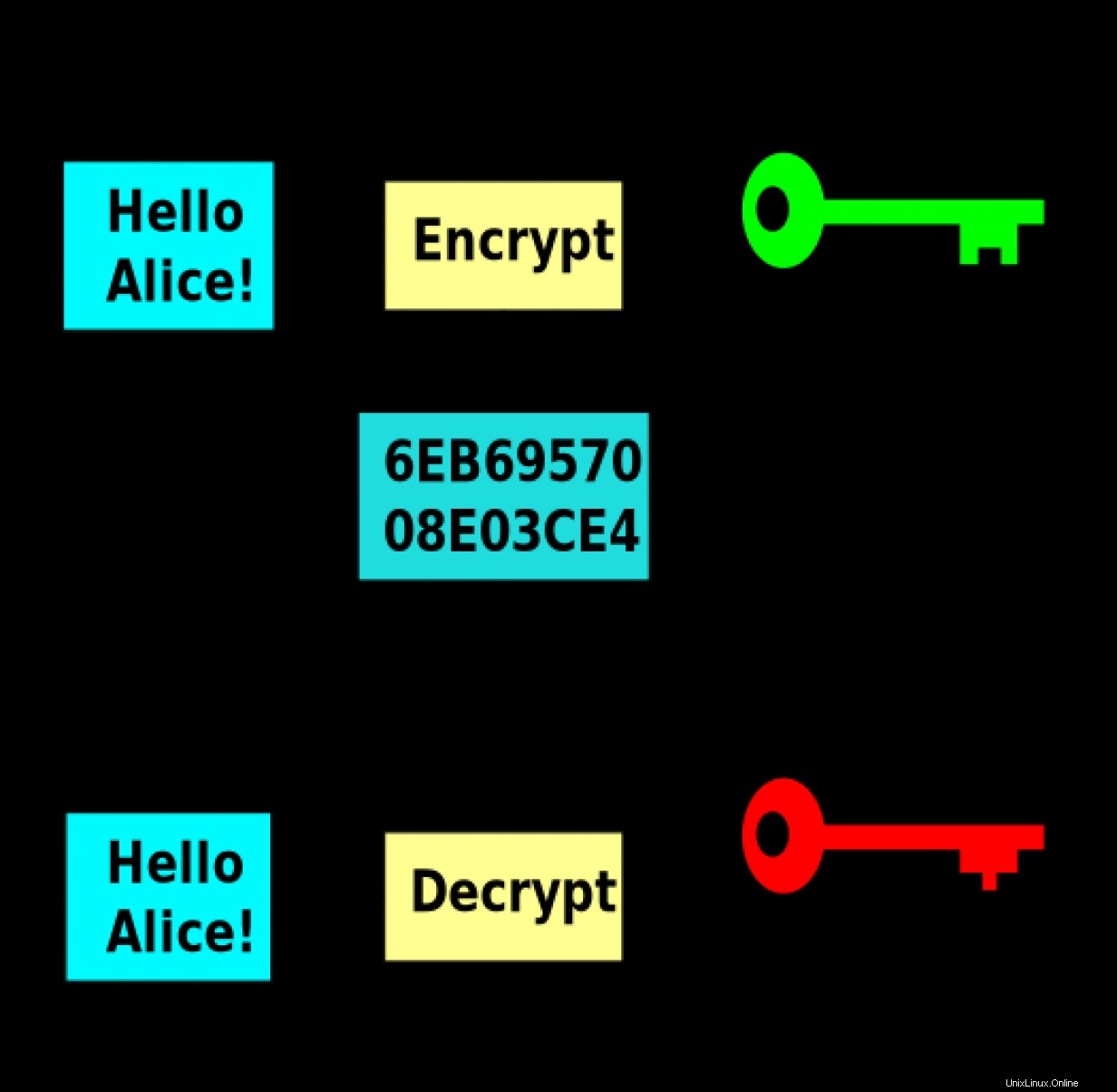

Asymmetrische Kryptografie oder Public-Key-Kryptografie löst das Schlüsselverteilungsproblem der Symmetric-Key-Kryptografie. Dies geschieht durch die Verwendung eines Schlüsselpaars anstelle eines einzelnen.

Ein asymmetrischer Schlüsselalgorithmus wird verwendet, um ein Schlüsselpaar zu generieren:einen privaten key und ein public Schlüssel. Wie der Name schon sagt, sollten Sie den privaten Schlüssel sicher aufbewahren und mit niemandem teilen. Betrachten Sie es als den Schlüssel zu Ihrem Zuhause. Ich wette, Sie behalten das im Auge. Der öffentliche Schlüssel hingegen soll öffentlich verteilt werden. Sie müssen es nicht geheim halten und können es mit jedem teilen. Aber warum ist das so?

Der öffentliche Schlüssel kann eine Nachricht zwar verschlüsseln, aber nicht wieder entschlüsseln. Das kann nur der entsprechende Private Key. Wenn Eve und Trudy Bobs öffentlichen Schlüssel kennen, können sie ihm damit eine verschlüsselte Nachricht senden. Sie können jedoch keine Nachricht entschlüsseln, die Alice mit demselben öffentlichen Schlüssel verschlüsselt an Bob sendet. Die Nachricht kann nur mit Bobs entsprechendem privaten Schlüssel entschlüsselt werden.

Wenn Alice und Bob die Kryptografie mit öffentlichen Schlüsseln zur Kommunikation verwenden möchten, müssen sie ihre öffentlichen Schlüssel austauschen und können loslegen.

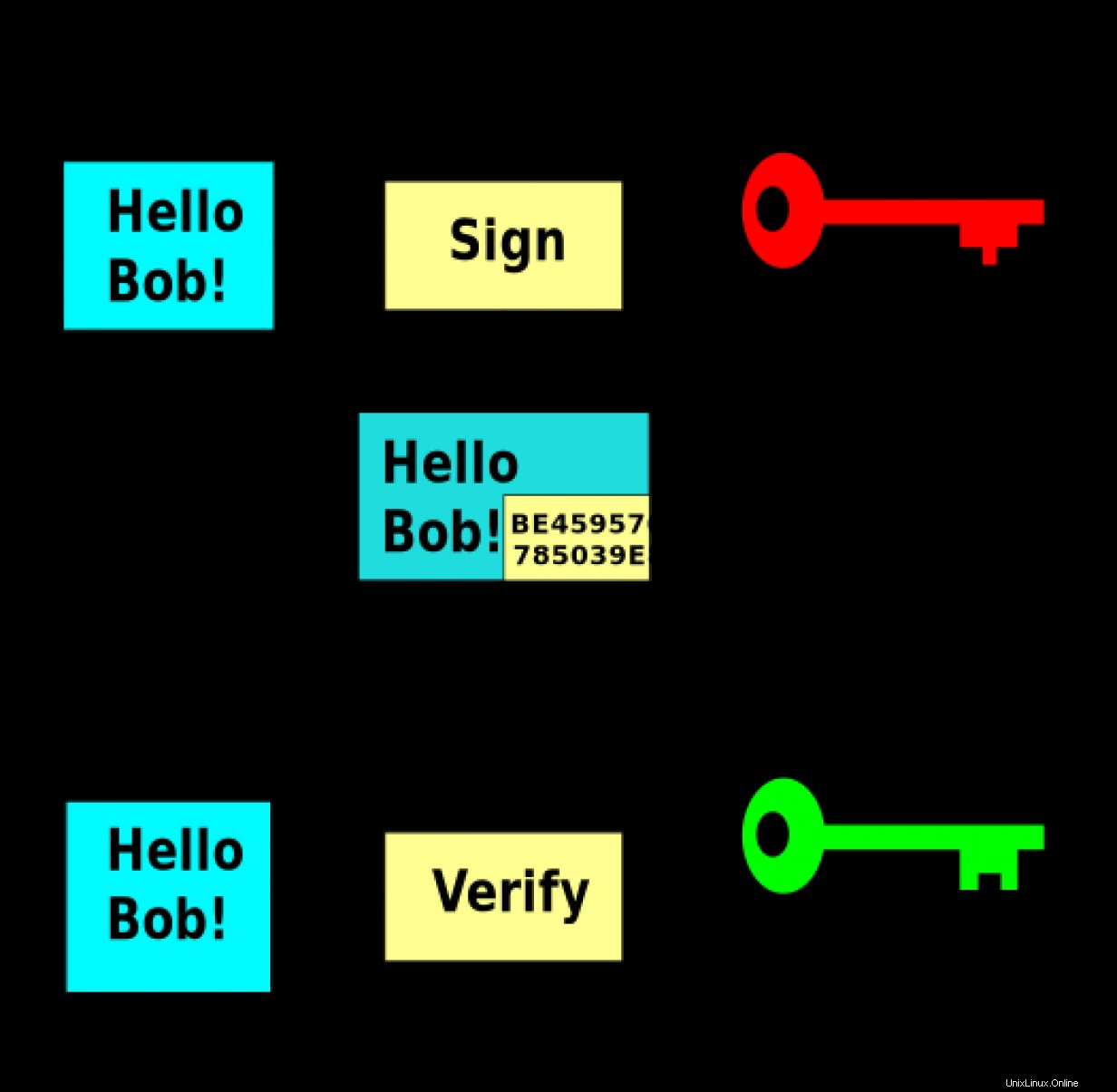

Aber was passiert, wenn Trudy Bobs öffentlichen Schlüssel benutzt, um ihm eine Nachricht im Namen von Alice zu schicken? Wie konnte Bob überprüfen, ob diese Nachricht wirklich von Alice stammte und auf dem Weg zu ihm nicht verändert wurde? Nun, Alice kann ihren privaten Schlüssel verwenden, um die Nachricht zu signieren, und Bob kann Alices öffentlichen Schlüssel verwenden, um die Signatur zu prüfen und zu verifizieren.

Die Sicherheit der Kryptografie mit öffentlichen Schlüsseln hängt von der Vertraulichkeit des privaten Schlüssels ab. Wenn der private Schlüssel kompromittiert wird, müssten Sie ein neues Schlüsselpaar generieren und die alten widerrufen. Es ist jedoch viel einfacher, den öffentlichen Schlüssel zu verteilen als ein gemeinsames Geheimnis, da Sie ihn einfach per E-Mail senden könnten.

Damit ist das Verteilungsproblem gelöst. Sie haben die Möglichkeit, Nachrichten zu verschlüsseln/entschlüsseln, den Absender zu verifizieren und die Integrität einer Nachricht zu bestätigen. Irgendwelche Nachteile? Ja, Public-Key-Algorithmen sind ziemlich langsam im Vergleich zu symmetrischen Schlüsselalgorithmen. Aus diesem Grund gibt es einige Formen von Hybridtechniken, die die Kryptografie mit öffentlichen Schlüsseln verwenden, um einen symmetrischen Sitzungsschlüssel auszutauschen und die Kommunikation mit dem schnelleren symmetrischen Schlüsselalgorithmus fortzusetzen.

[ Denken Sie an Sicherheit? Lesen Sie diesen kostenlosen Leitfaden zur Verbesserung der Hybrid Cloud-Sicherheit und zum Schutz Ihres Unternehmens. ]

Abschluss

Die symmetrischen Schlüsselalgorithmen arbeiten ziemlich schnell, aber die Verteilung des gemeinsamen Geheimnisses könnte schwierig sein. Die Sicherheit dieser Technik erfordert, dass jeder Teilnehmer das gemeinsame Geheimnis geheim hält. Public-Key-Algorithmen sind langsamer, aber es ist viel einfacher, öffentliche Schlüssel zu verteilen und auszutauschen. Denken Sie daran, Ihren privaten Schlüssel jederzeit sicher aufzubewahren.