Sicherheitslücken treten jeden Tag auf, wenn der Sicherheitsspezialist damit beschäftigt ist, sie zu beheben, und die Hacker daran arbeiten, sie auszunutzen. Ein Vulnerability Scanner überprüft ein System auf bereits bekannte Schwachstellen, die von Angreifern ausgenutzt werden können, um ein System zu kompromittieren. Auf dem Markt sind viele Tools zum Scannen auf Schwachstellen erhältlich. Nessus ist ein solches leistungsstarkes Scan-Tool zum Auffinden von Schwachstellen. Es wird von Tenable Network Security Inc. entwickelt und gewartet. Es wurde einst an erster Stelle in der Checkliste für Sicherheitstools von Nmap Software LLC eingestuft. Obwohl es jetzt auf den dritten Platz in der Liste gefallen ist, ist es immer noch ein leistungsstarkes Remote-Sicherheits-Scan-Tool.

Was werden wir abdecken?

In dieser Anleitung untersuchen wir, wie eine Scan-Richtlinie auf Nessus konfiguriert wird, später werden wir diese Richtlinie auch verwenden, um einen Scan zu erstellen. Anschließend wählen wir ein Zielsystem zum Scannen aus. Wir verwenden Kali Linux für dieses Tutorial. Fangen wir jetzt an.

Voraussetzungen

- Nutzerkonto mit Administratoranmeldedaten.

- Grundidee der Netzwerksicherheit und Schwachstellenanalyse.

- Nessus Essential sollte auf Ihrem System installiert sein.

Bereit zum Rocken...

Der allererste Schritt zum Starten eines Nessus-Scans ist die Auswahl einer Scan-Vorlage. Man kann die verfügbaren Scan-Vorlagen von Nessus verwenden oder eine benutzerdefinierte Richtlinie erstellen. Letzteres erstellt eine benutzerdefinierte Scanvorlage, die im Abschnitt Benutzerdefinierte Scanvorlagen zu finden ist. Jede Einstellung, die wir in dieser Richtlinie festlegen, wird automatisch auf alle Scans unter dieser Richtlinie angewendet.

Schritt 1. Lassen Sie uns fortfahren und eine Scan-Richtlinie erstellen. Melden Sie sich zunächst auf der Weboberfläche von Nessus an, indem Sie zu „https://kali:8834“ navigieren. Klicken Sie auf der Zielseite im linken vertikalen Feld auf das Label „Richtlinien“. Dies ist im Bild unten mit „1“ gekennzeichnet. Klicken Sie nun auf die Schaltfläche „Neue Richtlinie“ in der oberen rechten Ecke (beschriftet mit „2“).

Schritt 2. Es gibt viele Scannervorlagen, aus denen wir wählen können. Insgesamt gibt es drei große Kategorien:Erkennung, Schwachstellen und Compliance. Da wir an einer Schwachstellen-Scan-Richtlinie arbeiten, wählen wir eine aus dieser Überschrift aus. Beginnen wir mit der Basic Network Scan-Richtlinie. Diese Richtlinie ist für einen vollständigen Systemscan gedacht, das heißt, sie sucht nach Schwachstellen in unserem System.

Wählen Sie auf diesem neuen Bildschirm die Option „Basic Network Scan“ aus.

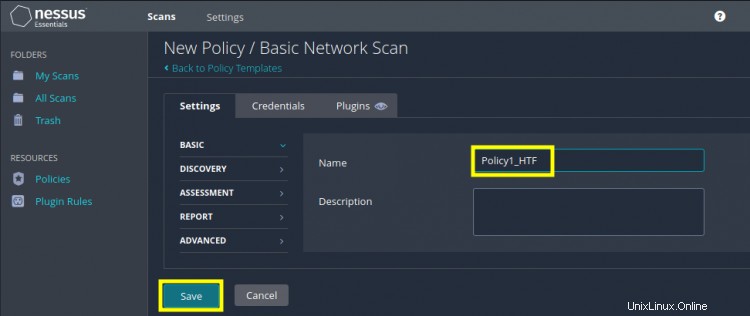

Schritt 3. Nachdem wir nun eine Scan-Richtlinie ausgewählt haben, geben Sie ihr einen passenden Namen und lassen Sie die restlichen Einstellungen vorerst unverändert. Der Name der Richtlinie lautet in unserem Fall „Policy1_HTF“.

Sie hätten sicher bemerkt, dass unsere benutzerdefinierten Richtlinien auf den von Tenable bereitgestellten Vorlagen basieren.

Schritt 4. Nach dem Speichern der Richtlinie sind wir alle bereit, darunter einen neuen Scan zu erstellen Politik. Wählen Sie nun das Label „Meine Scans“ in der oberen linken Ecke unter dem Ordnerbereich und klicken Sie auf die Schaltfläche „Neuer Scan“. Sehen Sie sich das Bild unten als Referenz an.

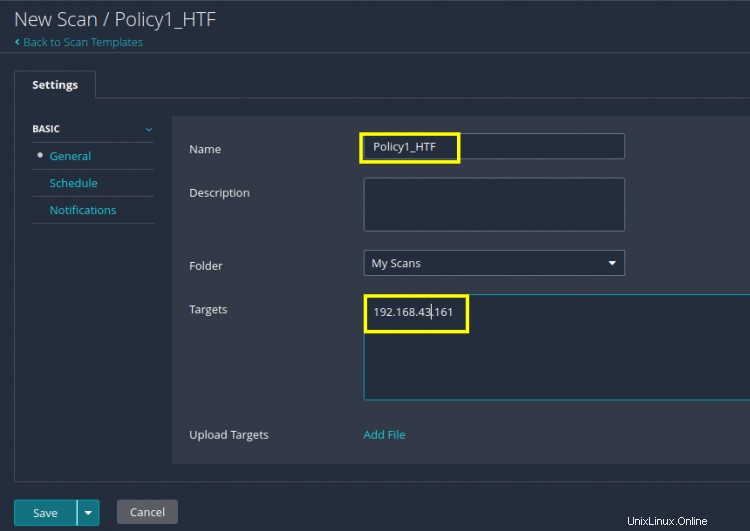

Schritt 5. Gehen Sie auf der neuen Seite zur Registerkarte „Benutzerdefiniert“ und wählen Sie unsere aus benutzerdefinierte Richtlinie (Policy1_HTF), die wir in Schritt 3 erstellt haben.

Schritt 6. Der neue Scan hat denselben Namen wie unsere benutzerdefinierte Richtlinie, wie hier gezeigt:

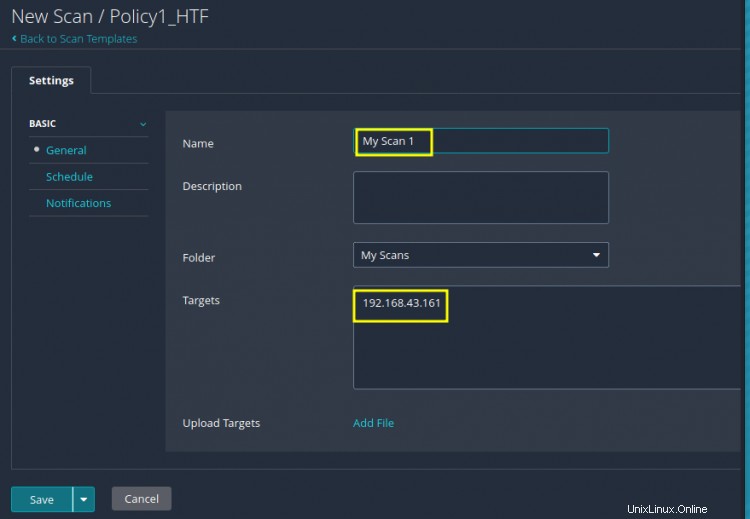

Wir werden diesen Namen in „Mein Scan 1“ ändern, um Verwirrung zu vermeiden. Sie können diesem Scan auch eine optionale Beschreibung geben, wir haben das Feld leer gelassen. Geben Sie in das Textfeld, das der Bezeichnung „Ziele“ entspricht, die Hostnamen oder IP-Adressen des Zielsystems ein, das Sie scannen möchten. Speichern Sie die Datei, um fortzufahren.

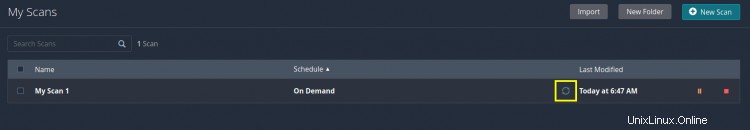

Schritt 7. Jetzt ist die gesamte Konfiguration abgeschlossen. Jetzt müssen wir nur noch den Scan starten, um zu sehen, ob er richtig funktioniert. Im neuen Fenster sehen Sie eine Wiedergabeschaltfläche. Klicken Sie darauf, um mit dem Scannen zu beginnen.

Das Wiedergabesymbol ändert sich in zwei abgerundete rotierende Pfeile, die anzeigen, dass der Scan ausgeführt wird. Es wird einige Zeit dauern, bis der Scan abgeschlossen ist.

Die rotierenden Pfeile haben sich jetzt in ein Häkchen-Symbol geändert, das bedeutet, dass unser Scanvorgang erfolgreich war.

Cool, wir können jetzt den Scan-Bericht für unser Zielsystem überprüfen. Klicken Sie auf den Namen des Scans (in unserem Fall „Mein Scan 1“).

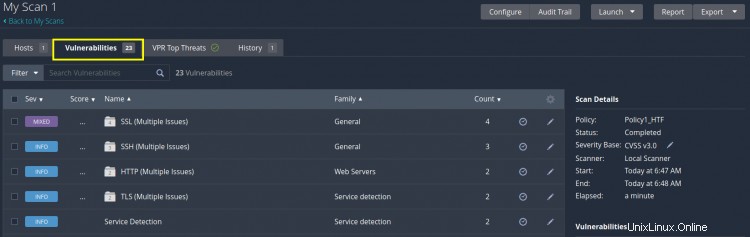

Klicken Sie im neuen Fenster auf die Registerkarte „Schwachstellen“, um die Zusammenfassung des Berichts anzuzeigen. Wir können diese Scans auch in eine Nessus-Datei oder ein Nessus DB-Dateiformat exportieren und die Scan-Berichte können im HTML-, CSV- oder PDF-Format generiert werden.

Herzlichen Glückwunsch, Sie haben Ihren ersten Schwachstellenscan mit Nessus abgeschlossen.

Abschluss…

Wir haben jetzt unsere heutige Anleitung zum Nessus-Scanning-Tool fertiggestellt. Wir haben gesehen, wie wir eine Richtlinie erstellen und damit ein Zielsystem scannen können. Um einen Nessus-Bericht interpretieren zu können, sind fundierte Kenntnisse des Tools sowie ein besseres Verständnis des Netzwerksicherheitskonzepts erforderlich. Tenable bietet auch On-Demand-Schulungen zur effektiven Nutzung seines Produkts an. Wenn Sie daran interessiert sind, Nessus kennenzulernen, können Sie die vom Unternehmen bereitgestellte kostenlose Testversion nutzen.