Nmap ist ein kostenloses und quelloffenes Dienstprogramm zur Netzwerkerkennung und Sicherheitsüberprüfung, das in der Linux-Benutzergemeinschaft weit verbreitet ist, da es einfach zu verwenden und dennoch sehr leistungsfähig ist. Nmap sendet Datenpakete an ein bestimmtes Ziel (per IP) und interpretiert die eingehenden Pakete, um festzustellen, welche Posts geöffnet/geschlossen sind, welche Dienste auf dem gescannten System ausgeführt werden, ob Firewalls oder Filter eingerichtet und aktiviert sind und schließlich welches Betriebssystem läuft. Diese Fähigkeiten werden aus einer Vielzahl von Gründen verwendet, und howtoforge.com ermutigt oder schlägt die Verwendung von Nmap für böswillige Zwecke nicht vor.

Nmap installieren

Zunächst sollten Sie das „nmap“-Paket auf Ihrem System installieren.

Auf CentOS

yum install nmap

Auf Debian

apt-get install nmap

Auf Ubuntu

sudo apt-get install nmap

Verwendung des Nmap-Sicherheitsscanners

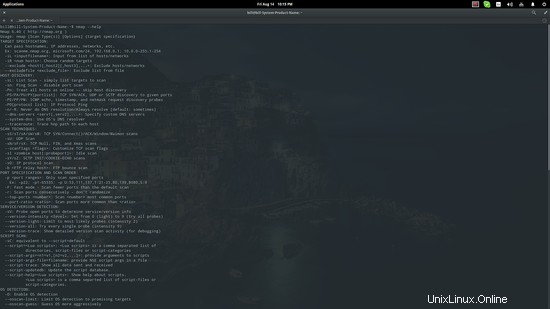

Dann können Sie den Befehl „nmap“ auf einem Terminal ausführen, zusammen mit der IP- oder Website-Adresse des Ziels und den verschiedenen verfügbaren Parametern. Um einen Überblick über alle Parameter zu erhalten, mit denen nmap verwendet werden kann, verwenden Sie den Befehl „nmap –help“.

Um Ihnen nmap vorzustellen, werde ich einige Verwendungsbeispiele zusammen mit einer kurzen Erklärung geben, die es dem Leser hoffentlich ermöglicht, jeden Befehl an seine/ihre Bedürfnisse anzupassen.

sudo nmap -sS [IP address] or [website address]

Dies ist ein grundlegender Befehl, der verwendet werden kann, um schnell zu überprüfen, ob eine Website aktiv ist (in diesem Fall habe ich die IP-Adresse von howtoforge.com verwendet), ohne eine „protokollierbare“ Interaktion mit dem Zielserver zu erstellen. Beachten Sie, dass auch vier offene Ports angezeigt werden.

sudo nmap -O --osscan-guess [IP address] or [website address]

Dieser Befehl weist nmap an, zu erraten, welches Betriebssystem auf dem Zielsystem ausgeführt wird. Wenn alle Ports gefiltert werden (was im Screenshot der Fall ist), ist dieser „Raten“-Befehl die beste Option, aber die Ergebnisse können nicht als zuverlässig angesehen werden. Die Prozentzahlen vermitteln den Eindruck von Unsicherheit.

sudo nmap -vv [IP address] or [website address]

Dies ist ein Ping-Scan-Befehl, der hilfreich ist, wenn Sie die offenen Ports eines Ziels überprüfen möchten.

sudo nmap -sV [IP address] or [website address]

Mit diesem Befehl kann der Benutzer die auf dem Ziel ausgeführten Dienste überprüfen. Beachten Sie, dass die Informationen „cloudflare-ngnix“ neben den Diensten der offenen Ports hinzugefügt wurden.

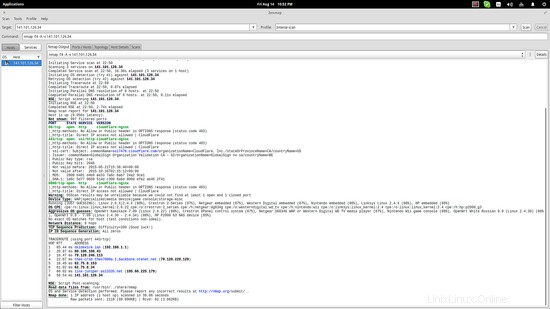

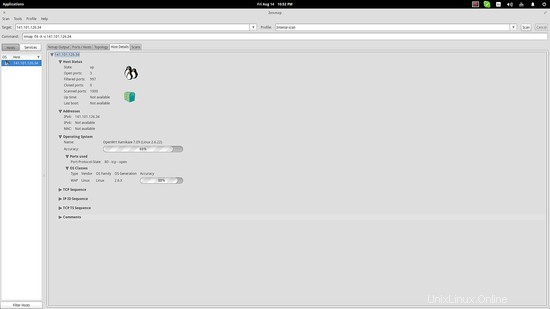

Zenmap - Eine GUI für Nmap

All dies ist gut und Sie können tiefer eintauchen und verschiedene Optionen ausprobieren und sehen, was Sie über ein Ziel lernen können, aber diejenigen, die einen benutzerfreundlicheren Ansatz wünschen, sollten das „zenmap“-Paket installieren, das ein GUI-Tool für ist Nmap. Weitere Informationen zu zenmap finden Sie hier.

Neben der Tatsache, dass Zenmap praktische Felder zum Einfügen der IP-Adresse (oder Website-Adresse) Ihres Ziels bietet und Ergebnisse auf ansprechendere Weise und mit der richtigen Hervorhebung ausgibt, besteht der Hauptvorteil darin, dass es voreingestellte Nmap-Befehle bietet, die Sie verwenden können schnell auswählen und ausführen. Darüber hinaus bietet die Software ein Testvergleichstool, einen Topologieplotter und die Möglichkeit, Scans zur Überprüfung und Bewertung durch den Administrator zu speichern.

Links

- Nmap