Einführung

Intel Security Guard Extensions (SGX) wurden mit der Skylake-Prozessorfamilie verfügbar. Intel SGX zielt darauf ab, eine zusätzliche Sicherheitsebene bereitzustellen, die die Ausführung bösartiger Software selbst mit Administratorrechten verhindert.

Durch den Einsatz des SGX-Modells in Ihrer Infrastruktur, sei es vor Ort, in einer öffentlichen, privaten oder hybriden Cloud, wird eine vertrauenswürdige Umgebung für die Verarbeitung sensibler Daten geschaffen. PhoenixNAP Bare Metal Cloud bietet eine Reihe von Servern mit SGX-Unterstützung.

In diesem Artikel wird erklärt, was Intel SGX ist, wie es funktioniert und welche Vorteile es hat. Wir zeigen Ihnen auch, wie Sie bei der Bereitstellung eines BMC-Servers eine CPU auswählen, die SGX unterstützt.

Anforderungen für die Verwendung von Intel SGX

Es gibt einige Anforderungen für die Verwendung von SGX-Anwendungen in Ihrer Infrastruktur:

- Ihr Computer muss über eine Intel-CPU verfügen, die Intel SGX unterstützt.

- Das BIOS muss eine Option zum Aktivieren von SGX haben.

- Die Intel SGX-Option muss auf Aktiviert eingestellt sein oder Softwaregesteuert im BIOS, je nach System. PhoenixNAP BMC-Server haben diese Option bereits aktiviert.

- Sie müssen das Softwarepaket für die Intel SGX-Plattform installieren.

Was ist Intel SGX (Software Guard Extensions)?

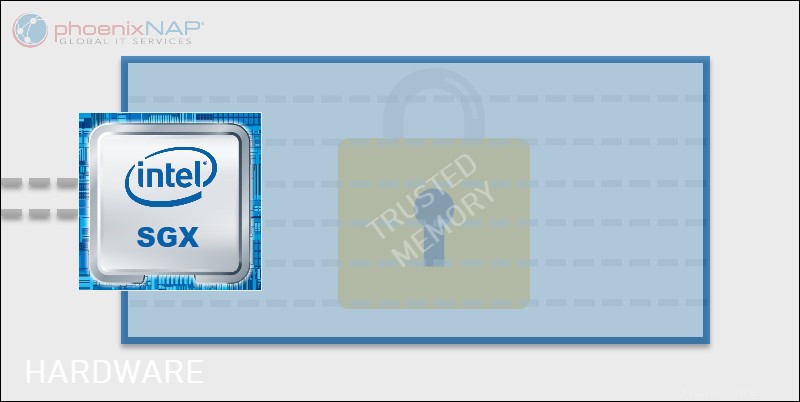

Intel hat Software Guard Extensions entwickelt, um den Datenschutz zu verbessern und die Sicherheit des Anwendungscodes zu erhöhen. Dieses CPU-basierte Verteidigungssystem ermöglicht die Ausführung von Anwendungen im privaten Speicherbereich. Daher ist die Gefährdung durch interne und externe Angriffe zur Laufzeit minimal.

Intel SGX ermöglicht Entwicklern, CPU-Anweisungen zu verwenden, um die Zugriffskontrolle zu erhöhen auf:

- Datenänderung und -löschung verhindern.

- Datenweitergabe verhindern.

- Erhöhen Sie die Codesicherheit.

Mit diesem Befehlssatz von SGX-fähigen CPUs können Sie Teile des Speichers verschlüsseln, um wertvolle und vertrauliche Daten zu schützen.

Eine solche Umgebung bietet einen sicheren Raum für Geheimnisse, wenn andere Teile der Infrastruktur kompromittiert werden. Dazu gehören BIOS, Firmware, Root-Zugriff, Virtual Machine Manager usw. Wenn eine Anwendung mit Intel SGX geschützt ist, bleiben ihr Betrieb und ihre Integrität im Falle eines Angriffs unberührt.

Die sensibelsten Daten bleiben unabhängig von der Berechtigungsstufe für Prozesse oder Benutzer unzugänglich. Der Grund dafür ist, dass eine Anwendung in einem vertrauenswürdigen Speichersegment läuft, auf das andere Prozesse nicht zugreifen können.

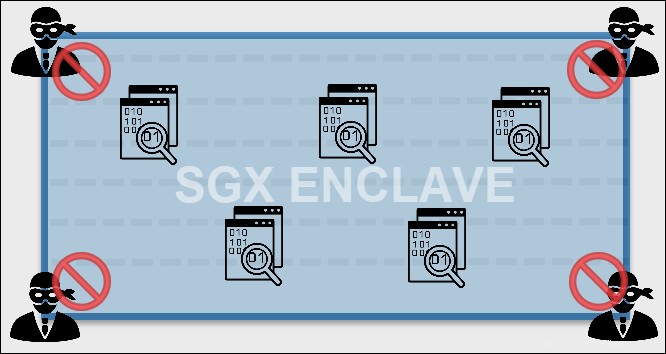

Was ist SGX Enklave?

Enklaven sind isolierte Speicherbereiche mit sensiblen Anwendungsdaten, die von der CPU geschützt werden. Der Code und die Daten in diesen Speicherbereichen sind nur innerhalb der Enklave erreichbar. Mit dem Intel SGX SDK erstellen Entwickler einen Befehlssatz, um einen Teil des physischen Speichers für diese sichere Umgebung zu reservieren.

Wenn Sie eine Anwendung innerhalb einer Enklave ausführen, verschlüsselt die CPU sie sofort und speichert den Schlüssel. Da sich der Schlüssel in der CPU befindet, kann ein Angreifer ihn nicht erlangen, indem er den Systemspeicher untersucht.

Wie sicher sind Enklaven?

Enklaven sind äußerst sichere Umgebungen für die Arbeit mit Daten. Innerhalb dieser vertrauenswürdigen Speicherteile wird eine Zugriffskontrolle auferlegt, und nicht einmal ein physischer Zugriff reicht aus, um an die geschützten Daten zu gelangen.

Was Enklaven sicher macht, ist die automatische Hardwareverschlüsselung. Die SGX-Technologie verwendet die CPU, um die Informationen zu verschlüsseln und den Schlüssel darin zu speichern. Daher kann eine externe Partei den Schlüssel nicht erwerben und die Daten kompromittieren. Das bedeutet, dass nicht einmal der Cloud-Anbieter Zugriff erhalten kann.

Darüber hinaus gehen alle Informationen mit ihr verloren, sobald die Anwendung beendet wird oder die Zerstörung einer Enklave anweist.

Wie funktioniert Intel SGX?

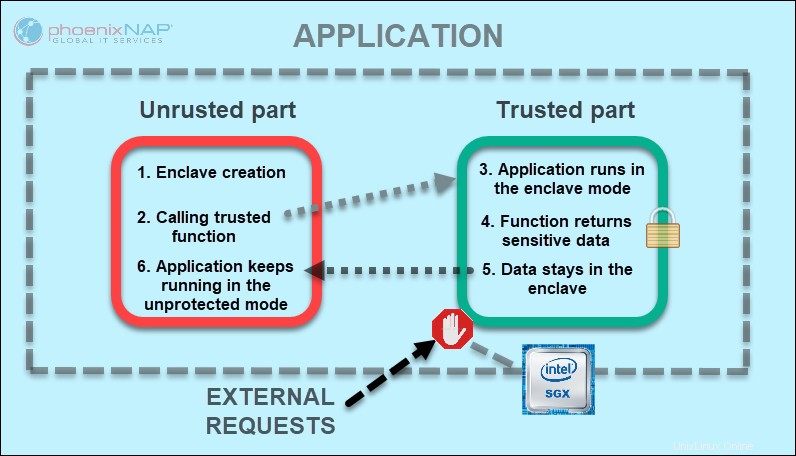

Bei der Entwicklung einer Intel SGX-Anwendung kann der Programmierer auswählen, was enklaviert werden soll. Jede SGX-Anwendung besteht aus zwei Teilen:

- Nicht vertrauenswürdiger Teil

- Vertrauenswürdiger Teil

Der nicht vertrauenswürdige Teil ist verantwortlich für die Erstellung der Enklave und die systemweite Kommunikation. Von hier aus ruft eine Anwendung nur die spezifischen vertrauenswürdigen Funktionen auf, um auf die Daten zuzugreifen.

Der vertrauenswürdige Teil speichert die Enklave, die für die Verarbeitung sensibler Daten erstellt wurde. Der Code und die Daten werden ausschließlich innerhalb der Enklave im Klartext angezeigt. Die Daten, die eine vertrauenswürdige Funktion zurückgibt, verbleiben in diesem sicheren Speicherbereich. Die CPU lehnt alle externen Anforderungen ab und die Enklave bleibt geschützt.

Die Anwendung arbeitet dann im nicht vertrauenswürdigen Teil weiter, wo sie keinen Einblick mehr in die sensiblen Daten hat.

Der Anwendungsteil, der die gesicherten Daten empfängt, befindet sich im nicht vertrauenswürdigen Abschnitt. Eine Anwendung kann die Daten außerhalb der Enklave speichern, sobald die CPU sie verschlüsselt hat. Der Verschlüsselungsschlüssel bleibt in der Enklave, die den Entschlüsselungscode und den notwendigen Algorithmus enthält. Daher ist die Entschlüsselung nur auf demselben System möglich, auf dem die Daten versiegelt wurden.

Wann sollte Intel SGX verwendet werden?

Intel SGX ist ein hervorragendes Tool für jeden Kontext, in dem vertrauliches Computing ein Muss ist. Da diese Technologie den SGX-fähigen CPUs eigen ist, kann jeder, der eine zusätzliche Sicherheitsschicht benötigt, sie verwenden.

Jede Branche kann die Vorteile von SGX nutzen, nicht nur die IT:

- Finanzen und Versicherungen

- Gesundheits- und Sozialfürsorge

- Militär

- Handel

Da die Daten während der Nutzung geschützt sind, eignet sich Intel SGX für den Informationsaustausch zwischen mehreren Organisationen. Dieses Modell verbessert die Kontrolle darüber, welche Daten geteilt werden, wer sie wie lange und zu welchem Zweck sehen kann.

Intel SGX unterstützte CPU

Beginnend mit den skalierbaren Xeon-Prozessoren Ab dem 3. Quartal 2015 unterstützen alle Serverprozessoren Intel SGX. Einige davon sind:

- Intel® Xeon® E-2288G

- Intel® Xeon® Gold 6326

- Intel® Xeon® Platinum 8352Y

Darüber hinaus unterstützen die meisten Desktop- und Mobilgeräte mit Intel Core-CPUs der 6. Generation SGX.

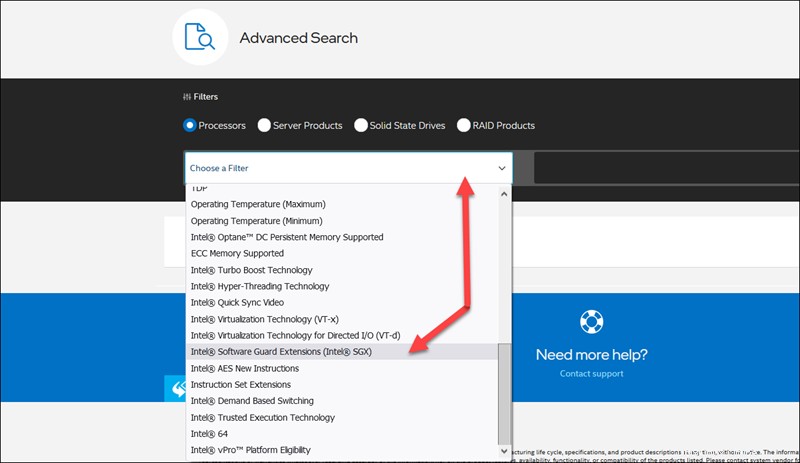

Informationen dazu, welche Intel-CPUs SGX verwenden, finden Sie auf der Intel-Produktsuchseite. Klicken Sie auf Filter auswählen Dropdown-Menü, scrollen Sie nach unten und wählen Sie Intel® Software Guard Extensions (Intel® SGX) aus .

So wählen Sie eine CPU mit SGX-Unterstützung im BMC-Portal aus

So stellen Sie einen Bare-Metal-Cloud-Server mit Intel SGX-Unterstützung bereit:

1. Melden Sie sich beim BMC-Portal an.

2. Klicken Sie auf Neuen Server bereitstellen Schaltfläche.

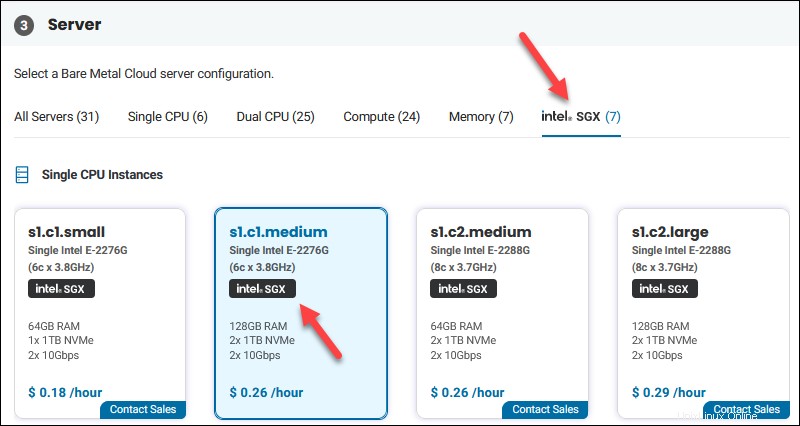

3. Suchen Sie den Server mit dem Intel SGX-Logo im Server Sektion. Verwenden Sie den Intel SGX-Filter, um die Liste einzugrenzen.

4. Schließen Sie den Vorgang wie bei jedem anderen BMC-Server ab.

Wie aktiviere ich Intel SGX im BIOS?

Wenn eine CPU und ein System-BIOS Intel SGX unterstützen, können Sie es aktivieren. Verwenden Sie je nach Hersteller die entsprechende Taste, um ins BIOS zu gelangen.

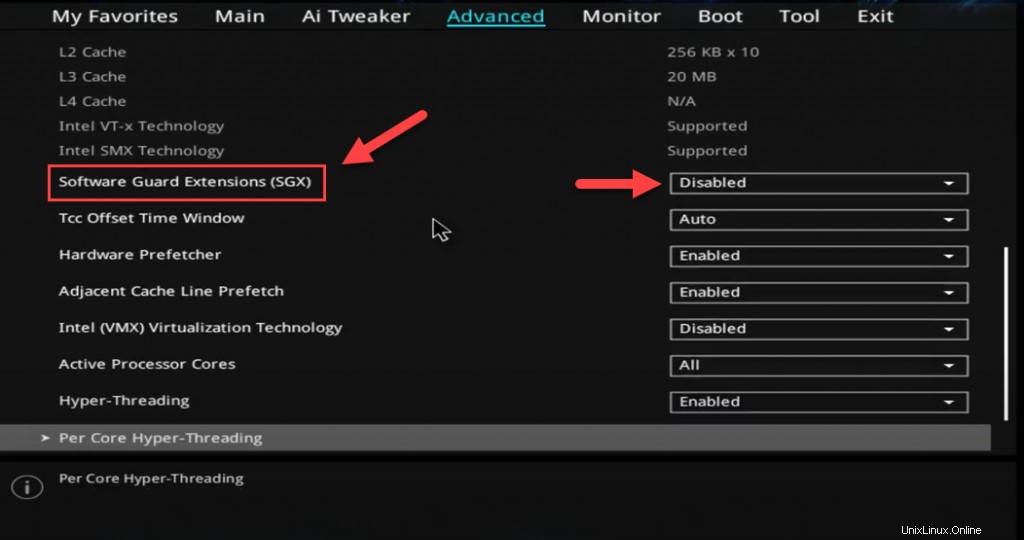

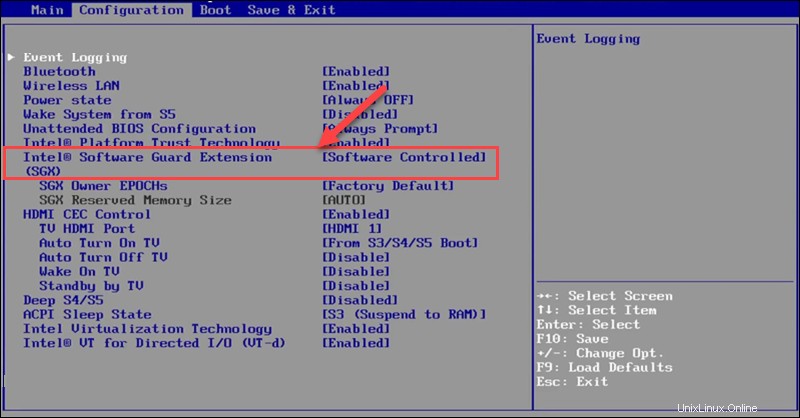

Dies sind die möglichen SGX-Einstellungen im BIOS:

- Deaktiviert. Die Standardeinstellung für die Option Intel SGX. In diesem Modus können Anwendungen SGX nicht aktivieren.

- Aktiviert. Anwendungen können Intel SGX verwenden . Stellt sicher, dass PRMRR Konfiguration für Ihr System korrekt ist.

- Softwaregesteuert. Ermöglicht einer Anwendung, das BIOS anzuweisen, SGX automatisch zu aktivieren.

In einigen UEFI-BIOS-Schnittstellen befindet sich das SGX unter Erweitert -> CPU-Konfiguration .

Einige Legacy-BIOS-Schnittstellen haben die Intel SGX-Option in der Konfiguration Menü.

Soll ich SGX deaktivieren?

Die Option Intel SGX ist normalerweise standardmäßig deaktiviert. Sie können die Einstellungen auf den Standardwerten belassen. Wenn Sie jedoch SGX-Anwendungen verwenden, müssen Sie dies nicht tun Deaktivieren Sie diese Option im BIOS.

Wenn andererseits die SGX-Option im BIOS aktiviert ist und Sie keine SGX-Anwendungen verwenden oder dies nicht beabsichtigen, ist die Funktion möglicherweise deaktiviert.

Intel SGX-Vorteile

Die Verwendung von Intel Software Guard Extensions bietet viele Vorteile. Das Offensichtliche ist die erhöhte Sicherheit sensibler und unternehmenskritischer Daten.

Mit Intel SGX können sich die zu verifizierenden Informationen auf dem Computer befinden, anstatt sie an einen Remote-Server zu senden. Dazu gehören biometrische und andere Authentifizierungsdaten. Intel SGX schützt vor erweiterten Bedrohungen, die BIOS, Systemkomponenten und Benutzerprofile mit Root-Berechtigungen gefährden.

Darüber hinaus bietet die Datenversiegelung auch außerhalb von Enklaven den notwendigen Schutz des geistigen Eigentums. Der Schlüssel zum Entschlüsseln der vertraulichen Daten befindet sich im vertrauenswürdigen Speicher, sodass der Zugriff von außen gesperrt ist.

Dieses Modell ermöglicht eine nahtlose horizontale Skalierung. Wenn die geschäftlichen Anforderungen steigen, können neue Maschinen ohne Unterbrechung in den Pool aufgenommen werden. Bevor die Knoten Teil des vertrauenswürdigen Server-Clusters werden, wird überprüft, ob sie die richtige Sicherheitsstufe haben.