ConfigServer Firewall (CSF) ist eine Firewall für Linux-Server und BSD-Systeme zur Kontrolle des ein- und ausgehenden Datenverkehrs. Bevor wir auf spezifische Details zu CSF eingehen, wollen wir verstehen, was eine Firewall ist und wie sie funktioniert.

Eine Firewall fungiert als Schutzschild, das das System vor einem Angriff von außen schützt. Einige davon sind Stateful-Firewalls, Circuit-Level-Gateways, UDP/ICMP-Filter-Firewalls oder Filter auf Anwendungsebene.

Die Firewall enthält eine Reihe von Regeln zum Filtern des ein- und ausgehenden Datenverkehrs. Und je nachdem, welche Art von Firewall Sie verwenden, entscheidet sie, ob eine IP auf das Netzwerk zugreifen darf oder nicht. Die Liste der Regeln wird für ein bestimmtes System definiert, und die Firewall filtert den Datenverkehr gemäß den Regeln.

ConfigServer Firewall (CSF) ist eine der am weitesten verbreiteten Open-Source-Firewalls in Linux-Servern. CSF enthält eine Liste von Funktionen, die zum Konfigurieren der Regeln verwendet werden können. Daher ist es sehr leistungsfähig und gleichzeitig einfach zu bedienen.

Voraussetzungen

Um CSF unter Debian 11 zu installieren und zu konfigurieren, benötigen Sie:

- Ein Server mit Debian 11 und Ihr System sollten mit dem Internet verbunden sein.

- Root-Zugriff auf den Server.

Aktualisieren Ihres Systems

Vor der Installation von ConfigServer Firewall sollten Sie Ihr System aktualisieren. Führen Sie den folgenden Befehl aus, um Ihr System zu aktualisieren.

sudo apt update

Führen Sie nach Abschluss der Aktualisierung die folgenden Befehle aus, um die erforderlichen Abhängigkeiten zu installieren.

sudo apt install libio-socket-inet6-perl libsocket6-perl -y

sudo apt install sendmail dnsutils unzip libio-socket-ssl-perl -y

sudo apt install libcrypt-ssleay-perl git perl iptables libnet-libidn-perl -y

Falls Sie eine frühere Version von CSF auf Ihrem System installiert haben, führen Sie den folgenden Befehl aus, um sie zuerst zu deinstallieren. Da Debian 11 eine neue Version von Perl verwendet, kann die CSF-Installation zu Konflikten mit der bestehenden CSF-Installation führen.

cd /etc/csf && sh uninstall.sh

Wenn Sie ein anderes Firewall-Konfigurationsskript wie UFW verwenden, sollten Sie es deaktivieren, bevor Sie fortfahren.

sudo ufw disable

Installieren der CSF-Firewall auf Debian 11

Nachdem Sie nun alle erforderlichen Voraussetzungen installiert haben, können Sie die CSF-Firewall herunterladen und installieren.

Das Debian 11-Repository enthält keine CSF-Pakete. Daher müssen Sie die neueste Version der ConfigServer-Firewall von ihrer offiziellen Website herunterladen.

Geben Sie dazu den folgenden Befehl ein.

wget http://download.configserver.com/csf.tgz

Führen Sie nun den folgenden Befehl aus, um die heruntergeladene Datei zu extrahieren.

sudo tar -xvzf csf.tgz

Nachdem Sie die Datei extrahiert haben, installieren Sie CSF mit dem folgenden Befehl.

cd csf && sh install.sh

Nach Abschluss der Installation sollte nun die Firewall installiert werden. Führen Sie den folgenden Befehl aus, um die CSF-Firewall zu starten.

sudo systemctl start csf

Führen Sie den folgenden Befehl aus, um sicherzustellen, dass alles in Ordnung ist.

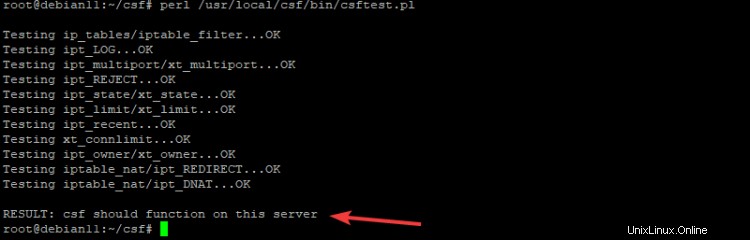

perl /usr/local/csf/bin/csftest.pl

Sie erhalten eine Ausgabe wie unten gezeigt. Diese Ausgabe bestätigt, dass CSF betriebsbereit ist.

Führen Sie den folgenden Befehl aus, damit die CSF-Firewall beim Booten gestartet werden kann.

sudo systemctl enable csf

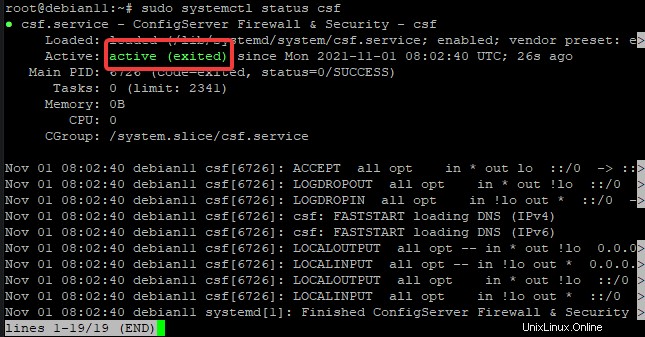

Sie können den Status von CSF mit dem folgenden Befehl überprüfen.

sudo systemctl status csf

Diese Ausgabe bestätigt, dass CSF aktiv ist und ausgeführt wird. Lassen Sie uns nun diese Firewall konfigurieren.

Beispielausgabe:

CSF-Firewall auf Debian 11 konfigurieren

Sobald Sie die CSF-Firewall installiert haben, sind die Standardregeln aktiv, die mit einer Konfigurationsdatei /etc/csf/csf.conf

geliefert werdenSie sollten diese Konfigurationsdatei überprüfen, um sicherzustellen, dass sie Ihren Anforderungen entsprechend konfiguriert ist. In dieser Datei sehen Sie alle Default-Regeln, die aus Sicht Ihres Systems aktiv sind. Sehen wir uns einige davon genauer an.

sudo nano /etc/csf/csf.conf

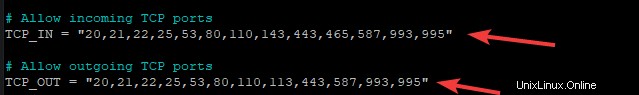

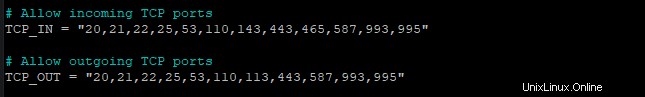

Je weniger offene Ports vorhanden sind, desto sicherer ist das System. Aber Sie sollten immer einige gemeinsame Ports offen haben. Sie können alle standardmäßig geöffneten Ports in der csf.conf-Datei sehen, wie unten gezeigt.

Wie Sie in der Konfigurationsdatei sehen können, sollten Sie, wenn Sie einen Port zulassen/blockieren möchten, die Portnummer in der Liste entsprechend hinzufügen/entfernen.

Wenn Sie beispielsweise Port 80 blockieren möchten, sollte er wie unten gezeigt aus der Liste entfernt werden.

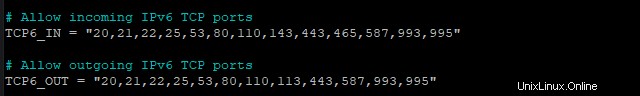

Wenn Sie IPv6 verwenden, sollten Sie es auch in der Konfigurationsdatei aktualisieren, da die meisten Angriffe heutzutage über das IPv6-Protokoll erfolgen. Sie sollten TCP6_IN, TCP6_OUT ähnlich konfigurieren, wie wir es oben für IPv4-Ports konfiguriert haben.

Beispielausgabe:

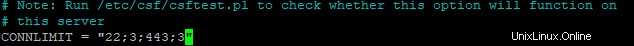

Lassen Sie uns nun die CONNLIMIT-Einstellungen konfigurieren. CONNLIMIT ist eine Sicherheitsfunktion in CSF, mit der Sie die Anzahl gleichzeitiger Remote-Verbindungen auf einem bestimmten Port begrenzen können. Dies trägt dazu bei, das Risiko von DoS/DDoS-Angriffen zu mindern.

Wenn Sie beispielsweise eine IP auf nicht mehr als drei gleichzeitige Verbindungen beschränken möchten, sollten Sie sie wie unten gezeigt aktualisieren. Diese Einstellung würde nur 3 gleichzeitige Verbindungen auf Port 22 und 3 gleichzeitige Verbindungen auf Port 443 zulassen.

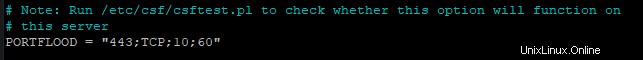

Als Nächstes konfigurieren wir die PORTFLOOD-Einstellungen. Mit dieser Option können wir die maximale Anzahl von Verbindungsanfragen konfigurieren, die auf einem Port innerhalb eines bestimmten Zeitrahmens zulässig sind.

Wenn Sie beispielsweise jede IP blockieren möchten, wenn mehr als 3 Verbindungen auf Port 443 mit dem TCP-Protokoll innerhalb von 60 Sekunden hergestellt werden, sollten Sie sie wie unten gezeigt aktualisieren. Die Blockierung wird automatisch entfernt, sobald der Zeitrahmen von 60 Sekunden seit der letzten Verbindung abgelaufen ist.

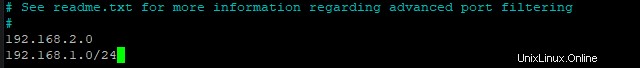

Die grundlegendste Funktion einer Firewall besteht darin, IP-Adressen zu blockieren und zuzulassen. Sie können die IP-Adresse, die Sie blockieren möchten, hinzufügen, indem Sie sie manuell in die Datei csf.deny einfügen, oder Sie können eine ganze Reihe von IPs in die Datei csf.deny einfügen.

Beispielsweise können Sie den gesamten IP-Bereich 192.168.1.0/24 blockieren.

Oder

Sie können eine einzelne IP von 192.168.2.0 blockieren, indem Sie sie wie unten gezeigt in die csf.deny-Datei einfügen.

Öffnen Sie die Datei csf.deny mit dem folgenden Befehl.

sudo nano /etc/csf/csf.deny

Fügen Sie die folgenden Zeilen am Ende der Datei hinzu. Eine Zeile nach der anderen.

192.168.2.0

192.168.1.0/24

Beispielausgabe:

Wenn Sie fertig sind, speichern und schließen Sie die Datei, indem Sie STRG+X drücken ,Y , und Enter .

Im Gegensatz zur Datei csf.deny wird die Datei csf.allow verwendet, um eine IP oder einen Bereich von IPs von allen Filtern auszuschließen. Beachten Sie, dass selbst wenn Sie der csf.deny-Datei bereits eine IP hinzugefügt haben, die blockierte IP-Adresse immer noch auf Ihren Server zugreifen darf, indem Sie sie in die csf.allow-Datei einfügen.

sudo nano /etc/csf/csf.allow

CSF bietet eine Vielzahl von Optionen zum Einrichten Ihrer eigenen Firewall, die den Rahmen dieser Anleitung sprengen würden. Informationen zu den Einstellungen und ihrer Funktionsweise finden Sie in der ConfigServer-Dokumentation.

Nachdem Sie alle erforderlichen Einstellungen aktualisiert haben, speichern und schließen Sie die csf.conf-Datei, indem Sie STRG+X drücken ,Y , und Enter .

CSF bietet auch eine Funktion zum Ignorieren einer IP-Adresse von jedem Filter. Im Gegensatz zum Zulassen einer IP-Adresse in der csf.allow-Datei können Sie eine IP-Adresse nicht ignorieren, wenn sie in der csf.deny-Datei aufgeführt ist.

sudo nano /etc/csf/csf.ignore

Nachdem Sie nun alle Einstellungen in der csf.conf-Datei konfiguriert haben, ist es an der Zeit, den Regelsatz zu aktualisieren, um die Änderungen zu übernehmen.

Führen Sie dazu den folgenden Befehl aus.

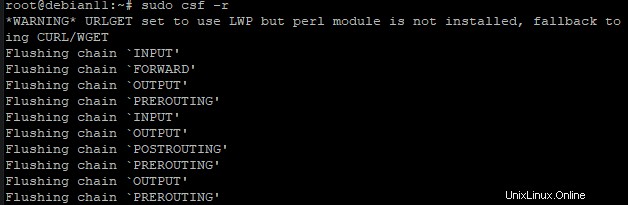

sudo csf -r

Sobald die Ausführung des obigen Befehls abgeschlossen ist, können Sie eine Nachricht sehen, wie im folgenden Screenshot gezeigt. Wenn keine Fehlermeldungen angezeigt werden, herzlichen Glückwunsch! Die Firewall-Konfiguration Ihres Servers ist jetzt aktualisiert und einsatzbereit.

Schlussfolgerung

In diesem Tutorial haben Sie gelernt, wie Sie ConfigServer Security &Firewall (CSF) auf einem Debian 11-Server installieren. Sie haben auch gelernt, wie Sie Firewall-Regeln erstellen und IPs mithilfe von CSF-Konfigurationsdateien sowohl zu zugelassenen als auch zu blockierten Listen hinzufügen.

Wenn Sie auf ein Problem stoßen, finden Sie weitere Informationen jederzeit in der ConfigServer Firewall-Dokumentation.