Der SSH-Zugriff ist immer kritisch und Sie möchten vielleicht Wege finden, die Sicherheit Ihres SSH-Zugriffs zu verbessern. In diesem Artikel werden wir sehen, wie wir SSH mit einer einfachen Zwei-Faktor-Authentifizierung unter Verwendung von Google Authenticator sichern können. Bevor Sie es verwenden, müssen Sie den SSH-Daemon auf Ihrem Server mit dem Google Authenticator One Time Password Protocol TOTP integrieren, und eine weitere Einschränkung besteht darin, dass Sie Ihr Android-Telefon die ganze Zeit oder zumindest die Zeit, in der Sie SSH-Zugriff wünschen, bei sich haben müssen. Dieses Tutorial wurde für CentOS 7 geschrieben.

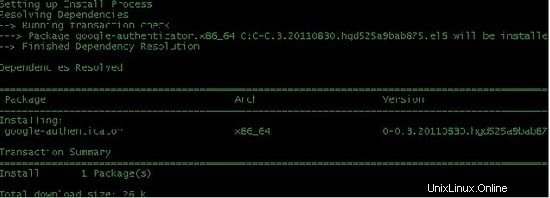

Zunächst installieren wir das Open-Source-PAM-Modul von Google Authenticator, indem wir den folgenden Befehl auf der Shell ausführen.

yum install google-authenticator

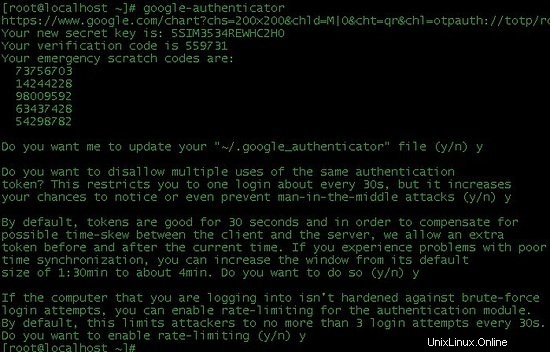

Dieser Befehl installiert den Google-Authentifikator auf Ihrem Centos 7-Server. Der nächste Schritt besteht darin, den Bestätigungscode zu erhalten. Es ist ein sehr einfacher Befehl, den Verifizierungscode und die Rubbelcodes zu erhalten, indem Sie einfach einfache Fragen des Servers beantworten, die er Ihnen stellen wird. Sie können diesen Schritt ausführen, indem Sie den folgenden Befehl ausführen:

google-authenticator

Sie erhalten eine Ausgabe wie den folgenden Screenshot, der Ihnen Schritt für Schritt hilft, da dieser Schritt sehr wichtig und entscheidend ist. Notieren Sie sich die Notfall-Rubbelcodes an einem sicheren Ort. Sie können jeweils nur einmal verwendet werden und sind für den Fall bestimmt, dass Sie Ihr Telefon verlieren.

Laden Sie jetzt die Google Authenticator-Anwendung auf Ihr Mobiltelefon herunter, die App existiert für Android und Iphone. Nun, ich habe Android, also lade ich es aus dem Google Play Store herunter, wo ich es gesucht habe, indem ich einfach "Google Authenticator" eingebe.

Der nächste Schritt besteht darin, einige Dateien zu ändern, die wir beginnen, indem wir zuerst /etc/pam.d/sshd ändern. Fügen Sie die folgende Zeile am Ende der Zeile hinzu:

auth required pam_google_authenticator.so

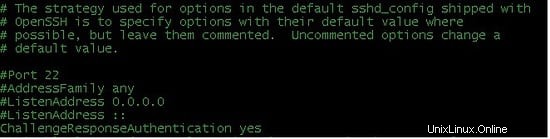

Ändern Sie die nächste Datei, die /etc/ssh/sshd_config ist. Fügen Sie die folgende Zeile in die Datei ein und wenn sie bereits platziert ist, ändern Sie den Parameter auf „yes“:

ChallengeResponseAuthentication yes

Starten Sie nun den Dienst von ssh mit folgendem Befehl neu:

service sshd restart

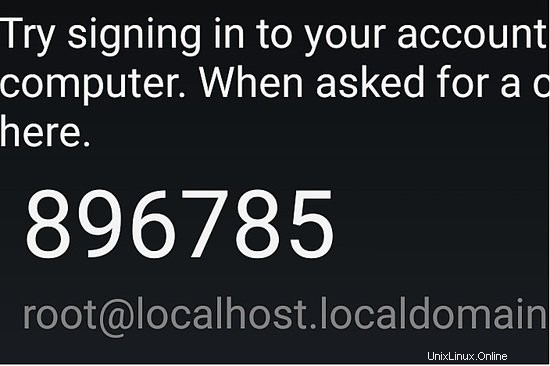

Der letzte Schritt besteht darin, den Dienst zu testen, indem Sie sich mit SSH mit dem Server verbinden, um festzustellen, ob ein Bestätigungscode erforderlich ist. Sie können den folgenden Screenshot sehen, der den Bestätigungscode zeigt, der sich immer wieder ändert und mit dem Sie sich anmelden müssen:

Wir haben also die SSH-Authentifizierung basierend auf Google Authenticator erfolgreich konfiguriert. Jetzt ist Ihr SSH sicher und kein Brute-Angriff kann in Ihren Server eindringen, es sei denn, jemand hat Ihren Bestätigungscode, der auch Zugriff auf Ihr Telefon erfordert.

Links

- CentOS

- Wikipedia-Seite über Google Authenticator