Übersicht:

Jedes Mal, wenn Sie die Einrichtung eines Servers abschließen, ist es wichtig, die lauschenden Ports zu notieren. Wenn Sie feststellen, dass ein Port ungewöhnlich lauscht, könnte dies möglicherweise ein Beweis für ein Eindringen sein.

Der folgende Befehl kann verwendet werden, um die Liste der Ports zu ermitteln, die auf Ihrem (TCP-)Netzwerk lauschen:

nmap -sT -O localhost

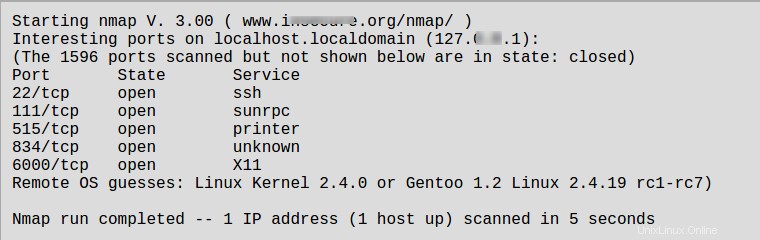

Die Ausgabe des Befehls sieht etwa so aus:

Diese Ausgabe zeigt, dass das System portmap ausführt aufgrund des Vorhandenseins des sunrpc Service. Allerdings gibt es auch einen Mystery-Service auf Port 834.

Um zu überprüfen, ob der Port mit der offiziellen Liste bekannter Dienste verknüpft ist, geben Sie Folgendes ein:

cat /etc/services | grep 834

Dieser Befehl gibt keine Ausgabe zurück. Dies zeigt an, dass der Port zwar im reservierten Bereich liegt (d. h. 0 bis 1023) und zum Öffnen Root-Zugriff benötigt, aber keinem bekannten Dienst zugeordnet ist.

Überprüfen Sie als Nächstes den Status des Ports mit netstat oder lsof:

(Für Port 834)

netstat -anp | grep 834

Dies wird eine ähnliche Ausgabe wie diese erhalten:

tcp 0 0 0.0.0.0:834 0.0.0.0:* LISTEN 653/ypbind

Das Vorhandensein des offenen Ports in netstat ist beruhigend, weil ein Cracker, der heimlich einen Port auf einem gehackten System öffnet, wahrscheinlich nicht zulassen würde, dass er durch diesen Befehl offengelegt wird. Auch die [p] Option zeigt die Prozess-ID (PID) des Dienstes, der den Port geöffnet hat. In diesem Fall gehört der offene Port zu ypbind (NIS), ein RPC-Dienst, der in Verbindung mit portmap abgewickelt wird Dienst.

Sie können auch lsof: verwenden

lsof -i | grep 834

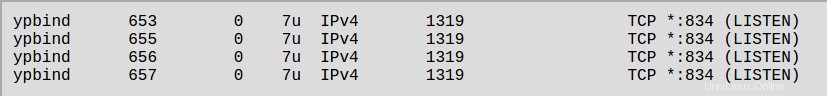

Das Folgende ist die Ausgabe von lsof Befehl:

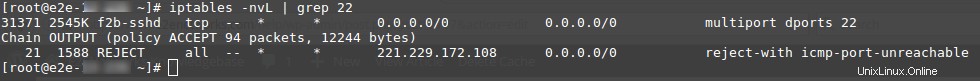

Sie können auch überprüfen, ob ein bestimmter Port lauscht, indem Sie die IP-Tabellen verwenden:

Lassen Sie uns zum Beispiel den Status von Port 22 auf einer IP-Adresse xxx.xx.xxx.xx überprüfen:

iptables -nvL | grep 22