Einführung

Das Deaktivieren der Firewall in CentOS ist manchmal zu Testzwecken notwendig. Aus Sicherheitsgründen ist das Ausführen einer Firewall auf einem Produktionsserver ein Muss. Wir können die Bedeutung eines richtig konfigurierten Firewall-Verwaltungstools nicht genug betonen.

In diesem Tutorial erfahren Sie, wie Sie firewalld unter CentOS 7 aktivieren und verwenden.

Voraussetzungen

- Ein Benutzer mit sudo-Berechtigungen

- Zugriff auf eine Befehlszeile (Strg-Alt-T)

- Eine CentOS 7-Maschine

So überprüfen Sie den Firewall-Status

Beginnen Sie damit, Ihren CentOS 7-Server hochzufahren und zu überprüfen, ob firewalld ausgeführt wird. Öffnen Sie dazu das Terminal (CTRL-ALT-T) und führen Sie den folgenden Befehl aus:

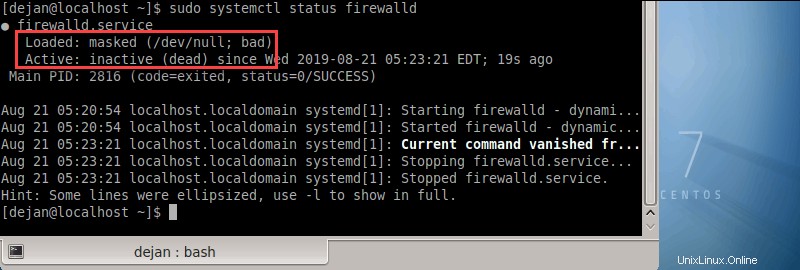

sudo systemctl status firewalldEs gibt mehrere Ausgaben, die Sie erhalten können.

Aktiv:aktiv (läuft)

Wenn die Ausgabe lautet Active: active (running) , die Firewall ist aktiv. Wenn Sie sich nicht sicher sind, ob der Firewall-Manager nach einem Systemneustart gestartet wurde, sollten Sie den folgenden Befehl ausgeben:

sudo systemctl enable firewalldDieser Befehl konfiguriert das System so, dass die Firewall nach jedem Neustart des Servers gestartet wird.

Aktiv:inaktiv (tot)

Wenn die Ausgabe Active: inactive (dead) lautet , die Firewall läuft nicht. Fahren Sie mit Firewall aktivieren und starten fort Abschnitt des Artikels.

Geladen:maskiert (/dev/null; schlecht)

Die Ausgabe kann darauf hinweisen, dass der Dienst inaktiv und maskiert ist. Siehe das Bild unten für weitere Details.

Hier wird der Dienst firewalld mit einem Symlink maskiert. Administratoren können den Dienst maskieren, damit andere Softwarepakete ihn nicht automatisch aktivieren. Sie MÜSSEN Demaskieren Sie den Dienst, bevor Sie ihn aktivieren.

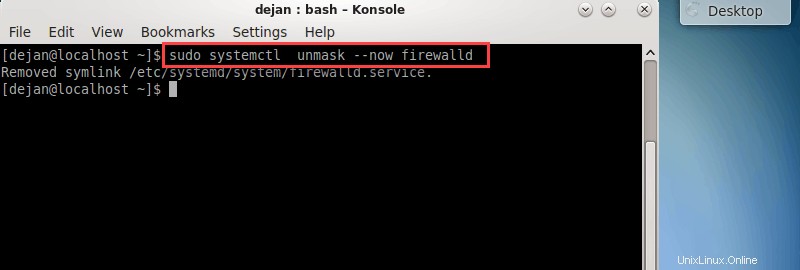

Führen Sie den folgenden Befehl aus, um den Dienst firewalld zu demaskieren:

sudo systemctl unmask --now firewalldDie Ausgabe sollte anzeigen, dass der Symlink entfernt wurde.

Sie können jetzt mit Firewall aktivieren und starten fortfahren Abschnitt des Artikels.

So aktivieren und starten Sie firewalld

Um die Firewall unter CentOS 7 zu aktivieren, führen Sie den folgenden Befehl als sudo aus:

sudo systemctl enable firewalldStarten Sie nach dem Aktivieren der Firewall den Dienst firewalld:

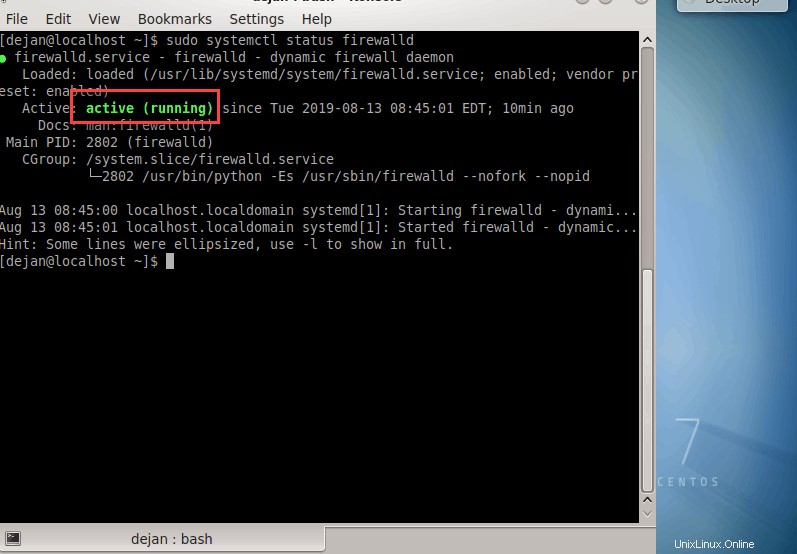

sudo systemctl start firewalldWenn das System den Befehl ausführt, erfolgt keine Ausgabe. Daher ist es ratsam zu überprüfen, ob die Firewall erfolgreich aktiviert wurde.

Überprüfen Sie den Firewall-Status mit:

sudo systemctl status firewalldDie Ausgabe sollte anzeigen, dass firewalld aktiv ist und ausgeführt wird.

Firewallzonen

Firewalld richtet „Zonen“ ein und kategorisiert den gesamten eingehenden Datenverkehr in diese Zonen. Jede Netzwerkzone hat ihre eigenen Regeln, auf deren Grundlage sie eingehenden Datenverkehr akzeptiert oder ablehnt.

Mit anderen Worten, Zonen bestimmen, welches Paket zugelassen und welches nicht funktioniert. Dieser Ansatz bietet im Vergleich zu iptables mehr Flexibilität, da Sie unterschiedliche Zonen für die spezifischen Netzwerke festlegen können, mit denen Ihr Gerät verbunden ist.

Um eine vollständige Liste aller verfügbaren Zonen anzuzeigen, geben Sie Folgendes ein:

sudo firewall-cmd --get-zonesBei einer Neuinstallation erhalten Sie höchstwahrscheinlich die folgende Ausgabe:

Output

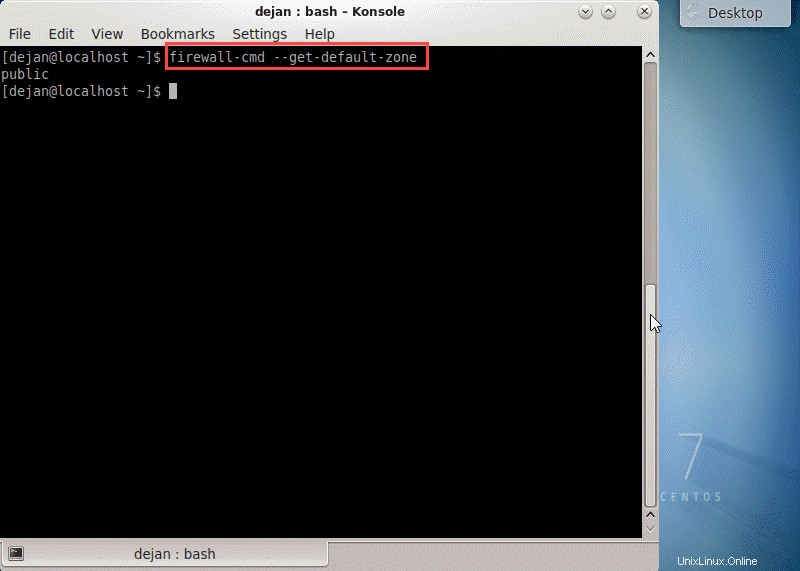

block dmz drop external home internal public trusted workDas sind die vorkonfigurierten Zonen. Führen Sie den folgenden Befehl aus, um zu überprüfen, welche Zone als Standard festgelegt ist:

sudo firewall-cmd --get-default-zone

Firewalld hat eine Liste aller vorkonfigurierten Zonen und Zonenbeschreibungen bereitgestellt. Die folgende Liste ist nach dem Grad des Vertrauens geordnet, vom am wenigsten vertrauenswürdigen zum am meisten vertrauenswürdigen.

drop :Die niedrigste Vertrauensstufe. Alle eingehenden Verbindungen werden ohne Antwort abgebrochen und nur ausgehende Verbindungen sind möglich.

block :Ähnlich wie oben, aber anstatt Verbindungen einfach zu unterbrechen, werden eingehende Anfragen mit einer icmp-host-prohibited- oder icmp6-adm-prohibited-Nachricht zurückgewiesen.

public :Steht für öffentliche, nicht vertrauenswürdige Netzwerke. Sie vertrauen anderen Computern nicht, können aber von Fall zu Fall ausgewählte eingehende Verbindungen zulassen.

external :Externe Netze für den Fall, dass Sie die Firewall als Gateway verwenden. Es ist für NAT-Masquerading konfiguriert, sodass Ihr internes Netzwerk privat, aber erreichbar bleibt.

internal :Die andere Seite der externen Zone, die für den internen Teil eines Gateways verwendet wird. Die Computer sind ziemlich vertrauenswürdig und einige zusätzliche Dienste sind verfügbar.

dmz :Wird für Computer verwendet, die sich in einer DMZ befinden (isolierte Computer, die keinen Zugriff auf den Rest Ihres Netzwerks haben). Nur bestimmte eingehende Verbindungen sind erlaubt.

work :Wird für Arbeitsmaschinen verwendet. Vertraut den meisten Computern im Netzwerk. Ein paar weitere Dienste könnten erlaubt sein.

home :Eine häusliche Umgebung. Dies impliziert im Allgemeinen, dass Sie den meisten anderen Computern vertrauen und dass einige weitere Dienste akzeptiert werden.

trusted :Allen Computern im Netzwerk vertrauen. Die offenste der verfügbaren Optionen und sollte sparsam verwendet werden.

Aktive Firewall-Zone überprüfen

Geben Sie Folgendes ein, um zu überprüfen, welche Zone aktiv ist:

sudo firewall-cmd --get-active-zonesDie Ausgabe zeigt die aktive Zone sowie die von ihr verwalteten Netzwerkschnittstellen an. Wenn Sie es nicht anders konfigurieren, ist die Standardzone die einzige aktive Zone.

Firewall-Zonenregeln

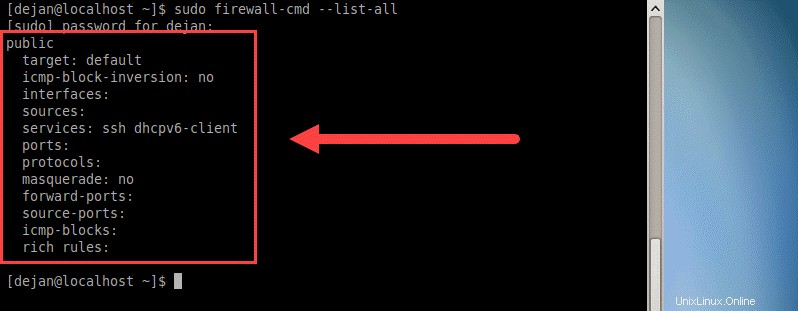

Führen Sie den folgenden Befehl aus, um zu sehen, welche Regeln der Standardzone zugeordnet sind:

sudo firewall-cmd --list-all

Betrachten wir alle aufgelisteten Elemente und definieren sie:

target: Standard gibt an, dass die Zone eine Standardzone ist. Es kann auch anzeigen, dass eine Zone aktiv ist. Im obigen Beispiel ist die öffentliche Zone nicht aktiv, da ihr keine Netzwerkschnittstelle zugeordnet ist.

icmp-block-inversion: Dies ist ein optionales Element, das die Verarbeitung von icmp-Blöcken umkehrt.

interfaces :Alle Netzwerkschnittstellen, die von dieser Zone verwaltet werden.

sources :Quellen für diese Zone (IP-Adressen).

services :Zeigt zugelassene Dienste an. Im obigen Beispiel ist es ssh dhcpv6-client. Führen Sie für eine vollständige Liste der über Firewalld verfügbaren Dienste den Befehl firewall-cmd --get-services aus Befehl.

ports :Eine Liste von Ports, die durch die Firewall zugelassen werden. Es ist sehr nützlich, um Dienste zuzulassen, die nicht in firewalld definiert sind.

masquerade :Wenn keine, dann ist IP-Masquerading deaktiviert. Wenn aktiviert, erlaubt es die IP-Weiterleitung. Dies bedeutet effektiv, dass Ihr Server als Router fungieren würde.

forward-ports :Zeigt eine Liste aller weitergeleiteten Ports an.

source-ports :Listet alle Quellports und Protokolle auf, die sich auf diese Zone beziehen.

icmp-blocks :Zeigt blockierten ICMP-Verkehr an.

rich rules :Eine Liste aller erweiterten Regeln, die der Zone zugeordnet sind.

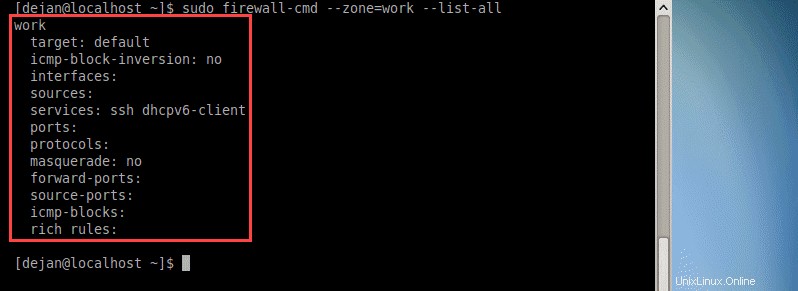

Um eine Liste der Regeln zu erhalten, die einer bestimmten Zone zugeordnet sind, fügen Sie --zone= hinzu Parameter zu --list-all Befehl. Zum Beispiel

sudo firewall-cmd --zone=work --list-allDer obige Befehl generiert eine Liste von Regeln, die der Arbeit zugeordnet sind Zone.

So ändern Sie die Zone einer Schnittstelle

Es ist einfach, einer Netzwerkschnittstelle eine andere Zone neu zuzuweisen. Verwenden Sie die --zone -Flag, um die Zone anzugeben, und fügen Sie dann das --change-interface hinzu Flag, um die Netzwerkschnittstelle anzugeben.

sudo firewall-cmd --zone=home --change-interface=eth1Überprüfen Sie, ob die Änderungen wirksam wurden:

firewall-cmd --get-active-zones

Firewalld sollte die Heimatzone auf allen Datenverkehr angewendet haben, der durch eth1 kommt Netzwerkschnittstelle.

Warnung :Wenn Sie die Zone einer Schnittstelle ändern, können Sie den Status aktiver Dienste beeinflussen. Wenn Sie beispielsweise über SSH arbeiten und eine Netzwerkschnittstelle in eine Zone verschieben, die den SSH-Dienst nicht unterstützt, wird Ihre Verbindung möglicherweise unterbrochen. Außerdem können Sie sich nicht anmelden.

Ändern Sie die standardmäßige Firewalld-Zone

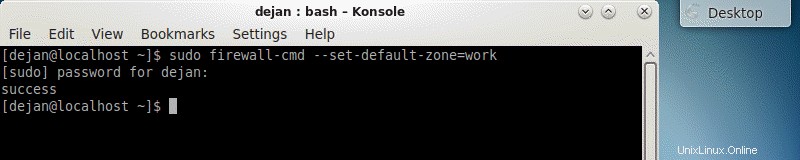

Sie können die Standardzone einfach ändern. Verwenden Sie die --set-default-zone Flag, um anzugeben, welche Zone Sie als Standardzone festlegen möchten. Im folgenden Beispiel legen wir die Arbeitszone als Standardzone fest.

sudo firewall-cmd --set-default-zone=work

Nach dem Ändern der Standardzone sollten Sie eine Ausgabe erhalten, die anzeigt, dass die Änderung erfolgreich war. Weitere Einzelheiten finden Sie im obigen Bild.

Sie können die Änderung auch überprüfen, indem Sie diesen Befehl ausführen:

sudo firewall-cmd --get-default-zoneDie Ausgabe sollte anzeigen, dass die Arbeitszone tatsächlich die Standardzone ist.