Einer der Grundpfeiler eines jeden Betriebssystems ist eine richtig konfigurierte Firewall für vollständige Systemsicherheit. UFW (Uncomplicated Firewall) wird standardmäßig auf Ubuntu-Betriebssystemen installiert; es ist jedoch nicht aktiviert. Einer der großen Vorteile von UFW ist seine Einfachheit, benutzerfreundliche und benutzerfreundliche Befehlszeile, wodurch es sowohl für Linux-Anfänger als auch für fortgeschrittene Power-User großartig ist.

Im folgenden Tutorial erfahren Sie, wie Sie die UFW-Firewall entweder auf Ubuntu 20.04 LTS Focal Fossa Desktop oder Server über das Befehlsterminal installieren und einrichten.

Voraussetzungen

- Empfohlenes Betriebssystem: Ubuntu 20.04

- Benutzerkonto: Ein Benutzerkonto mit sudo oderRoot-Zugriff.

Betriebssystem aktualisieren

Aktualisieren Sie Ihr Ubuntu Betriebssystem, um sicherzustellen, dass alle vorhandenen Pakete auf dem neuesten Stand sind:

sudo apt update && sudo apt upgrade -yDas Tutorial verwendet den sudo-Befehl und vorausgesetzt, Sie haben den Sudo-Status .

So überprüfen Sie den Sudo-Status Ihres Kontos:

sudo whoamiBeispielausgabe, die den Sudo-Status zeigt:

[joshua@ubuntu ~]$ sudo whoami

rootUm ein vorhandenes oder neues Sudo-Konto einzurichten, besuchen Sie unser Tutorial zum So fügen Sie einen Benutzer zu Sudoers auf Ubuntu hinzu .

So verwenden Sie das Root-Konto verwenden Sie den folgenden Befehl mit dem Root-Passwort, um sich anzumelden.

suSo aktivieren, installieren oder entfernen Sie UFW

Der erste Schritt beim Einrichten einer UFW-Firewall besteht darin, die Firewall zu aktivieren.

sudo ufw enableBeispielausgabe:

Firewall is active and enabled on system startupStandardmäßig wird der gesamte eingehende Datenverkehr automatisch blockiert und der gesamte ausgehende Datenverkehr zugelassen, sobald die Firewall aktiv ist. Dadurch wird Ihr System sofort geschützt, indem verhindert wird, dass sich jemand aus der Ferne mit Ihrem System verbindet.

Wenn UFW zuvor entfernt wurde und Sie die Firewall mit dem folgenden Befehl neu installieren möchten.

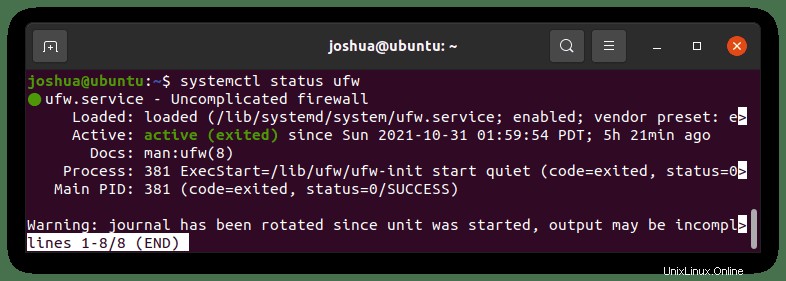

sudo apt install ufw -yÜberprüfen Sie als Nächstes den Status von UFW, um sicherzustellen, dass es aktiv und fehlerfrei ist.

sudo systemctl status ufwBeispielausgabe:

Wenn Sie UFW in Zukunft vorübergehend deaktivieren müssen, verwenden Sie den folgenden Befehl.

sudo ufw disableUm UFW vollständig von Ihrem Ubuntu-System zu entfernen.

sudo apt autoremove ufw --purgeEntfernen Sie UFW nicht, es sei denn, Sie haben eine solide Option oder wissen, wie IPTables verwendet werden, insbesondere wenn Sie eine Serverumgebung ausführen, die mit der Öffentlichkeit verbunden ist. Das wird katastrophal sein.

So überprüfen Sie den UFW-Status

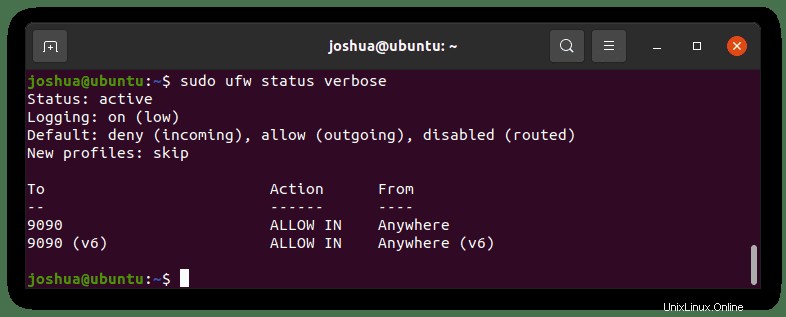

Sobald UFW aktiviert ist, sehen Sie sich den Status der Firewall-Regeln an und was aktiv ist, verwenden Sie Folgendes.

sudo ufw status verboseBeispielausgabe:

Im obigen Beispiel wurde das Verbose-Flag verwendet, und eine alternative Option besteht darin, die Regeln in Zahlenfolge aufzulisten, was später beim Löschen von Regeln viel einfacher zu handhaben ist.

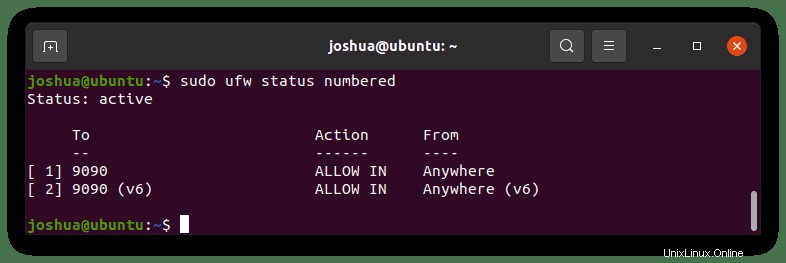

sudo ufw status numberedBeispielausgabe:

Sie haben jetzt [ 1], [ 2] Nummernetiketten auf Ihren UFW-Regeln zur Identifizierung, wie die obige Ausgabe es hat.

So legen Sie UFW-Standardrichtlinien fest

Die Standardrichtlinie der UFW-Firewall besteht darin, alle eingehenden Verbindungen abzulehnen und nur ausgehende Verbindungen zum System zuzulassen. Normalerweise ist dies die sicherste Standardmethode, bei der niemand Ihren Server erreichen kann, es sei denn, Sie erlauben IP-Adressen/Bereiche, Programme, Ports oder Kombinationen aus allem. Ihr System kann standardmäßig auf die Außenseite zugreifen, was Sie nicht anpassen sollten, es sei denn, Sie haben besondere Sicherheitsanforderungen.

Als Referenz finden Sie die standardmäßigen UFW-Firewallrichtlinien im Verzeichnis /etc/default/ufw .

Um die Regeln anzupassen, geben Sie den folgenden Befehl ein:

Um alle eingehenden Verbindungen abzulehnen:

sudo ufw default deny incomingUm alle ausgehenden Verbindungen zuzulassen:

sudo ufw default allow outgoingDies ist bereits als Standardregel festgelegt, wenn es aktiviert ist, aber Sie können das gleiche Prinzip verwenden, um es an Ihren Zweck anzupassen.

Beispielsweise wird die gesamte eingehende Kommunikation standardmäßig blockiert, Sie möchten jedoch, dass alle ausgehenden Verbindungen blockiert und nur genehmigte ausgehende Verbindungen zugelassen werden. Verwenden Sie dann den folgenden Befehl.

So blockieren Sie alle ausgehenden Verbindungen:

sudo ufw default deny outgoingDies ist eine extreme Maßnahme; Das Blockieren eingehender Verbindungen reicht normalerweise für den durchschnittlichen Server und Desktop aus, aber bestimmte Umgebungen können von der zusätzlichen Sicherheitsvorkehrung profitieren. Der Nachteil ist, dass Sie alle ausgehenden Verbindungen pflegen müssen, was zeitaufwändig sein kann, da ständig neue Regeln festgelegt werden.

So zeigen Sie UFW-Anwendungsprofile an

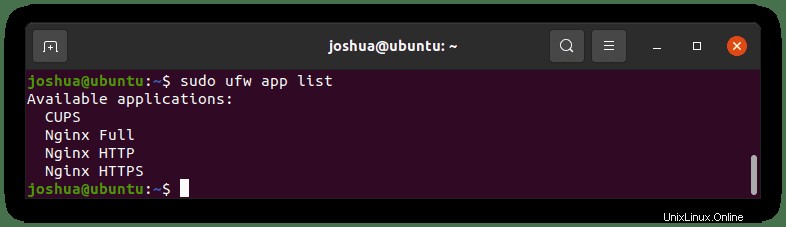

Um alle Anwendungsprofile anzuzeigen, können Sie dies tun, indem Sie Folgendes eingeben.

sudo ufw app listBeispielausgabe:

Das Obige ist nur ein Beispiel, und jeder wird unterschiedliche Listen haben, da niemand die gleichen Anwendungen installiert hat.

Eine praktische Funktion von Anwendungsprofilen ist es, mehr über den Dienst zu erfahren, der in der UFW-Anwendungsliste aufgeführt ist.

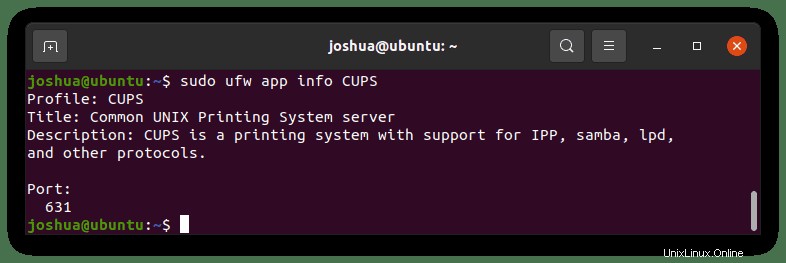

Geben Sie dazu den folgenden Befehl ein, um weitere Informationen zu einem vorhandenen Profil zu erhalten.

sudo ufw app info CUPSBeispielausgabe:

Wie oben der Ausdruck der allgemeinen Beschreibung der Anwendung und des verwendeten Ports. Dies ist eine praktische Funktion, wenn Sie offene Ports untersuchen und sich nicht sicher sind, auf welche Anwendungen sie sich beziehen und was die Anwendung tut.

So aktivieren Sie IPv6 auf UFW

Wenn Ihr Ubuntu-System mit IPv6 konfiguriert ist, müssen Sie sicherstellen, dass UFW mit IPv6- und IPv4-Unterstützung konfiguriert ist. Standardmäßig sollte dies automatisch aktiviert sein; Sie sollten es jedoch überprüfen und ggf. ändern. Dies können Sie im Folgenden tun.

Standard-UFW-Firewall-Datei öffnen.

sudo nano /etc/default/ufwPassen Sie die folgende Zeile auf yes an, falls nicht gesetzt.

IPV6=yesSTRG+O um die neuen Änderungen in der Datei zu speichern, drücken Sie dann STRG+X um die Datei zu verlassen.

Starten Sie nun den UFW-Firewall-Dienst neu, um die Änderungen zu aktivieren.

sudo systemctl restart ufwZulassen von UFW-SSH-Verbindungen

Standardmäßig lässt UFW keine SSH-Verbindungen zu. Wenn Sie die Firewall bereits aus der Ferne aktiviert hätten, hätten Sie bemerkt, dass Sie sich ausgesperrt haben.

Um dies zu beheben, müssen Sie die folgende SSH-Konfiguration festlegen, bevor Sie die UFW-Firewall aktivieren, insbesondere wenn Sie mit einem Remote-Server verbunden sind.

Aktivieren Sie zuerst das SSH-Anwendungsprofil.

sudo ufw allow sshWenn Sie einen anderen benutzerdefinierten Überwachungsport für SSH-Verbindungen als den Standardport 22 eingerichtet haben, z. B. Port 3541, öffnen Sie den Port auf der UFW-Firewall, indem Sie Folgendes eingeben.

sudo ufw allow 3541/tcpWenn Sie alle SSH-Verbindungen blockieren oder den Port ändern und die alten blockieren möchten.

So blockieren Sie alle SSH-Verbindungen (Stellen Sie sicher, dass lokaler Zugriff möglich ist) , verwenden Sie den folgenden Befehl.

sudo ufw deny ssh/tcpWenn Sie den benutzerdefinierten SSH-Port ändern, öffnen Sie einen neuen Port und schließen Sie den vorhandenen; Tutorial-Beispiel ist Port 3541.

sudo ufw deny 3541/tcp So aktivieren Sie UFW-Ports

Mit UFW können Sie bestimmte Ports in der Firewall öffnen, um Verbindungen zuzulassen, die für eine bestimmte Anwendung angegeben sind. Sie können benutzerdefinierte Regeln für die Anwendung festlegen. Ein hervorragendes Beispiel für diese Regel ist die Einrichtung eines Webservers, der auf Port 80 (HTTP) lauscht und 443 (HTTPS) standardmäßig.

HTTP-Port 80 zulassen

Nach Anwendungsprofil zulassen:

sudo ufw allow 'Nginx HTTP'Zulassen nach Dienstname:

sudo ufw allow httpNach Portnummer zulassen:

sudo ufw allow 80/tcpHTTPS-Port 443 zulassen

Nach Anwendungsprofil zulassen:

sudo ufw allow 'Nginx HTTPS'Zulassen nach Dienstname:

sudo ufw allow httpsNach Portnummer zulassen:

sudo ufw allow 443/tcpBeachten Sie, dass Sie standardmäßig alle Regeln zusammen aktivieren können, indem Sie den folgenden Befehl verwenden.

sudo ufw allow 'Nginx Full'UFW Allow Port Ranges

UFW kann den Zugriff auf Portbereiche zulassen. Beachten Sie, dass Sie beim Öffnen eines Portbereichs das Portprotokoll angeben müssen.

Portbereich mit TCP &UDP zulassen:

sudo ufw allow 6500:6800/tcp

sudo ufw allow 6500:6800/udpAlternativ können Sie mehrere Ports in einem Treffer zulassen, aber Allow Ranging ist möglicherweise besser zugänglich als oben.

sudo ufw allow 6500, 6501, 6505, 6509/tcp

sudo ufw allow 6500, 6501, 6505, 6509/udpSo erlauben Sie Remote-Verbindungen auf UFW

UFW bestimmte IP-Adresse zulassen

Um beispielsweise bestimmte IP-Adressen zuzulassen, befinden Sie sich in einem internen Netzwerk und möchten, dass die Systeme miteinander kommunizieren, verwenden Sie den folgenden Befehl.

sudo ufw allow from 192.168.55.131UFW bestimmte IP-Adresse auf bestimmtem Port zulassen

Um einer IP zu ermöglichen, sich mit Ihrem System auf einem definierten Port (Beispielport „3900“) zu verbinden , geben Sie Folgendes ein.

sudo ufw allow from 192.168.55.131 to any port 3900Teilnetzverbindungen zu einem bestimmten Port zulassen

Wenn Sie eine ganze Reihe von Verbindungen von einem Subnetz eines IP-Bereichs zu einem bestimmten Port benötigen, können Sie dies aktivieren, indem Sie die folgende Regel erstellen.

sudo ufw allow from 192.168.1.0/24 to any port 3900Dadurch können sich alle IP-Adressen von 192.168.1.1 bis 192.168.1.254 mit Port 3900 verbinden.

Bestimmte Netzwerkschnittstelle zulassen

Lassen Sie beispielsweise Verbindungen zu einer bestimmten Netzwerkschnittstelle „eth2“ zu einem bestimmten Port 3900 zu. Sie können dies erreichen, indem Sie die folgende Regel erstellen.

sudo ufw allow in on eth2 to any port 3900So verweigern Sie Remote-Verbindungen auf UFW

Gemäß der standardmäßigen Einrichtungsrichtlinie von UFW werden nach der Installation alle eingehenden Verbindungen auf „deny.“ gesetzt Dadurch wird der gesamte eingehende Datenverkehr abgelehnt, es sei denn, Sie erstellen eine Regel, die Verbindungen durchlässt.

Sie haben jedoch in Ihren Protokollen eine bestimmte IP-Adresse bemerkt, die Sie immer wieder angreift. Blockieren Sie es mit dem Folgenden.

sudo ufw deny from 203.13.56.121Ein Hacker verwendet mehrere IP-Adressen aus demselben Subnetz, um Sie zu hacken. Folgendes zum Blockieren erstellen.

sudo ufw deny from 203.13.56.121/24Sie können spezifische Regeln erstellen, wenn Sie den Zugriff auf bestimmte Ports verweigern möchten. Geben Sie das folgende Beispiel ein.

sudo ufw deny from 203.13.56.121/24 to any port 80

sudo ufw deny from 203.13.56.121/24 to any port 443So löschen Sie UFW-Regeln

Sie haben Regeln erstellt und abgelehnt, aber Sie müssen sie löschen, da Sie sie nicht mehr benötigen. Dies kann auf zwei verschiedene Arten erreicht werden.

Um eine UFW-Regel anhand der Regelnummer zu löschen, müssen Sie zunächst die Regelnummern auflisten, indem Sie Folgendes eingeben.

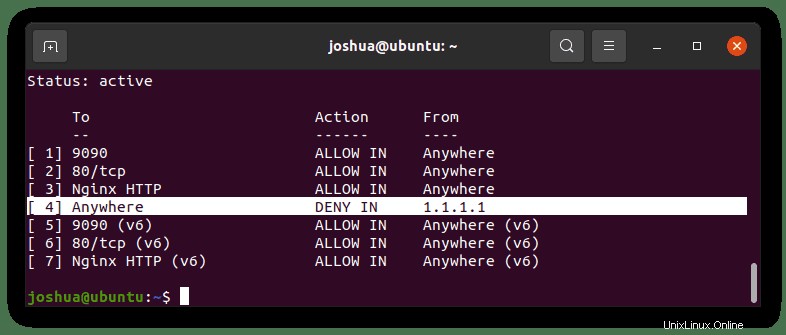

sudo ufw status numberedBeispielausgabe:

Das Beispiel löscht die vierte Regel für IP-Adresse 1.1.1.1, die oben hervorgehoben ist.

Geben Sie Folgendes in Ihr Terminal ein.

sudo ufw delete 1Zweitens können Sie eine UFW-Regel löschen, indem Sie die eigentliche Regel selbst verwenden.

sudo ufw delete allow 80/tcpWenn Regeln gelöscht werden und erfolgreich sind, erhalten Sie die folgende Ausgabe.

Rule deleted

Rule deleted (v6)Zugriff auf und Anzeige von UFW-Protokollen

Standardmäßig ist die UFW-Protokollierung auf niedrig eingestellt. Dies ist für die meisten Desktop-Systeme in Ordnung. Server können jedoch eine höhere Protokollierungsebene erfordern.

So stellen Sie die UFW-Protokollierung auf niedrig ein (Standard):

sudo ufw logging lowSo stellen Sie die UFW-Protokollierung auf mittel ein:

sudo ufw logging mediumSo stellen Sie die UFW-Protokollierung auf „Hoch“ ein:

sudo ufw logging highDie letzte Option besteht darin, die Protokollierung vollständig zu deaktivieren. Stellen Sie sicher, dass Sie damit zufrieden sind und keine Protokollprüfung benötigen.

sudo ufw logging offZum Anzeigen von UFW-Protokollen werden diese am Standardspeicherort /var/log/ufw.log gespeichert .

Eine einfache und schnelle Möglichkeit, Live-Protokolle anzuzeigen, ist die Verwendung des tail-Befehls.

sudo ufw tail -f /var/log/ufw.log

Alternativ können Sie mit -n

sudo ufw tail /var/log/ufw.log -n 30Dadurch werden die letzten 30 Zeilen des Protokolls ausgedruckt. Sie können mit GREP und anderen Sortierbefehlen weiter feintunen.

So testen Sie UFW-Regeln

Hochkritische Systeme, eine gute Option, wenn Sie mit den Firewall-Einstellungen herumspielen, können das –Dry-Run-Flag hinzufügen . Dies ermöglicht es, ein Beispiel für die Änderungen zu sehen, die stattgefunden hätten, aber sie nicht zu verarbeiten.

sudo ufw --dry-run enableZum Deaktivieren des –Trockenlauf-Flags , verwenden Sie den folgenden Befehl.

sudo ufw --dry-run disableSo setzen Sie UFW-Regeln zurück

Um Ihre Firewall wieder in ihren ursprünglichen Zustand zurückzusetzen, in dem alle eingehenden Nachrichten blockiert und alle ausgehenden Nachrichten zugelassen sind, geben Sie zum Zurücksetzen Folgendes ein.

sudo ufw resetBestätigen Sie das Zurücksetzen, geben Sie Folgendes ein:

sudo ufw statusDie Ausgabe sollte sein:

Status: inactive Nach dem Zurücksetzen der UFW-Firewall müssen Sie die Firewall jetzt erneut aktivieren und den gesamten Vorgang zum Hinzufügen von Regeln starten. Der Reset-Befehl sollte möglichst sparsam eingesetzt werden.

So finden Sie alle offenen Ports (Sicherheitsprüfung)

Die meisten Systeme erkennen nicht, dass sie Ports offen haben können. Im Zeitalter, in dem jede IP-Adresse im Internet täglich gescannt wird, ist es wichtig zu beobachten, was hinter den Kulissen passiert.

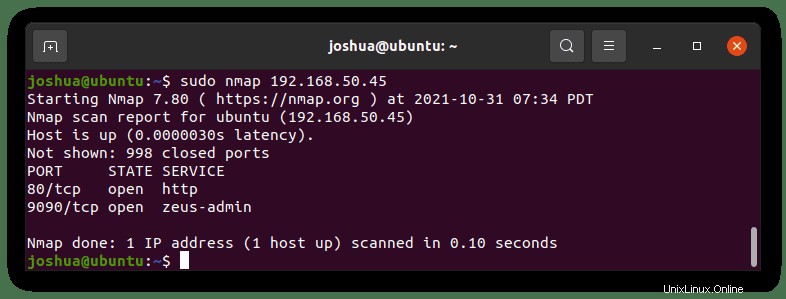

Die beste Option ist, Nmap zu installieren und dann mit dieser berühmten Anwendung die geöffneten Ports aufzulisten.

sudo apt install nmapSuchen Sie als Nächstes die interne IP-Adresse des Systems.

hostname -IBeispielausgabe:

192.168.50.45Verwenden Sie nun den folgenden Nmap-Befehl mit der IP-Adresse des Servers.

sudo nmap 192.168.50.45Beispielausgabe:

Wie oben sind die Ports 9090 und 80 offen. Bevor Sie Ports blockieren, untersuchen Sie zuerst, was sie sind, wenn Sie sich nicht sicher sind.

Von diesem Punkt an können Sie benutzerdefinierte UFW-Regeln erstellen, die Sie im Tutorial gelernt haben, um die offenen Ports zu schließen oder einzuschränken.