In diesem Tutorial lernen wir die Schritte zum Installieren und Konfigurieren des Nessus-Scanners auf einem Ubuntu 20.04 LTS-Server kennen, um Schwachstellen zu scannen.

Nessus ist ein modular erweiterbarer Schwachstellenscanner, der verschiedene Betriebssysteme und Server auf eine Vielzahl von Sicherheitslücken untersucht. Die Berichte können in verschiedenen Formaten ausgegeben werden. Nessus verwendet Plug-Ins, die in der Skriptsprache NASL geschrieben sind. Die Suite ist Client-Server-orientiert, die Scan-Engine kann von jedem entfernten System mit separater GUI bedient werden.

Es ist sowohl in Premium- als auch in kostenlosen Versionen verfügbar, die kostenlose Version hat eine Beschränkung auf 16 IPs beim Scannen. Daher ist die kostenlose Edition von Nessus ideal für den persönlichen Gebrauch, ein kleines Startup, Pädagogen und Einzelpersonen, die ihre Karriere in der Cybersicherheit beginnen.

Zur Aktivierung ist jedoch eine gültige E-Mail-Adresse erforderlich. Professionelle Benutzer müssen eine Lizenz erwerben, die für 1 Jahr 2.990 $ kostet.

Installieren Sie Nessus Scanner auf dem Ubuntu 20.04 LTS-Server

Die hier angegebenen Schritte sind auch für Ubuntu 14.04/18.04/19.10, Kali Linux und Debian Linux gleich…

1. Laden Sie das Nessus Scanner Deb-Paket herunter

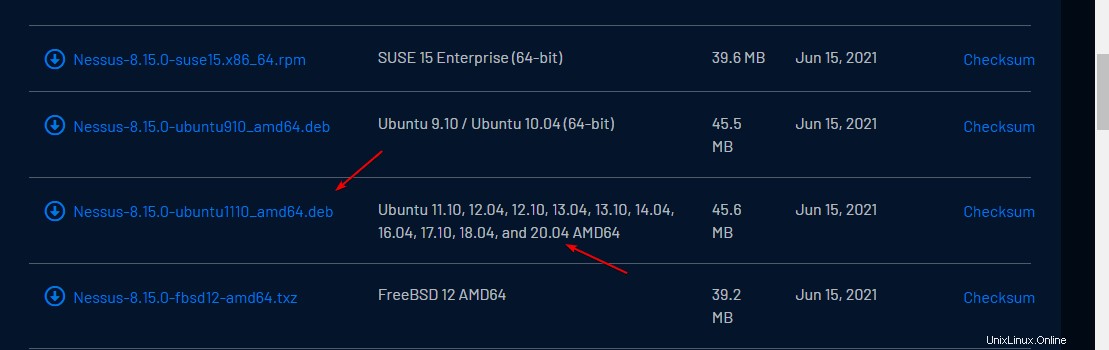

Tenable bietet den Nessus-Scanner per Deb-Binärdatei an, die der Benutzer von seiner offiziellen Website herunterladen muss, um ihn zu installieren. Besuchen Sie also die Nessus Download-Seite und scrollen Sie, um Ihr Linux-Betriebssystem und die entsprechende Version zu finden.

2. Befehl zum Installieren von Nessus unter Ubuntu 20.04

Wir haben bereits die Debian-Binärdatei heruntergeladen, um Nessus unter Linux einzurichten, jetzt kommt alles, was wir vom Browser herunterladen, in die Downloads Ordner, wechseln Sie also zuerst dorthin.

cd Downloads

Verwenden Sie nun das APT-Paket, um die Datei zu installieren.

sudo apt install ./Nessus*_amd64.deb

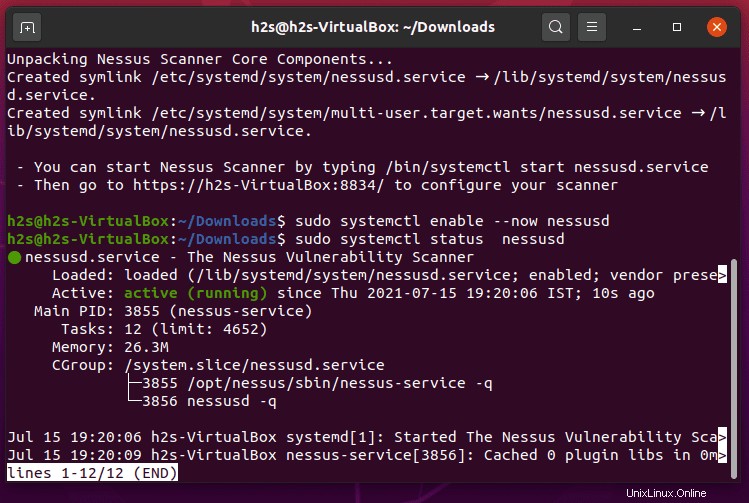

3. Scanner-Dienste aktivieren und starten

Lassen Sie uns nach Abschluss der Installation den Dienst so aktivieren, dass er automatisch mit dem Ubuntu-Start ausgeführt wird, und dasselbe auch für die aktuelle Sitzung starten.

sudo systemctl enable --now nessusd

Um den Status zu prüfen, geben Sie- ein

sudo systemctl status nessusd

Zum Beenden- drücken Sie Strg + C

4. Nessus-Port durch die Firewall zulassen

Nessus läuft auf Portnummer 8834 , daher müssen wir diesen Port in unserer Ubuntu 20.04-Firewall öffnen, um über den Browser remote auf die Weboberfläche zuzugreifen.

sudo ufw allow 8834

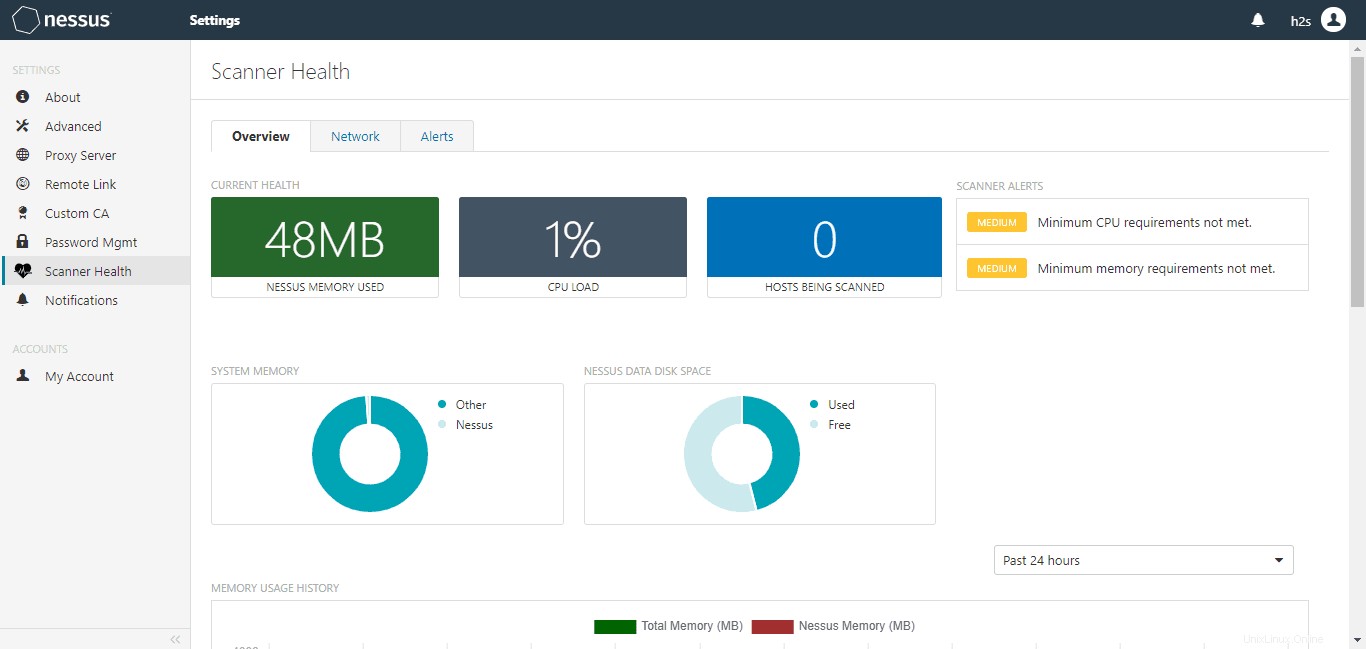

5. Greifen Sie auf die Weboberfläche zu

Öffnen Sie nun einen Browser auf einem System, das auf die IP-Adresse des Servers zugreifen kann, auf dem Sie die Nessus-Scannerinstanz installiert haben. Und zeigen Sie darauf zusammen mit einer Portnummer.

Beispiel – https://Server-IP-Adresse :8834

Ersetzen Sie Server-IP-Adresse mit der realen IP Ihres Ubuntu 20.04.

Hinweis :Verwenden Sie kein HTTP, sonst erhalten Sie einen Fehler:

Bad Request Your browser sent a request that this server could not understand. Reason: You're speaking plain HTTP to an SSL-enabled server port. Instead, please use the HTTPS scheme to access this URL.

Wenn Sie einen SSL-Zertifikatsfehler erhalten, klicken Sie auf Erweitern und fahren Sie unsicher fort.

6. Wählen Sie aus, wie Sie Nessus bereitstellen möchten – Einrichtung unter Ubuntu 20.04

Auf der Startseite von Nessus werden Sie aufgefordert, das Produkt auszuwählen, das Sie installieren möchten. Hier ist die erste Produktoption, die Sie erhalten, kostenlos, während der Rest bezahlt, aber mit einer Testphase verfügbar ist.

Nessus-Grundlagen – Die kostenlose Version für Pädagogen, Studenten und Bastler

Nessus Professional – Der De-facto-Branchenstandard zur Schwachstellenanalyse von Sicherheitsexperten.

Nessus Manager – Die Unternehmenslösung zur Verwaltung von Nessus Agent im großen Maßstab.

Managed Scanner – Verknüpfen Sie Ihren Scanner mit einer anderen Tenable-Lösung wie Tenable.io und Tenable.sc.

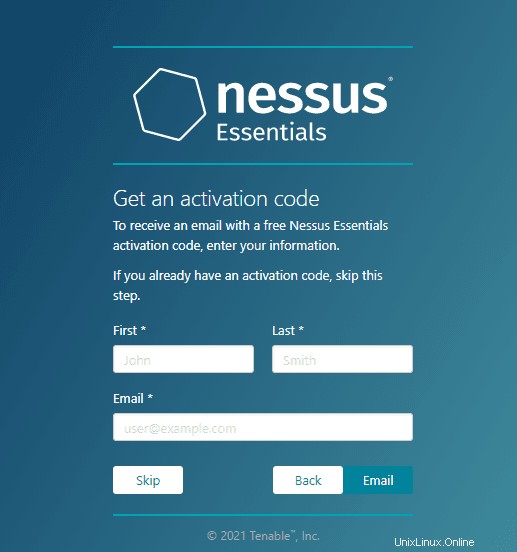

7. Aktivierungscode abrufen

Geben Sie Ihre E-Mail-Adresse und andere Details ein, um den Aktivierungscode zu erhalten, damit wir das Produkt für die weitere Verwendung aktivieren können. Der beste Weg, um den Code zu erhalten, ist, die Registrierungsseite zu besuchen, sich für eine Professional- oder kostenlose Version zu registrieren, um eine Aktivierung zu erhalten.

Klicken Sie danach auf Überspringen Schaltfläche und fügen Sie den Code hinzu, den Sie per E-Mail erhalten haben.

8. Benutzer erstellen

Wenn Sie vom System aufgefordert werden, einen Nessus Admin-Benutzer zu erstellen, erstellen Sie diesen, indem Sie einen Benutzernamen und das entsprechende Kennwort festlegen. Danach haben Sie das funktionierende Nessus auf Ihrem System.

9. NessusCLI-Befehl zum Systempfad hinzufügen

Um auf die Nessus-Befehlszeile zuzugreifen, müssen wir standardmäßig den gesamten Pfad für das nessuscli-Tool definieren auf dem Terminal unseres Ubuntu 20.04-Systems. Um dies zu entfernen, müssen wir nur den CLI-Tool-Ordner zu unserem Systempfad hinzufügen. Erfahren Sie mehr über die Befehlszeile auf der offiziellen Doc-Seite.

Führen Sie den folgenden Befehl im Ubuntu 20.04-Terminal aus:

sudo -i export PATH=$PATH:/opt/nessus/sbin/ source ~/.bashrc

nessuscli help

Ausgabe:

Usage: nessuscli <command> [<options>] Usage: nessuscli <command> help Bug Reporting Commands: bug-report-generator bug-report-generator --quiet [--full] [--scrub] User Commands: rmuser [username] chpasswd [username] adduser [username] lsuser Dump Commands: dump --plugins Link Commands: managed link --key=<key> --cloud or --host=<host> --port=<port> [optional parameters] managed unlink [--force] managed status Fetch Commands: fetch --register <serial> fetch --register-offline <license.file> fetch --check fetch --code-in-use fetch --challenge fetch --security-center fetch --scanner-health-stats Node Commands: node link --key=<key> --host=<host> --port=<port> node unlink node status Fix Commands: fix [--secure] --list fix [--secure] --set <name=value> fix [--secure] --get <name> fix [--secure] --delete <name> fix --show fix --show <name> fix --list-interfaces fix --reset Certificate Commands: import-certs mkcert-client mkcert [-q] Backup Tool: backup --create <backup file filename> backup --restore <backup file path> Analyze Commands: analyze scan <uuid> Software Update Commands: update update --all update --plugins-only update <plugin archive>