Suricata ist ein Open-Source-Tool zur Erkennung von Netzwerkbedrohungen mit Funktionen wie Intrusion Detection, Intrusion Prevention sowie Netzwerksicherheitsüberwachung. Es zeichnet sich durch Deep Packet Inspection und Pattern Matching aus, was es zu einem unschätzbaren Tool zur Erkennung von Bedrohungen und Angriffen macht.

Suricata kann Protokolle erstellen, den Datenverkehr unterbrechen und Warnungen auslösen, falls sich verdächtige Pakete in Ihrem Netzwerk befinden. Diese Anleitung führt Sie durch die Installation von Suricata IDS auf Ubuntu 20.04

Schritt 1:Aktualisieren Sie Ihr System

Stellen Sie zunächst sicher, dass Ihre Systempakete aktualisiert sind. Führen Sie den Befehl aus:

$ sudo apt update

Sobald der Paketindex aktualisiert ist, fahren Sie mit dem nächsten Schritt fort.

Schritt 2:Suricata-Repository hinzufügen

Die neueste stabile Version von Suricata ist im PPA-Repository verfügbar, das von OISF verwaltet wird. Daher werden wir das Suricata-Repository wie gezeigt auf Ihrem Ubuntu-System hinzufügen;

$ sudo add-apt-repository ppa:oisf/suricata-stable

Aktualisieren Sie danach den Paketindex Ihres Systems.

$ sudo apt update

Wenn das PPA vorhanden ist, fahren Sie mit dem nächsten Schritt fort und installieren Sie das Suricat IDS.

Schritt 3:Suricata installieren

Um Suricata zu installieren, führen Sie den folgenden Befehl aus:

$ sudo apt install suricata

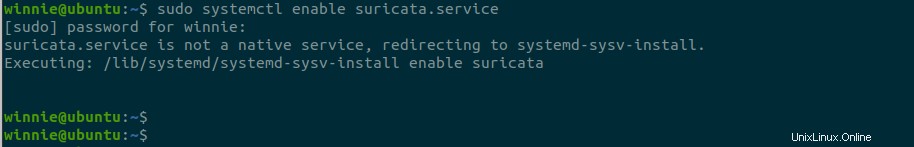

Mit der Installation von Suricata gehen wir noch einen Schritt weiter und ermöglichen es, beim Booten zu starten.

$ sudo systemctl enable suricata.service

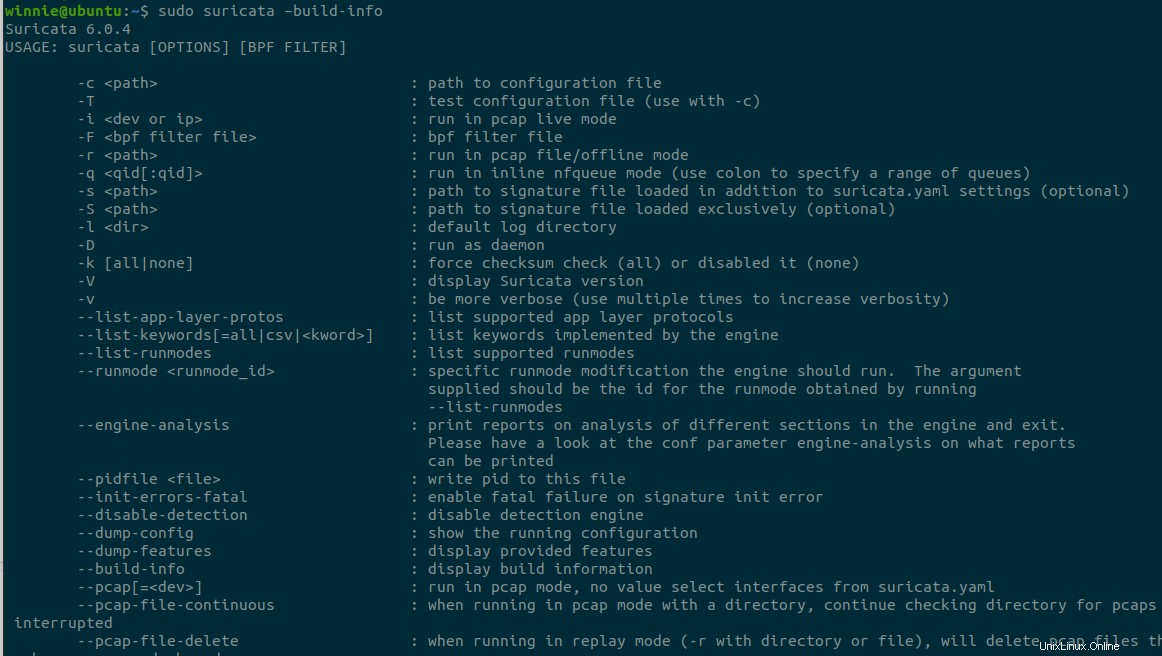

Stellen Sie als Nächstes sicher, dass die Installation erfolgreich war, indem Sie den folgenden Befehl ausführen:

$ sudo suricata –build-info

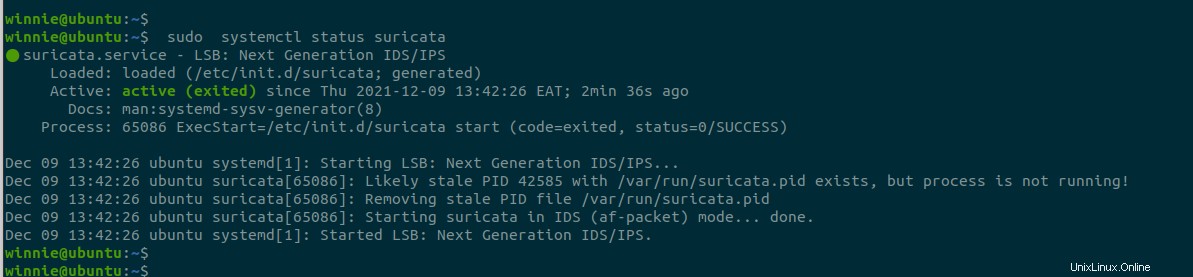

Bestätigen Sie, dass der systemd-Dienst von Suricata wie folgt ausgeführt wird:

$ sudo systemctl status suricata

Die Ausgabe bestätigt, dass Suricata auf Ubuntu 20.04 betriebsbereit ist

Schritt 4:Grundlegende Einrichtung

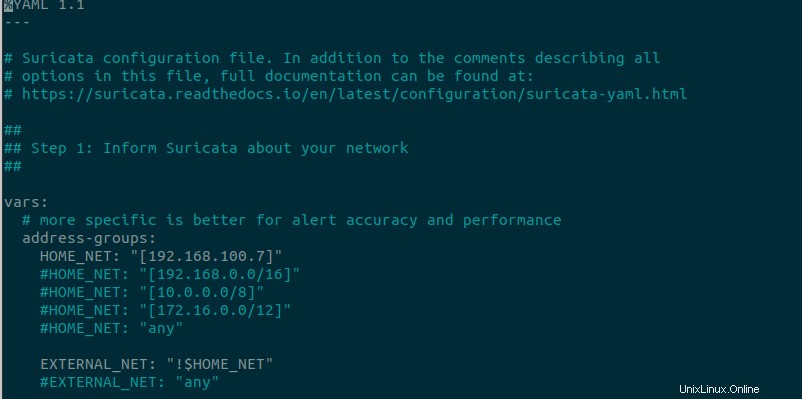

Die Konfigurationsdatei von Suricata befindet sich in /etc/suricata/suricata.yaml Weg. Für die grundlegende Einrichtung müssen wir Suricata für Ihr internes und externes Netzwerk konfigurieren. Öffnen Sie die Konfigurationsdatei wie gezeigt:

$ sudo vim /etc/suricata/suricata.yaml

Geben Sie dann die IP-Adresse für die Variable HOME_NET an. In diesem Fall lautet meine IP-Adresse 192.168.100.7. Die Variable HOME_NET ist die IP-Adresse Ihres lokalen Netzwerks oder der Schnittstelle, die Sie überwachen möchten. Definieren Sie als Nächstes den Wert für EXTERNA_NET als jedes Netzwerk, das nicht Ihre lokale IP-Adresse ist.

Gehen Sie als Nächstes zum af-packet-Abschnitt in der Konfigurationsdatei und ändern Sie den Schnittstellennamen so, dass er die oben gewählte Netzwerkschnittstelle widerspiegelt.

Schritt 5:Suricata-Regeln

Suricata ermöglicht es Ihnen, Netzwerkregeln oder Signaturen nach Ihren Anforderungen zu erstellen. Zu den gängigsten Regeln gehören Emerging Threats und Emerging Threats Pro.

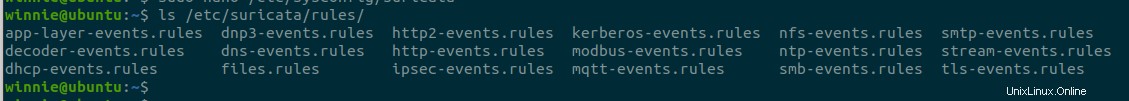

Die Regeldatei befindet sich im Verzeichnis /etc/suricata/rules/ Verzeichnis. Um den Inhalt anzuzeigen, führen Sie Folgendes aus:

$ ls /etc/suricata/rules/

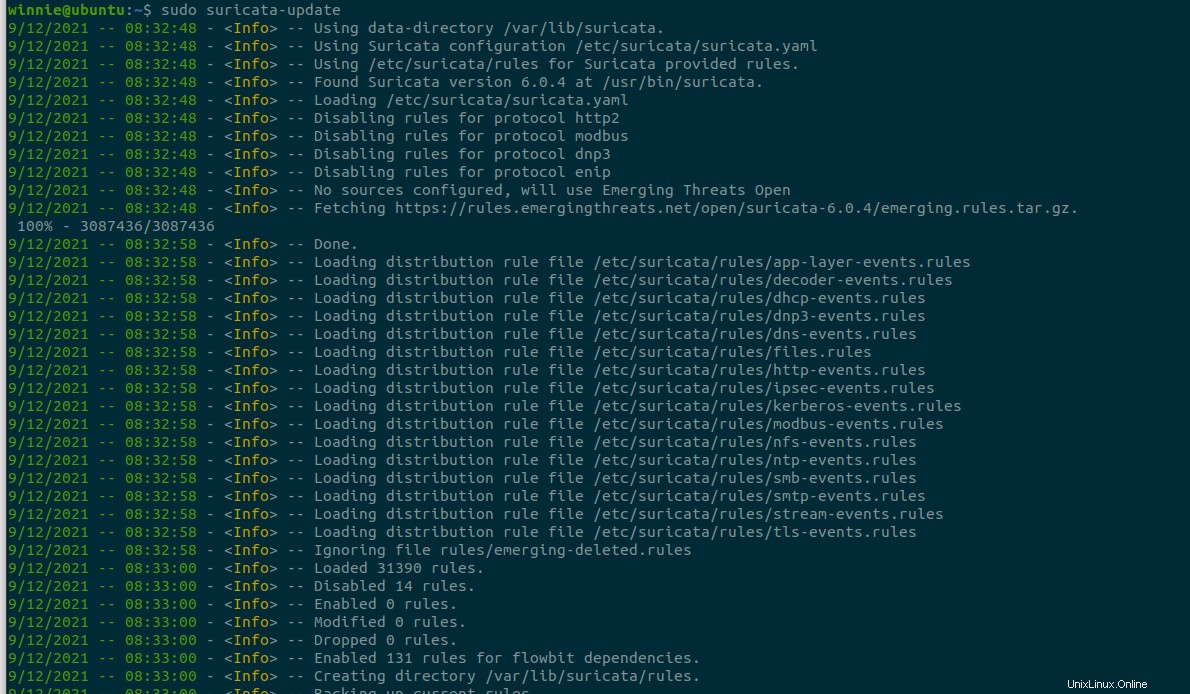

Um den Regelsatz „Emerging Threats Open“ zu installieren, führen Sie Folgendes aus:

$ sudo suricata-update

Dadurch werden die Regeln in /var/lib/suricata/rules/ installiert Verzeichnis.

Schritt 6:Suricata ausführen

Nachdem Sie alle Regeln installiert haben, können Sie den Suricata IDS-Dienst wie gezeigt neu starten:

$ sudo systemctl restart suricata

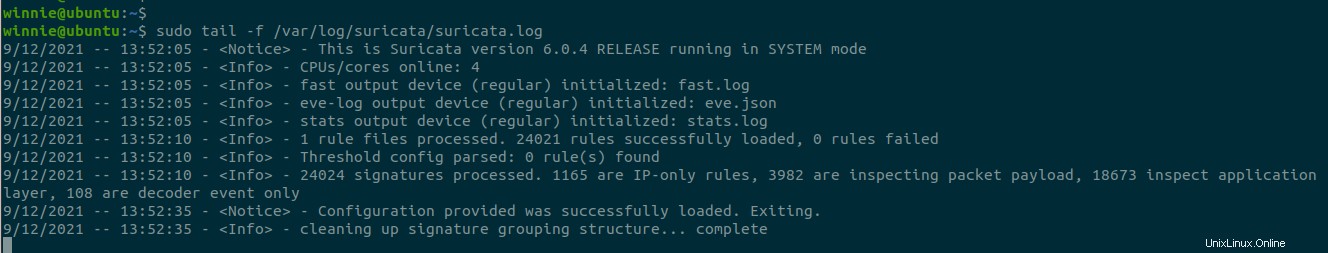

Sie können auch die Suricata-Protokolle wie gezeigt überprüfen:

$ sudo tail /var/log/suricata/suricata.log

Das war es mit der Installation von Suricata IDS auf Ubuntu 20.04. Weitere Informationen finden Sie auf der Dokumentationsseite.