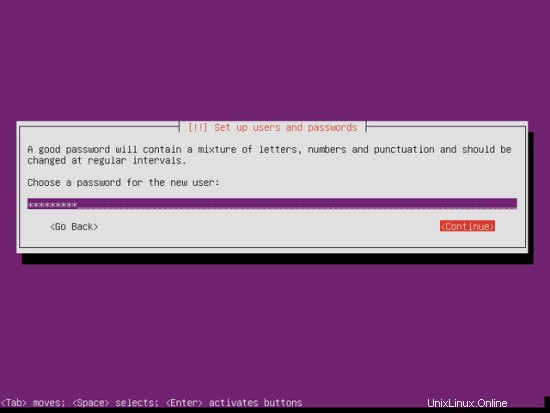

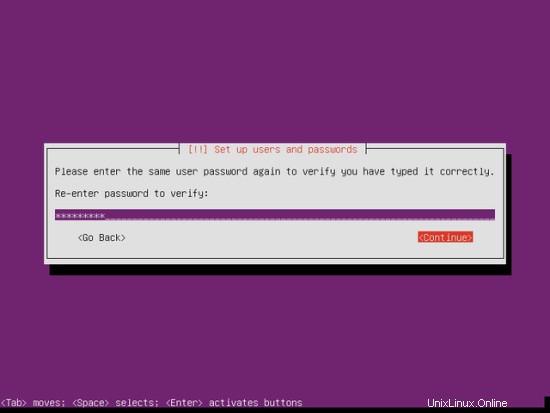

Wählen Sie ein Passwort

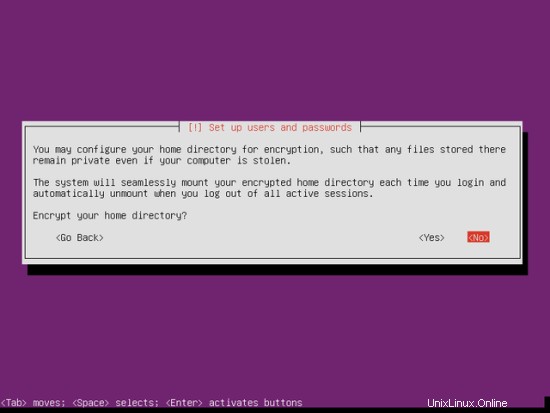

Ich brauche kein verschlüsseltes privates Verzeichnis, also wähle ich hier Nein:

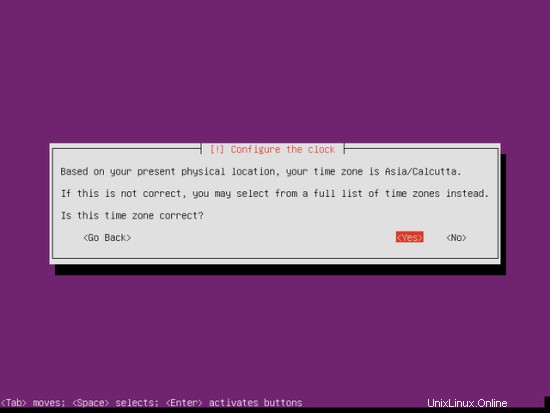

Bitte prüfen Sie, ob der Installer Ihre Zeitzone korrekt erkannt hat. Wenn ja, wählen Sie Ja, andernfalls Nein:

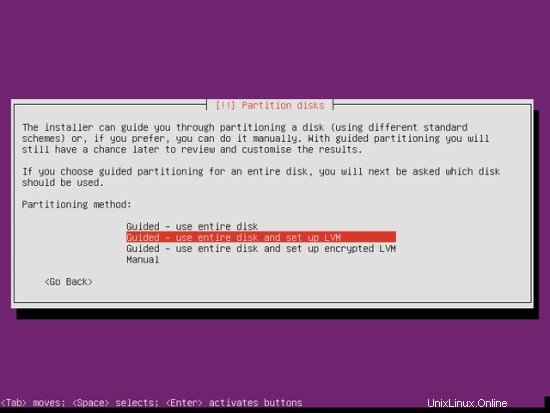

Jetzt müssen Sie Ihre Festplatte partitionieren. Der Einfachheit halber wähle ich Guided - use whole disk and set up LVM - dies erstellt eine Volume-Gruppe mit zwei logischen Volumes, eines für das /-Dateisystem und eines für Swap (die Partitionierung ist natürlich ganz Ihnen überlassen - wenn Sie wissen, was Sie tun, Sie können Ihre Partitionen auch manuell einrichten).

Wählen Sie die Festplatte aus, die Sie partitionieren möchten:

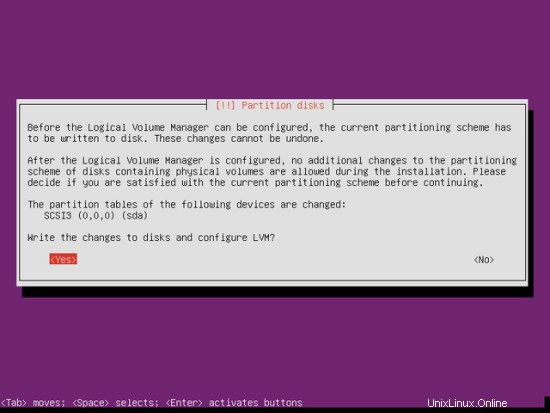

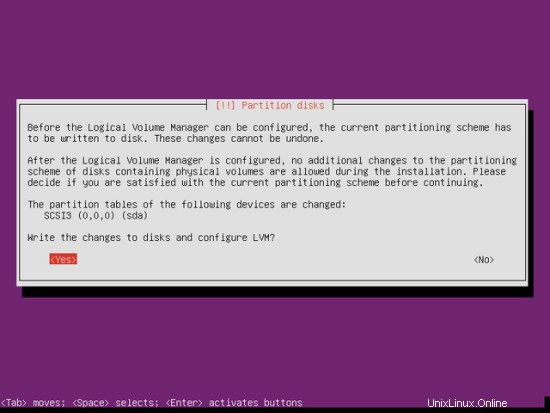

Wenn Sie gefragt werden, ob Änderungen auf Festplatten geschrieben und LVM konfiguriert werden sollen, wählen Sie Ja:

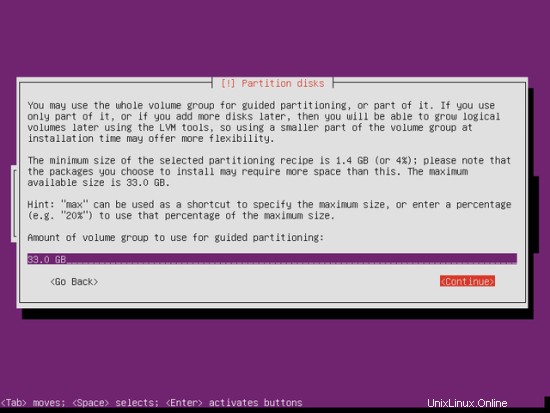

Wenn Sie Geführt – Gesamte Festplatte verwenden und LVM eingerichtet haben, erstellt der Partitionierer eine große Datenträgergruppe, die den gesamten Festplattenspeicher belegt. Sie können jetzt angeben, wie viel von diesem Speicherplatz von den logischen Volumes für / und Swap verwendet werden soll. Es ist sinnvoll, etwas Platz ungenutzt zu lassen, damit Sie später Ihre bestehenden logischen Volumes erweitern oder neue erstellen können - das gibt Ihnen mehr Flexibilität.

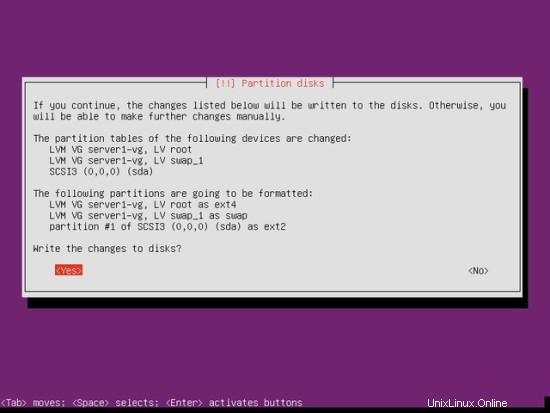

Wenn Sie fertig sind, klicken Sie auf Ja, wenn Sie gefragt werden, ob Änderungen auf die Festplatte geschrieben werden sollen:

Anschließend werden Ihre neuen Partitionen erstellt und formatiert.

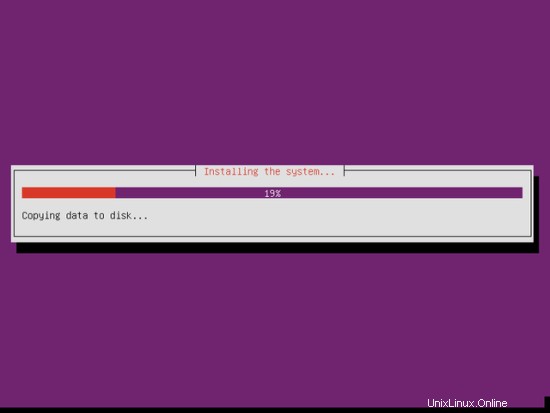

Jetzt wird das Basissystem installiert:

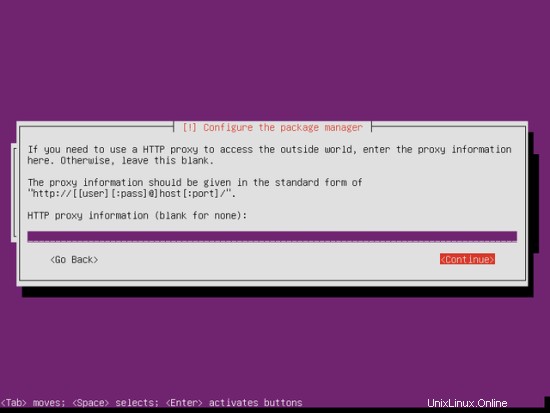

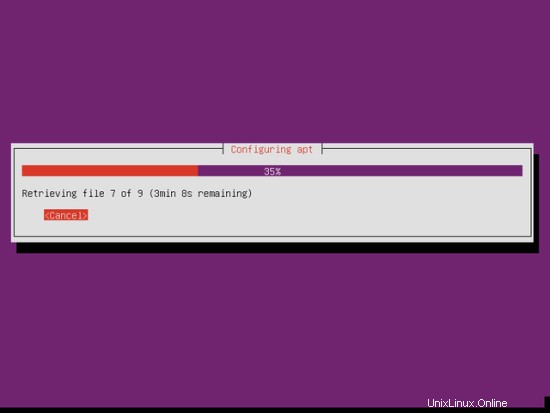

Als nächstes wird der Paketmanager apt konfiguriert. Lassen Sie die HTTP-Proxy-Zeile leer, es sei denn, Sie verwenden einen Proxy-Server, um sich mit dem Internet zu verbinden:

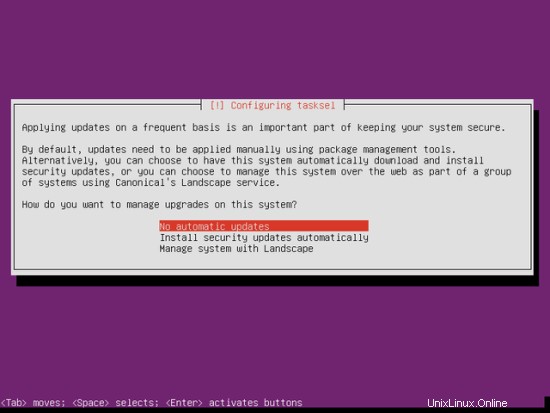

Ich bin ein bisschen altmodisch und aktualisiere meine Server gerne manuell, um mehr Kontrolle zu haben, daher wähle ich Keine automatischen Updates. Was Sie hier auswählen, bleibt natürlich Ihnen überlassen:

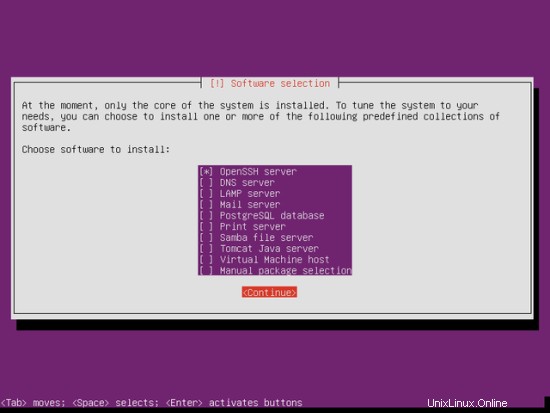

Wir brauchen einen DNS-, Mail- und LAMP-Server, aber trotzdem wähle ich jetzt keinen davon aus, weil ich gerne die volle Kontrolle darüber habe, was auf meinem System installiert wird. Wir werden die benötigten Pakete später manuell installieren. Als einziges Element wähle ich hier OpenSSH-Server aus, damit ich mich nach Abschluss der Installation sofort mit einem SSH-Client wie PuTTY mit dem System verbinden kann:

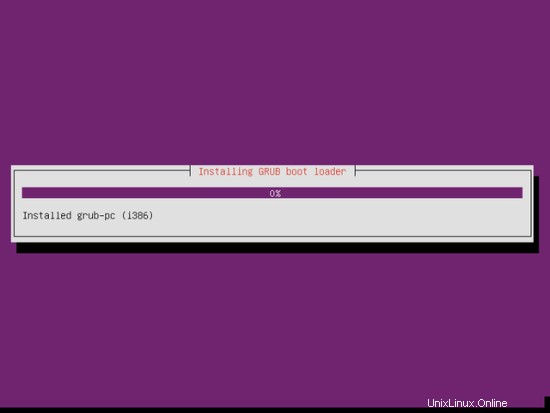

Die Installation wird fortgesetzt:

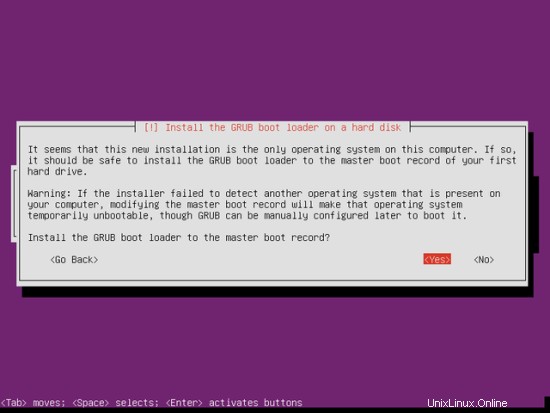

Wählen Sie Ja, wenn Sie gefragt werden, ob Sie den GRUB-Bootloader in den Master-Boot-Datensatz installieren?:

Die Installation des Basissystems ist nun abgeschlossen. Entfernen Sie die Installations-CD aus dem CD-Laufwerk und klicken Sie auf Weiter, um das System neu zu starten:

Auf zum nächsten Schritt...

4. Holen Sie sich Root-Privilegien

Nach dem Neustart können Sie sich mit Ihrem zuvor erstellten Benutzernamen (z. B. Administrator) anmelden. Da wir alle Schritte aus diesem Tutorial mit Root-Rechten ausführen müssen, können wir entweder allen Befehlen in diesem Tutorial die Zeichenfolge sudo voranstellen oder wir werden sofort root, indem wir

eingebensudo su

(Sie können die Root-Anmeldung auch aktivieren, indem Sie

ausführensudo passwd root

und root ein Passwort geben. Sie können sich dann direkt als root anmelden, was jedoch von den Ubuntu-Entwicklern und der Community aus verschiedenen Gründen verpönt ist. Siehe http://ubuntuforums.org/showthread.php?t=765414.)

5. Installieren Sie den SSH-Server (optional)

Wenn Sie den OpenSSH-Server nicht während der Systeminstallation installiert haben, können Sie dies jetzt tun:

apt-get install ssh openssh-server

Von nun an können Sie einen SSH-Client wie PuTTY verwenden und sich von Ihrer Workstation mit Ihrem Ubuntu 14.04-Server verbinden und die verbleibenden Schritte aus diesem Tutorial befolgen.

6. Installieren Sie vim-nox (optional)

In diesem Tutorial verwende ich vi als Texteditor. Das standardmäßige vi-Programm zeigt unter Ubuntu und Debian ein seltsames Verhalten; Um dies zu beheben, installieren wir vim-nox:

apt-get install vim-nox

(Sie müssen dies nicht tun, wenn Sie einen anderen Texteditor wie Joe oder Nano verwenden.)

7. Konfigurieren Sie das Netzwerk

Da der Ubuntu-Installer unser System so konfiguriert hat, dass es seine Netzwerkeinstellungen über DHCP bezieht, müssen wir das jetzt ändern, da ein Server eine statische IP-Adresse haben sollte. Bearbeiten Sie /etc/network/interfaces und passen Sie es an Ihre Bedürfnisse an (in diesem Beispiel-Setup verwende ich die IP-Adresse 192.168.2.251 und die DNS-Server 192.168.1.200, 192.168.1.225 und 8.8.8.8 - ab Ubuntu 12.04 können Sie /etc/resolv.conf nicht mehr direkt bearbeiten, sondern müssen Ihre Nameserver in Ihrer Netzwerkkonfiguration angeben - siehe

man resolvconf

für weitere Details):

vi /etc/network/interfaces

# This file describes the network interfaces available on your system

# and how to activate them. For more information, see interfaces(5).

# The loopback network interface

auto lo

iface lo inet loopback

# The primary network interface

auto eth0

iface eth0 inet static

address 192.168.2.251

netmask 255.255.255.0

network 192.168.2.251

broadcast 192.168.2.255

gateway 192.168.2.254

dns-nameservers 192.168.1.200 192.168.1.225 8.8.8.8 |

Starten Sie dann Ihr Netzwerk neu:

service networking restart

Bearbeiten Sie dann /etc/hosts. Lass es so aussehen:

vi /etc/hosts

127.0.0.1 localhost 192.168.2.251 server1.example.com server1 # The following lines are desirable for IPv6 capable hosts ::1 ip6-localhost ip6-loopback fe00::0 ip6-localnet ff00::0 ip6-mcastprefix ff02::1 ip6-allnodes ff02::2 ip6-allrouters |

Jetzt ausführen

echo server1.example.com > /etc/hostname

service hostname restart

Führen Sie anschließend

aushostname

hostname -f

Beide sollten jetzt server1.example.com anzeigen.

8. Bearbeiten Sie /etc/apt/sources.list und aktualisieren Sie Ihre Linux-Installation

Bearbeiten Sie /etc/apt/sources.list. Kommentieren Sie die Installations-CD aus oder entfernen Sie sie aus der Datei und stellen Sie sicher, dass die Universe- und Multiverse-Repositories aktiviert sind. Es sollte so aussehen:

vi /etc/apt/sources.list

# # deb cdrom:[Ubuntu-Server 14.04 LTS _Trusty Tahr_ - Release amd64 (20140416.2)]/ trusty main restricted #deb cdrom:[Ubuntu-Server 14.04 LTS _Trusty Tahr_ - Release amd64 (20130423.2)]/ trusty main restricted # See http://help.ubuntu.com/community/UpgradeNotes for how to upgrade to # newer versions of the distribution. deb http://de.archive.ubuntu.com/ubuntu/ trusty main restricted deb-src http://de.archive.ubuntu.com/ubuntu/ trusty main restricted ## Major bug fix updates produced after the final release of the ## distribution. deb http://de.archive.ubuntu.com/ubuntu/ trusty-updates main restricted deb-src http://de.archive.ubuntu.com/ubuntu/ trusty-updates main restricted ## N.B. software from this repository is ENTIRELY UNSUPPORTED by the Ubuntu ## team. Also, please note that software in universe WILL NOT receive any ## review or updates from the Ubuntu security team. deb http://de.archive.ubuntu.com/ubuntu/ trusty universe deb-src http://de.archive.ubuntu.com/ubuntu/ trusty universe deb http://de.archive.ubuntu.com/ubuntu/ trusty-updates universe deb-src http://de.archive.ubuntu.com/ubuntu/ trusty-updates universe ## N.B. software from this repository is ENTIRELY UNSUPPORTED by the Ubuntu ## team, and may not be under a free licence. Please satisfy yourself as to ## your rights to use the software. Also, please note that software in ## multiverse WILL NOT receive any review or updates from the Ubuntu ## security team. deb http://de.archive.ubuntu.com/ubuntu/ trusty multiverse deb-src http://de.archive.ubuntu.com/ubuntu/ trusty multiverse deb http://de.archive.ubuntu.com/ubuntu/ trusty-updates multiverse deb-src http://de.archive.ubuntu.com/ubuntu/ trusty-updates multiverse ## N.B. software from this repository may not have been tested as ## extensively as that contained in the main release, although it includes ## newer versions of some applications which may provide useful features. ## Also, please note that software in backports WILL NOT receive any review ## or updates from the Ubuntu security team. deb http://de.archive.ubuntu.com/ubuntu/ trusty-backports main restricted universe multiverse deb-src http://de.archive.ubuntu.com/ubuntu/ trusty-backports main restricted universe multiverse deb http://security.ubuntu.com/ubuntu trusty-security main restricted deb-src http://security.ubuntu.com/ubuntu trusty-security main restricted deb http://security.ubuntu.com/ubuntu trusty-security universe deb-src http://security.ubuntu.com/ubuntu trusty-security universe deb http://security.ubuntu.com/ubuntu trusty-security multiverse deb-src http://security.ubuntu.com/ubuntu trusty-security multiverse ## Uncomment the following two lines to add software from Canonical's ## 'partner' repository. ## This software is not part of Ubuntu, but is offered by Canonical and the ## respective vendors as a service to Ubuntu users. # deb http://archive.canonical.com/ubuntu trusty partner # deb-src http://archive.canonical.com/ubuntu trusty partner ## Uncomment the following two lines to add software from Ubuntu's ## 'extras' repository. ## This software is not part of Ubuntu, but is offered by third-party ## developers who want to ship their latest software. # deb http://extras.ubuntu.com/ubuntu trusty main # deb-src http://extras.ubuntu.com/ubuntu trusty main |

Dann ausführen

apt-get update

um die apt-Paketdatenbank zu aktualisieren und

apt-get upgrade

um die neuesten Updates zu installieren (falls vorhanden). Wenn Sie sehen, dass im Rahmen der Updates ein neuer Kernel installiert wird, sollten Sie das System danach neu starten:

reboot

9. Ändern Sie die Standard-Shell

/bin/sh ist ein symbolischer Link zu /bin/dash, wir brauchen jedoch /bin/bash, nicht /bin/dash. Deshalb machen wir das:

dpkg-reconfigure dash

Dash als Standardsystem-Shell verwenden (/bin/sh)? <-- Nein

Andernfalls schlägt die Installation von ISPConfig fehl.

10. AppArmor deaktivieren

AppArmor ist eine Sicherheitserweiterung (ähnlich wie SELinux), die erweiterte Sicherheit bieten soll. Meiner Meinung nach brauchen Sie es nicht, um ein sicheres System zu konfigurieren, und es verursacht normalerweise mehr Probleme als Vorteile (denken Sie daran, nachdem Sie eine Woche lang Fehler behoben haben, weil ein Dienst nicht wie erwartet funktioniert hat, und dann Sie feststellen, dass alles in Ordnung war, nur AppArmor verursachte das Problem). Daher deaktiviere ich es (dies ist ein Muss, wenn Sie später ISPConfig installieren möchten).

Wir können es wie folgt deaktivieren:

service apparmor stop

update-rc.d -f apparmor remove

apt-get remove apparmor apparmor-utils

11. Synchronisieren Sie die Systemuhr

Es ist eine gute Idee, die Systemuhr mit einem NTP (n Netzwerk t ich bin p rotocol)-Server über das Internet. Einfach ausführen

apt-get install ntp ntpdate

und Ihre Systemzeit wird immer synchron sein.

12. Installieren Sie Postfix, Dovecot, MySQL, phpMyAdmin, rkhunter, binutils

Für die Installation von Postfix müssen wir sendmail beenden und entfernen

service sendmail stop; update-rc.d -f sendmail remove

Jetzt können wir Postfix, Dovecot, MySQL, rkhunter und binutils mit einem einzigen Befehl installieren:

apt-get install postfix postfix-mysql postfix-doc mysql-client mysql-server openssl getmail4 rkhunter binutils dovecot-imapd dovecot-pop3d dovecot-mysql dovecot-sieve sudo

Ihnen werden die folgenden Fragen gestellt:

Neues Passwort für den MySQL-Benutzer „root“:<-- yourrootsqlpassword

Passwort für den MySQL-Benutzer „root“ wiederholen:<-- yourrootsqlpassword

Allgemeine Art der Mailkonfiguration:<-- Internetseite

System-E-Mail-Name:<-- server1.example.com

Öffnen Sie als nächstes die TLS/SSL- und Übermittlungsports in Postfix:

vi /etc/postfix/master.cf

Kommentieren Sie die Abschnitte "submission" und "smtps" wie folgt aus - fügen Sie die Zeile -o smtpd_client_restrictions=permit_sasl_authenticated,reject zu beiden Abschnitten hinzu und lassen Sie alles danach auskommentiert:

[...] submission inet n - - - - smtpd -o syslog_name=postfix/submission -o smtpd_tls_security_level=encrypt -o smtpd_sasl_auth_enable=yes -o smtpd_client_restrictions=permit_sasl_authenticated,reject # -o smtpd_reject_unlisted_recipient=no # -o smtpd_client_restrictions=$mua_client_restrictions # -o smtpd_helo_restrictions=$mua_helo_restrictions # -o smtpd_sender_restrictions=$mua_sender_restrictions # -o smtpd_recipient_restrictions=permit_sasl_authenticated,reject # -o milter_macro_daemon_name=ORIGINATING smtps inet n - - - - smtpd -o syslog_name=postfix/smtps -o smtpd_tls_wrappermode=yes -o smtpd_sasl_auth_enable=yes -o smtpd_client_restrictions=permit_sasl_authenticated,reject # -o smtpd_reject_unlisted_recipient=no # -o smtpd_client_restrictions=$mua_client_restrictions # -o smtpd_helo_restrictions=$mua_helo_restrictions # -o smtpd_sender_restrictions=$mua_sender_restrictions # -o smtpd_recipient_restrictions=permit_sasl_authenticated,reject # -o milter_macro_daemon_name=ORIGINATING [...] |

Danach Postfix neu starten:

service postfix restart

Wir möchten, dass MySQL auf allen Schnittstellen lauscht, nicht nur auf localhost, deshalb bearbeiten wir /etc/mysql/my.cnf und kommentieren die Zeile bind-address =127.0.0.1:

ausvi /etc/mysql/my.cnf

[...] # Instead of skip-networking the default is now to listen only on # localhost which is more compatible and is not less secure. #bind-address = 127.0.0.1 [...] |

Dann starten wir MySQL neu:

service mysql restart

Überprüfen Sie nun, ob das Netzwerk aktiviert ist. Ausführen

netstat -tap | grep mysql

Die Ausgabe sollte so aussehen:

[email protected]:~# netstat -tap | grep mysql

tcp 0 0 *:mysql *:* LISTEN 21298/mysqld

[email protected]:~#

13. Installieren Sie Amavisd-new, SpamAssassin und Clamav

Um amavisd-new, SpamAssassin und ClamAV zu installieren, führen wir

ausapt-get install amavisd-new spamassassin clamav clamav-daemon zoo unzip bzip2 arj nomarch lzop cabextract apt-listchanges libnet-ldap-perl libauthen-sasl-perl clamav-docs daemon libio-string-perl libio-socket-ssl-perl libnet-ident-perl zip libnet-dns-perl

Das ISPConfig 3-Setup verwendet amavisd, das die SpamAssassin-Filterbibliothek intern lädt, sodass wir SpamAssassin stoppen können, um etwas RAM freizugeben:

service spamassassin stop

update-rc.d -f spamassassin remove

14. Installieren Sie Apache2, PHP5, phpMyAdmin, FCGI, suExec, Pear und mcrypt

Apache2, PHP5, phpMyAdmin, FCGI, suExec, Pear und mcrypt können wie folgt installiert werden:

apt-get install apache2 apache2-doc apache2-utils libapache2-mod-php5 php5 php5-common php5-gd php5-mysql php5-imap phpmyadmin php5-cli php5-cgi libapache2-mod-fcgid apache2-suexec php-pear php-auth php5-mcrypt mcrypt php5-imagick imagemagick libapache2-mod-suphp libruby libapache2-mod-python php5-curl php5-intl php5-memcache php5-memcached php5-ming php5-ps php5-pspell php5-recode php5-snmp php5-sqlite php5-tidy php5-xmlrpc php5-xsl memcached snmp

Das PHP5-Mcrypt-Modul muss manuell aktiviert werden:

php5enmod mcrypt

Sie sehen die folgende Frage:

Webserver zur automatischen Neukonfiguration:<-- apache2

Datenbank für phpmyadmin mit dbconfig-common konfigurieren? <-- Nein

Führen Sie dann den folgenden Befehl aus, um die Apache-Module suexec, rewrite, ssl, actions und include (plus dav, dav_fs und auth_digest, wenn Sie WebDAV verwenden möchten) zu aktivieren:

a2enmod suexec rewrite ssl actions include cgi

a2enmod dav_fs dav auth_digest

Als nächstes öffnen Sie /etc/apache2/mods-available/suphp.conf...

vi /etc/apache2/mods-available/suphp.conf

... und kommentieren Sie den Abschnitt

<IfModule mod_suphp.c>

#<FilesMatch "\.ph(p3?|tml)$">

# SetHandler application/x-httpd-suphp

#</FilesMatch>

suPHP_AddHandler application/x-httpd-suphp |

Danach Apache neu starten:

service apache2 restart

Wenn Sie Ruby-Dateien mit der Erweiterung .rb auf Ihren mit ISPConfig erstellten Websites hosten möchten, müssen Sie die Zeile application/x-ruby rb in /etc/mime.types auskommentieren:

vi /etc/mime.types

[...] #application/x-ruby rb [...] |

(Dies wird nur für .rb-Dateien benötigt; Ruby-Dateien mit der Erweiterung .rbx funktionieren sofort.)

Danach Apache neu starten:

service apache2 restart

14.1 Xcache

Xcache ist ein kostenloser und offener PHP-Opcode-Cacher zum Zwischenspeichern und Optimieren von PHP-Zwischencode. Es ähnelt anderen PHP-Opcode-Cachern wie eAccelerator und APC. Es wird dringend empfohlen, eines davon zu installieren, um Ihre PHP-Seite zu beschleunigen.

Xcache kann wie folgt installiert werden:

apt-get install php5-xcache

Starten Sie nun Apache neu:

service apache2 restart

14.2 PHP-FPM

Beginnend mit ISPConfig 3.0.5 gibt es einen zusätzlichen PHP-Modus, den Sie für die Verwendung mit Apache auswählen können:PHP-FPM.

Um PHP-FPM mit Apache zu verwenden, benötigen wir das Apache-Modul mod_fastcgi (bitte nicht mit mod_fcgid verwechseln - sie sind sehr ähnlich, aber Sie können PHP-FPM nicht mit mod_fcgid verwenden). Wir können PHP-FPM und mod_fastcgi wie folgt installieren:

apt-get install libapache2-mod-fastcgi php5-fpm

Stellen Sie sicher, dass Sie das Modul aktivieren und Apache neu starten:

a2enmod actions fastcgi alias

service apache2 restart

14.2 Zusätzliche PHP-Versionen

Ab ISPConfig 3.0.5 ist es möglich, mehrere PHP-Versionen auf einem Server zu haben (wählbar über ISPConfig), die über FastCGI und PHP-FPM ausgeführt werden können. Um zu erfahren, wie Sie zusätzliche PHP-Versionen (PHP-FPM und FastCGI) erstellen und wie Sie ISPConfig konfigurieren, lesen Sie bitte dieses Tutorial:How To Use Multiple PHP Versions (PHP-FPM &FastCGI) With ISPConfig 3 (Ubuntu 12.10) (funktioniert für Ubuntu 14.04).

15. Installieren Sie Mailman

Seit Version 3.0.4 ermöglicht Ihnen ISPConfig auch das Verwalten (Erstellen/Ändern/Löschen) von Mailman-Mailinglisten. Wenn Sie diese Funktion nutzen möchten, installieren Sie Mailman wie folgt:

apt-get install mailman

Wählen Sie mindestens eine Sprache aus, z. B.:

Unterstützte Sprachen:<-- de (Englisch)

Fehlende Seitenliste <-- Ok

Bevor wir Mailman starten können, muss eine erste Mailingliste namens mailman erstellt werden:

newlist mailman

[email protected]:~# newlist mailman

Geben Sie die E-Mail-Adresse der Person ein, die die Liste führt: <-- Administrator-E-Mail-Adresse, z. B. [email protected]

Anfängliches Mailman-Passwort: <-- Admin-Passwort für die Mailman-Liste

Um das Erstellen Ihrer Mailingliste zu abschließen, müssen Sie Ihre /etc/aliases (oder

äquivalente) Datei bearbeiten indem Sie die folgenden Zeilen hinzufügen und möglicherweise das

`newaliases' Programm ausführen:

## mailman mailing list

mailman: "|/var/lib/mailman/mail/mailman post mailman"

mailman-admin: "|/var/lib/mailman/mail/mailman admin mailman"

mailman-bounces: "|/var/lib/mailman/mail/mailman bounces mailman"

mailman-confirm: "|/var/lib/mailman/mail/mailman confirm mailman"

mailman-join: "|/var/lib/mailman/mail/mailman join mailman"

mailman- Leave: "|/var/lib/mailman/mail/mailman leave mailman"

mailman-owner: "|/var/lib/mailman/mail/mailman owner mailman"

mailman-request: "| /var/lib/mailman/mail/mailman request mailman"

mailman-subscribe: "|/var/lib/mailman/mail/mailman subscribe mailman"

mailman-unsubscribe: "|/var/lib/mailman/mail/mailman unsubscribe mailman"

Drücken Sie die Eingabetaste, um den Mailman-Besitzer zu benachrichtigen... <-- ENTER

[E-Mail-geschützt]:~#

Danach /etc/aliases öffnen...

vi /etc/aliases

... und fügen Sie die folgenden Zeilen hinzu:

[...] ## mailman mailing list mailman: "|/var/lib/mailman/mail/mailman post mailman" mailman-admin: "|/var/lib/mailman/mail/mailman admin mailman" mailman-bounces: "|/var/lib/mailman/mail/mailman bounces mailman" mailman-confirm: "|/var/lib/mailman/mail/mailman confirm mailman" mailman-join: "|/var/lib/mailman/mail/mailman join mailman" mailman-leave: "|/var/lib/mailman/mail/mailman leave mailman" mailman-owner: "|/var/lib/mailman/mail/mailman owner mailman" mailman-request: "|/var/lib/mailman/mail/mailman request mailman" mailman-subscribe: "|/var/lib/mailman/mail/mailman subscribe mailman" mailman-unsubscribe: "|/var/lib/mailman/mail/mailman unsubscribe mailman" |

Ausführen

newaliases

anschließend Postfix neu starten:

service postfix restart

Schließlich müssen wir die Mailman-Apache-Konfiguration aktivieren:

ln -s /etc/mailman/apache.conf /etc/apache2/conf-available/mailman.conf

Dies definiert den Alias /cgi-bin/mailman/ für alle Apache vhosts, was bedeutet, dass Sie auf die Mailman-Admin-Oberfläche für eine Liste unter http://

Unter http://

Danach Apache neu starten:

service apache2 restart

Starten Sie dann den Mailman-Daemon:

service mailman start

16. Installieren Sie PureFTPd und Quota

PureFTPd und Quota können mit dem folgenden Befehl installiert werden:

apt-get install pure-ftpd-common pure-ftpd-mysql quota quotatool

Bearbeiten Sie die Datei /etc/default/pure-ftpd-common...

vi /etc/default/pure-ftpd-common

... und stellen Sie sicher, dass der Startmodus auf Standalone eingestellt ist und setzen Sie VIRTUALCHROOT=true:

[...] STANDALONE_OR_INETD=standalone [...] VIRTUALCHROOT=true [...] |

Jetzt konfigurieren wir PureFTPd so, dass FTP- und TLS-Sitzungen zugelassen werden. FTP ist ein sehr unsicheres Protokoll, da alle Passwörter und alle Daten im Klartext übertragen werden. Durch die Verwendung von TLS kann die gesamte Kommunikation verschlüsselt werden, wodurch FTP viel sicherer wird.

Wenn Sie FTP- und TLS-Sitzungen zulassen möchten, führen Sie

ausecho 1 > /etc/pure-ftpd/conf/TLS

Um TLS verwenden zu können, müssen wir ein SSL-Zertifikat erstellen. Ich erstelle es in /etc/ssl/private/, also erstelle ich zuerst dieses Verzeichnis:

mkdir -p /etc/ssl/private/

Anschließend können wir das SSL-Zertifikat wie folgt generieren:

openssl req -x509 -nodes -days 7300 -newkey rsa:2048 -keyout /etc/ssl/private/pure-ftpd.pem -out /etc/ssl/private/pure-ftpd.pem

Ländername (2-Buchstaben-Code) [AU]:<-- Geben Sie Ihren Ländernamen ein (z. B. "DE").

Name des Bundesstaates oder der Provinz (vollständiger Name) [Some-State]:<-- Geben Sie den Namen Ihres Bundesstaates oder der Provinz ein.

Ortsname (z. B. Stadt) []:<-- Geben Sie Ihre Stadt ein.

Name der Organisation (z. B. Firma) [Internet Widgits Pty Ltd]:<-- Geben Sie den Namen Ihrer Organisation ein (z. B. den Namen Ihrer Firma).

Name der Organisationseinheit (z. B. Abteilung) []:<-- Geben Sie den Namen Ihrer Organisationseinheit ein (z. B. "IT-Abteilung").

Allgemeiner Name (z. B. IHR Name) []:<-- Geben Sie den vollständig qualifizierten Domänennamen des Systems ein (z. B. "server1.example.com").

E-Mail-Adresse []:<-- Geben Sie Ihre E-Mail-Adresse ein.

Ändern Sie die Berechtigungen des SSL-Zertifikats:

chmod 600 /etc/ssl/private/pure-ftpd.pem

Starten Sie dann PureFTPd neu:

service pure-ftpd-mysql restart

Bearbeiten Sie /etc/fstab. Meine sieht so aus (ich habe ,usrjquota=quota.user,grpjquota=quota.group,jqfmt=vfsv0 zur Partition mit dem Einhängepunkt / hinzugefügt):

vi /etc/fstab

# /etc/fstab: static file system information. # # Use 'blkid' to print the universally unique identifier for a # device; this may be used with UUID= as a more robust way to name devices # that works even if disks are added and removed. See fstab(5). # # <file system> <mount point> <type> <options> <dump> <pass> /dev/mapper/server1--vg-root / ext4 errors=remount-ro,usrjquota=quota.user,grpjquota=quota.group,jqfmt=vfsv0 0 1 # /boot was on /dev/sda1 during installation UUID=9b8299f1-b2a2-4231-9ba1-4540fad76b0f /boot ext2 defaults 0 2 /dev/mapper/server1--vg-swap_1 none swap sw 0 0 |

Führen Sie die folgenden Befehle aus, um Kontingente zu aktivieren:

mount -o remount /

quotacheck -avugm

quotaon -avug

17. Installieren Sie den BIND-DNS-Server

BIND kann wie folgt installiert werden:

apt-get install bind9 dnsutils

18. Installieren Sie Vlogger, Webalizer und AWstats

Vlogger, Webalizer und AWstats können wie folgt installiert werden:

apt-get install vlogger webalizer awstats geoip-database libclass-dbi-mysql-perl

Danach /etc/cron.d/awstats öffnen...

vi /etc/cron.d/awstats

... und alles in dieser Datei auskommentieren:

#MAILTO=root #*/10 * * * * www-data [ -x /usr/share/awstats/tools/update.sh ] && /usr/share/awstats/tools/update.sh # Generate static reports: #10 03 * * * www-data [ -x /usr/share/awstats/tools/buildstatic.sh ] && /usr/share/awstats/tools/buildstatic.sh |

19. Jailkit installieren

Jailkit wird nur benötigt, wenn Sie SSH-Benutzer chrooten möchten. Es kann wie folgt installiert werden (Wichtig:Jailkit muss vor ISPConfig installiert werden - es kann nicht nachträglich installiert werden!):

apt-get install build-essential autoconf automake1.9 libtool flex bison debhelper binutils-gold

cd /tmp

wget http://olivier.sessink.nl/jailkit/jailkit-2.17.tar.gz

tar xvfz jailkit-2.17.tar.gz

cd jailkit-2.17

./debian/rules binary

Sie können nun das Jailkit .deb-Paket wie folgt installieren:

cd ..

dpkg -i jailkit_2.17-1_*.deb

rm -rf jailkit-2.17*

20. Fail2ban installieren

Dies ist optional, wird aber empfohlen, da der ISPConfig-Monitor versucht, das Protokoll anzuzeigen:

apt-get install fail2ban

Damit fail2ban PureFTPd und Dovecot überwacht, erstellen Sie die Datei /etc/fail2ban/jail.local:

vi /etc/fail2ban/jail.local

[pureftpd] enabled = true port = ftp filter = pureftpd logpath = /var/log/syslog maxretry = 3 [dovecot-pop3imap] enabled = true filter = dovecot-pop3imap action = iptables-multiport[name=dovecot-pop3imap, port="pop3,pop3s,imap,imaps", protocol=tcp] logpath = /var/log/mail.log maxretry = 5 [postfix-sasl] enabled = true port = smtp filter = postfix-sasl logpath = /var/log/mail.log maxretry = 3 |

Erstellen Sie dann die folgenden zwei Filterdateien:

vi /etc/fail2ban/filter.d/pureftpd.conf

[Definition] failregex = .*pure-ftpd: \(.*@<HOST>\) \[WARNING\] Authentication failed for user.* ignoreregex = |

vi /etc/fail2ban/filter.d/dovecot-pop3imap.conf

[Definition] failregex = (?: pop3-login|imap-login): .*(?:Authentication failure|Aborted login \(auth failed|Aborted login \(tried to use disabled|Disconnected \(auth failed|Aborted login \(\d+ authentication attempts).*rip=(?P<host>\S*),.* ignoreregex = |

Fügen Sie die fehlende Ignoreregex-Zeile in der postfix-sasl-Datei hinzu:

echo "ignoreregex =" >> /etc/fail2ban/filter.d/postfix-sasl.conf

Danach fail2ban neu starten:

service fail2ban restart

21 Installieren Sie SquirrelMail

Um den SquirrelMail-Webmail-Client zu installieren, führen Sie

ausapt-get install squirrelmail

Konfigurieren Sie dann SquirrelMail:

squirrelmail-configure

Wir müssen SquirrelMail mitteilen, dass wir Dovecot-IMAP/-POP3 verwenden:

SquirrelMail Konfiguration : Lesen Sie: config.php (1.4.0)

---------------------------------------------- ------------------------

Hauptmenü --

1. Organisationseinstellungen

2. Servereinstellungen

3. Ordner-Standardeinstellungen

4. Allgemeine Optionen

5. Themen

6. Adressbücher

7. Botschaft des Tages (MOTD)

8. Plugins

9. Datenbank

10. Sprachen

D. Festlegen vordefinierter Einstellungen für bestimmte IMAP-Server

C Farbe einschalten

S Daten speichern

Q Beenden

Befehl >> <-- D

SquirrelMail-Konfiguration : Lesen Sie: config.php

---------------------- ------------------------------

Während wir SquirrelMail entwickelt haben, haben wir einige

Einstellungen entdeckt die mit einigen Servern besser funktionieren, die mit anderen nicht so

gut funktionieren. Wenn Sie Ihren IMAP-Server auswählen, legt diese Option

einige vordefinierte Einstellungen für diesen Server fest.

Bitte beachten Sie müssen noch durchgehen und sicherstellen, dass

alles richtig ist. Das ändert nicht alles. Es sind

nur einige Einstellungen, die dadurch geändert werden.

Bitte wählen Sie Ihren IMAP-Server aus:

bincimap = Binc IMAP Server

courier = Courier IMAP Server

cyrus = Cyrus IMAP Server

dovecot = Dovecot Secure IMAP server

exchange = Microsoft Exchange IMAP-Server

hmailserver = hMailServer

macosx = Mac OS X Mailserver

mercury32 = Mercury/32

uw br = IMAP-Server der Universität Washington /> gmail = IMAP Zugriff auf Google Mail (Gmail) Konten

beenden = Nichts ändern

Befehl >> <-- dovecot

SquirrelMail Konfiguration : Lesen Sie: config.php

-------------------------------------- -------------------

Während wir SquirrelMail entwickelt haben, haben wir einige

Einstellungen entdeckt, die besser mit einigen Servern funktionieren, die nicht funktionieren so

gut mit anderen. Wenn Sie Ihren IMAP-Server auswählen, legt diese Option

einige vordefinierte Einstellungen für diesen Server fest.

Bitte beachten Sie müssen noch durchgehen und sicherstellen, dass

alles richtig ist. Das ändert nicht alles. Es sind

nur einige Einstellungen, die dadurch geändert werden.

Bitte wählen Sie Ihren IMAP-Server aus:

bincimap = Binc IMAP Server

courier = Courier IMAP Server

cyrus = Cyrus IMAP Server

dovecot = Dovecot Secure IMAP server

exchange = Microsoft Exchange IMAP-Server

hmailserver = hMailServer

macosx = Mac OS X Mailserver

mercury32 = Mercury/32

uw br = IMAP-Server der Universität Washington /> gmail = IMAP-Zugriff auf Google Mail (Gmail) Konten

beenden = Nichts ändern

Befehl >> dovecot

imap_server_type = dovecot

Default_Folder_prefix =

trash_folker =trash

sent_folder =send

entworfen_folder =entworfen

show_prefix_option =false

default_sub_of_inbox =false

show_contain_ssubfuls_ssubfers_ssubfers_s.> optional_del imiter = erkennen

delete_folder = false

Drücke eine Taste um fortzufahren... <-- drücke eine Taste

SquirrelMail Configuration : Read: config .php (1.4.0)

--------------------------------------------------- ------------------

Hauptmenü --

1. Organisationseinstellungen

2. Servereinstellungen

3. Ordner-Standardeinstellungen

4. Allgemeine Optionen

5. Themen

6. Adressbücher

7. Botschaft des Tages (MOTD)

8. Plugins

9. Datenbank

10. Sprachen

D. Festlegen vordefinierter Einstellungen für bestimmte IMAP-Server

C Farbe einschalten

S Daten speichern

Q Beenden

Befehl >> <-- S

SquirrelMail-Konfiguration : Lesen Sie: config.php (1.4.0)

---------------------- -----------------------------------

Hauptmenü --

1. Organisationseinstellungen

2. Servereinstellungen

3. Ordner-Standardeinstellungen

4. Allgemeine Optionen

5. Themen

6. Adressbücher

7. Botschaft des Tages (MOTD)

8. Plugins

9. Datenbank

10. Sprachen

D. Festlegen vordefinierter Einstellungen für bestimmte IMAP-Server

C Farbe einschalten

S Daten speichern

Q Beenden

Befehl >> <-- Q

Jetzt werden wir SquirrelMail so konfigurieren, dass Sie es von Ihren (durch ISPConfig erstellten) Websites aus verwenden können, indem Sie die Aliase /squirrelmail oder /webmail verwenden. Wenn Ihre Website also www.example.com ist, können Sie über www.example.com/squirrelmail oder www.example.com/webmail auf SquirrelMail zugreifen.

Die Apache-Konfiguration von SquirrelMail befindet sich in der Datei /etc/squirrelmail/apache.conf, aber diese Datei wird von Apache nicht geladen, da sie sich nicht im Verzeichnis /etc/apache2/conf-available/ befindet. Deshalb erstellen wir einen Symlink namens squirrelmail.conf im /etc/apache2/conf-available/-Verzeichnis, der auf /etc/squirrelmail/apache.conf zeigt, und laden Apache anschließend neu:

cd /etc/apache2/conf-available/

ln -s ../../squirrelmail/apache.conf squirrelmail.conf

service apache2 reload

Öffnen Sie nun /etc/apache2/conf.d/squirrelmail.conf...

vi /etc/apache2/conf-available/squirrelmail.conf

... und fügen Sie dem Container

[...]

<Directory /usr/share/squirrelmail>

Options FollowSymLinks

<IfModule mod_php5.c>

AddType application/x-httpd-php .php

php_flag magic_quotes_gpc Off

php_flag track_vars On

php_admin_flag allow_url_fopen Off

php_value include_path .

php_admin_value upload_tmp_dir /var/lib/squirrelmail/tmp

php_admin_value open_basedir /usr/share/squirrelmail:/etc/squirrelmail:/var/lib/squirrelmail:/etc/hostname:/etc/mailname

php_flag register_globals off

</IfModule>

<IfModule mod_dir.c>

DirectoryIndex index.php

</IfModule>

# access to configtest is limited by default to prevent information leak

<Files configtest.php>

order deny,allow

deny from all

allow from 127.0.0.1

</Files>

</Directory>

[...] |

Create the directory /var/lib/squirrelmail/tmp...

mkdir /var/lib/squirrelmail/tmp

... and make it owned by the user www-data:

chown www-data /var/lib/squirrelmail/tmp

Next we need to enable the squirrelmail with apache2.

a2enconf squirrelmail

Reload Apache again:

service apache2 reload

That's it already - /etc/apache2/conf-available/squirrelmail.conf defines an alias called /squirrelmail that points to SquirrelMail's installation directory /usr/share/squirrelmail.

You can now access SquirrelMail from your web site as follows:

http://192.168.2.251/squirrelmail

http://www.example.com/squirrelmail

You can also access it from the ISPConfig control panel vhost (after you have installed ISPConfig, see the next chapter) as follows (this doesn't need any configuration in ISPConfig):

http://server1.example.com:8080/squirrelmail

If you'd like to use the alias /webmail instead of /squirrelmail, simply open /etc/apache2/conf-available/squirrelmail.conf...

vi /etc/apache2/conf-available/squirrelmail.conf

... and add the line Alias /webmail /usr/share/squirrelmail:

Alias /squirrelmail /usr/share/squirrelmail Alias /webmail /usr/share/squirrelmail [...] |

Then reload Apache:

service apache2 reload

Now you can access Squirrelmail as follows:

http:// 192.168.2.251/webmail

http://www.example.com/webmail

http://server1.example.com:8080/webmail (after you have installed ISPConfig, see the next chapter)

If you'd like to define a vhost like webmail.example.com where your users can access SquirrelMail, you'd have to add the following vhost configuration to /etc/apache2/conf-available/squirrelmail.conf:

vi /etc/apache2/conf-available/squirrelmail.conf

[...] <VirtualHost 1.2.3.4:80> DocumentRoot /usr/share/squirrelmail ServerName webmail.example.com </VirtualHost> |

Make sure you replace 1.2.3.4 with the correct IP address of your server. Of course, there must be a DNS record for webmail.example.com that points to the IP address that you use in the vhost configuration. Also make sure that the vhost webmail.example.com does not exist in ISPConfig (otherwise both vhosts will interfere with each other!).

Now reload Apache...

service apache2 reload

... and you can access SquirrelMail under http://webmail.example.com!

22. Optional:Script to cross-check the installations.

I have introduced a script here which will verify, whether you have made any typos error. This will verify that all the necessary installations are completed as per the tutorial. Script is as follows:

#!/bin/bash ################################################################################################################################################### ################################################################################################################################################### #### ##### #### This script is created by Srijan Kishore to cross-check the complete installation of tutorial ##### #### ##### ################################################################################################################################################### ################################################################################################################################################### cd /tmp ################################################################################################################################################### #### Installations done in Tutorial ##### ################################################################################################################################################### echo "amavisd-new apache2 apache2-doc apache2-suexec apache2-utils apt-listchanges arj autoconf automake1.9 awstats bind9 binutils bison build-essential bzip2 cabextract clamav clamav-daemon clamav-docs daemon debhelper dnsutils dovecot-imapd dovecot-mysql dovecot-pop3d dovecot-sieve fail2ban flex geoip-database getmail4 imagemagick jailkit libapache2-mod-fastcgi libapache2-mod-fcgid libapache2-mod-php5 libapache2-mod-python libapache2-mod-suphp libauthen-sasl-perl libclass-dbi-mysql-perl libio-socket-ssl-perl libio-string-perl libnet-dns-perl libnet-ident-perl libnet-ldap-perl libruby libtool lzop mailman mcrypt memcached mysql-client mysql-server nomarch ntp ntpdate openssl php5 php5-cgi php5-cli php5-common php5-curl php5-fpm php5-gd php5-imagick php5-imap php5-intl php5-mcrypt php5-memcache php5-memcached php5-ming php5-mysql php5-ps php5-pspell php5-recode php5-snmp php5-sqlite php5-tidy php5-xcache php5-xmlrpc php5-xsl php-auth phpmyadmin php-pear postfix postfix-doc postfix-mysql rkhunter spamassassin squirrelmail sudo unzip vlogger webalizer zip zoo" > tutorial_install ################################################################################################################################################## #### List of all packages installed by you on your server ##### ################################################################################################################################################## dpkg -l |grep ii| cut -d ' ' -f3 > server_installed ################################################################################################################################################## #### Difference between the tutorial & your server's installation ##### ################################################################################################################################################## diff server_installed tutorial_install | grep ">" | cut -d ' ' -f2 > missing_packages if [ $? -eq 0 ] echo "You missed to install these packages ` cat missing_packages` " then echo "You need to install these packages. To install these packages you need to run the command apt-get install package_name" echo " You can cross check the particular installation as follows: dpkg -l | grep package_name | cut -d ' ' -f3 If it is showing the package_name then you can ignore the package." else echo "Congratulations you have installed all the packages successfully" fi rm -rf missing_packages server_installed tutorial_install

chmod +x ubuntu_package_check.sh

./ubuntu_package_check.sh

23. Install ISPConfig 3

To install ISPConfig 3 from the latest released version, do this:

cd /tmp

wget http://www.ispconfig.org/downloads/ISPConfig-3-stable.tar.gz

tar xfz ISPConfig-3-stable.tar.gz

cd ispconfig3_install/install/

The next step is to run

php -q install.php

This will start the ISPConfig 3 installer. The installer will configure all services like Postfix, Dovecot, etc. for you. A manual setup as required for ISPConfig 2 (perfect setup guides) is not necessary.

[email protected]:/tmp/ispconfig3_install/install# php -q install.php

--------------------------------------------------------------------------------

_____ ___________ _____ __ _ ____

|_ _/ ___| ___ \ / __ \ / _(_) /__ \

| | \ `--.| |_/ / | / \/ ___ _ __ | |_ _ __ _ _/ /

| | `--. \ __/ | | / _ \| '_ \| _| |/ _` | |_ |

_| |_/\__/ / | | \__/\ (_) | | | | | | | (_| | ___\ \

\___/\____/\_| \____/\___/|_| |_|_| |_|\__, | \____/

__/ |

|___/

--------------------------------------------------------------------------------

>> Initial configuration

Operating System:14.04 UNKNOWN

Following will be a few questions for primary configuration so be careful.

Default values are in [brackets] and can be accepted with

Tap in "quit" (without the quotes) to stop the installer.

Select language (en,de) [en]: <-- ENTER

Installation mode (standard,expert) [standard]: <-- ENTER

Full qualified hostname (FQDN) of the server, eg server1.domain.tld [server1.example.com]: <-- ENTER

MySQL server hostname [localhost]: <-- ENTER

MySQL root username [root]: <-- ENTER

MySQL root password []: <-- yourroot sqlpassword

MySQL database to create [dbispconfig]: <-- ENTER

MySQL charset [utf8]: <-- ENTER

Generating a 4096 bit RSA private key

............................................................................++

.....................++

writing new private key to 'smtpd.key'

-----

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [AU]: <-- ENTER

State or Province Name (full name) [Some-State]: <-- ENTER

Locality Name (eg, city) []: <-- ENTER

Organization Name (eg, company) [Internet Widgits Pty Ltd]: <-- ENTER

Organizational Unit Name (eg, section) []: <-- ENTER

Common Name (e.g. server FQDN or YOUR name) []: <-- ENTER

Email Address []: <-- ENTER

Configuring Jailkit

Configuring Dovecot

Configuring Spamassassin

Configuring Amavisd

Configuring Getmail

Configuring Pureftpd

Configuring BIND

Configuring Apache

Configuring Vlogger

Configuring Apps vhost

Configuring Bastille Firewall

Configuring Fail2ban

Installing ISPConfig

ISPConfig Port [8080]: <-- ENTER

Do you want a secure (SSL) connection to the ISPConfig web interface (y,n) [y]: <-- ENTER

Generating RSA private key, 4096 bit long modulus

..........++

......++ e is 65537 (0x10001)

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [AU]: <-- ENTER

State or Province Name (full name) [Some-State]: <-- ENTER

Locality Name (eg, city) []: <-- ENTER

Organization Name (eg, company) [Internet Widgits Pty Ltd]: <-- ENTER

Organizational Unit Name (eg, section) []: <-- ENTER

Common Name (e.g. server FQDN or YOUR name) []: <-- ENTER

Email Address []: <-- ENTER

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []: <-- ENTER

An optional company name []: <-- ENTER

writing RSA key

Configuring DBServer

Installing ISPConfig crontab

no crontab for root

no crontab for getmail

Restarting services ...

Rather than invoking init scripts through /etc/init.d, use the service(8)

utility, e.g. service mysql restart

Since the script you are attempting to invoke has been converted to an

Upstart job, you may also use the stop(8) and then start(8) utilities,

e.g. stop mysql ; start mysql. The restart(8) utility is also available.

mysql stop/waiting

mysql start/running, process 2817

* Stopping Postfix Mail Transport Agent postfix

/usr/sbin/postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

...done.

* Starting Postfix Mail Transport Agent postfix

postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

/usr/sbin/postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

/usr/sbin/postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

/usr/sbin/postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

/usr/sbin/postconf: warning: /etc/postfix/main.cf: und efined parameter: virtual_mailbox_limit_maps

/usr/sbin/postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

/usr/sbin/postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

/usr/sbin/postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

/usr/sbin/postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

/usr/sbin/postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

/usr/sbin/postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

/usr/sbin/postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

/usr/sbin/postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

/usr/sbin/postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

/usr /sbin/postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

/usr/sbin/postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

/usr/sbin/postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

...done.

Stopping amavisd: amavisd-new.

Starting amavisd: amavisd-new.

* Stopping ClamAV daemon clamd

...done.

* Starting ClamAV daemon clamd

...done.

Rather than invoking init scripts through /etc/init.d, use the service(8)

utility, e.g. service dovecot restart

Since the script you are attempting to invoke has been converted to an

Upstart job, you may also use the stop(8) and then start(8) utilities,

e.g. stop dovecot ; start dovecot. The restart(8) utility is also available.

dovecot stop/waiting

dovecot start/running, process 3962

* Restarting web server apache2

[Fri Apr 26 00:55:00 2013] [warn] NameVirtualHost *:443 has no VirtualHosts

[Fri Apr 26 00:55:00 2013] [warn] NameVirtualHost *:80 has no VirtualHosts

[Fri Apr 26 00:55:01 2013] [warn] NameVirtualHost *:443 has no VirtualHosts

[Fri Apr 26 00:55:01 2013] [warn] NameVirtualHost *:80 has no VirtualHosts

... waiting ...done.

Restarting ftp server: Running: /usr/sbin/pure-ftpd-mysql-virtualchroot -l mysql:/etc/pure-ftpd/db/mysql.conf -l pam -A -b -u 1000 -D -H -Y 1 -E -8 UTF-8 -O clf:/var/log/pure-ftpd/transfer.log -B

Installation completed.

[email protected]:/tmp/ispconfig3_install/install#

The installer automatically configures all underlying services, so no manual configuration is needed.

You now also have the possibility to let the installer create an SSL vhost for the ISPConfig control panel, so that ISPConfig can be accessed using https:// instead of http://. To achieve this, just press ENTER when you see this question:Do you want a secure (SSL) connection to the ISPConfig web interface (y,n) [y]:.

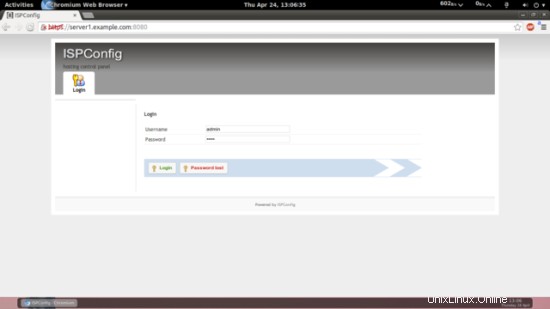

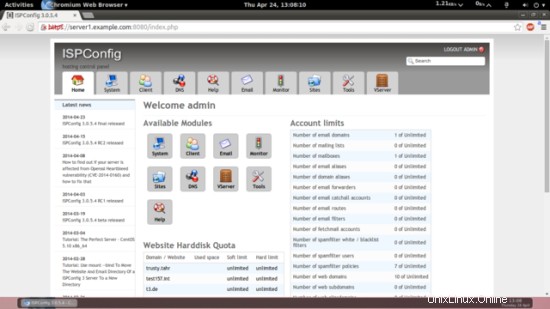

Afterwards you can access ISPConfig 3 under http(s)://server1.example.com:8080/ or http(s)://192.168.2.251:8080/ ( http or https depends on what you chose during installation). Log in with the username admin and the password admin (you should change the default password after your first login):

The system is now ready to be used.

ISPConfig 3 Manual

In order to learn how to use ISPConfig 3, I strongly recommend to download the ISPConfig 3 Manual.

On more than 300 pages, it covers the concept behind ISPConfig (admin, resellers, clients), explains how to install and update ISPConfig 3, includes a reference for all forms and form fields in ISPConfig together with examples of valid inputs, and provides tutorials for the most common tasks in ISPConfig 3. It also lines out how to make your server more secure and comes with a troubleshooting section at the end.

ISPConfig Monitor App For Android

With the ISPConfig Monitor App, you can check your server status and find out if all services are running as expected. You can check TCP and UDP ports and ping your servers. In addition to that you can use this app to request details from servers that have ISPConfig installed (please note that the minimum installed ISPConfig 3 version with support for the ISPConfig Monitor App is 3.0.3.3! ); these details include everything you know from the Monitor module in the ISPConfig Control Panel (e.g. services, mail and system logs, mail queue, CPU and memory info, disk usage, quota, OS details, RKHunter log, etc.), and of course, as ISPConfig is multiserver-capable, you can check all servers that are controlled from your ISPConfig master server.

For download and usage instructions, please visit http://www.ispconfig.org/ispconfig-3/ispconfig-monitor-app-for-android/.

Additional Notes

OpenVZ

If the Ubuntu server that you've just set up in this tutorial is an OpenVZ container (virtual machine), you should do this on the host system (I'm assuming that the ID of the OpenVZ container is 101 - replace it with the correct VPSID on your system):

VPSID=101

for CAP in CHOWN DAC_READ_SEARCH SETGID SETUID NET_BIND_SERVICE NET_ADMIN SYS_CHROOT SYS_NICE CHOWN DAC_READ_SEARCH SETGID SETUID NET_BIND_SERVICE NET_ADMIN SYS_CHROOT SYS_NICE

do

vzctl set $VPSID --capability ${CAP}:on --save

done

Links

- Ubuntu:http://www.ubuntu.com/

- ISPConfig:http://www.ispconfig.org/