Heute zeigen wir Ihnen, wie Sie herausfinden, was die cPanel-Ports sind, und wie Sie Ihre Firewall konfigurieren, damit alle Ihre Control Panel-basierten Webdienste normal funktionieren.

Diese Systemports werden unter anderem für viele wichtige Bereiche Ihrer Webhosting-Dienste wie E-Mail, Named, MySQL und HTTP verwendet.

In dieser Mini-Wissensdatenbank, die Teil unseres Hauptbeitrags zu cPanel-Hosting-Artikeln ist, erfahren Sie auch, wie Sie Ihre cPanel-E-Mail-Ports sowie allgemeine cPanel-Ports auf RHEL-, CentOS- und CloudLinux-Servern konfigurieren, auf denen CSF und APF Firewall ausgeführt werden. Beginnen wir mit den lustigen Dingen, indem wir die offenen Standardports des cpanels auflisten.

Liste der cPanel-Ports

Bei der Installation von cPanel (Systemsteuerung) und WHM (Webhost-Manager) sind standardmäßig viele Dienste installiert. Es liegt an Ihnen, Ihrem Systemadministrator oder Webhosting-Unternehmen, die gesamte Software, die Sie nicht verwenden, zu überprüfen und zu deinstallieren, da aktivere Dienste bedeuten, dass mehr Systemressourcen für diese Dienste bestimmt sind und mehr Dienste durch Angriffe ausgenutzt werden können.

| Port | Dienst |

|---|---|

| 20 | Alternativer FTP-Port und Übertragungsprotokoll |

| 21 | FTP (Dateiübertragungsprotokoll) |

| 22 | SSH-Port (Secure Shell) |

| 25 | SMTP |

| 26 | Alternativer SMTP-Port |

| 37 | rdate-Daemon |

| 43 | whois-Server |

| 53 | BIND-DNS-Server |

| 80 | http-Server |

| 110 | POP3-Damon |

| 113 | Kennung |

| 143 | IMAP-E-Mail-Port |

| 443 | https (http über SSL für SSL-Zertifikate) |

| 465 | SMTP, sicherer SSL/TLS-Port |

| 579 | cPHulk-Sicherheitstool |

| 783 | SpamAssassin™-Daemon |

| 873 | rsync-Daemon |

| 993 | IMAP über SSL |

| 995 | POP3 über SSL |

| 2077 | WebDAV-Dienst |

| 2078 | WebDAV-Dienst über SSL |

| 2079 | CalDAV und CardDAV |

| 2080 | CalDAV und CardDAV über SSL |

| 2082 | cPanel-Anmeldeport |

| 2083 | cPanel-Anmeldung über SSL |

| 2086 | WHM-Anmeldung (Webhost-Manager) |

| 2087 | WHM-Anmeldung über SSL |

| 2089 | cPanel-Lizenzprüfung |

| 2095 | Webmail |

| 2096 | Webmail über SSL |

| 3306 | MySQL |

Firewall-Konfiguration

Bitte überprüfen Sie diese Schritte sorgfältig, um zu vermeiden, dass Sie von Ihrem Server ausgeschlossen werden. Stellen Sie sicher, dass Sie die IP Ihrer öffentlichen Internetverbindung auf die Whitelist setzen, bevor Sie die endgültigen Firewall-Regeln anwenden. Schließen Sie niemals Ihr Linux-Terminal (Befehlszeile) und halten Sie Ihren Shell-Zugriff auf Ihren Server immer offen, während Sie Ihr Firewall-Setup konfigurieren und testen.

Diese Firewall kann nur eingerichtet werden, wenn Sie direkten Root-Zugriff auf einen dedizierten Server oder Cloud-VPS als Ihre Hosting-Umgebung haben … bei gemeinsam genutzten und Reseller-Hosting-Plänen wie Joomla-Hosting, WordPress-Webhosting, Magento-Hosting usw. sind wahrscheinlich nicht nützlich, da sie dies tun keinen Root-Zugriff auf Ihren Server anbieten.

ConfigServer hat eine großartige Firewall namens CSF entwickelt, die eine vollständig anpassbare Shell- und WHM-Firewall-Verwaltungsschnittstelle bietet, mit der Sie Ihre iptables-Regeln einfach bearbeiten, neu starten, stoppen und starten können. Aber um ehrlich zu sein, ist es mehr als eine einfache iptables-Firewall, es ist eine Firewall mit vollständiger Paketprüfung, ein System zur Erkennung von Eindringlingen und auch eine Sicherheitsanwendung für Linux-Server.

CSF-Firewall installieren

wget https://download.configserver.com/csf.tgz tar -xzf csf.tgz cd csf & ./install.cpanel.sh

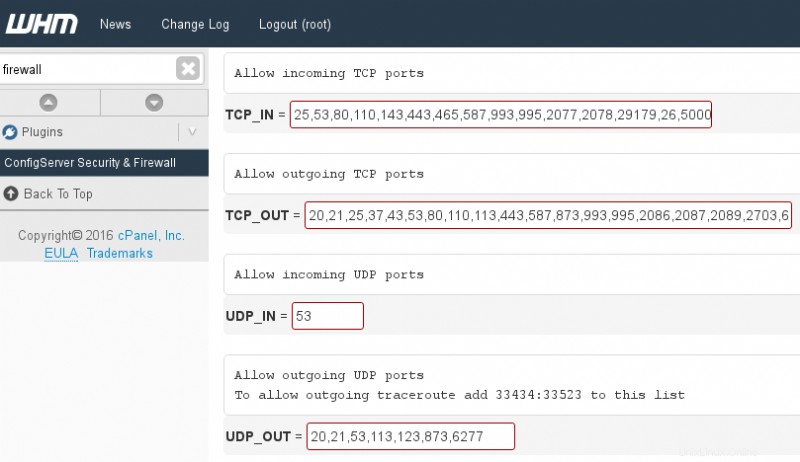

Wechseln Sie zu WHM>> Plugins>> ConfigServer &Firewall

Sehr wichtig, um Ihre Firewall-Einstellungen zu testen, müssen Sie TESTING =„1“ halten, auf diese Weise können Sie sich innerhalb weniger Minuten wieder anmelden, wenn Sie von Ihrem eigenen Server blockiert werden, nachdem der CSF-Cron die ipables-Regeln gelöscht hat nur für den Fall, dass Sie die Ports in der Firewall nicht richtig konfiguriert haben.

# Testing flag - enables a CRON job that clears iptables incase of # configuration problems when you start csf. This should be enabled until you # are sure that the firewall works - i.e. incase you get locked out of your # server! Then do remember to set it to 0 and restart csf when you're sure # everything is OK. Stopping csf will remove the line from /etc/crontab # # lfd will not start while this is enabled TESTING = "1"

Die Port-Variablen sind wie unten zu sehen:

# Allow incoming TCP ports TCP_IN = "22,25,26,53,80,110,143,443,465,587,993,995,2077,2078" # Allow outgoing TCP ports TCP_OUT = "20,21,22,25,26,37,43,53,80,110,113,443,587,873,993,995,2086,2087,2089,2703" # Allow incoming UDP ports UDP_IN = "53" # Allow outgoing UDP ports # To allow outgoing traceroute add 33434:33523 to this list UDP_OUT = "20,21,53,113,873,6277"

Dies ist eine grundlegende cPanel-Port-Firewall-Konfiguration. Sie sollten die CSF-Dokumentation lesen, um Ihre Firewall richtig zu konfigurieren, da sie viele weitere Optionen zum Sichern und Härten Ihrer Server-Ports sowie eingehender und ausgehender Verbindungen umfasst. Sie können auch unsere vollständige CSF-Firewall-Installationsanleitung für cPanel-Server lesen, falls Sie Zweifel haben, wie Sie einen Port in CSF öffnen.

Konfigurieren von Ports auf der APF Firewall

Die APF-Firewall ist eine weitere Alternative zur CSF-Firewall, war schon vor CSF da und ist ein Front-End-Dienst für die netfilter/iptables-Firewall. Genau wie CSF ist es nicht nur eine Firewall-Verwaltungslösung, sondern eine Server-Sicherheitssuite.

APF-Firewall installieren

wget http://www.rfxn.com/downloads/apf-current.tar.gz tar -xvpzf apf-current.tar.gz cd apf-* sh ./install.sh

Jetzt, da Ihre APF-Firewall installiert ist, konfigurieren wir sie.

nano -w /etc/apf/conf.apf

Suchen Sie nach der Variable „DEVEL_MODE“ und stellen Sie sicher, dass sie auf 1 gesetzt ist, bis Sie mit Ihren Firewall-Einstellungen zufrieden sind.

# !!! Do not leave set to (1) !!! # When set to enabled; 5 minute cronjob is set to stop the firewall. Set # this off (0) when firewall is determined to be operating as desired. DEVEL_MODE="1"

Lassen Sie uns nun die Ports konfigurieren, die für TCP- und UDP-Variablen benötigt werden:

# Configure inbound (ingress) accepted services. This is an optional # feature; services and customized entries may be made directly to an ip's # virtual net file located in the vnet/ directory. Format is comma separated # and underscore separator for ranges. # # Common inbound (ingress) TCP ports IG_TCP_CPORTS="22,25,26,53,80,110,143,443,465,587,993,995,2077,2078" # Common inbound (ingress) UDP ports IG_UDP_CPORTS="53" # Outbound (egress) filtering EGF="1" # Common outbound (egress) TCP ports EG_TCP_CPORTS="20,21,22,25,26,37,43,53,80,110,113,443,587,873,993,995,2086,2087,2089,2703" # Common outbound (egress) UDP ports EG_UDP_CPORTS="20,21,53,113,873,6277"

Sobald Sie fertig sind, starten Sie APF neu, um die Änderungen zu übernehmen:

service apf restart

Dies ist nur eine grundlegende APF-Firewall-Konfiguration, Sie sollten die APF-Dokumentation lesen und Ihre iptables-Firewall sorgfältig überprüfen und neu konfigurieren, um sie Ihren eigenen Bedürfnissen anzupassen.

Schlussfolgerung

Wie wir in diesem Beitrag gesehen haben, bieten sowohl CSF- als auch APF-Firewalls eine solide Lösung für iptables-Regeln und Serversicherheitsmanagement, wir empfehlen jedoch immer CSF als erste Lösung, da es häufiger aktualisiert wird als die APF-Firewall und es sich um eine Firewall handelt, die gebaut wurde für die cPanel-Plattform.

Weiterführende Literatur:

- So überprüfen Sie, ob die Ports auf cPanel geöffnet sind