Ein LDAP-Server (openldap-servers) sollten zuerst mit Softwarepaketen (oder natürlich über die Befehlszeile) installiert werden.

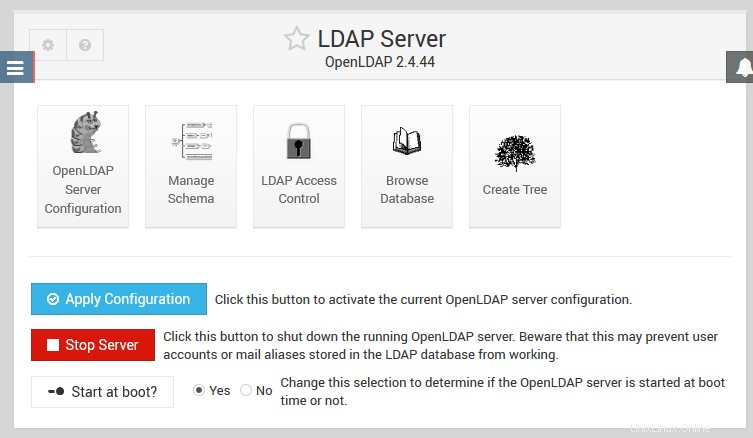

Mit diesem Modul können Sie den OpenLDAP-Verzeichnisserver konfigurieren und Objekte in seiner Datenbank verwalten. Angenommen, Sie haben den LDAP-Server auf demselben System wie Webmin installiert, zeigt die Hauptseite Symbole zum Bearbeiten der Serverkonfiguration und zum Verwalten der Datenbank. Wenn das Modul so konfiguriert ist, dass es mit einem entfernten LDAP-Server kommuniziert, zeigt es stattdessen nur Symbole für den Zugriff auf die Datenbank.

Sie können steuern, ob ein lokaler oder ein Remote-Server verwendet wird, indem Sie auf den Link Module Config klicken. Nur bei der Verwaltung eines lokalen Servers sind Seiten verfügbar, um Konfigurationsdateien zu bearbeiten und den OpenLDAP-Serverprozess zu stoppen, zu starten und neu zu starten.

Wenn Sie nach einer Möglichkeit suchen, Unix-Benutzer und -Gruppen in Ihrer LDAP-Datenbank zu verwalten, probieren Sie stattdessen das Modul „LDAP-Benutzer und -Gruppen“ in der Kategorie „Webmin-System“ aus. Verwenden Sie zum Konfigurieren eines Systems zum Abrufen von Benutzern und Gruppen von einem lokalen oder Remote-LDAP-Server das LDAP-Client-Modul, das sich ebenfalls in der Kategorie „System“ befindet.

-

LDAP-Serverseite

LDAP-Serverseite

Inhalt

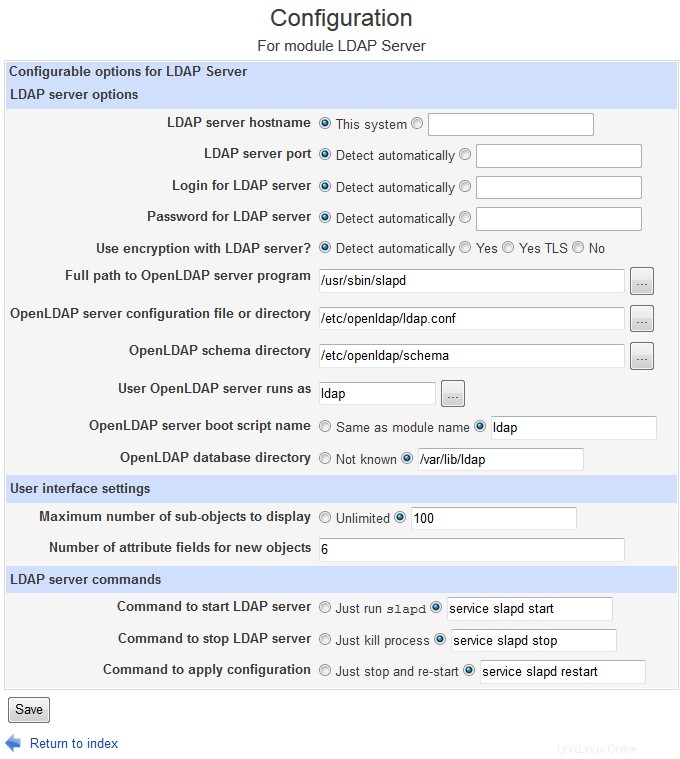

Modulkonfiguration

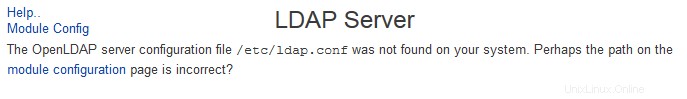

Um das LDAP-Server-Modul verwenden zu können, muss es in Webmin konfiguriert werden. Die Modulkonfiguration Link oben links tut dies.

-

LDAP-Server falsch konfiguriertes Modul

LDAP-Server falsch konfiguriertes Modul

Das erste, was Sie natürlich sicherstellen müssen, ist der Speicherort der LDAP-Konfigurationsdateien auf dem Server.

- OpenLDAP-Serverkonfigurationsdatei oder -verzeichnis die wahrscheinlich auf das Verzeichnis /etc/openldap/slapd.d gesetzt wird

- Befehl zum Starten des LDAP-Servers kann auf service slapd start gesetzt werden

- Befehl zum Stoppen des LDAP-Servers kann auf service slapd stop gesetzt werden

- Befehl zum Übernehmen der Konfiguration kann auf service slapd restart gesetzt werden

-

Modulkonfiguration für LDAP-Server

Modulkonfiguration für LDAP-Server

Standardinhalt von /etc/openldap/ldap.conf sieht so aus:

# LDAP Defaults # See ldap.conf(5) for details # This file should be world readable but not world writable. #BASE dc=example,dc=com #URI ldap://ldap.example.com ldap://ldap-master.example.com:666 #SIZELIMIT 12 #TIMELIMIT 15 #DEREF never TLS_CACERTDIR /etc/openldap/certs

Somit ist TLS_CACERTDIR der einzige definierte Parameter.

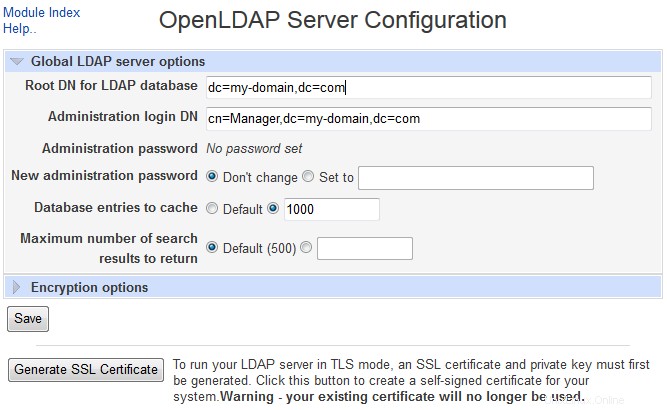

OpenLDAP-Serverkonfiguration

-

LDAP-Server-Konfigurationsbildschirm

LDAP-Server-Konfigurationsbildschirm

Auf dieser Seite können Sie globale Einstellungen für Ihren OpenLDAP-Server konfigurieren, z. B. den Root-DN für die Datenbank, die Administratoranmeldung, Cache-Größen und SSL-Zertifikate. Die am häufigsten geänderten Felder sind :

- Root-DN für LDAP-Datenbank

- In dieses Feld geben Sie den DN (Distinguished Name) ein, unter dem alle Objekte in Ihrer LDAP-Datenbank gespeichert werden müssen. Normalerweise sollte es in etwas geändert werden, das dem Namen Ihres Unternehmens oder Ihrer Organisation entspricht, z. B. dc=yourcompany,dc=com. Sie können jedoch alles eingeben, solange es korrekt formatiert ist.

- Administrations-Login-DN

- Dies ist praktisch der Root-Benutzer für Ihre LDAP-Datenbank. Es sollte ein DN unter Ihrem Stammsatz im obigen Feld sein, z. B. cn=Manager,dc=yourcompany,dc=com.

- Admin-Passwort

- Dieses Feld zeigt das aktuelle Passwort (möglicherweise verschlüsselt) und eine Option zur Eingabe eines neuen. Wenn Sie das Passwort ändern, verwendet das Modul es automatisch, wenn es sich mit der Datenbank verbindet, um Änderungen vorzunehmen.

Alle auf dieser Seite vorgenommenen Änderungen werden erst wirksam, wenn auf der Hauptseite des Moduls auf die Schaltfläche Konfiguration anwenden geklickt wird.

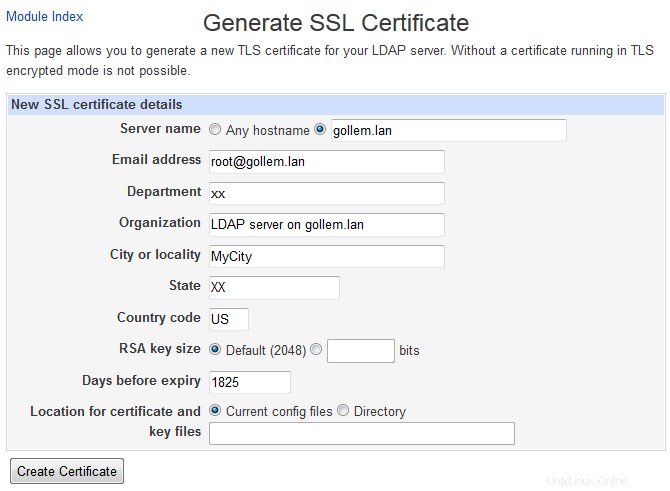

Wenn Sie möchten, dass Ihr LDAP-Server TLS-verschlüsselte Verbindungen akzeptiert, müssen Sie zuerst ein SSL-Zertifikat und einen öffentlichen Schlüssel generieren. Dies kann weitgehend automatisiert werden, indem Sie unten auf der Seite auf die Schaltfläche SSL-Zertifikat generieren klicken.

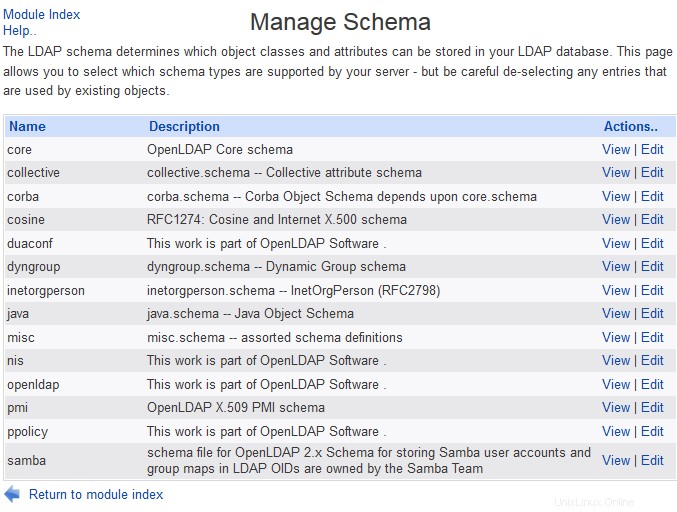

Schema verwalten

-

LDAP-Schema verwalten

LDAP-Schema verwalten

Das LDAP-Schema bestimmt, welche Objektklassen und Attribute in Ihrer LDAP-Datenbank gespeichert werden können. Auf dieser Seite können Sie auswählen, welche Schematypen von Ihrem Server unterstützt werden, indem Sie das Kontrollkästchen neben jedem Schemadateinamen verwenden. Nachdem Sie Änderungen vorgenommen haben, klicken Sie auf Speichern, um die OpenLDAP-Konfigurationsdatei zu aktualisieren, und dann auf der Hauptseite auf Konfiguration anwenden, um sie zu aktivieren.

Seien Sie jedoch vorsichtig, wenn Sie vorhandene Schemadateien abwählen, da dies Ihren LDAP-Server beschädigen kann, wenn bereits Objekte in der Datenbank vorhanden sind, die die in diesen Dateien definierten Attribute verwenden. Das Kernschema, das die grundlegendsten LDAP-Klassen enthält, kann nicht deselektiert werden.

Die Reihenfolge der Schemas ist wichtig, da spätere Schemas nur auf zuvor definierte Attribute verweisen können. Sie können die Liste mit den Aufwärts- und Abwärtspfeilen auf dieser Seite neu ordnen, aber auch dies sollte mit Vorsicht bei bestehenden Schemas erfolgen, um eine Beschädigung der LDAP-Datenbank zu vermeiden.

Um zu sehen, welche Klassen und Attribute ein Schema definiert, klicken Sie auf den View-Link. Wenn Sie mit dem Schemaformat vertraut sind und eine Datei bearbeiten möchten, klicken Sie stattdessen auf Bearbeiten.

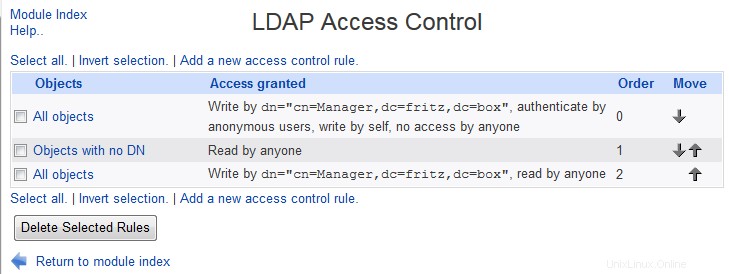

LDAP-Zugriffskontrolle

LDAP-Zugriffssteuerung

LDAP-Zugriffssteuerung Standardmäßig erlaubt ein LDAP-Server jedem LDAP-Client, der eine Verbindung herstellen kann, alle Objekte und Attribute in der Datenbank zu lesen. Allerdings kann nur der Benutzer mit Administratorrechten Aktualisierungen durchführen. Dies ist jedoch möglicherweise nicht ideal für Netzwerke mit Benutzern mit unterschiedlichen Vertrauensstufen, sodass Sie mit OpenLDAP verschiedenen Benutzern auf verschiedenen Teilen der Datenbank unterschiedliche Zugriffsstufen gewähren können.

Diese Seite listet alle derzeit definierten Zugriffskontrollregeln auf, falls vorhanden. Um eine neue zu erstellen, klicken Sie auf den Link Neue Zugriffssteuerungsregel hinzufügen. Um mehrere Regeln auf einmal zu entfernen, aktivieren Sie die Kästchen daneben und klicken Sie auf die Schaltfläche Ausgewählte Regeln löschen. Um die Reihenfolge der Regeln zu ändern, verwenden Sie die Aufwärts- und Abwärtspfeile auf der rechten Seite der Tabelle.

Wie bei den meisten anderen Konfigurationsänderungen des LDAP-Servers werden Zugriffskontrollregeln erst wirksam, wenn Konfiguration übernehmen Schaltfläche auf der Hauptseite des Moduls angeklickt wird.

Datenbank durchsuchen

Konfiguration

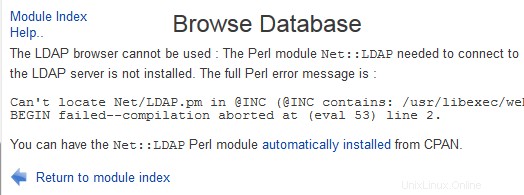

Wenn ein notwendiges Perl-Modul fehlt, erhalten Sie möglicherweise eine Fehlermeldung:

-

Perl-Modul fehlt; Lassen Sie Webmin einfach mit CPAN installieren

Perl-Modul fehlt; Lassen Sie Webmin einfach mit CPAN installieren

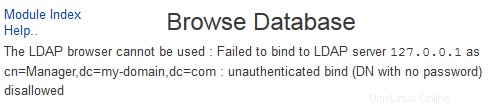

Nach der Installation einer Menge Perl-Module (einfach auf Automatisch installieren klicken) erscheint der nächste Fehler:

-

Kein Zugriff wegen Dummy-Domain

Kein Zugriff wegen Dummy-Domain

Geben Sie also eine gültige (lokale) Domain ein und generieren Sie erneut ein SSL-Zertifikat mit Webmin.

-

Serverzertifikat erstellen

Serverzertifikat erstellen

Durchsuchen

Auf dieser Seite können Sie durch die Hierarchie der Objekte in Ihrer LDAP-Datenbank navigieren, Objekte erstellen und entfernen und ihre Attribute bearbeiten. Der DN für das verwaltete Objekt wird immer im Feld Browsing angezeigt – um schnell zu einem anderen Objekt zu navigieren, geben Sie einen neuen DN ein und klicken Sie auf Anzeigen. Um sich in der Hierarchie nach oben zu bewegen, klicken Sie auf „Übergeordnete Elemente durchsuchen“.

Der Rest der Seite ist in zwei Tabs unterteilt :

- Untergeordnete Objekte

- Diese Tabelle listet alle Objekte unter dem aktuellen auf. Sie können ein Unterobjekt bearbeiten, indem Sie auf seinen DN klicken, oder Objekte löschen, indem Sie sie markieren und auf die Schaltfläche Ausgewählte untergeordnete Objekte entfernen klicken. Um den DN eines Unterobjekts zu ändern, klicken Sie auf den Link Umbenennen und geben Sie einen neuen DN in das erscheinende Feld ein.

Wenn Sie auf Neues Unterobjekt hinzufügen klicken, wird ein Formular zum Eingeben der Details eines neuen leeren Objekts unter dem aktuellen angezeigt.

- Objektattribute

- Diese Tabelle listet alle Attribute des aktuellen Objekts auf. Um die Werte von einem zu bearbeiten, klicken Sie rechts auf den Link Bearbeiten. Aktivieren Sie zum Löschen von Attributen die Kästchen daneben und klicken Sie dann auf die Schaltfläche Ausgewählte Attribute entfernen. In beiden Fällen erzwingt der LDAP-Server Einschränkungen für zulässige und erforderliche Attribute für die Klasse des Objekts.

Ein neues Attribut kann erstellt werden, indem Sie auf den Link Attribut zu Objekt hinzufügen klicken, der ein Feld zur Eingabe eines Namens und Werts anzeigt.

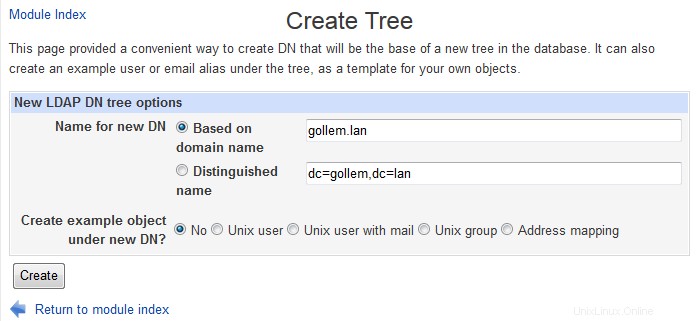

Baum erstellen

-

Baumseite erstellen

Baumseite erstellen

Probleme

- bdb_db_open:Warnung - Keine DB_CONFIG-Datei im Verzeichnis /var/lib/openldap-data gefunden:(2) Erwarten Sie schlechte Leistung für Suffix

- Abhilfe

- cp /usr/share/openldap-servers/DB_CONFIG.example /var/lib/ldap/DB_CONFIG

chown ldap.ldap /var/lib/ldap/DB_CONFIG