In dieser Zeit, in der jeder versucht, seine Informationen und seinen Schutz zu gewährleisten, hören wir eine beträchtliche Menge über das TOR-Netzwerk . Einige singen Beifall, während andere es als einen Apparat für Gauner betrachten. In diesem Artikel geben wir Ihnen die Arbeitsstandards von TOR, indem wir ebenso seine Vorlieben und Nachteile darstellen.

WAS IST DAS TOR-NETZWERK?

TOR bleibt für The Onion Router, und es ist eine gemeinnützige Vereinigung, die sich darauf konzentriert, den Schutz und die Unsichtbarkeit von Internet-Clients im Web zu gewährleisten. Das TOR-Netzwerk soll Regierungen oder Privatunternehmen davon abhalten, Sie im Auge zu behalten.

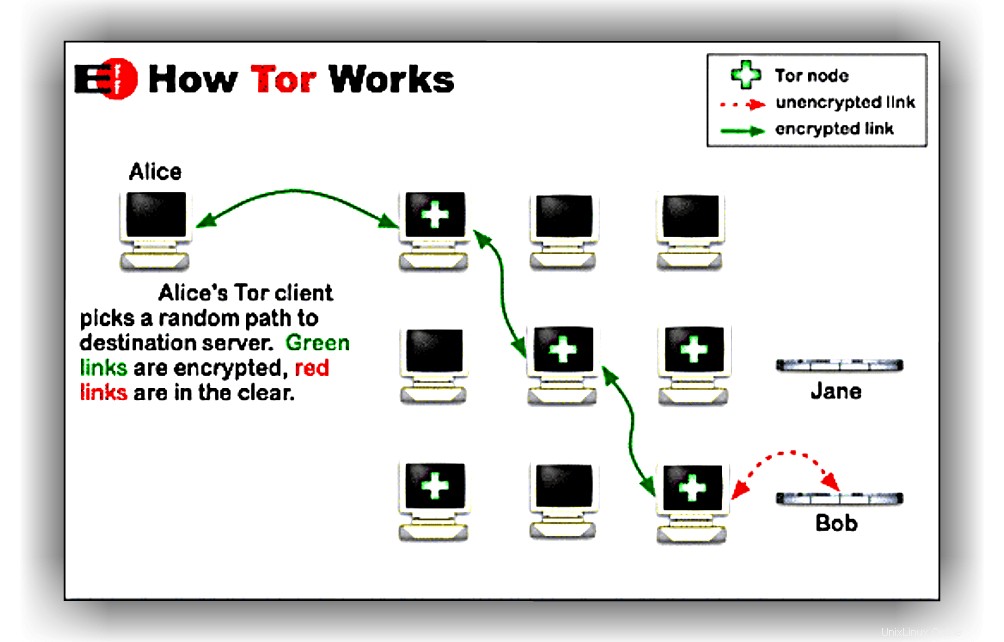

Angesichts dieser Wahrnehmung funktioniert das TOR-Netzwerk, indem es durch verschiedene Transferschwerpunkte zu Ihrer Organisation geht, die von einer großen Anzahl von Freiwilligen auf der ganzen Welt betreut werden. Auf diese Weise ist es aufgrund seiner dezentralen Natur schwierig, das TOR-Netzwerk frontal anzugreifen.

Die TOR Das Netzwerk hängt von zwei Hauptstandards ab, insbesondere dem Produkt, das es Ihnen ermöglicht, sich mit dem Netzwerk zu verbinden, und den Freiwilligen, die Server auf der ganzen Welt anbieten.

WER HAT DAS TOR-NETZWERK ERSTELLT?

Die TOR-Innovation wurde von der US-Marine zusammengestellt und das Verteidigungsministerium finanzierte das Unternehmen zu mehr als 60 %. Eine weitere Finanzierung stammt von Organisationen, die Schutz gewährleisten, zum Beispiel der EFF, Schriftstellervereinigungen und Lobbyisten-Versammlungen. Das TOR-Netzwerk startete 2002 richtig durch, als Designer in einer Zeit, in der Internet-Clients ihre Daten ohne ihre Zustimmung für nichts aus eigener Tasche gaben, ein Arrangement der Namenlosigkeit anbieten wollten.

Wenn wir Ihnen eine Platte umsonst anbieten, sind Sie an diesem Punkt der Gegenstand! Heute TOR ist eine völlig autonome Vereinigung und das Unternehmen ist Open Source mit dem Ziel, dass jeder den Code sehen kann und Recht hat, dass er von grundlegender Bedeutung ist.

TORs Innovation basiert auf dem angeblichen Onion Routing, das von Michael G. Reed, Paul F. Syverson und David M. Goldschlag entwickelt wurde in den 1990er Jahren und wird von der US Navy beansprucht. Beachten Sie, dass wir über Innovation sprechen und nicht über das TOR-Projekt.

Das letzte wurde von Syverson, Roger Dingledine und Nick Mathewson erstellt und es wurde offiziell als TOR-Venture bezeichnet. Es wurde am 20. September 2012 präsentiert und angetrieben. Im Jahr 2004 entließ die US Navy die TOR Code, der ab sofort von der Gruppe produziert wird, umsonst.

WAS IST ZWIEBELN-ROUTING?

Onion Routing ist eine anonyme Korrespondenzstrategie über ein Netzwerk. Die Nachrichten sind dauerhaft verschlüsselt und werden über Netzwerk-Hubs, sogenannte Onions-Router, gesendet. Sie werden das Zwiebelbild im TOR-Netzwerk regelmäßig beobachten, dies hat jedoch nichts mit dem Gemüse zu tun. Diese Zwiebel spielt auf die unterschiedlichen Verschlüsselungsschichten an, die die Nachrichten sicherstellen. An dem Punkt, an dem Daten an TOR gesendet werden, werden sie bei anonymen Übertragungen einige Male nacheinander verschlüsselt und neu codiert.

Jede Übergabe enthält eine Verschlüsselungsstufe, die sich ändert, wenn sie die folgende Übertragung erreicht. Der grundsätzliche Vorteil dieser Verschlüsselung ist, dass die Lenkung absolut unmerklich ist.

Nichtsdestotrotz sichert das TOR-Netzwerk den Austausch nicht, wenn sie das Netzwerk verlassen. Ebenso bietet TOR eine anständige Unklarheit, wenn Sie es mit anderen Verschlüsselungsgeräten verwenden. Darüber hinaus ist der prinzipielle Nachteil von TOR seine schrittweise Vorgehensweise, da die Daten verschiedene Übertragungen durchlaufen müssen, bevor sie ihr Ziel erreichen.

WAS SIND DIE ZWIEBELN-ROUTER?

Die computergestützten Übertragungen werden als Router oder Hubs bezeichnet. Sie beziehen die Bewegung aus dem TOR-Netzwerk und tauschen sie aus. Die authentische Seite von TOR bietet eine detaillierte Aufzeichnung darüber, wie sie funktioniert. Es gibt 3 Arten von Übertragungen, die Sie im erweiterten Netzwerk senden können, nämlich die mittlere Übergabe, die Ertragsübergabe und die Verlängerung.

Für höchste Sicherheit durchläuft jede TOR-Bewegung diese 3 Transfers, bevor sie ihr Ziel erreicht. Die ersten 2 sind zwischengeschaltete Transfers, die die Bewegung erhalten und sie in eine andere Übergabe umwandeln.

Moderate Transfers verbessern die Geschwindigkeit und Herzlichkeit des TOR-Netzwerks und halten den Übergabeinhaber der mittleren Person davon ab, als Quelle der Aktivität anerkannt zu werden.

Die moderate Übergabe weist Kunden darauf hin, dass es für sie zugänglich ist, sich damit zu assoziieren und ihre Assoziationsgeschwindigkeit zu erhöhen.

Wenn also ein Mann das TOR-Netzwerk für schädliche Übungen nutzt, wird die IP-Adresse der Übergabe der mittleren Person nicht als Quelle der Aktivität angesehen. In Anbetracht dessen, was gesagt wurde, gehen Sie kein Risiko ein, wenn Sie eine TOR-Übertragung einer mittleren Person von Ihrem PC aus vorschlagen müssen.

Urlaubsübertragung ist eine andere Geschichte. Die Übertragung passiert die Aktivität, bevor sie ihr Ziel erreicht. Die Ertragsübergabe wird das gesamte TOR-Netzwerk warnen und alle Kunden können es nutzen. Da die TOR-Aktivität durch diese Übertragung hinausgeht, wird die IP-Adresse dieser Übergabe als Quelle der Bewegung angesehen.

Dementsprechend kann eine schädliche Nutzung durch diese Ertragsübergabe dem Inhaber dieser Übergabe vorgeworfen werden. Rechteinhaber müssen sich darüber im Klaren sein, dass sie das Ziel von Urheberrechtsverbänden und Regierungen sind. Für den Fall, dass Sie diese Art von Problemen lieber vermeiden möchten, wird an dieser Stelle aus Sicherheitsgründen die Verwendung der Halbwegsübertragung empfohlen.

Endlich sind Spans computergestützte Übertragungen, die im Netzwerk nicht wahrnehmbar sind. Das Gerüst ist grundlegend in den Nationen, die die offenen TOR-Transfers zusammenstellen. Wenn alles erledigt ist, können Sie problemlos ein erweitertes Gerüst auf Ihrem PC versenden.

IST DAS TOR-NETZWERK DAS RICHTIGE FÜR SIE?

Während Sie diesen Artikel lesen, haben Sie höchstwahrscheinlich das Gefühl, dass TOR die Erwartungen an die Sicherheit des Schutzes übertrifft. Darüber hinaus können wir sagen, dass es sich um ein anständiges Gerät handelt. Wie dem auch sei, an der Basis sollte TOR die Flexibilität der Artikulation gewährleisten und sich der Kontrolle in Nationen wie Saudi-Arabien entziehen oder China . Für den Fall, dass Sie ein Blogger in diesen Nationen sind, ermöglicht Ihnen das TOR-Netzwerk zu diesem Zeitpunkt, die Blockade benachbarter ISPs zu umgehen und auf alle im Internet verfügbaren Daten zuzugreifen. Es ermöglicht Autoren außerdem, sicher zu kommunizieren, um zu verhindern, dass die Regierung sie einstellt.

VERSTECKTE SERVICES ODER.ONION-SITES VON TOR

Das TOR-Netzwerk ermöglicht nicht nur eine sichere Korrespondenz, es ermöglicht auch, dass Inhalte auf Servern bereitgestellt werden, die ausschließlich computergestützte Verbindungen erkennen. Jeder kennt die Gebietsschemas in .com , .Organisation , .data , und so weiter. In jedem Fall bietet das TOR-Netzwerk Gebietsschemata an, die mit der Erweiterung .onion enden. Diese Orte sind angeblich verschleierte Verwaltungen und bieten Inhalt, der im Standard-Web nicht auffällt. Beispielsweise nutzte die Bühne der Seidenstraße diese .onion-Ziele, um Waffen, Drogen usw. anzubieten.

Außerdem verwenden diese verborgenen Verwaltungen keine Ausgangstransfers (da sie sich in TORs befinden), sodass es äußerst schwierig ist, Besucher dieser Ziele zu erkennen. Undenkbar ist es jedenfalls nicht, da es ausreicht, dass der TOR-Server streng darauf ausgelegt ist, dass wir die Besucher erkennen können.

MÜSSEN SIE TOR VERWENDEN?

TOR ist ein anständiges Gerät, um Ihren Schutz und Ihre Geheimhaltung zu gewährleisten, aber es ist weit entfernt von der Vollendung. Die Hauptsache ist, dass die Regierungen beginnen, Austrittstransfers akribisch zu überwachen, und wenn sie Sie zu diesem Zeitpunkt identifizieren, werden Sie zu einem Hauptziel.

Hinzu kommt der grundlegende Nachteil von TOR ist die Allmählichkeit der Assoziation, die hin und wieder katastrophal ist . Hin und wieder ist die Assoziation so langsam, dass sie merklich unbrauchbar wird.

Es wurde gesagt, dass das TOR-Netzwerk sicher ist , aber dies ist nicht die Situation für Ihr Programm. Für den Fall, dass Sie nicht auf Nummer sicher gehen, wenden Sie sich an ein Büro wie die NSA kann die Informationen in Ihrem Programm und die Nutzung von TOR erfassen Netzwerk wird nicht mehr verwendet, da sie die Möglichkeit haben, das Programm zu verfolgen.

ABSCHLIESSENDES URTEIL

Wenn Nutzer des TOR-Netzwerks häufig das Ziel von Behörden sind, werden Sie mit dem VPN nie Probleme haben . Tatsächlich können Sie die IP-Adresse so oft ändern, wie Sie möchten, und Sie können auch Server auswählen, die weltweit verteilt sind. Das TOR Das Netzwerk ermöglicht Ihnen eine gewisse Anonymität, aber das VPN ermöglicht Ihnen die uneingeschränkte Nutzung des Internets und gilt als die beste Definition der Meinungsfreiheit.