LUKS (Linux Unified Key Setup) ist die De-facto-Standardverschlüsselungsmethode, die auf Linux-basierten Systemen verwendet wird. Während das Debian-Installationsprogramm durchaus in der Lage ist, einen LUKS-Container zu erstellen, fehlt ihm die Fähigkeit, einen bereits vorhandenen zu erkennen und daher wiederzuverwenden. In diesem Artikel sehen wir, wie wir dieses Problem umgehen können, indem wir das „DVD1“-Installationsprogramm verwenden und es im „erweiterten“ Modus ausführen.

In diesem Tutorial lernen Sie :

- Wie installiert man Debian im „erweiterten Modus“

- So laden Sie die zusätzlichen Module des Installationsprogramms, die zum Entsperren eines vorhandenen LUKS-Geräts erforderlich sind

- So führen Sie die Installation auf einem vorhandenen LUKS-Container durch

- Wie man einen Eintrag in der crypttab-Datei des neu installierten Systems hinzufügt und dessen initramfs regeneriert

So installieren Sie Debian auf einem vorhandenen LUKS-Container

So installieren Sie Debian auf einem vorhandenen LUKS-Container Softwareanforderungen und verwendete Konventionen

| Kategorie | Anforderungen, Konventionen oder verwendete Softwareversion |

|---|---|

| System | Debian |

| Software | Keine spezielle Software erforderlich |

| Andere | Der Debian-DVD-Installer |

| Konventionen | # – erfordert, dass bestimmte Linux-Befehle mit Root-Rechten ausgeführt werden, entweder direkt als Root-Benutzer oder durch Verwendung von sudo Befehl$ – erfordert, dass gegebene Linux-Befehle als normaler nicht-privilegierter Benutzer ausgeführt werden |

Das Problem:Wiederverwendung eines bestehenden LUKS-Containers

Wie wir bereits gesagt haben, ist der Debian-Installer perfekt in der Lage, die Distribution auf einem LUKS-Container zu erstellen und zu installieren (ein typisches Setup ist LVM auf LUKS), kann jedoch derzeit keinen bereits vorhandenen

erkennen und öffnen; Warum brauchen wir diese Funktion? Angenommen, wir haben beispielsweise bereits einen LUKS-Container manuell erstellt, mit einigen Verschlüsselungseinstellungen, die nicht vom Installationsprogramm der Distribution angepasst werden können, oder stellen Sie sich vor, wir haben ein logisches Volume im Container, das wir nicht zerstören möchten (vielleicht es enthält einige Daten); Durch die Verwendung des Standardverfahrens des Installationsprogramms wären wir gezwungen, einen neuen LUKS-Container zu erstellen und somit den vorhandenen zu zerstören. In diesem Tutorial werden wir sehen, wie wir dieses Problem mit wenigen zusätzlichen Schritten umgehen können.

Herunterladen des DVD-Installationsprogramms

Um die in diesem Tutorial beschriebenen Aktionen ausführen zu können, müssen wir den Debian-DVD-Installer herunterladen und verwenden, da er einige Bibliotheken enthält, die in netinstall nicht verfügbar sind Ausführung. Um das Installationsabbild per Torrent herunterzuladen, können wir je nach Architektur unserer Maschine einen der folgenden Links verwenden:

- 64-Bit

- 32-Bit

Über die obigen Links können wir die Torrent-Dateien herunterladen, die wir verwenden können, um das Image des Installationsprogramms zu erhalten. Was wir herunterladen müssen, ist die DVD1 Datei. Um die Installations-ISO zu erhalten, müssen wir einen Torrent-Client als Übertragung verwenden . Sobald das Bild heruntergeladen ist, können wir es verifizieren, indem wir den entsprechenden SHA256SUM herunterladen und SHA256SUM.sign Dateien und befolgen Sie dieses Tutorial, um die Integrität eines ISO-Images einer Linux-Distribution zu überprüfen. Wenn wir fertig sind, können wir das Image auf einen Träger schreiben, der als Boot-Gerät verwendet werden kann:entweder eine (DVD oder USB), und unsere Maschine davon booten.

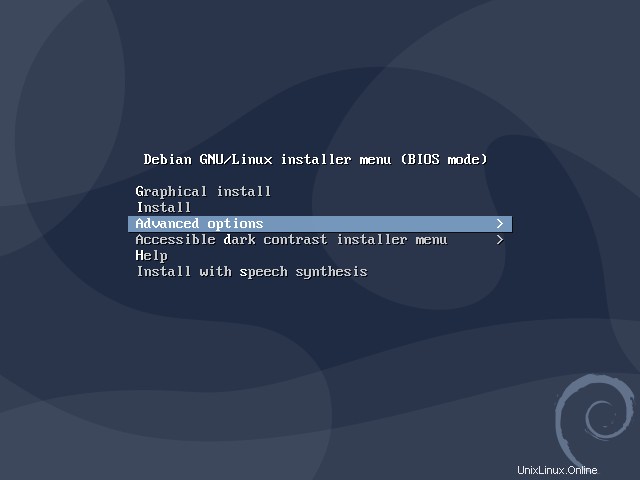

Verwendung des erweiterten Installationsmodus

Wenn wir die Maschine mit dem von uns vorbereiteten Gerät booten, sollten wir das folgende syslinux visualisieren Menü:

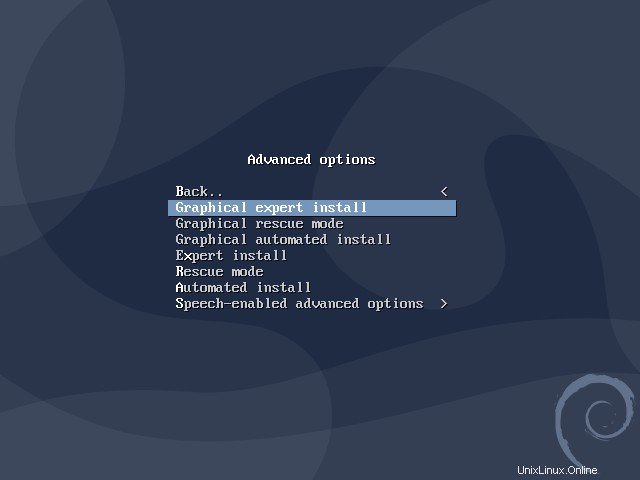

Wir wählen die Erweiterten Optionen -Eintrag und dann Grafische Experteninstallation (oder Experteninstallation wenn wir den ncurses-basierten Installer verwenden wollen, der weniger Ressourcen verbraucht):

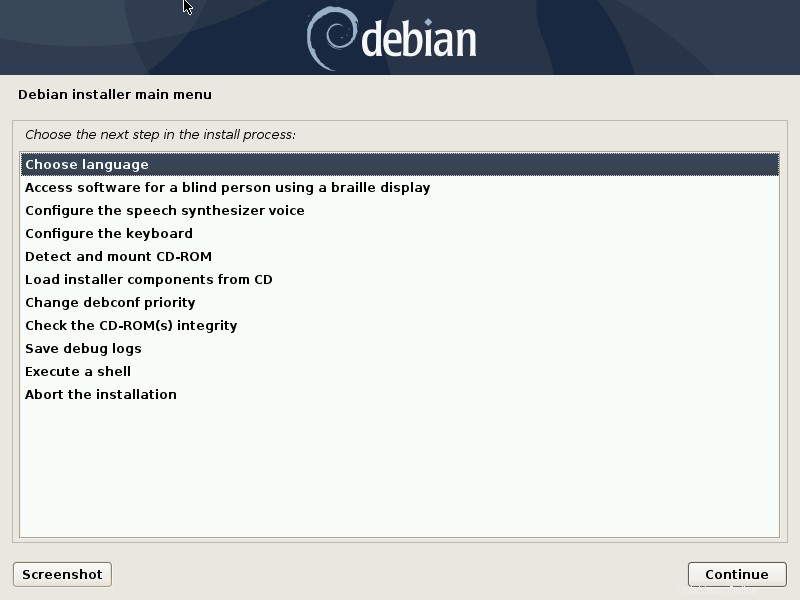

Sobald wir den Menüeintrag ausgewählt und bestätigt haben, startet der Installer und wir zeigen die Liste der Installationsschritte an:

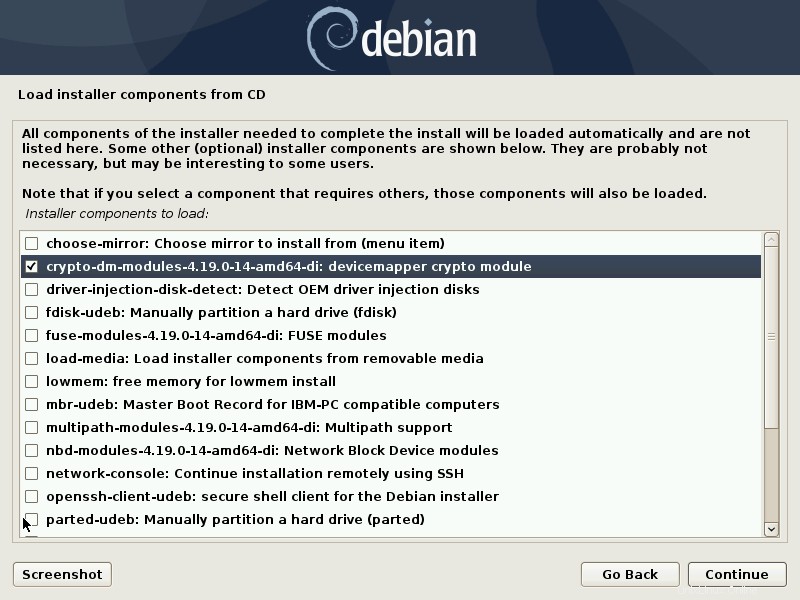

Wir folgen den Installationsschritten, bis wir beim Installer-Komponenten von CD laden ankommen ein. Hier haben wir die Änderung, die zusätzlichen Bibliotheken auszuwählen, die vom Installer geladen werden sollen. Das Minimum, das wir aus der Liste auswählen möchten, ist Crypto-dm-modules und Rettungsmodus (Scrollen Sie in der Liste nach unten, um sie anzuzeigen):

Manuelles Entsperren des vorhandenen LUKS-Containers und Partitionieren der Festplatte

An diesem Punkt können wir wie gewohnt fortfahren, bis wir bei den Festplatten erkennen ankommen Schritt. Bevor wir diesen Schritt ausführen, müssen wir zu einem tty wechseln und öffnen Sie den vorhandenen LUKS-Container über die Befehlszeile. Dazu können wir Strg+Alt+F3 drücken Tastenkombination und drücken Sie Enter um eine Aufforderung zu erhalten. An der Eingabeaufforderung öffnen wir das LUKS-Gerät, indem wir den folgenden Befehl ausführen:

# cryptsetup luksOpen /dev/vda5 cryptdevice Enter passphrase for /dev/vda5:

In diesem Fall wurde das LUKS-Gerät zuvor auf /dev/vda5 gesetzt Partition, sollten Sie diese natürlich an Ihre Bedürfnisse anpassen. Wir werden aufgefordert, die Passphrase für den Container einzugeben, um ihn zu entsperren. Den hier verwendeten Device-Mapper-Namen (Cryptdevice) benötigen wir später in /etc/crypttab Datei.

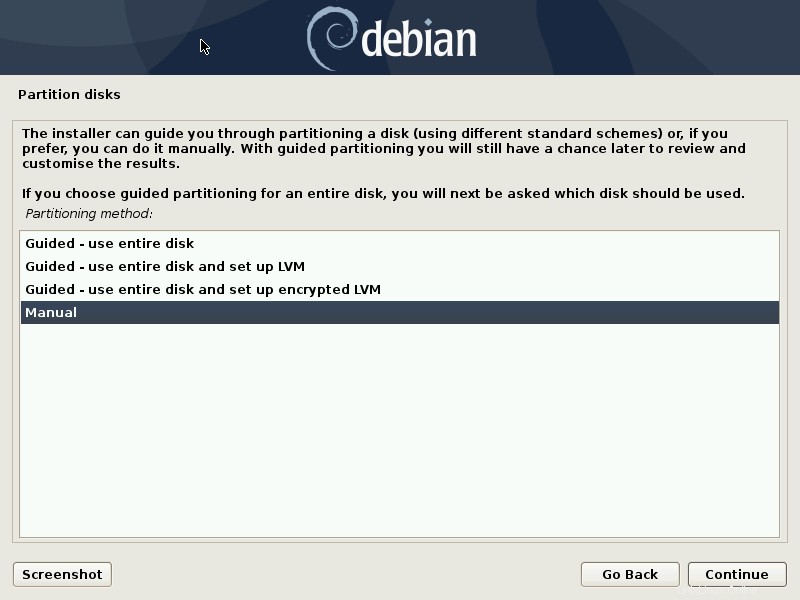

Sobald dieser Schritt ausgeführt ist, können wir zurück zum Installationsprogramm wechseln (Strg+Alt+F5 ) und fahren Sie mit Festplatten erkennen fort und dann mit Festplatten partitionieren Schritte. In den Festplatten partitionieren Menü wählen wir den Eintrag „Manual“:

Das entsperrte LUKS-Gerät und die darin enthaltenen logischen Volumes sollten in der Liste der verfügbaren Partitionen erscheinen, bereit, als Ziele für unser System-Setup verwendet zu werden. Sobald wir fertig sind, können wir mit der Installation fortfahren, bis wir bei Fertigstellen der Installation ankommen Schritt. Vor der Ausführung müssen wir einen Eintrag im neu installierten System crypttab erstellen für das LUKS-Gerät, da es nicht standardmäßig erstellt wird, und erstellen Sie das System initramfs neu, damit die Änderung wirksam wird.

Einen Eintrag in /etc/crypttab erstellen und das initramfs neu erstellen

Wechseln wir zurück zum tty wir zuvor verwendet haben (Strg+Alt+F3 ). Was wir jetzt tun müssen, ist, manuell einen Eintrag in /etc/crypttab hinzuzufügen Datei des neu installierten Systems für das LUKS-Gerät. Dazu müssen wir die Root-Partition des neuen Systems irgendwo einhängen (verwenden wir die Datei /mnt Verzeichnis) und mounten Sie einige Pseudo-Dateisysteme, die wichtige Informationen über die entsprechenden Verzeichnisse darin enthalten. In unserem Fall befindet sich das Root-Dateisystem in /dev/debian-vg/root logisches Volumen:

# mount /dev/debian-vg/root /mnt # mount /dev /mnt/dev # mount /sys /mnt/sys # mount /proc /mnt/proc

Da wir in diesem Fall eine separate Bootpartition haben (/dev/vda1 ), müssen wir es auch unter /mnt/boot mounten :

# mount /dev/vda1 /mnt/boot

An dieser Stelle müssen wir chroot in das installierte System:

# chroot /mnt

Schließlich können wir /etc/crypttab öffnen Datei mit einem der verfügbaren Texteditoren (vi zum Beispiel) und fügen Sie den folgenden Eintrag hinzu:

cryptdevice /dev/vda5 none luks

Das erste Element in der obigen Zeile ist der Geräte-Mapper-Name, den wir oben verwendet haben, als wir den LUKS-Container manuell entsperrt haben; Es wird jedes Mal verwendet, wenn der Container während des Systemstarts geöffnet wird.

Das zweite Element ist die Partition, die als LUKS-Gerät verwendet wird (in diesem Fall haben wir sie per Pfad referenziert (/dev/vda5 ), aber eine bessere Idee wäre, es über UUID zu referenzieren ).

Das dritte Element ist der Speicherort der Schlüsseldatei, die zum Öffnen des Containers verwendet wird:Hier geben wir none ein da wir keinen verwenden (folgen Sie unserem Tutorial zur Verwendung einer Datei als LUKS-Geräteschlüssel, wenn Sie wissen möchten, wie Sie diese Art von Einrichtung erreichen).

Das letzte Element in der Zeile enthält die Optionen, die für das verschlüsselte Gerät verwendet werden sollen:Hier haben wir einfach luks verwendet um anzugeben, dass das Gerät ein LUKS-Container ist.

Sobald wir die Datei /etc/crypttab aktualisiert haben Datei, können wir weiter fortfahren und die initramfs neu generieren . Bei Debian und Debian-basierten Distributionen verwenden wir zum Ausführen dieser Aktion das update-initramfs Befehl:

# update-initramfs -k all -c

Hier haben wir das -c verwendet Option, um den Befehl anzuweisen, ein neues initramfs zu erstellen, anstatt ein vorhandenes zu aktualisieren, und -k um anzugeben, für welchen Kernel das initramfs erstellt werden soll. In diesem Fall haben wir all übergeben als Argument, also wird eines für jeden existierenden Kernel generiert.

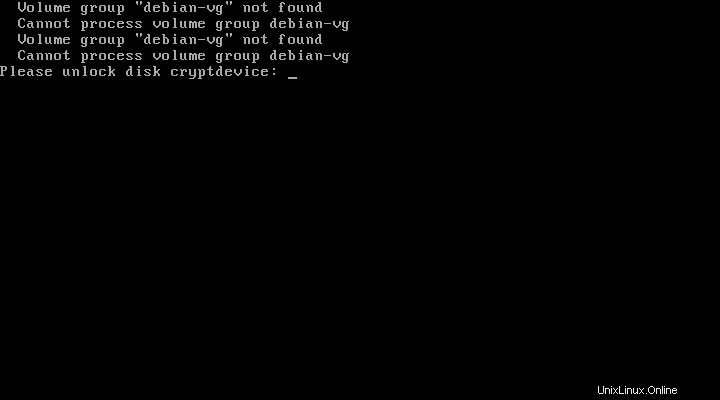

Sobald das initramfs generiert ist, wechseln wir zurück zum Installationsprogramm (Strg+Alt+F5 ) und fahren Sie mit dem letzten Schritt fort:Installation abschließen . Bei der Installation werden wir zum Neustart aufgefordert, um auf das neu installierte System zuzugreifen. Wenn alles wie erwartet gelaufen ist, sollten wir während des Systemstarts aufgefordert werden, die Passphrase einzugeben, um den LUKS-Container zu entsperren:

Schlussfolgerungen

In diesem Tutorial haben wir gelernt, wie man eine Einschränkung des Debian-Installationsprogramms umgeht, die einen vorhandenen LUKS-Container nicht erkennen und öffnen kann, um die Systeminstallation darin durchzuführen. Wir haben gelernt, wie man das Installationsprogramm im „Erweiterten Modus“ verwendet, um einige zusätzliche Module laden zu können, die es uns ermöglichen, den Container manuell zu entsperren, indem wir zu einem tty wechseln. Nach dem Öffnen des Containers wird dieser vom Installer korrekt erkannt und kann problemlos verwendet werden. Der einzige knifflige Teil dieses Setups ist, dass wir daran denken müssen, einen Eintrag für den Container im neu installierten System crypttab zu erstellen Datei und aktualisieren Sie ihr initramfs.