Einführung

Ein unveränderliches Backup sichert Daten, indem es sie fest und unveränderlich macht . Dieser Sicherungstyp verhindert das Löschen von Daten und macht sie jederzeit wiederherstellbar. Als Ergebnis schützen unveränderliche Backups Daten vor versehentlicher oder vorsätzlicher Löschung oder Ransomware-Angriffe.

Dieser Artikel zeigt, was unveränderliche Backups sind und wie sie Ihnen helfen können, Ihr Unternehmen vor Ransomware-Angriffen zu schützen.

Unveränderliche Sicherungen erklärt

Daten sind ein geschäftskritischer Bestandteil jeder Organisation. Aus diesem Grund ist es ein Hauptziel für Cyberangriffe.

Ransomware ist ein Malwaretyp, der Daten verschlüsselt, sodass sie nicht mehr verwendet werden können. Die Verschlüsselung kann bis zum Master Boot Record (MBR )-Ebene, um das Booten zu verhindern. Dies gilt sogar für Datensicherungen.

Ein Ransomware-Angriff bringt wichtige Unternehmensdienste zum Erliegen. Um Zugriff auf Ihre Daten zu erhalten, müssen Sie ein Lösegeld zahlen.

Eine Möglichkeit, Ransomware-Angriffe abzuschwächen, besteht darin, Daten regelmäßig zu sichern, was die letzte Verteidigungslinie darstellt. Das bloße Erstellen einer Datenkopie bedeutet jedoch nicht, dass diese vor Cyberangriffen sicher sind.

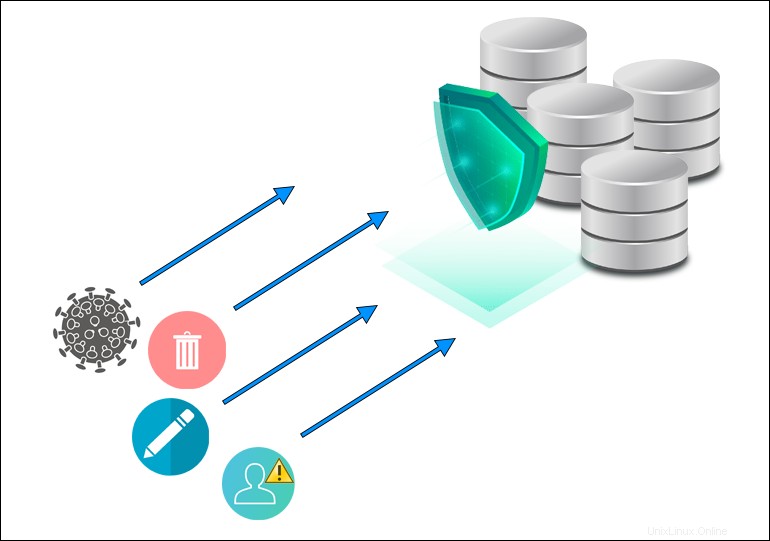

Fortgeschrittene Ransomware-Angriffe zielen jetzt auch auf Backups ab. Angreifer können ein Backup ändern oder löschen und hohe Lösegeldzahlungen fordern. Unveränderliche Sicherungen verhindern diese Situationen.

Unveränderlichkeit verhindert unbefugten Zugriff oder Löschung von Daten . Ein unveränderliches Backup stellt sicher, dass immer die neueste saubere Kopie vorhanden ist Ihrer Daten, sicher und jederzeit wiederherstellbar.

Unveränderliche Sicherungen werden erstellt, indem Datenbits in die Cloud kopiert werden, sobald Sie sie erstellen.

Nachdem sich die Daten in der Cloud befinden, können Benutzer ein Unveränderlichkeits-Flag (unveränderliche Bits) setzen . Das Unveränderlichkeits-Flag sperrt die Daten , um versehentliches Löschen von Daten, Malware-Infektionen oder Datenbeschädigung zu verhindern.

Ein Benutzer kann das Flag für einen bestimmten Zeitraum setzen . Wenn Sie das Flag beispielsweise auf sieben Tage setzen, können Sie die Sicherung während dieses Zeitraums nicht löschen oder ändern.

Sie können kurzfristige unveränderliche Sicherungen lokal speichern oder Datensicherungen in unveränderlich einteilen Objektspeicher außerhalb des Standorts . Daher schützen Sie Daten vor unvorhergesehenen böswilligen Aktivitäten oder versehentlichem Löschen.

Nachteile der veränderlichen Infrastruktur

Eine veränderliche Infrastruktur ist eine IT-Serverinfrastruktur, die regelmäßig vor Ort geändert und aktualisiert werden kann.

Obwohl diese Infrastruktur ihre Vorteile hat, gehen sie mit mehreren Nachteilen im Vergleich zu einer unveränderlichen Infrastruktur einher .

Die Nachteile einer veränderlichen Infrastruktur sind:

- Konfigurationsdrift . Wenn Änderungen an der Serverkonfiguration nicht systematisch aufgezeichnet werden, ist es schwierig, technische Probleme zu diagnostizieren oder zu reproduzieren.

- Indiskrete Versionierung . Die Versionsverfolgung ist schwierig, da Serveränderungen nicht immer dokumentiert werden.

- Aktualisierungsfehler . Es ist wahrscheinlicher, dass Aktualisierungen aufgrund verschiedener Netzwerkprobleme (DNS offline, schlechte Konnektivität, nicht reagierende Repositories usw.) fehlschlagen.

- Langsames Debuggen. Probleme mit der Versionsverfolgung verlangsamen den Debugging-Prozess. Daher können Benutzer im Falle von fehlerhaften Updates mit mehreren Update-Versionen und komplexen Produktions-Workloads enden.

- Erhöhtes Risiko . Eine veränderliche Infrastruktur erhöht das Risiko von Datenverlusten und Ransomware-Angriffen im Vergleich zu unveränderlichen.

- Manuelle Konfiguration . Eine veränderliche Infrastruktur erfordert eine manuelle Serverkonfiguration, was zu einem langen Prozess beim Bereitstellen von Servern führt.

Wie implementiert man eine unveränderliche Sicherungsstrategie?

Unternehmen bekämpfen Ransomware oft, indem sie in ein robustes und widerstandsfähiges Verteidigungssystem investieren. Es ist jedoch am besten, sich auf das Schlimmste vorzubereiten – das Szenario, in dem die Abwehrsysteme eines Unternehmens versagen.

Die Implementierung einer unveränderlichen Sicherungsstrategie ist der beste Weg, um Ihre Daten zu schützen und schnell auf einen Cyberangriff zu reagieren, ohne ein hohes Lösegeld zahlen zu müssen.

Viele Best Practices für die Datensicherung und -wiederherstellung sind nicht resistent gegen Ransomware-Angriffe.

Beispielsweise bietet die Datenreplikation in ein entferntes Rechenzentrum keinen Ransomware-Schutz, da kontinuierliche Backups die fehlerfreien Dateien mit verschlüsselten Versionen überschreiben können. Folglich ist es schwierig, den Ausgangspunkt der Infektion genau zu bestimmen.

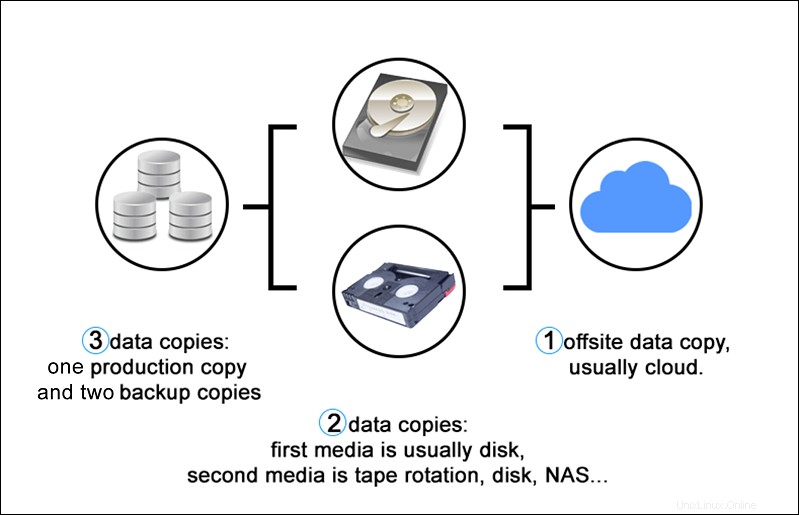

Die 3-2-1-Backup-Regel ist eine Datenschutzstrategie, bei der mindestens drei Datenkopien vorhanden sind. Zwei Kopien sind lokal, aber auf unterschiedlichen Medien, und eine Kopie ist extern (z. B. ein unveränderliches Air-Gap-Backup in der Cloud).

Best Practices für die Implementierung eines unveränderlichen Backups sind:

1. Datenintegrität

Der beste Weg, eine Datensicherung zu schützen, besteht darin, sie auf einer Plattform zu speichern, die Änderungen verhindert. Einige Anbieter bieten objektbasierten Speicher an das macht Datenänderungen oder Verschlüsselung im Falle eines Ransomware-Angriffs unmöglich.

2. Zero-Trust-Modell

Das Zero-Trust-Modell beinhaltet eine strenge Identitätsprüfung für jeden, der auf Ihre Datensicherungen in einem privaten Netzwerk zugreift. Dieser ganzheitliche Ansatz besteht aus mehreren Prinzipien und Technologien, die ein fortschrittliches Sicherheitsniveau und Backup-Sicherheit gewährleisten.

Eine der Methoden ist die Verstärkung der Sicherheit mit Multi-Faktor-Authentifizierung (MFA ).

3. Ausfallsicherheit auf mehreren Ebenen

Eine gute Verteidigungsstrategie kombiniert unveränderliche Datensicherungen mit der neuesten Cybersicherheitstechnologie und Mitarbeiterschulungen.

Plattformen mit Optionen zum Schutz vor übermäßigem Löschen oder vorläufigem Löschen stellen sicher, dass eine Datenkopie vorhanden ist, selbst wenn Ransomware in das System eindringt.

Eine weitere Schutzebene ist die Verwendung von WORM (Write Once Read Many) formatieren Angebot vieler Anbieter angeboten.

4. Automatische Antwort

Ransomware-Angriffe erfolgen normalerweise Monate nach einer Systeminfektion. So lange warten Angreifer, damit sich die Ransomware unbemerkt ausbreiten und alle Datensicherungen ausfindig machen kann. Dann ruft es Ihre Daten ab, wenn alle nicht im Büro sind.

Implementieren Sie ein automatisiertes Antwortsystem in Ihrer Backup-Lösung, um infizierte Systeme unter Quarantäne zu stellen, selbst wenn niemand im Büro ist, wenn ein Angriff stattfindet.

5. Wiederherstellungspunkt löschen

Stellen Sie sicher, dass Ihre Datensicherung frei von Malware ist, um eine erneute Infektion zu verhindern. Scannen Sie die Sicherungen auf Malware oder Kompromittierungsindikatoren (IOC), bevor Sie die Daten wiederherstellen.

Speichern Sie unveränderliche Datensicherungen im WORM-Format, um die Daten vor Verschlüsselung zu schützen und eine schnelle Wiederherstellung zu gewährleisten.

Veeam Immutable Backup – Übersicht

Veeam bietet unveränderliche Backups als leistungsstarke und robuste Lösung gegen Ransomware.

Die Funktionen von Veeam Immutable Backup sind:

- Mehrstufige Genehmigungen

Das Backup wird in der Cloud gespeichert und verwendet Kontrollen, die die Möglichkeit der Datenlöschung oder -änderung ohne strenge mehrstufige Genehmigungen verhindern.

- Veeam Scale-Out Backup Repository (SOBR)

Die SOBR-Lösung stellt zusammen mit Capacity Tier sicher, dass Sicherungen in den Objektspeicher geschrieben werden auf jeder Plattform, die Objektspeicher unterstützt. Zu den Plattformen gehören Microsoft Azure, Amazon Web Services (AWS) und IBM Cloud.

AWS S3 oder ausgewählte S3-kompatible Speicher bieten auch Zugriff auf Object Lock , wodurch Sicherungsdaten als unveränderliche Sicherung gespeichert werden können.

- Veeam ONE-Überwachung

Mit Veeam ONE können Benutzer ihre Umgebung überwachen, um verdächtige oder anormale Aktivitäten im Auge zu behalten.

Die Lösung analysiert die CPU-Auslastung, die Schreibrate des Datenspeichers und die Übertragungsrate der Netzwerkdaten, um anomale Aktivitäten zu identifizieren . Alle Probleme lösen den Alarm aus und weisen den Benutzer an, die betreffende Maschine zu inspizieren.

- Veeam SureBackup

Veeam SureBackup ist eine automatisierte Lösung, die den Benutzer über ein nicht wiederherstellbares System aufgrund einer unentdeckten Malware- oder Ransomware-Infektion benachrichtigt. Die Lösung scannt automatisch die vorhandenen Backups auf Malware , das Schutz in allen Phasen der Sicherung und Wiederherstellung bietet.

- Veeam Secure Restore

Die Secure Restore-Lösung führt bei der Wiederherstellung älterer Backups einen vollständigen Virenscan durch.

Die Virendefinitionen sind immer aktuell und helfen neue und inaktive Viren zu erkennen bei Datensicherungen. Dieser Prozess verhindert, dass sie die Umgebung nach der Wiederherstellung infizieren.

Veeam bietet verschiedene Lösungen in Zusammenarbeit mit verschiedenen Partnern an, darunter HPE, Cisco, Lenovo, NetApp, Microsoft, AWS, Google, VMware, IBM, Nutanix und Pure Storage.