Versuchen Sie mitmproxy.

-

mitmproxy ist ein SSL-fähiger Man-in-the-Middle-Proxy für HTTP. Es stellt eine Konsolenschnittstelle zur Verfügung, die es ermöglicht, Datenverkehrsströme im Handumdrehen zu überprüfen und zu bearbeiten.

-

mitmdump ist die Befehlszeilenversion von mitmproxy, mit der gleichen Funktionalität, aber ohne die Benutzeroberfläche. Denken Sie an tcpdump für HTTP.

Funktionen

- HTTP-Anfragen und -Antworten abfangen und spontan ändern.

- Speichern Sie vollständige HTTP-Gespräche zur späteren Wiedergabe und Analyse.

- Wiedergabe der Client-Seite einer HTTP-Konversation.

- HTTP-Antworten eines zuvor aufgezeichneten Servers wiedergeben.

- Reverse-Proxy-Modus, um Datenverkehr an einen bestimmten Server weiterzuleiten.

- Nehmen Sie mithilfe von Python Skriptänderungen am HTTP-Datenverkehr vor.

- SSL-Zertifikate zum Abfangen werden spontan generiert.

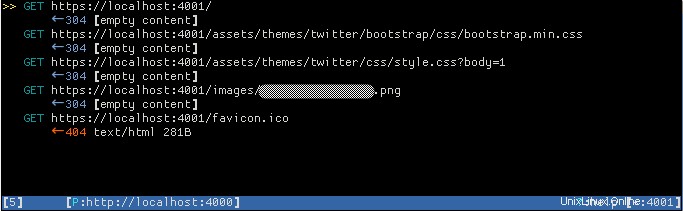

Screenshot

Beispiel

Ich richte eine beispielhafte Jekyll Bootstrap-App ein, die auf Port 4000 auf meinem Localhost lauscht. Um den Datenverkehr abzufangen, würde ich Folgendes tun:

% mitmproxy --mode reverse:http://localhost:4000 -p 4001

Verbinden Sie sich dann von meinem Webbrowser aus mit meinem mitmproxy auf Port 4001 (http://localhost:4001 ), was dazu führt, dass mitmproxy:

Sie können dann einen der GET auswählen Ergebnisse, um die diesem GET zugeordneten Header-Informationen anzuzeigen :

Versuchen Sie es mit Burp Proxy, klingt wie das, was Sie brauchen.

Ich verwende dafür Wire Shark, wenn Sie alle Serverzertifikate bereitstellen, wird es sogar HTTPS entschlüsseln.