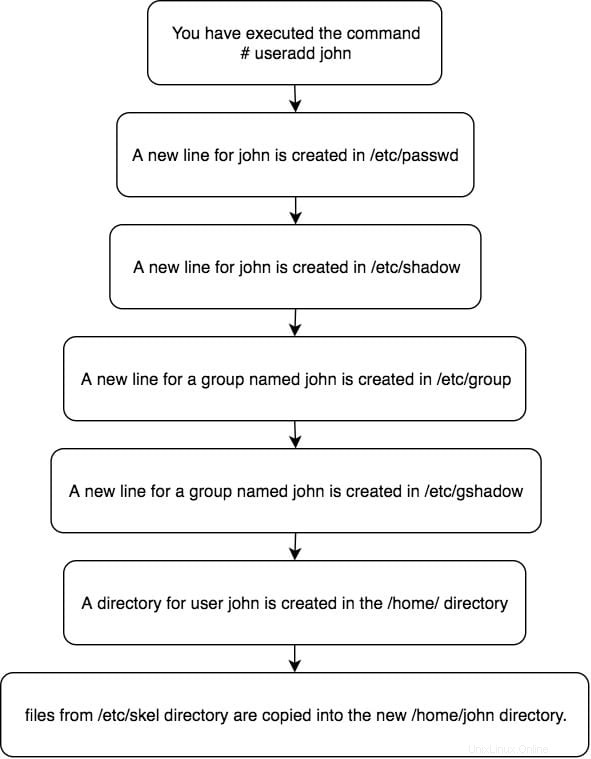

Wenn Sie den Befehl „useradd“ ausführen, um einen neuen Benutzer auf dem Server hinzuzufügen, werden im Hintergrund mehrere Dateien aktualisiert und erstellt. Dieser Beitrag listet die genauen Schritte auf, die im Hintergrund ausgeführt werden, wenn Sie den folgenden Befehl ausführen.

# useradd john

1. Eine neue Zeile für Benutzer john wird in /etc/passwd.

erstelltDie neue Zeile in der Datei /etc/passwd sieht ähnlich aus wie die unten gezeigte Zeile.

john:x:1001:1001::/home/john:/bin/bash

Die neue Zeile in der Datei /etc/passwd hat die folgenden Felder:

- Es beginnt mit dem Benutzernamen john.

- Da ist ein x für das Passwortfeld, das angibt, dass das System Schattenpasswörter verwendet.

- Eine UID bei oder über 1000 wird erstellt. (Unter Red Hat Enterprise Linux sind UIDs und GIDs unter 1000 für die Systemnutzung reserviert.)

- Eine GID bei oder über 1000 wird erstellt.

- Sie können den Kommentar für den Benutzer im nächsten Feld haben. Für dieses Beispiel bleibt es leer.

- Das Home-Verzeichnis für john ist auf /home/john eingestellt .

- Die Standard-Shell ist auf /bin/bash eingestellt .

2. Eine neue Zeile für john wird in /etc/shadow erstellt.

Unten ist eine Beispielzeile aus /etc/shadow.

john:!!:17530:0:99999:7:::

Die in /etc/group erstellte Zeile hat die folgenden Eigenschaften:

- Es beginnt mit dem Gruppennamen john. Der Standard-Gruppenname ist derselbe wie der Benutzername, wenn Sie den Benutzernamen nicht explizit angeben.

- Zwei Ausrufezeichen (!! ) erscheinen im Passwortfeld der Datei /etc/shadow, wodurch das Konto gesperrt wird.

- Die Anzahl der Tage (seit dem 1. Januar 1970) seit der letzten Passwortänderung, also 17530 Tage

- Die Anzahl der Tage, bevor das Passwort geändert werden kann (0 bedeutet, dass es jederzeit geändert werden kann)

- Die Anzahl der Tage, nach denen das Passwort geändert werden muss (99999 gibt an, dass der Benutzer sein Passwort für viele, viele Jahre unverändert lassen kann)

- Die Anzahl der Tage, um den Benutzer vor einem ablaufenden Passwort zu warnen (7 für eine ganze Woche)

- Die Anzahl der Tage nach Ablauf des Passworts, nach der das Konto deaktiviert wird.

- Die Anzahl der Tage seit dem 1. Januar 1970, an denen ein Konto deaktiviert war.

- Ein reserviertes Feld für mögliche zukünftige Verwendung.

3. Eine neue Zeile für eine Gruppe namens john wird in /etc/group.

erstelltEine Gruppe mit demselben Namen wie ein Benutzer wird als private Benutzergruppe bezeichnet. Wenn Sie keinen Gruppennamen explizit angeben, wird ein privater Gruppenname mit demselben Namen wie der Benutzername erstellt. Die Felder in der /etc/group-Datei sind wie unten gezeigt.

john:x:1001:john

- Es beginnt mit dem Gruppennamen john.

- Das x im nächsten Feld gibt an, dass das Tgroup-Passwort verschlüsselt ist. Wenn dieses Feld leer ist, wird kein Passwort benötigt.

- Das nächste Feld ist die numerische Gruppen-ID.

- Das letzte Feld ist eine durch Kommas getrennte Liste der Benutzernamen, die Mitglieder dieser Gruppe sind.

4. Eine neue Zeile für eine Gruppe namens juan wird in /etc/gshadow.

erstellt/etc/gshadow enthält die schattierten Informationen für Gruppenkonten. Die in der Datei /etc/gshadow erstellte Zeile hat die folgenden Eigenschaften:

john:!::john

- Das erste Feld beginnt mit dem Gruppennamen, in unserem Fall john.

- Im Passwortfeld der Datei /etc/gshadow erscheint ein Ausrufezeichen, das die Gruppe sperrt.

- Komma-getrennte Liste von Administrator-Benutzernamen. Diese Benutzer können auf die Gruppe zugreifen, ohne nach einem Passwort gefragt zu werden.

- Durch Kommas getrennte Liste der Benutzernamen der Mitglieder. Mitglieder können auf die Gruppe zugreifen, ohne nach einem Passwort gefragt zu werden.

5. Das Home-Verzeichnis des Benutzers wird erstellt und die Dateien im Verzeichnis /etc/skel werden kopiert.

Im /home-Verzeichnis wird ein Verzeichnis für den Benutzer john erstellt. Dieses Verzeichnis gehört dem Benutzer john und der Gruppe john. Es verfügt jedoch nur über Lese-, Schreib- und Ausführungsrechte für den Benutzer john. Alle anderen Berechtigungen werden verweigert.

Die Dateien in /etc/skel Verzeichnis (das die Standardbenutzereinstellungen enthält) werden in das neue /home/john-Verzeichnis kopiert.

Hier ist ein zusammenfassendes Flussdiagramm der Schritte, die im Hintergrund ausgeführt werden, wenn ein Benutzer den Befehl „useradd“ auf einem Linux-Server ausführt.