Distributed-Denial-of-Service-Angriffe (DDoS) finden seit Jahren statt, gewinnen aber bei Überlegungen zur Unternehmens-IT immer mehr an Bedeutung. Dies ist zum großen Teil auf den zunehmenden Schaden zurückzuführen, der durch DDoS-Angriffe verursacht wird, was sowohl auf die zunehmende Stärke und Raffinesse der Angriffe als auch auf die entscheidende Bedeutung der Verfügbarkeit von IT-Systemen für Unternehmen zurückzuführen ist.

Ein DDoS-Angriff ist eine koordinierte Flut von Datenverkehr oder Daten, die von vielen Computern und Internetverbindungen an ein einzelnes Zielsystem gesendet werden, um es zu überwältigen. Der Angriff kann gegen verschiedene Teile oder „Ebenen“ des Netzwerks erfolgen und alle verfügbaren Verbindungen, Bandbreiten oder Rechenleistung in Anspruch nehmen. DDoS-Angriffe können einen allgemeinen Systemausfall verursachen oder eine bestimmte Anwendung oder einen bestimmten Dienst lahmlegen.

Laut Arbor Networks gibt es jeden Tag etwa 2.000 DDoS-Angriffe, und Untersuchungen legen nahe, dass etwa jeder dritte Ausfall durch sie verursacht wird. Die Kosten für diese Ausfallzeit sind hoch, aber die Kosten für die Wiederherstellung der Systemfunktionalität können sogar noch höher sein. Hinzu kommen indirekte Kosten wie Reputation und verlorene Arbeitszeit. Das Ponemon Institute schätzt, dass die durchschnittlichen Kosten pro Vorfall, ohne Reputationsschäden, über 125.000 $ liegen.

Hacker führen diese kostspieligen Angriffe aus einer Vielzahl von Gründen aus, unter anderem um sich durch Erpressung oder Sabotage zu bereichern, aber auch um „Hacktivismus“ zu erzielen oder um ihre Fähigkeit zur Durchführung zu testen oder zu beweisen.

Ein DDoS-Angriff auf den DNS-Anbieter Dyn, der im Oktober 2016 einige der beliebtesten Websites des Internets lahmlegte, zeigte nicht nur das Ausmaß des Problems, sondern auch das Ausmaß der durch die Angriffe verursachten „Kollateralschäden“ und die Realität, die Unternehmen haben können konfrontiere sie auch ohne gezielt zu werden. Aufsehenerregende Angriffe dieser Art können Menschen den Eindruck vermitteln, dass die Hacker gewinnen, niemand sicher ist und die Situation hoffnungslos ist. Es gibt jedoch Dinge, die jedes Unternehmen tun kann, um den Schaden von DDoS-Angriffen zu vermeiden oder zu minimieren.

Wie funktioniert DDoS?

Um einen DDoS-Angriff durchzuführen, baut der Hacker normalerweise ein Netzwerk aus vielen Computern auf, die ferngesteuert werden können, indem er sie mit Malware infiziert. Das Netzwerk wird als „Botnetz“ bezeichnet und stellt die erforderliche Menge an Anfragen oder Daten bereit, um das Angriffsziel zu überwältigen. Jedes Gerät, das mit dem Internet verbunden ist, kann verwendet werden, und IoT-Geräte werden immer beliebter für die Verwendung durch Hacker in Botnets.

Was ist ein DDoS

Die Häufigkeit von DDoS-Angriffen hat teilweise aufgrund der Verfügbarkeit von Angriffskits im Dark Web erheblich zugenommen. Hacker können Tools von geheimen Foren und Online-Märkten kaufen, mit denen sie schnell und einfach riesige Botnets aufbauen können. Hacker verkaufen im Dark Web auch einzelne Angriffe als Dienstleistung.

Nachdem das Botnet aufgebaut und ein Ziel ausgewählt wurde, führt der Hacker den Angriff durch. Zu den häufigsten Angriffsarten gehören volumetrische Angriffe, Protokollangriffe und Anwendungsangriffe.

Ein volumetrischer Angriff ist ein Versuch eines Hackers, die Bandbreite des Opfers zu füllen, meistens mit einer großen Menge eines bestimmten Datenpakettyps, der an das Opfer gesendet wird. In der gängigsten Version sendet der Hacker gleichzeitig eine Reihe von User Datagram Protocol (UDP)-Paketen, die scheinbar vom Opfer stammen. Die Computer, die die Pakete empfangen, senden größere Antworten an das Opfer, bis das Netzwerk des Opfers überlastet ist.

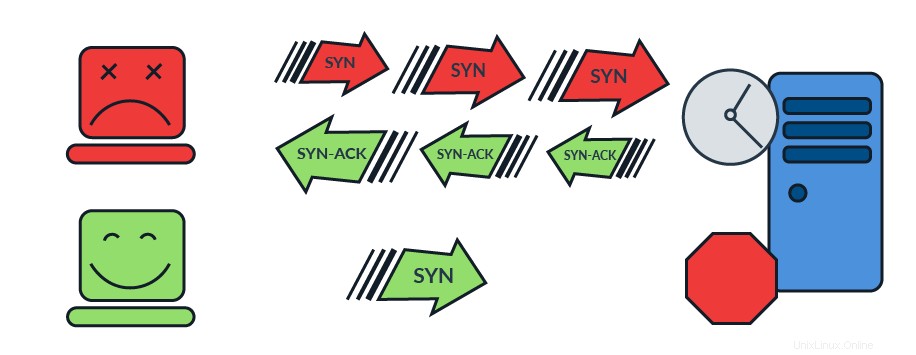

Protokollangriffe werden auch als State-Exhaustion-Angriffe bezeichnet und nutzen die Art und Weise aus, wie Computer kommunizieren. Das Netzwerk des Opfers wartet oft auf eine Antwort, die nie kommt. Dies führt dazu, dass ein Verbindungspunkt aus der maximalen Anzahl möglicher Verbindungen genommen wird, die ein Dienst akzeptieren soll.

Anwendungsangriffe zielen auf eine Schwachstelle in einem bestimmten Programm ab, indem sie Verhaltensweisen wie Downloads verwenden, die dem normalen menschlichen Datenverkehr ähneln, und daher unentdeckt bleiben können, bis es ihnen gelungen ist, den Server herunterzufahren. Aus diesem Grund erfordert der Schutz vor ihnen eine proaktive Überwachung, um den Angriffsverkehr von echtem Besucherverkehr zu unterscheiden.

Jede Art von Angriff zielt grundsätzlich auf einen Engpass irgendwo im Netzwerk ab, was bedeutet, dass ihre Verhinderung und Minderung damit beginnt, die verschiedenen Arten von potenziellen Engpässen in Ihrem Netzwerk zu identifizieren und sie zu beheben.

DDoS-Erfolg

Es gibt eine Reihe von Maßnahmen, die Unternehmen ergreifen können, um sich vor DDoS-Angriffen zu schützen. Erstens kann die Netzwerkumgebung so aufgebaut oder angepasst werden, dass Schwachstellen und Engpässe vermieden werden, die im Netzwerk auch als „Single Points of Failure“ bezeichnet werden. Als nächstes können Tools zur DDoS-Erkennung und -Abwehr wie Firewalls und Intrusion Detection/Prevention-Appliances bereitgestellt werden, um das Unternehmen vorzubereiten. Schließlich hält die Überwachung des Netzwerks und die Verwaltung seiner Updates und Sicherungen das System gesund und ermöglicht eine frühzeitige Warnung vor einem Angriff.

Netzwerke, die von verschiedenen Rechenzentren aus bedient werden und die unterschiedliche Routen für den Datenverkehr haben, sind in der Regel widerstandsfähiger gegen DDoS-Angriffe als solche, die von einem Gebäude aus bedient werden, da betroffene Bereiche vermieden werden können. Jede Umgebung sollte mindestens eine dedizierte Firewall vor angriffsanfälligen Anwendungen haben. Weitere wichtige Schritte sind der Einsatz von Technologien wie Intrusion Prevention und Vulnerability Scans. Sicherzustellen, dass diese Schutzmaßnahmen für Ihr Netzwerk verfügbar sind, ist Teil der Auswahl des richtigen Hosts.

Mit dem richtigen Schutz können selbst große, ausgeklügelte DDoS-Angriffe abgewehrt werden. Googles Project Shield schützt Websites potenzieller DDoS-Ziele wie Journalisten und Nichtregierungsorganisationen. Google filtert den Datenverkehr und speichert auch Kopien von Websites an verschiedenen Orten und stellt sie von dort aus bereit, wobei es sich seine enorme Größe zunutze macht. Es hat einige der größten jemals aufgezeichneten Angriffe abgeschwächt, darunter einen auf den Cybersicherheitsforscher Brian Krebs im September 2016.

Das Software-as-a-Service-Unternehmen ShareSafe hatte vor der Auswahl von Atlantic.Net DDoS-Angriffe erlebt und war laut John Beck, CTO und CSO von ShareSafe, für bis zu vier Stunden ausgefallen. Nach dem Wechsel zu Atlantic.Net wurde das Unternehmen letztes Jahr von zwei DDoS-Angriffen heimgesucht, und bei beiden Gelegenheiten wurden seine Dienste innerhalb von fünf Minuten wiederhergestellt.

Schritte zur Vermeidung von DDoS-Ausfallzeiten

Im Internet sind einige gute Ressourcen für Unternehmen verfügbar, die nach Best Practices für die Cybersicherheit suchen, um Schäden durch DDoS-Angriffe zu verhindern und zu minimieren. Ein guter Ausgangspunkt ist ein Leitfaden von IBM Security Intelligence, der Schritte zur Sicherung Ihres Netzwerks und zur Vorausplanung für das Vorgehen bei einem Angriff enthält. Der Leitfaden identifiziert mehrere Funktionen des Sicherheitsschutzes von Atlantic.Net als wichtige Maßnahmen gegen DDoS-Angriffe, darunter Schwachstellenscans und Intrusion Prevention, die zum Aufbau einer maßgeschneiderten Lösung für Ihr Unternehmen verwendet werden können.

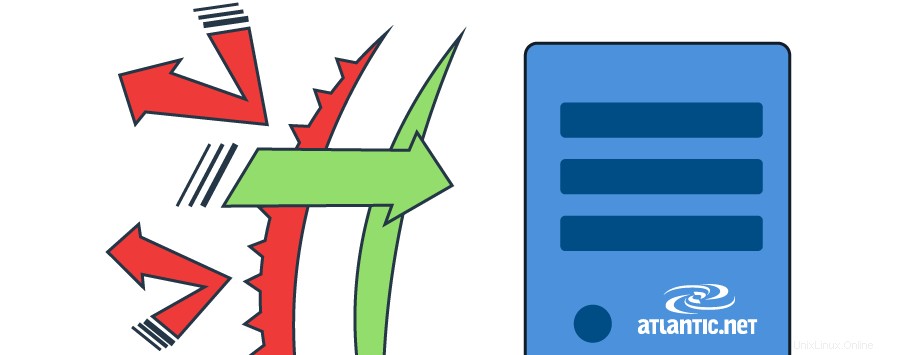

Wenn Sie die Cybersicherheitsexperten von Atlantic.Net eine Lösung entwickeln lassen, kann dies dazu beitragen, deren Effektivität sicherzustellen. Hosting-Umgebungen, die mit Lastausgleichs- und Failover-Funktionen ausgestattet sind, helfen, einen konsistenten Betrieb aufrechtzuerhalten, während sie angegriffen werden, und für Fälle von anhaltenden DDoS-Angriffen, die eine Firewall lahmlegen, sind auch Failover-Firewalls verfügbar. In einer Umgebung mit mehreren Knoten mit Lastenausgleich können Anfragen weiterhin bedient werden, indem sie vom während des Angriffs blockierten Datenverkehr weggeleitet werden.

Ein DDoS-Angriff ist eine koordinierte Flut von Datenverkehr oder Daten, die von vielen Computern und Internetverbindungen an ein einzelnes Zielsystem gesendet werden, um es zu überwältigen.

Das Network Operations Center von Atlantic.Net überwacht die Netzwerke rund um die Uhr, um gefährlichen Datenverkehr zu blockieren oder zu mindern. Atlantic.Net wird von sechs Rechenzentren aus betrieben und bietet die geografische Verteilung und Vielfalt der Verkehrswege, die erforderlich sind, um angegriffene Bereiche zu vermeiden und Ihr Netzwerk und Ihre Website in Betrieb zu halten.

Die Vielfalt der verschiedenen DDoS-Angriffe, ihre Häufigkeit und der Schaden, den sie häufig anrichten, können einschüchternd sein, und die Methoden, mit ihnen umzugehen, sind zwangsläufig vielfältig. Hosts wie Atlantic.Net und Sicherheitsanbieter wie der Atlantic.Net-Partner Trend Micro verfügen jedoch über die Erfahrung und das Wissen, um zu helfen. Nutzen Sie diese Hilfe, und Sie können Ihr Unternehmen darauf vorbereiten, online zu bleiben, Schäden zu minimieren und mit dem weiterzumachen, was Sie am besten können.

Managed Services von Atlantic.Net

Mit den Managed Services, dem VPS-Hosting und den kundenspezifischen Lösungen von Atlantic.Net erhalten Sie alles, was Ihr Unternehmen zum Schutz vor modernen Cybersicherheitsbedrohungen benötigt, gestützt auf jahrzehntelange Erfahrung auf Expertenebene. Alles ist maßgeschneidert und auf Ihre Bedürfnisse zugeschnitten, von unserer Atlantic.Net Managed Firewall und den Intrusion Detection/Prevention-Systemen bis hin zu Atlantic.Nets Edge Protection und Load Balancing. Wenden Sie sich noch heute an unser freundliches und sachkundiges Vertriebsteam, um weitere Informationen zu erhalten und herauszufinden, wie Sie mit dem Schutz Ihres Unternehmens beginnen können.