Ansible ist ein Konfigurationsmanagement-Tool. Während Sie mit Ansible arbeiten, können Sie verschiedene Playbooks, Inventardateien, variable Dateien usw. erstellen. Einige der Dateien enthalten sensible und wichtige Daten wie Benutzernamen und Passwörter. Ansible bietet eine Funktion namens Ansible Vault, die verhindert, dass diese Daten offengelegt werden. Passwörter und andere vertrauliche Daten werden in einer verschlüsselten Datei und nicht in Nur-Text-Dateien gespeichert. Es bietet passwortbasierte Authentifizierung.

[ Anmerkung des Herausgebers :Ansible Vault ist ein Tool, das man verwenden könnte, aber nicht unbedingt das, was die meisten Systemadministratoren in der Produktion ausführen. Die Red Hat Ansible Automation Platform ist unternehmenstauglich und kann auch mit bestehenden Tools zusammenarbeiten, die die meisten Unternehmen haben. ]

[Das könnte Ihnen auch gefallen: Umgang mit Geheimnissen in Ihren Ansible-Playbooks]

Ansible Vault führt verschiedene Operationen durch. Insbesondere kann es

- Verschlüsseln Sie eine Datei

- Entschlüsseln Sie eine Datei

- Sehen Sie sich eine verschlüsselte Datei an, ohne die Verschlüsselung zu knacken

- Eine verschlüsselte Datei bearbeiten

- Erstellen Sie eine verschlüsselte Datei

- Generieren Sie den verschlüsselten Schlüssel oder setzen Sie ihn zurück

Erstellen Sie eine verschlüsselte Datei

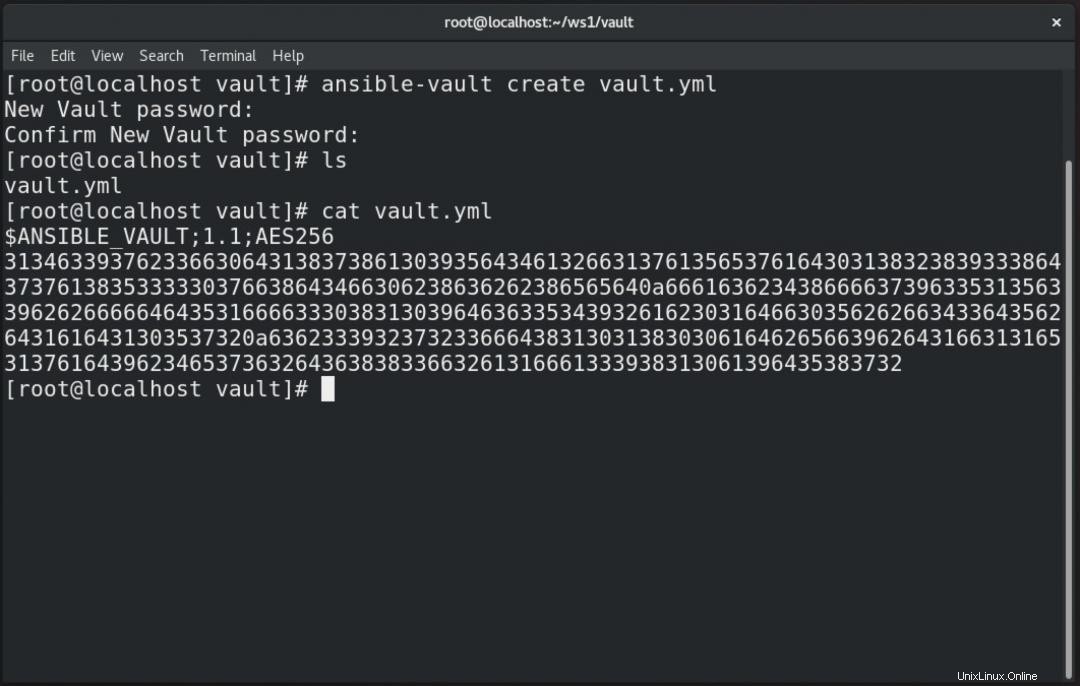

Das ansible-vault create Befehl wird verwendet, um die verschlüsselte Datei zu erstellen.

# ansible-vault create vault.yml

Nachdem Sie diesen Befehl eingegeben haben, werden Sie nach einem Passwort gefragt und dann gefragt, wo Ihre Inhalte abgelegt werden sollen. Um zu überprüfen, ob die Datei verschlüsselt wurde, verwenden Sie den cat Befehl.

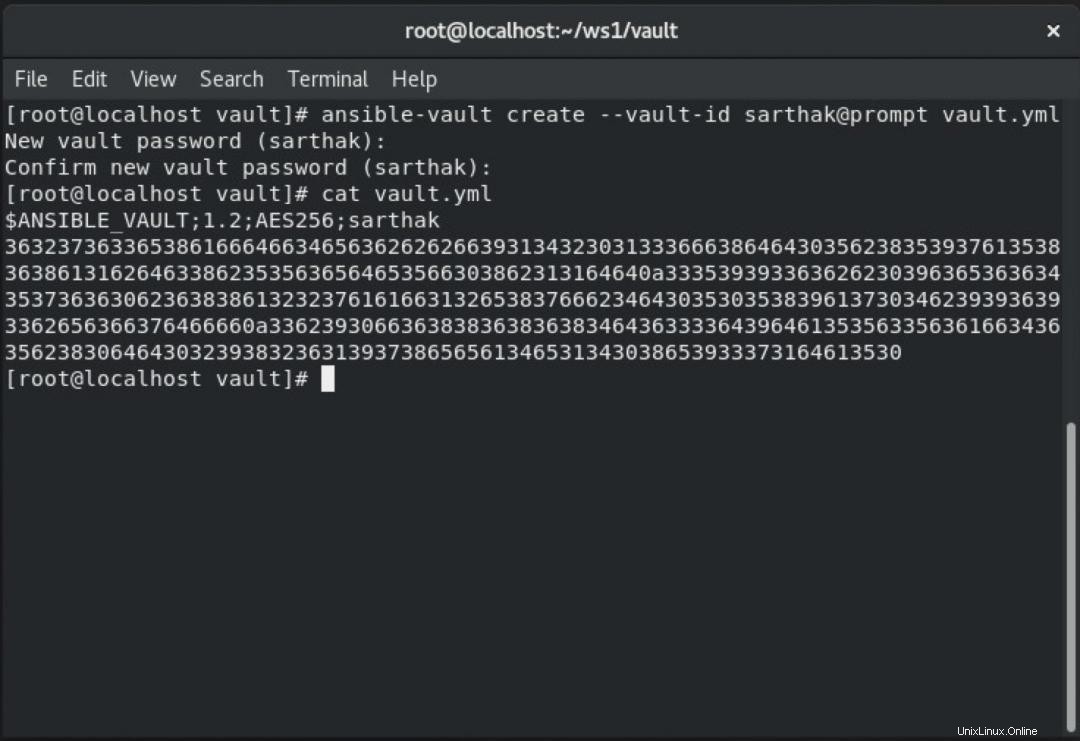

Der folgende Befehl wird verwendet, um verschlüsselte Dateien mit --vault id zu erstellen .

# ansible-vault create --vault-id password@prompt vault.yml

Bearbeiten der verschlüsselten Datei

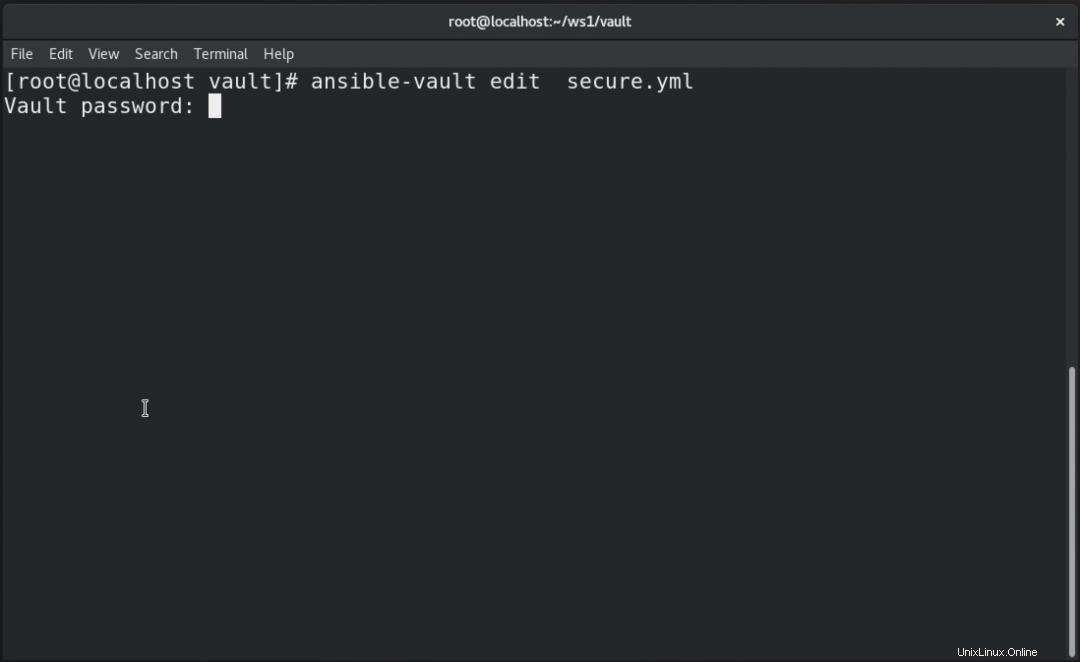

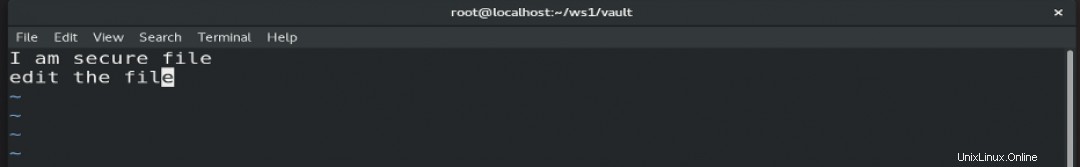

Wenn die Datei verschlüsselt ist und Änderungen erforderlich sind, verwenden Sie den edit Befehl.

# ansible-vault edit secure.yml

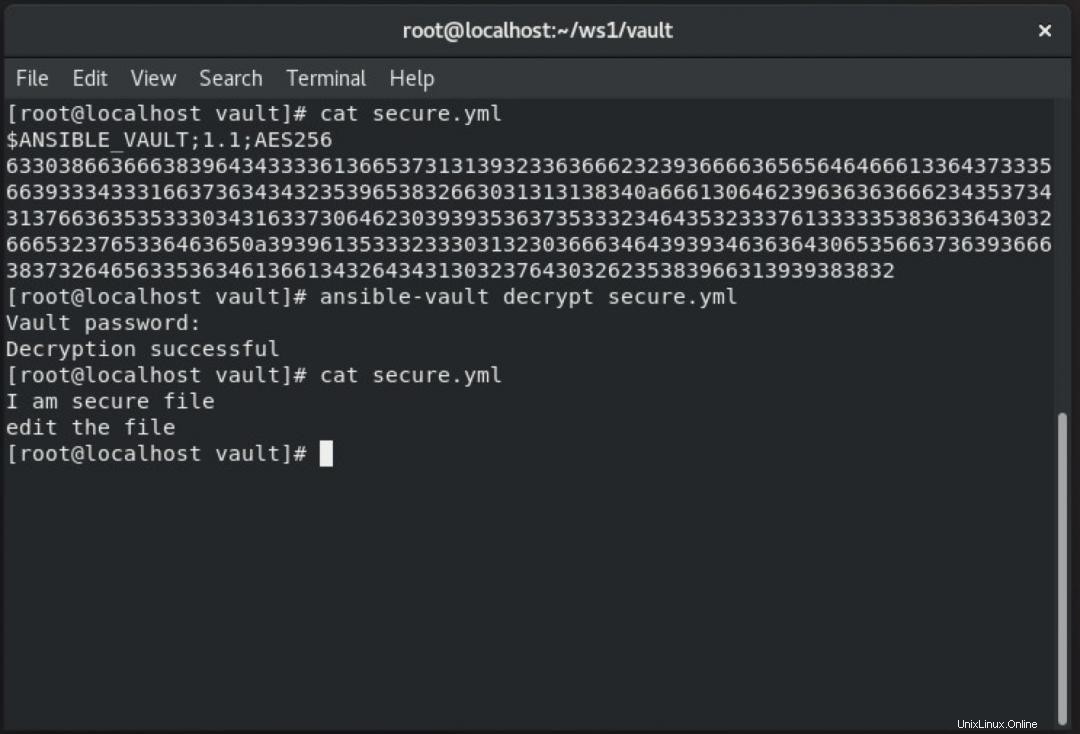

Entschlüsseln einer Datei

Die ansible-vault decrypt Befehl wird verwendet, um die verschlüsselte Datei zu entschlüsseln.

# ansible-vault decrypt secure.yml

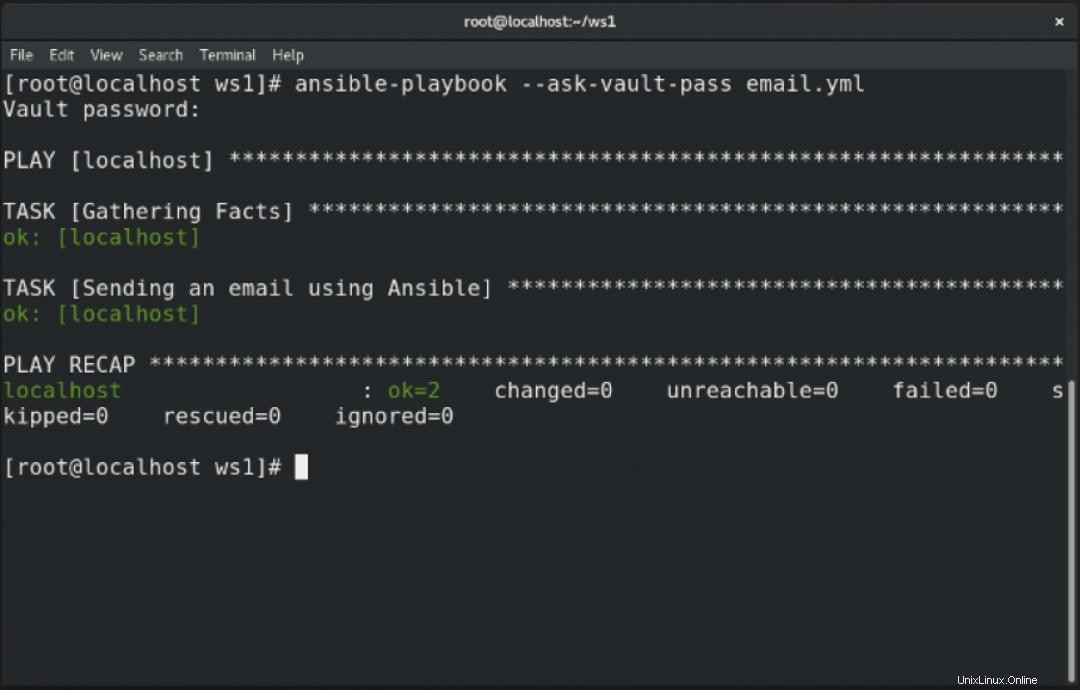

Ein laufendes Playbook entschlüsseln

Um das Playbook zu entschlüsseln, während es läuft, fragen Sie normalerweise nach seinem Passwort.

# ansible-playbook --ask-vault-pass email.yml

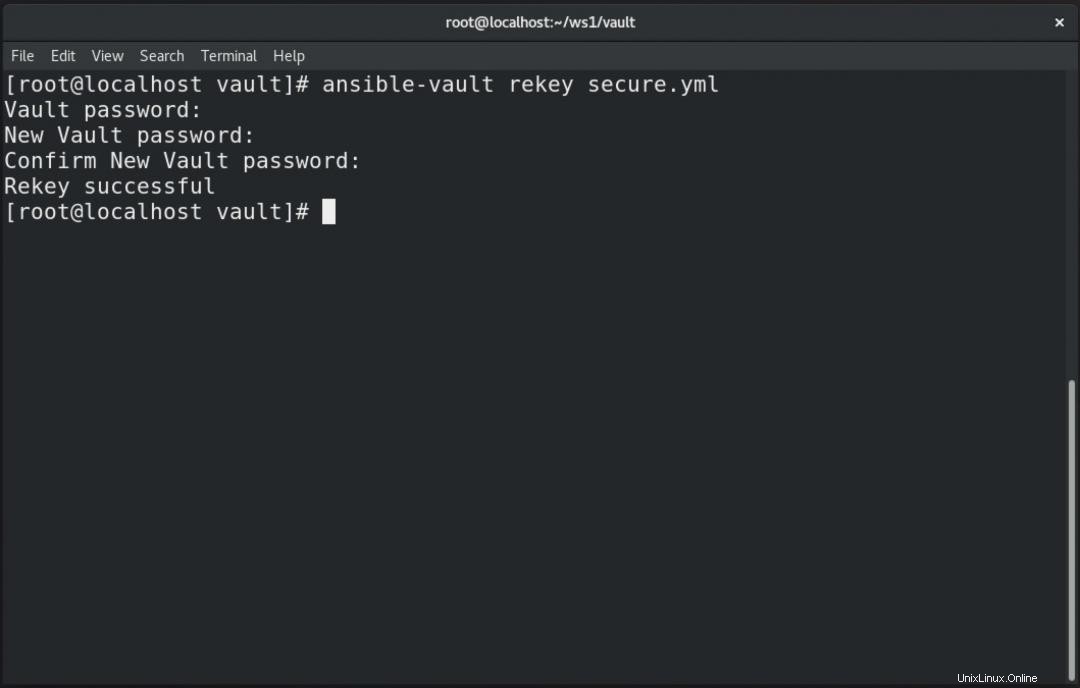

Setzen Sie das Dateikennwort zurück

Verwenden Sie den ansible-vault rekey Befehl zum Zurücksetzen des Passworts der verschlüsselten Datei.

Hier ist der Inhalt der email.yml-Datei:

---

- hosts: localhost

vars_files: secret.yml

tasks:

- name: Sending an email using Ansible

mail:

host: smtp.gmail.com

port: 587

username: 500069614@stu.upes.ac.in

password: "{{ p }}"

to: mrsarthak001@gmail.com

subject: Email By Ansible

body: Test successful

delegate_to: localhost [ Brauchen Sie mehr zu Ansible? Nehmen Sie an einem kostenlosen technischen Überblickskurs von Red Hat teil. Ansible Essentials:Einfachheit in der Automatisierung Technischer Überblick. ]

Abschluss

In diesem Artikel haben Sie Ansible Vault kennengelernt, eine Ansible-Funktion, mit der Sie vertrauliche Informationen in einer Datei verschlüsseln können, ohne die Sicherheit zu gefährden. Außerdem haben Sie gelernt, Dateien zu entschlüsseln, verschlüsselte Dateien zu bearbeiten und Passwörter für Ansible Vault zurückzusetzen. Diese Funktion ist besonders nützlich, wenn Sie einige vertrauliche Daten schützen und verhindern möchten, dass sie öffentlich zugänglich gemacht werden.

Denken Sie daran, dass Ansible Vault im Allgemeinen als Tool für Junior-Level-Systemadministratoren angesehen wird und nicht als unternehmenstauglich angesehen wird. Eine Unternehmenslösung finden Sie unter Red Hat Ansible Automation Platform.