Transport Layer Security (TLS) 1.3 ist die neueste Version des Transport Layer Security (TLS)-Protokolls, das im August 2018 als IETF-Standard in RFC 8446 veröffentlicht wurde. Das TLS 1.3-Protokoll bietet Datenschutz- und Leistungsverbesserungen im Vergleich zu früheren Versionen von TLS und anderen -sicheres HTTP.

Seit Version 1.13.0 wurde Nginx Unterstützung für TLS 1.3 hinzugefügt. Derzeit enthalten die meisten Linux-Distributionen nicht die erforderlichen Versionen von Nginx und OpenSSL in ihren Standard-Software-Repositories, sodass Sie Nginx wahrscheinlich selbst gegen OpenSSL 1.1.1+ kompilieren müssen. Die einzigen Linux-Distributionen, die TLS 1.3 nativ unterstützen, sind Ubuntu 18.10, Fedora 29 und Debian 10 (Stand heute noch nicht veröffentlicht). Wenn Sie eine Anleitung zum Kompilieren von Nginx aus dem Quellcode benötigen, können Sie diesem Howtoforge-Tutorial folgen. In diesem Tutorial gehe ich davon aus, dass Sie bereits eine funktionierende TLS-Konfiguration haben und Nginx gegen OpenSSL 1.1.1+ kompiliert haben, indem Sie meinem verlinkten Tutorial gefolgt sind, und Sie wissen, wie man Let's Encrypt verwendet, oder Sie wissen, wie man eine selbstsigniertes Zertifikat.

Anforderungen

Um TLS 1.3 in Nginx zu aktivieren, müssen Sie die folgenden Anforderungen erfüllen:

- Nginx-Version

1.13.0oder höher für OpenSSL 1.1.1 oder höher entwickelt. - Ein gültiges oder ein selbstsigniertes TLS-Zertifikat. Sie können eine kostenlose von Let's Encrypt erhalten.

Aktivieren Sie TLS 1.3 in Nginx

Um TLS 1.3 in Nginx zu aktivieren, fügen Sie einfach TLSv1.3 hinzu Parameter zu den ssl_protocols Richtlinie.

ssl_protocols TLSv1.2 TLSv1.3;

Und laden Sie Ihre Nginx-Konfiguration neu:

sudo systemctl reload nginx.service

Das ist alles, was Sie tun müssen, wenn es um die Konfiguration von Nginx geht. Nur eine einfache Änderung und TLS 1.3 sollte funktionieren.

Hier ist die minimale virtuelle Serverkonfiguration für TLS 1.3, die ungefähr so aussehen kann:

server {

listen 443 ssl http2;

listen [::]:443 ssl http2;

server_name example.com;

root /var/www/example.com/public;

ssl_certificate /path/to/your/certificate.crt;

ssl_certificate_key /path/to/your/private.key;

ssl_protocols TLSv1.2 TLSv1.3;

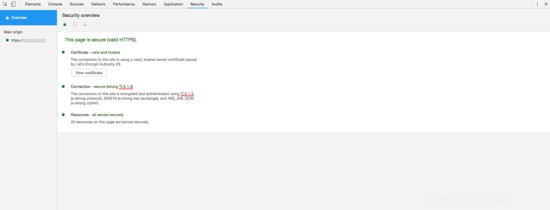

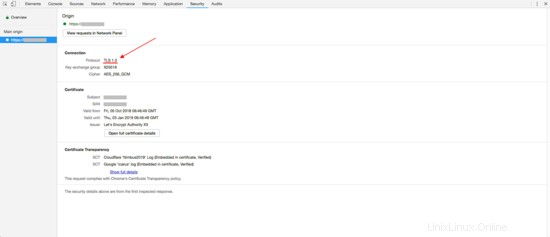

} Um zu prüfen, ob Ihr Server TLS 1.3 unterstützt, können Sie Ihre Browser-Entwicklungstools oder den SSLLabs-Servertest verwenden. Unten sind die Screenshots vom Google Chrome-Browser, die TLS 1.3 in Aktion zeigen.

Und das ist alles, um TLS 1.3 auf Ihrem Nginx-Server zu aktivieren.