Einer der wichtigsten Teile der Malware-Analyse ist die Random Access Memory (RAM)-Analyse. Es hilft, die laufenden schädlichen Prozesse, Netzwerkaktivitäten, offenen Verbindungen usw. im kompromittierten System zu identifizieren. In diesem Artikel geht es um das Open-Source-Sicherheitstool „Volatility“ zur flüchtigen Speicheranalyse. Es kann für die RAM-Analyse von 32/64-Bit-Systemen verwendet werden und unterstützt die Analyse von Windows-, Linux-, Mac- und Android-Systemen. Das Volatility Framework ist in der Skriptsprache Python implementiert und kann problemlos auf Linux- und Windows-Betriebssystemen verwendet werden. Es wird verwendet, um Crash-Dumps, Raw-Dumps, VMware- und VirtualBox-Dumps zu analysieren. Die Extraktionstechniken werden völlig unabhängig vom untersuchten System durchgeführt und geben einen vollständigen Einblick in den Laufzeitzustand des Systems. In diesem Artikel geht es also um die forensische Analyse von RAM-Speicherauszügen mithilfe des Volatilitätstools. Das „malfind“-Plugin von Volatility hilft dabei, den bösartigen Prozess zu deponieren und zu analysieren. Ein weiteres Plugin der Volatilität ist „cmdscan“, das ebenfalls verwendet wird, um die letzten Befehle auf dem kompromittierten Computer aufzulisten. Bei dieser forensischen Untersuchung werden Online-Ressourcen wie „Virustotal“ und die Website „Payload Security“ verwendet, um die Ergebnisse zu überprüfen. Am Ende werden Windows Defender und Malware Bytes verwendet, um die Schadprogramme zu scannen.

Speicherformatunterstützung

Das folgende Speicherformat wird vom neuesten Volatility-Release [1] unterstützt.

- Raw/Padded Physischer Speicher

- Firewire (IEEE 1394)

- Sachverständiger (EWF)

- 32- und 64-Bit-Windows-Absturzabbild

- 32- und 64-Bit-Windows-Ruhezustand

- 32- und 64-Bit-MachO-Dateien

- Virtualbox-Core-Dumps

- VMware Saved State (.vmss) und Snapshot (.vmsn)

- HPAK-Format (FastDump)

- QEMU-Speicherauszüge

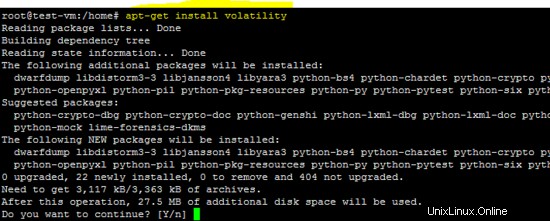

Installation

Das Volatility-Tool ist für Windows-, Linux- und Mac-Betriebssysteme verfügbar. Für Windows- und Mac-Betriebssysteme sind eigenständige ausführbare Dateien verfügbar und können mit dem folgenden Befehl auf Ubuntu 16.04 LTS installiert werden.

apt-get install volatility

Speicheranalyse

In diesem Lernprogramm wird die forensische Analyse des Rohspeicherauszugs auf der Windows-Plattform mit einer eigenständigen ausführbaren Datei des Volatility-Tools durchgeführt. Im Untersuchungsprozess ist es üblich, dass der forensische Ermittler mehrere bösartige Programme auf der kompromittierten Festplatte findet. Daher wird die Speicheranalyse bei solchen Ereignissen sehr wichtig, da möglicherweise bösartige Programme oder Malware auf dem kompromittierten System ausgeführt werden.

Integritätsprüfung

Der MD5-Hash des Speicherauszugs des bösartigen Systems ist unten angegeben. Es wird berechnet, um das erfasste Bild zu überprüfen, bevor die forensische Analyse gestartet wird.

MD5: ee043142485a83f4d49a3a7899408500

Volatilitätsanalyse

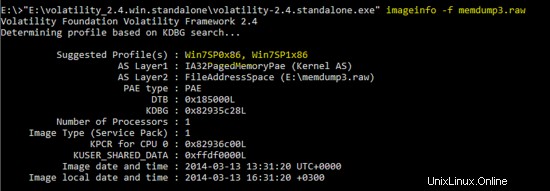

Das Volatility-Tool wird verwendet, um festzustellen, ob der PC infiziert ist oder nicht. Wie wir das wissen, kann das Schadprogramm aus dem Speicherauszug aus den laufenden Prozessen extrahiert werden. Daher müssen zunächst die unterstützten „Profile“ für das gedumpte Speicherabbild identifiziert werden. Wie unten gezeigt, wird der folgende Befehl verwendet, um die „Profile“ für das Bild zu identifizieren.

"E:\volatility_2.4.win.standalone\volatility-2.4.standalone.exe" imageinfo -f memdump3.raw

Daher werden die folgenden beiden Profile vom Befehl „imageinfo“ vorgeschlagen.

Win7SP0x86 , Win7SP1x86

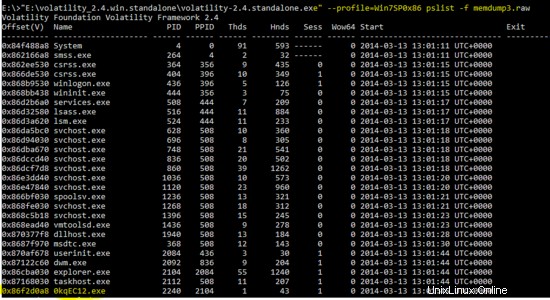

Nun wird der unten erwähnte Befehl verwendet, um eine Liste der laufenden Prozesse im Speicherauszug zu erhalten.

"E:\volatility_2.4.win.standalone\volatility-2.4.standalone.exe" --profile=Win7SP0x86 pslist -f memdump3.raw

Teil-1

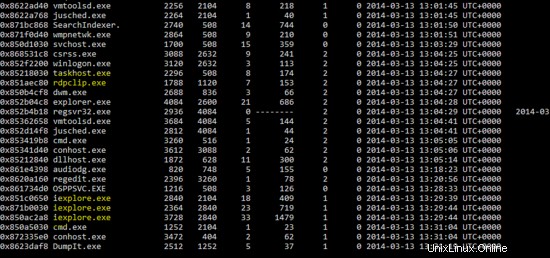

Teil-2

Das „pslist“-Plugin des Volatility-Tools zeigt die Prozesse im Speicherauszug an. Wie in der obigen Ausgabe gezeigt, sind nur wenige Programme wie „0KqEC12.exe “ und „rdpclip.exe “ sind neu auf dem Windows-Betriebssystem. Dabei kann es sich um bösartige oder neue Anwendungen für das Windows-Betriebssystem handeln. Ebenso können mehrere „iexplore.exe ” Programme erscheinen ebenfalls verdächtig.

Der Zweck des folgenden Befehls besteht also darin, die Prozesse im Baumformat (übergeordnet/untergeordnet) anzuzeigen. Dies zeigt die Verknüpfung des Prozesses mit dem übergeordneten Prozess. Es hilft uns, den übergeordneten Prozess des bösartigen Programms zu identifizieren.

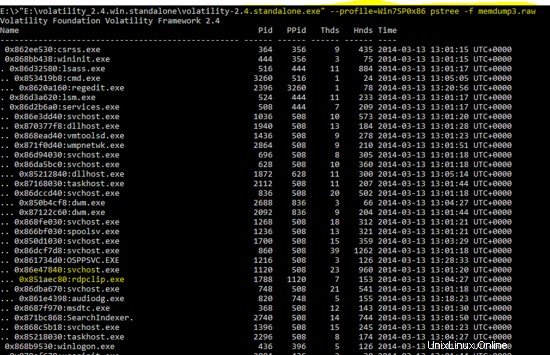

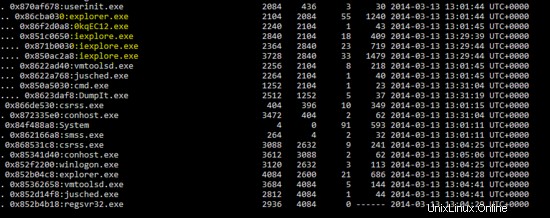

"E:\volatility_2.4.win.standalone\volatility-2.4.standalone.exe" --profile=Win7SP0x86 pstree -f memdump3.raw

Teil-1

Teil-2

Wie in der obigen Ausgabe von „pstree ” Plug-in des Volatility-Tools werden Prozesse mit ihrer PID und PPID’s angezeigt. Wir haben bösartige Programme zur weiteren Untersuchung des Opfercomputers hervorgehoben. Nun, „malfund ”-Plug-in (das verwendet wird, um bösartige DLLs im Prozess zu erkennen) von Volatility wird gegen die hervorgehobenen Prozesse verwendet.

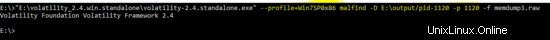

Prozess-ID:1120 (svchost.exe)

Der folgende Befehl mit dem Malfind-Schalter wird verwendet, um die bösartigen DLLs im „output“-Verzeichnis abzulegen.

E:\>"E:\volatility_2.4.win.standalone\volatility-2.4.standalone.exe" --profile=Win7SP0x86 malfind -D E:\output/pid-1120 -p 1120 -f memdump3.raw

Wie unten gezeigt, wird vom Malfind-Plug-in keine DLL gefunden.

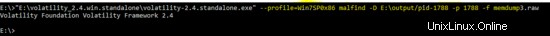

Prozess-ID:1788 (rdpclip.exe)

Führen Sie denselben Befehl erneut mit PID 1788 aus, um die DLL des Prozesses zu extrahieren. Das Plug-in findet jedoch keine DLL.

E:\>"E:\volatility_2.4.win.standalone\volatility-2.4.standalone.exe" --profile=Win7SP0x86 malfind -D E:\output/pid-1788 -p 1788 -f memdump3.raw

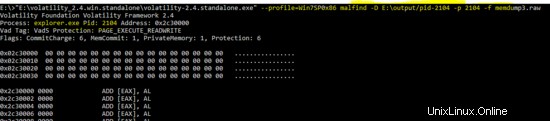

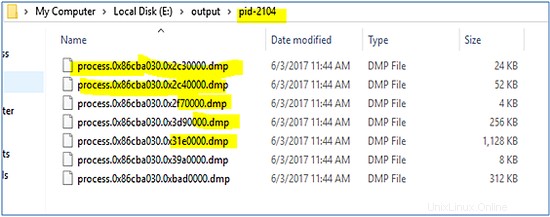

Prozess-ID:2104 (explorer.exe)

Wie unten gezeigt, wird der folgende Befehl mit der PID „2104“ ausgeführt und Malfind hat die DLLs aus dem Prozess extrahiert.

E:\>"E:\volatility_2.4.win.standalone\volatility-2.4.standalone.exe" --profile=Win7SP0x86 malfind -D E:\output/pid-2104 -p 2104 -f memdump3.raw

Die Ausgabe des Malfind-Plug-Ins zeigt den Dump der extrahierten DLLs des bösartigen Prozesses.

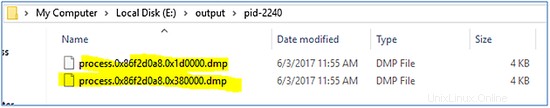

Prozess-ID:2240(0kqEC12.exe)

Das Malfind-Plug-in läuft auf PID „2240“, was für Windows-Betriebssysteme verdächtig erscheint.

E:\>"E:\volatility_2.4.win.standalone\volatility-2.4.standalone.exe" --profile=Win7SP0x86 malfind -D E:\output/pid-2240 -p 2240 -f memdump3.raw

Die Ausgabe des Malfind-Plug-Ins für PID „2240“ ist unten dargestellt.

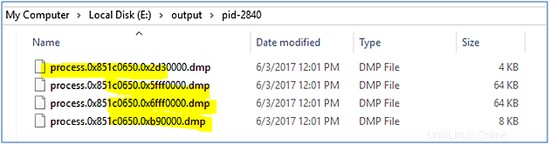

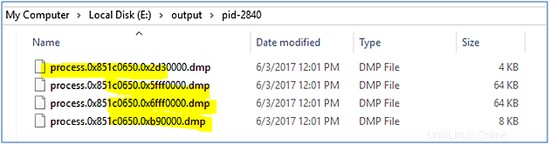

Prozess-ID:2840 (iexplore.exe)

Die Ausgabe des Volatilitätstools gegen PID „2840“ ist unten gezeigt.

E:\>"E:\volatility_2.4.win.standalone\volatility-2.4.standalone.exe" --profile=Win7SP0x86 malfind -D E:\output/pid-2840 -p 2840 -f memdump3.raw

Dieser Prozess scheint auch bösartig zu sein, da er denselben Namen wie der Windows-Prozess „iexplorer“ verwendet.

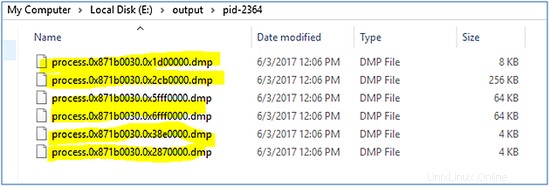

Prozess-ID:2364(iexplore.exe)

Ebenso läuft malfind gegen das bösartige Programm „iexplore“ mit der PID „2364“.

E:\>"E:\volatility_2.4.win.standalone\volatility-2.4.standalone.exe" --profile=Win7SP0x86 malfind -D E:\output/pid-2364 -p 2364 -f memdump3.raw

Der Dump von Malfind gegen PID „2364“ ist unten gezeigt.

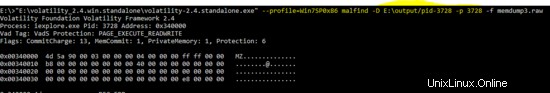

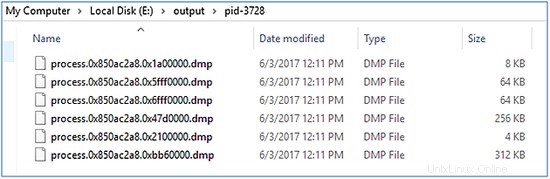

Prozess-ID:3728 (iexplore.exe)

Wie unten gezeigt, wird das Volatilitäts-Plug-in zum Dumping von Schadprogrammen gegen die PID „3728“

ausgeführtE:\>"E:\volatility_2.4.win.standalone\volatility-2.4.standalone.exe" --profile=Win7SP0x86 malfind -D E:\output/pid-3728 -p 3728 -f memdump3.raw

Der folgende Schnappschuss zeigt den Dump des Malfind-Plug-Ins gegen die PID „3728“.

Scanergebnisse

Die Dumps der bösartigen Programme werden mit Windows Defender und Malware-Bytes gescannt.

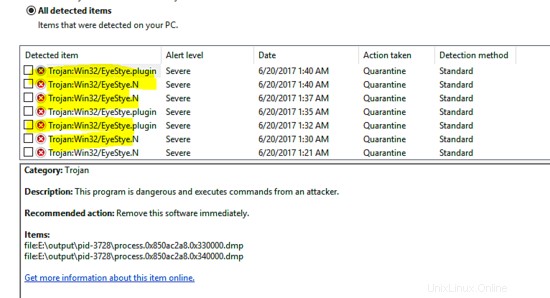

Windows Defender

Das Scan-Ergebnis von Windows Defender wird unten angezeigt und wird als „Trojan:Win32/EyeStye.N“ & „Trojan:Win32/EyeStye.plugin“

identifiziert

Die Details der Trojaner sind unten angegeben.

Dieser Trojaner protokolliert Tastatureingaben, überwacht die Internetaktivitäten und stiehlt bestimmte Anmeldeinformationen und sendet die erfassten Daten dann an einen entfernten Angreifer, um finanziellen Gewinn zu erzielen. Es kann zusätzliche Malware herunterladen, die Sicherheit des Webbrowsers verringern und ein Rootkit verwenden, um seine bösartigen Aktivitäten zu verbergen [2]. Die Malware verwendet Code-Injection, um die Erkennung und Entfernung zu verhindern. Wenn „EyeStye.N“ ausgeführt wird, kann es Code in laufende Prozesse wie cmd.exe und explorer.exe einschleusen.

Unsere Analyse zeigt, dass ein bösartiges Programm in das Programm „explorer.exe“ eingeschleust wird, das das übergeordnete Programm des bösartigen Programms „iexplore.exe“ ist.

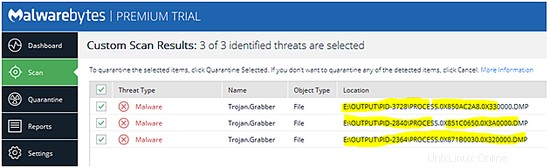

MalwareBytes

Der folgende Schnappschuss zeigt, dass MalwareBytes auch extrahierte DLLs als bösartig erkannt und als „Trojan.Grabber“ bezeichnet hat.

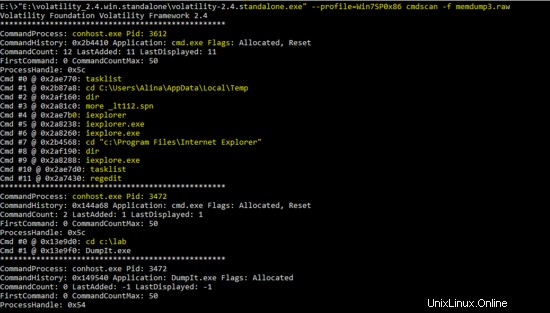

Befehlsverlauf (CMD-Verlauf)

Ein weiteres Plug-in der Volatility-Tools ist „cmdscan“, das nach dem Verlauf der auf dem Computer ausgeführten Befehle sucht. Das Ergebnis des folgenden Befehls zeigt den Verlauf der auf dem kompromittierten PC ausgeführten Befehle.

E:\>"E:\volatility_2.4.win.standalone\volatility-2.4.standalone.exe" --profile=Win7SP0x86 cmdscan -f memdump3.raw

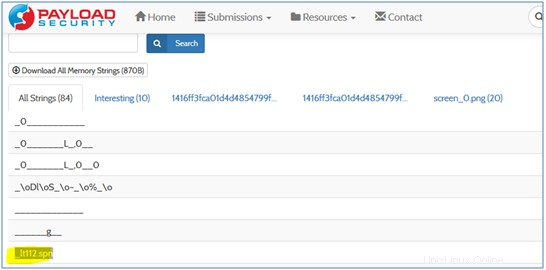

Die Ausgabe von „cmdscan“ zeigt, dass der Angreifer mehrere Befehle an der Eingabeaufforderung ausführte und die Schadprogramme „iexplorer.exe“ und „ieplore.exe“ ausführte. Ein weiterer Verdächtiger, der in der obigen Ausgabe gezeigt wird, ist „_lt112.spn“. Es wird auf den Online-Ressourcen gesucht und das Ergebnis zeigt, dass es mit dem Malware-Programm verknüpft ist.

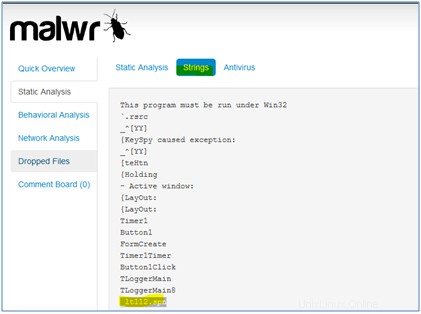

_lt112.spn-Datei

Der Analyst suchte nach „_lt112.spn ” Zeichenfolge im Internet und habe sie auf folgenden Seiten gefunden.

- https://malwr.com/analysis/ODMwYzM1NGViZDkwNDc4YTllYWU4ZTVlMTE1YzJmNGQ/

- https://www.hybrid-analysis.com/sample/1416ff3fca01d4d4854799f2d3880fb6e100de3f7fa1c54465d4d6b9cf9b5d96?environmentId=100

Netzwerkverbindung

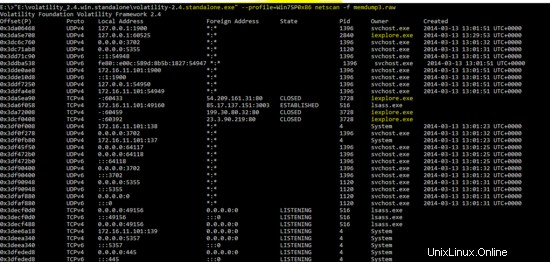

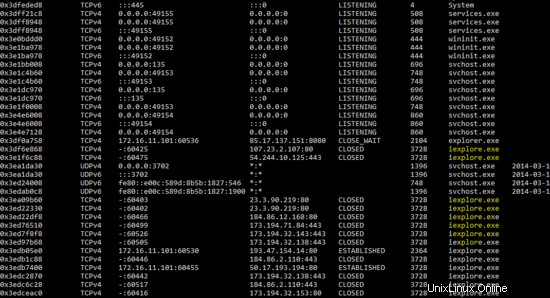

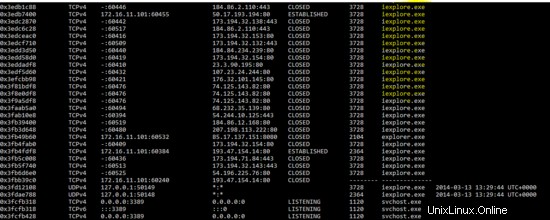

Da wir wissen, dass die Netzwerkverbindung in der Speicheranalyse gefunden werden kann, wird das „netscan“-Plug-in gegen das Speicherabbild ausgeführt und das Ergebnis zeigt, dass das bösartige Programm „iexplore“ mehrere Verbindungen auf dem Opfercomputer geöffnet hat.

E:\>"E:\volatility_2.4.win.standalone\volatility-2.4.standalone.exe" --profile=Win7SP0x86 netscan -f memdump3.raw

Teil-1

Teil-2

Teil-3

Eine detaillierte Speicheranalyse zeigt also, dass der PC mit der Malware kompromittiert ist, die als „explorer.exe“ und „iexplore.exe“ auf dem Opfercomputer ausgeführt wird. Es zeigt auch, dass das bösartige Programm „iexplore.exe“ eine Verbindung über Port 80 vom Opfercomputer herstellt.

Referenzen

- http://www.volatilityfoundation.org/24

- https://www.microsoft.com/security/portal/threat/encyclopedia/entry.aspx?Name=Trojan:Win32/EyeStye.N