In diesem Howto zeigen wir, wie einfach es ist, OTRS um eine Zwei-Faktor-Authentifizierung mit OTP-Token zu erweitern. Dies geschieht für die Supportmitarbeiter, um Supportfälle und Kundendaten vor Angreifern und Missbrauch zu schützen. Dennoch kann dies für die Kunden in gleicher Weise erfolgen.

Die Authentifizierung wird nicht mehr von OTRS verifiziert, sondern von privacyIDEA. Die Benutzer werden weiterhin aus der OTRS-Datenbank übernommen. Außerdem wird das gleiche statische Passwort verwendet, das der Benutzer zuvor verwendet hat.

Voraussetzungen

Wir gehen davon aus, dass Sie eine laufende Installation von OTRS und privacyIDEA haben. Möglicherweise haben Sie die vorherige Anleitung zur Installation von privacyIDEA befolgt.

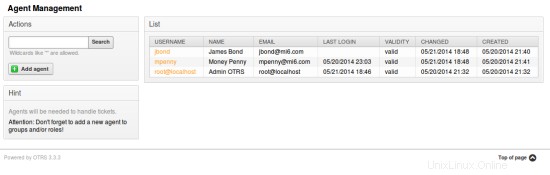

Die Benutzer in OTRS

Im Moment haben wir einige Agenten in OTRS. Ihre Passwörter lauten zufällig "test". Sie können sich nur mit diesem Passwort anmelden.

Benutzer in privacyIDEA definieren

privacyIDEA verwendet immer vorhandene Benutzerspeicher. Das können Flatfiles, LDAP-Verzeichnisse, SCIM-Dienste oder SQL-Datenbanken sein. In diesem Szenario weisen wir privacyIDEA an, nach den Benutzern in der OTRS-Datenbank zu suchen.

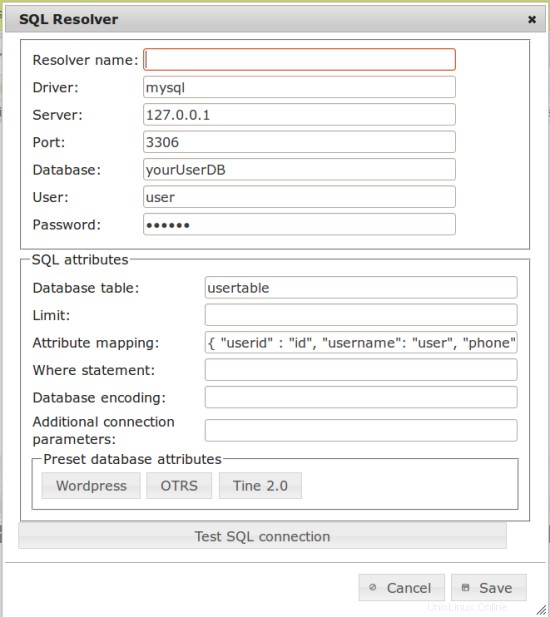

Gehen Sie zu privacyIDEA config -> UserIdResolvers . Klicken Sie auf die Schaltfläche "Neu", um einen neuen UserIdResolver zu erstellen. Wählen Sie "SQL".

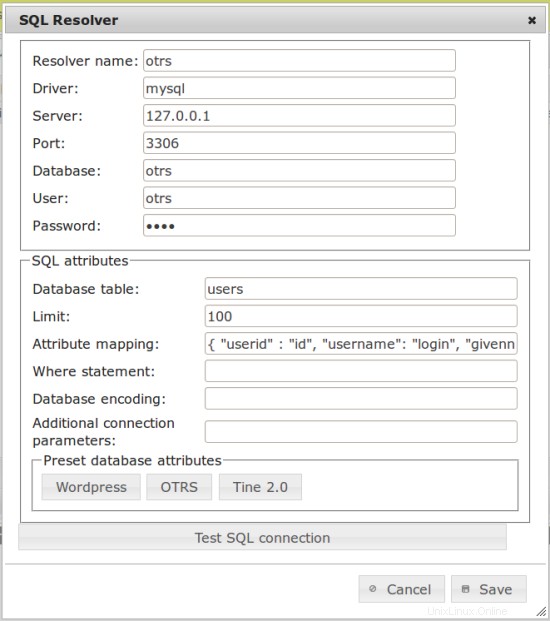

Hier können Sie die Verbindungsdefinition zur OTRS-Datenbank eingeben. Um die Einrichtung zu vereinfachen, gibt es eine Schaltfläche "OTRS", die die Standard-OTRS-Werte in der "Datenbanktabelle" und dem "Attribut-Mapping" setzt. In den meisten Fällen müssen Sie dies nicht ändern.

Wenn das OTRS auf demselben Rechner wie der privacyIDEA-Server läuft, könnte es so aussehen:

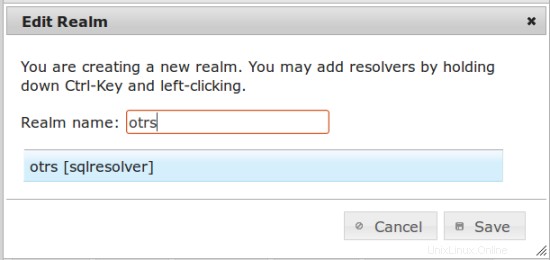

Mehrere Resolver können zu einem Realm zusammengefasst werden. Also muss auch dieser einzelne neue Resolver in einen Bereich gestellt werden. Wenn Sie den Resolver-Dialog speichern und schließen, bringt Sie privacyIDEA automatisch zum Realm-Dialog.

Erstellen Sie einen neuen Realm "otrs" und legen Sie den Resolver, den Sie gerade erstellt haben, in diesen Realm. Der Resolver wird blau hervorgehoben.

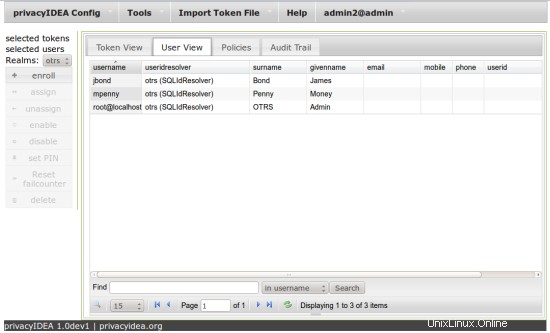

Speichern Sie den Realm und gehen Sie nun auf die Registerkarte Benutzeransicht. Sie sehen nun alle Agenten aus der OTRS-Datenbank.

Token für den Benutzer registrieren und testen

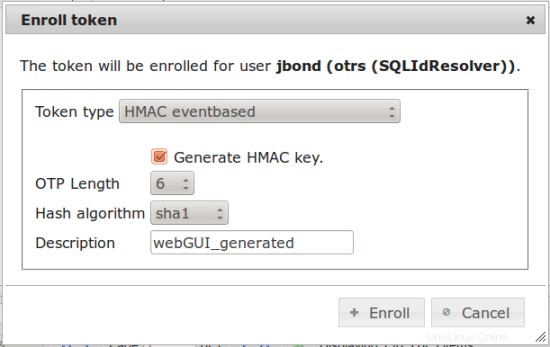

Jetzt können Sie die OTRS-Benutzer registrieren oder den Token Ihrer Wahl zuweisen. In diesem Beispiel registriere ich einen Google Authenticator. Wählen Sie den Benutzer „jbond“ aus und klicken Sie auf die Schaltfläche Registrieren. Dann wird der einzuschreibende Token direkt dem Benutzer „jbond“ zugeordnet.

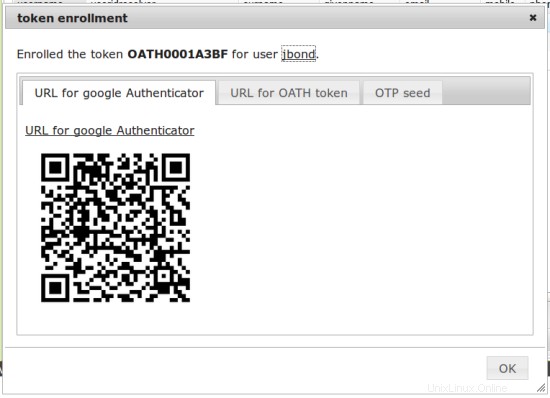

Wählen Sie "HMAC event based" und wählen Sie "[x] HMAC key generieren". Anschließend wird ein QR-Code generiert, der mit der Google Authenticator App gescannt werden kann.

Nach dem Registrieren des Tokens können Sie eine OTP-PIN für diesen Token festlegen, ich wähle "1234".

In der Tokenansicht können Sie nun den Token sehen.

Authentifizierung testen

Sie können Ihren Browser auf http://your.pricacyidea.server/auth/index verweisen und versuchen, sich mit dem Benutzer („jbond“) und dem Passwort „1234142371“ zu authentifizieren, wobei „1234“ die OTP-PIN ist, die ich während der festgelegt habe Registrierung und „142371“ der vom Google Authenticator angezeigte OTP-Wert.

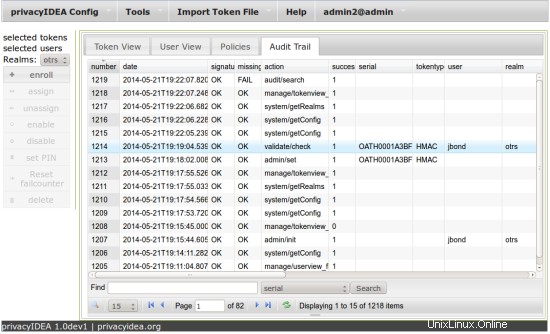

Die erfolgreiche Authentifizierung können Sie im Audit-Log einsehen.

Authentifizierungsrichtlinie definieren

Dies funktioniert nur, wenn Sie das standardmäßige Passwort-Hashing-Schema in OTRS verwenden, das zum Zeitpunkt des Schreibens das unsalted sha256 zu sein scheint. Das Passwort wird als Hex-String mit 64 Zeichen gespeichert

Wie eingangs gesagt, möchten wir, dass die Benutzer ihr OTRS-Passwort verwenden und nicht diese zusätzliche PIN „1234“. Der übliche Benutzer kann sich nicht zu viele zu harte Passwörter merken.

Dazu können Sie eine Authentifizierungsrichtlinie einrichten. Gehen Sie zur Registerkarte "Richtlinie" und erstellen Sie diese Richtlinie:

Vergessen Sie nicht, die Richtlinie als aktiv zu markieren.

Auch hier können Sie die Authentifizierung überprüfen, aber diesmal muss der Benutzer „jbond“ „test281707“ eingeben. „test“ ist sein ursprüngliches OTRS-Passwort.

Einrichten von OTRS

privacyIDEA wird mit einem OTRS-Authentifizierungsmodul geliefert, das Sie hier finden können.

Kopieren Sie diese in Ihr OTRS-Verzeichnis Kernel/System/Auth.

Konfigurieren Sie in Ihrer Kernel/Config.pm Folgendes:

$Self->{'AuthModule'} ='Kernel::System::Auth::privacyIDEA';

$Self->{'AuthModule::privacyIDEA::URL'} ="http://localhost:5001/validieren/simplecheck";

Passen Sie die URL entsprechend Ihrer privacyIDEA-Installation an.

Jetzt muss sich jeder Agent, der sich anmeldet, mit seinem OTRS-Passwort anmelden, das mit dem OTP-Wert aus seinem Token verkettet ist.

Hinweis: Außerdem kann sich [email protected] nicht mehr ohne Token anmelden.

Viel Spaß beim Authentifizieren und sicheres Unterstützen!

Fragen? Antworten!

Besuchen Sie für alle Anfragen, der Google-Gruppe beizutreten, github oder die Projektseite.