Hallo Freunde. In diesem Beitrag helfen wir Ihnen bei der Installation von Fail2ban auf Debian 11. Dank dieses Tools können Sie viele Angriffe auf Ihren Server verhindern. Wie alle Tools ist es nicht perfekt, aber es fügt dem Server zumindest mehr Sicherheit hinzu, sodass wir etwas entspannter sein können.

Was ist Fail2ban?

Fail2ban ist ein Linux-Tool, das hilft, SSH-Angriffe auf Ihr System zu verhindern. Dies ist nicht nur sehr wichtig, sondern hilft uns auch, die Bedingungen für die SSH-Verbindung zum Server zu überprüfen.

Fail2Ban ist in der Lage, die Rate fehlerhafter Authentifizierungsversuche zu reduzieren, kann jedoch das Risiko einer schwachen Authentifizierung nicht beseitigen. Konfigurieren Sie Dienste so, dass sie nur Zwei-Faktor- oder öffentliche/private Authentifizierungsmechanismen verwenden, wenn Sie Dienste wirklich schützen möchten.

Dies sagt uns, dass Fail2ban kein Wundermittel ist. Sicherheit wird immer von uns abhängen und davon, wie ernst wir sie für unser System nehmen.

Also, wie funktioniert Fail2ban?

Fail2ban scannt Protokolldateien (z. B. /var/log/apache/error_log) und sperrt IPs, die böswillige Anzeichen aufweisen – zu viele Kennwortfehler, Suche nach Exploits usw.

Fail2Ban wird standardmäßig mit Filtern geliefert für verschiedene Dienste (Apache, Courier, SSH, etc).

Installieren wir es also.

Installieren Sie Fail2ban auf Debian 11

Da es sich um ein so wichtiges Dienstprogramm handelt und es sich um eine hervorragende Linux-Behandlung handelt, können wir es in den offiziellen Debian 11-Repositories finden.

Vor der Installation müssen Sie also den Server vollständig aktualisieren.

sudo apt update sudo apt upgrade

Dann müssen Sie den folgenden Befehl ausführen, um es zu installieren.

sudo apt install fail2ban Reading package lists... Done Building dependency tree... Done Reading state information... Done Suggested packages: mailx monit sqlite3 Recommended packages: whois python3-pyinotify python3-systemd The following NEW packages will be installed: fail2ban 0 upgraded, 1 newly installed, 0 to remove and 0 not upgraded. Need to get 451 kB of archives. After this operation, 2,142 kB of additional disk space will be used.

Auf diese Weise wird Fail2ban auf dem System sein. Die Art und Weise, es zu verwalten, ist wie ein Systemdienst. Etwas Ähnliches wie Apache oder MariaDB verwaltet wird.

Um es also zu starten, müssen Sie es ausführen

sudo systemctl start fail2ban

Stellen Sie außerdem sicher, dass es aktiviert ist, um mit dem System zu starten.

sudo systemctl enable fail2ban

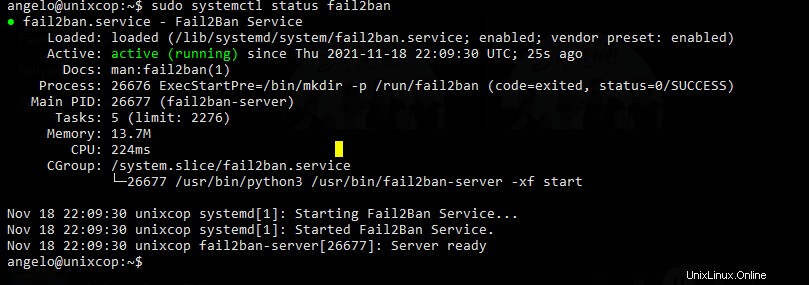

Überprüfen Sie schließlich den Status des Dienstes, um sicherzustellen, dass er ordnungsgemäß ausgeführt wird.

sudo systemctl status fail2ban

Wenn Sie eine ähnliche Ausgabe erhalten, ist Fail2ban ordnungsgemäß installiert und der Dienst läuft ordnungsgemäß.

Jetzt ist es an der Zeit, einige Konfigurationen vorzunehmen.

Fail2ban auf Debian 11 konfigurieren

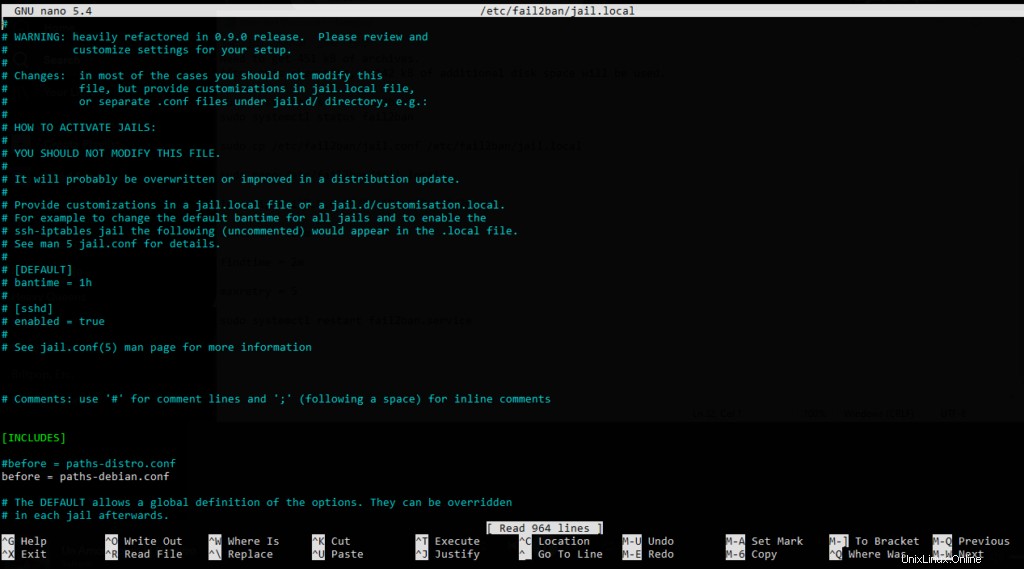

Die Konfiguration befindet sich hauptsächlich in /etc/fail2ban/jail.conf Datei, die wir vor dem Ändern sichern können.

sudo cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.conf.bak

Danach können wir es bearbeiten, um unsere Einstellungen für das Verhalten des Tools festzulegen.

sudo nano /etc/fail2ban/jail.conf

Sehen wir uns nun einige der wichtigsten Anweisungen an.

Als erstes wird die Sperrzeit des mutmaßlichen Angreifers ermittelt. Suchen Sie dazu bantime und geben Sie ihm einen geeigneten Wert wie zwei Stunden.

bantime = 120m

Um wiederholte Angriffe zu vermeiden, können Sie eine findtime setzen .

findtime = 5m

Das heißt, wenn der Angreifer den Angriff in weniger als 5 Minuten wiederholt, wird er gebannt, ansonsten beginnt der Zähler von vorne.

Die Max Retry Direktive legt die Anzahl der Fehler fest, bevor die IP gesperrt wird.

Wenn Sie ein vertrauenswürdiges Netzwerk oder einen vertrauenswürdigen Host haben, können Sie Fail2ban mit ignoreip veranlassen, diese zu ignorieren Richtlinie.

ignoreip = 192.168.1.2

In diesem Fall wird die obige IP-Adresse von all diesen Regeln ignoriert.

Wenn Sie weiter nach unten scrollen, sehen Sie die Einstellungen für jeden Dienst, für den Sie Fail2ban haben. Zum Beispiel SSH oder Apache .

Am Ende können Sie die Daten speichern und diese Änderungen übernehmen, starten Sie einfach den Dienst neu.

sudo systemctl restart fail2ban

Wenn Sie Fail2ban-Module aktivieren möchten, müssen Sie die /etc/fail2ban/jail.d/defaults-debian.conf bearbeiten Datei.

sudo nano /etc/fail2ban/jail.d/defaults-debian.conf

Zum Beispiel, um SSH zu aktivieren , könnten Sie

[sshd] enabled = true

Speichern Sie die Änderungen und schließen Sie den Editor.

Damit können Sie Fail2ban jetzt kampfbereit verlassen.

Schlussfolgerung

Sicherheit darf nicht auf die leichte Schulter genommen werden, und obwohl es nicht immer gut funktioniert, können wir Tools haben, die uns bei dem Prozess helfen, und Fail2ban ist eines davon.