OwnCloud bietet Ihnen die Möglichkeit, einen Cloud-Speicherdienst zu betreiben, den Sie selbst verwalten und kontrollieren. Die neueste Version, ownCloud 9.0, wurde am 8. März veröffentlicht.

ownCloud installieren

Schauen wir uns den Prozess der Installation von ownCloud 9.0 auf einem System an, auf dem Debian Jessie läuft.

1. Erforderliche und empfohlene Pakete installieren

Beginnen Sie mit der Installation der unterstützenden Softwarepakete. OwnCloud verwendet PHP und empfiehlt MariaDB als Datenbank. Installieren Sie als root die folgenden Pakete mit apt-get:

apt-get install mariadb-server mariadb-client apache2 libapache2-mod-php5 php5-json php5-gd php5-mysql php5-curl php5-intl php5-mcrypt php5-imagick

2. Herunterladen

Laden Sie als Nächstes das Paket ownCloud 9.0 herunter. In diesem Schritt werden wir auch den SHA256-Hash, die öffentliche PGP-Signatur von ownCloud und die PGP-Signatur für das Softare-Paket herunterladen. Wir verwenden diese in den folgenden Schritten, um die Software vor der Installation zu überprüfen und zu authentifizieren. SHA256 ist der empfohlene Verifizierungsalgorithmus, aber wenn Sie es vorziehen, mit MD5 zu verifizieren, steht dieser Hash auch auf der Website von ownCloud zum Download zur Verfügung.

Diese Befehle verwenden wget um die Dateien herunterzuladen, aber Sie könnten sie genauso einfach herunterladen, indem Sie die URLs in Ihren Webbrowser eingeben.

wget https://download.owncloud.org/community/owncloud-9.0.0.tar.bz2

wget https://download.owncloud.org/community/owncloud-9.0.0.tar.bz2.sha256

wget https://owncloud.org/owncloud.asc

wget https://download.owncloud.org/community/owncloud-9.0.0.tar.bz2.asc

3. Überprüfen Sie die Integrität des heruntergeladenen Pakets

Überprüfen Sie, ob der SHA256-Hash des heruntergeladenen Softwarearchivs mit der von ownCloud bereitgestellten Summe übereinstimmt:

sha256sum -c owncloud-9.0.0.tar.bz2.sha256

Erfolgreiche Ausgabe:

owncloud-9.0.0.tar.bz2: OK

Wenn die Summen nicht übereinstimmen, sollten Sie nicht fortfahren! Stellen Sie sicher, dass Ihr Download verifiziert ist, bevor Sie die verbleibenden Schritte ausführen.

4. Importieren Sie den öffentlichen PGP-Schlüssel von ownCloud in den GnuPG-Schlüsselbund

Als Nächstes verwenden wir GnuPG, um die Authentizität des Softwarepakets zu überprüfen. Importieren Sie dazu zunächst den öffentlichen PGP-Schlüssel von ownCloud in Ihren GnuPG-Schlüsselbund.

gpg --import owncloud.asc

Erfolgreiche Ausgabe:

[...]

gpg: Total number processed: 1

gpg: imported: 1 (RSA: 1)

5. Überprüfen Sie die Echtheit der Paketsignatur

Verwenden Sie als Nächstes GnuPG, um die Signatur des Softwarepakets zu überprüfen. Es wird die Signatur anhand des Schlüssels, den Sie im vorherigen Schritt importiert haben, mit dem Archiv vergleichen.

gpg --verify owncloud-9.0.0.tar.bz2.asc

Erfolgreiche Ausgabe:

[...]

gpg:Gute Signatur von "ownCloud <[email protected]>"

[...]

Sie erhalten eine Warnung, dass der Signatur von ownCloud noch nicht vertraut wird. Das Vertrauen in die Signatur ist ein optionaler Schritt, den Sie selbst durchführen müssen. Weitere Informationen zum Vertrauen in öffentliche Schlüssel finden Sie im GNU Privacy Handbook, Kapitel 3.

6. Softwarepaket extrahieren

Nachdem der Download verifiziert und authentifiziert wurde, extrahieren Sie ihn.

tar xjvf owncloud-9.0.0.tar.bz2

7. Kopieren Sie das ownCloud-Verzeichnis in das Apache2-Dokumentenstammverzeichnis

Als nächstes kopieren Sie die neu erstellte owncloud Verzeichnis und seinen Inhalt in Ihr Webdokument-Stammverzeichnis. In Debian 8 verwendet Apache2 /var/www/html als Standarddokumentstamm; Sie können diesen Speicherort bei Bedarf anpassen. In diesem Tutorial platzieren wir owncloud direkt in /var/www .

cp -r owncloud /var/www

8. Fügen Sie owncloud zu Apache2 verfügbaren Sites hinzu

Jetzt können wir mit der Konfiguration von Apache2 beginnen. Erstellen Sie eine Kopie der Standard-Site-Konfigurationsdatei /etc/apache2/sites-available/000-default.conf , nennen Sie es owncloud.conf .

cp /etc/apache2/sites-available/000-default.conf /etc/apache2/sites-available/owncloud.conf

9. Bearbeiten Sie die Konfiguration der ownCoud-Site

Öffnen Sie als Root /etc/apache2/sites-available/owncloud.conf in einem Texteditor. Nehmen Sie die folgenden Änderungen vor:

- Suchen Sie den Servernamen Zeile und kommentieren Sie sie aus, indem Sie das vorangestellte # entfernen

- Ändern Sie den Servernamen Wert so, dass er mit dem Hostnamen übereinstimmt, der in der URL erscheint, die Sie für den Zugriff auf den Server verwenden:zum Beispiel www.mypersonaldomain.com oder myhostname

- Fügen Sie die folgenden Zeilen am Ende der Datei hinzu und ändern Sie den Verzeichnisnamen nach Bedarf, um dem Ort zu entsprechen, an dem Sie owncloud platziert haben:

Alias /owncloud "/var/www/owncloud/"

<Directory /var/www/owncloud/>

Options +FollowSymlinks

AllowOverride All

<IfModule mod_dav.c>

Dav off

</IfModule>

SetEnv HOME /var/www/owncloud

SetEnv HTTP_HOME /var/www/owncloud

</Directory>

10. Symlink-Konfigurationsdatei in /etc/apache2/sites-enabled

Erstellen Sie einen symbolischen Link zu Ihrer Site-Konfiguration im Verzeichnis /etc/apache2/sites-enabled :

ln -s /etc/apache2/sites-available/owncloud.conf /etc/apache2/sites-enabled/owncloud.conf

11. Apache2-Module aktivieren

OwnCloud erfordert mod_rewrite . Aktivieren Sie es:

a2enmod rewrite

Die Kopfzeilen Modul empfehlenswert. Aktivieren Sie es:

a2enmod headers

Die env , Verzeichnis , und pantomime Module werden ebenfalls empfohlen. Diese sind normalerweise standardmäßig aktiviert, aber Sie können sie aus Sicherheitsgründen manuell aktivieren:

a2enmod env

a2enmod dir

a2enmod mime

12. Aktivieren Sie die ownCloud-Site-Konfiguration und starten Sie Apache2 neu

Aktivieren Sie Ihre Site-Konfiguration:

a2ensite owncloud

Starten Sie den Apache2-Dienst neu, damit Ihre Änderungen wirksam werden:

service apache2 restart

13. Berechtigungen für ownCloud-Dateien festlegen

Bevor Sie mit der Konfiguration von ownCloud beginnen können, müssen Sie sicherstellen, dass der HTTP-Benutzer/die HTTP-Gruppe berechtigt ist, Änderungen an den Dateien von ownCloud vorzunehmen. In Debian heißen dieser Benutzer und diese Gruppe www-data . Machen Sie ihn zum Eigentümer der owncloud Verzeichnis und alle seine Inhalte.

chown -R www-data:www-data /var/www/owncloud/

Als nächstes verfeinern Sie diese Berechtigungen. Die genauen Berechtigungen für die owncloud Installation sind:

- Alle Dateien sollten für den Eigentümer der Datei schreibgeschützt, für den Eigentümer der Gruppe schreibgeschützt und für andere nicht zugänglich sein

- Alle Verzeichnisse sollten ausführbar, schreibgeschützt für den Eigentümer des Verzeichnisses und schreibgeschützt für den Eigentümer der Gruppe sein

- Die Apps/ Verzeichnis sollte [HTTP-Benutzer]:[HTTP-Gruppe] gehören

- Die config/ Verzeichnis sollte [HTTP-Benutzer]:[HTTP-Gruppe] gehören

- Die Themen/ Verzeichnis sollte [HTTP-Benutzer]:[HTTP-Gruppe] gehören

- Die Vermögenswerte/ Verzeichnis sollte [HTTP-Benutzer]:[HTTP-Gruppe] gehören

- Die Daten/ Verzeichnis sollte [HTTP-Benutzer]:[HTTP-Gruppe] gehören

- Der [ocpath]/.htaccess Datei sollte root:[HTTP-Gruppe] gehören

- Die data/.htaccess Datei sollte root:[HTTP-Gruppe] gehören

- Beides .htaccess Dateien sollten für den Eigentümer der Datei schreibgeschützt, für den Eigentümer der Gruppe schreibgeschützt und für andere nicht zugänglich sein

Um dieser Berechtigungsstruktur zu entsprechen, kopieren Sie das folgende Skript und fügen es in eine neue Datei ein. In diesem Beispiel lautet der Dateiname des Skripts /root/oc-perms.sh . Ändern Sie den ocpath Wert, wenn Sie einen benutzerdefinierten Speicherort verwenden.

#!/bin/bash

ocpath='/var/www/owncloud'

htuser='www-data'

htgroup='www-data'

rootuser='root'

printf "Creating possible missing Directories\n"

mkdir -p $ocpath/data

mkdir -p $ocpath/assets

printf "chmod Files and Directories\n"

find ${ocpath}/ -type f -print0 | xargs -0 chmod 0640

find ${ocpath}/ -type d -print0 | xargs -0 chmod 0750

printf "chown Directories\n"

chown -R ${rootuser}:${htgroup} ${ocpath}/

chown -R ${htuser}:${htgroup} ${ocpath}/apps/

chown -R ${htuser}:${htgroup} ${ocpath}/config/

chown -R ${htuser}:${htgroup} ${ocpath}/data/

chown -R ${htuser}:${htgroup} ${ocpath}/themes/

chown -R ${htuser}:${htgroup} ${ocpath}/assets/

chmod +x ${ocpath}/occ

printf "chmod/chown .htaccess\n"

if [ -f ${ocpath}/.htaccess ]

then

chmod 0644 ${ocpath}/.htaccess

chown ${rootuser}:${htgroup} ${ocpath}/.htaccess

fi

if [ -f ${ocpath}/data/.htaccess ]

then

chmod 0644 ${ocpath}/data/.htaccess

chown ${rootuser}:${htgroup} ${ocpath}/data/.htaccess

fi

Machen Sie das Skript ausführbar:

chmod u+x /root/oc-perms.sh

Führen Sie es aus:

/root/oc-perms.sh

14. Erstellen Sie eine ownCloud-Datenbank und einen Datenbankbenutzer

Bereiten Sie als Nächstes eine Datenbank für die Verwendung von ownCloud vor. Melden Sie sich beim MariaDB-Client als Datenbank-Root-Benutzer an:

mysql -u root -p

Sie werden zur Eingabe des Kennworts des Datenbank-Root-Benutzers aufgefordert. Wenn Sie MariaDB in Schritt 1 zum ersten Mal installiert haben, wurden Sie aufgefordert, dieses Passwort zu erstellen. Geben Sie es jetzt ein. Sie werden zur Eingabeaufforderung des MariaDB-Clients weitergeleitet.

Wählen Sie einen Namen für Ihre eigene Cloud-Datenbank (ocdbname ), der Benutzer der owncloud-Datenbank (ocuser ) und das Passwort für diesen Benutzer (ocuserpw ). Führen Sie dann die folgenden beiden Befehle an der MariaDB-Eingabeaufforderung aus und ersetzen Sie die Werte in Klammern durch Ihre eigenen:

CREATE DATABASE [ocdbname];

GRANT ALL ON [ocdbname].* TO [ocuser]@localhost IDENTIFIED BY '[ocuserpw]';

Beenden Sie den Datenbank-Client:

quit

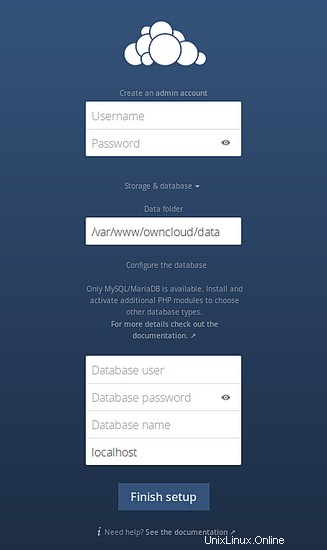

15. Konfigurieren Sie den ownCloud-Client

Navigieren Sie in einem Webbrowser zu Ihrer ownCloud-Installation, z. http://myhostname/owncloud . Ihnen werden Felder angezeigt, in denen Sie ein ownCloud-Administratorkonto erstellen und die Datenbankkonfigurationswerte eingeben können.

Benutzername und Passwort sind Werte für den Benutzer, der die Installation verwaltet; Stellen Sie diese nach Belieben ein.

Datenbankbenutzer , Datenbankpasswort und Datenbankname sollte dem [ocuser] entsprechen , [ocuserpw] und [ocdbname] Werte, die Sie im vorherigen Schritt erstellt haben.

Klicken Sie auf Einrichtung abschließen.

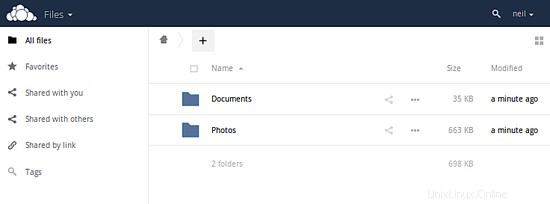

Herzliche Glückwünsche! Sie können mit der Verwendung von ownCloud beginnen.

Optional:Verwendung von SSL

Es ist ratsam, den Netzwerkverkehr, der in ownCloud ein- und ausgeht, zu verschlüsseln. Hier sind ein paar Schritte, um HTTPS mit Ihrer Installation zum Laufen zu bringen.

1. Aktivieren Sie SSL in Apache2

a2enmod ssl

a2ensite default-ssl

2. SSL-Virtualhost-Konfiguration zu owncloud.conf hinzufügen

Apache2 wird mit einer standardmäßigen SSL-Site-Konfiguration geliefert, die sich in /etc/apache2/sites-available/default-ssl.conf befindet . Kopieren Sie den Inhalt dieser Datei und fügen Sie ihn oben in owncloud.conf ein . Innerhalb von

Fügen Sie einen ServerName hinzu Zeile mit Ihrem Hostnamen als Wert, z. B.:

ServerName myhostname

Bearbeiten Sie den DocumentRoot Zeile, um das übergeordnete Verzeichnis der owncloud-Installation widerzuspiegeln, z. B.:

DocumentRoot /var/www/

3. Generieren Sie bei Bedarf ein neues Zertifikat/Schlüsselpaar

Der

SSLEngine on

SSLCertificateFile /etc/ssl/certs/ssl-cert-snakeoil.pem

SSLCertificateKeyFile /etc/ssl/private/ssl-cert-snakeoil.key

Die SSLCertificateFile und SSLCertificateKeyFile -Werte verweisen auf Dateien, die bereits auf Ihrem System vorhanden sein sollten und als Teil des standardmäßigen openssl installiert sind und ssl-cert Pakete. Unter bestimmten Umständen müssen Sie diese Dateien jedoch möglicherweise neu generieren – wenn Sie Änderungen an der Konfiguration in /etc/hosts vornehmen , zum Beispiel.

Wenn Sie diese Dateien neu generieren müssen, verwenden Sie den Befehl:

make-ssl-cert generate-default-snakeoil --force-overwrite

Weitere Informationen und die Fehlerbehebung bei Zertifikatsfehlern finden Sie in den Hinweisen in /usr/share/doc/apache2/README.Debian.gz .

4. Apache2-Konfiguration neu laden

service apache2 reload

Sie sollten jetzt über https:// auf Ihre ownCloud-Installation zugreifen können URL. Beachten Sie, dass Sie in Ihrem Webbrowser eine Warnung erhalten, da Ihr Zertifikat selbstsigniert ist. Sie müssen Ihre Website manuell als Ausnahme hinzufügen, bevor Sie die sichere Verbindung herstellen.