Einführung

Wie wir alle wissen, benötigt ein virtueller Server mehr Sicherheit als jedes physische Gut, da der durch einen Brute-Force-Angriff entstandene Verlust nicht leicht erkennbar ist und der verursachte Schaden Ihr Online-Geschäft oder jeden online funktionierenden Prozess vollständig zerstören könnte. Daher ist es am besten, alle Sicherheitsmaßnahmen zu ergreifen, die man sich leisten kann, um die Webserver vor Brute-Force-Angriffen zu schützen.

Bevor Sie mit der Einrichtung Ihres Servers beginnen, lassen Sie uns einige grundlegende Sicherheitsmaßnahmen besprechen, die Sie einsetzen können, um Ihren Server so sicher wie möglich zu machen. Wir werden verschiedene Möglichkeiten zur Sicherung Ihres Servers im Detail besprechen und auch über die Konfiguration derselben.

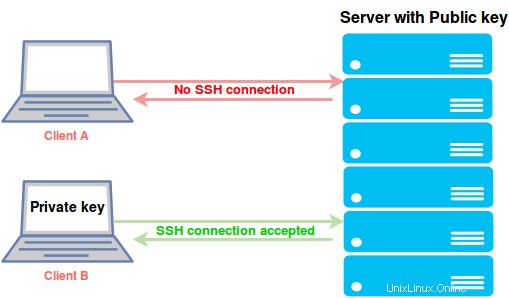

1.SSH-Schlüssel

Die grundlegendste und wichtigste Sicherheitsmaßnahme besteht darin, einen SSH-basierten Zugriff auf Ihren Server einzurichten. Manuelle Passwörter sind immer anfällig und die Verwendung von SSH-Schlüsseln schützt Ihren Server im Vergleich zu passwortgeschützten Servern viel besser vor angreifbaren Angriffen. SSH-Schlüssel sind sehr einfach einzurichten und benötigen nur wenige Sekunden, um sie auf dem Server zu konfigurieren.

Beim Einrichten von SSH auf dem Server werden zwei Schlüssel generiert, nämlich der öffentliche Schlüssel und der private Schlüssel, aus denen der private Schlüssel vom Benutzer geheim gehalten werden sollte und der öffentliche Schlüssel bei Bedarf geteilt werden kann. Da die SSH-Schlüssel eine größere Anzahl von Bits haben als herkömmliche Passwörter, ist es für die aktuelle Computerhardware scheinbar unmöglich, die SSH-Schlüssel zu knacken, da es viel Zeit in Anspruch nehmen würde, die verschiedenen Kombinationen auszuprobieren, bis die perfekte Übereinstimmung erreicht ist . Um zu erfahren, wie Sie den SSH-Schlüssel auf Ihrem Server einrichten, klicken Sie hier.

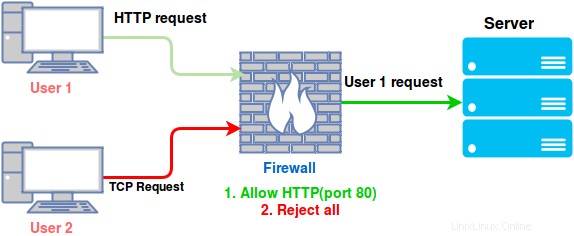

2.Firewall

Einfach ausgedrückt ist eine Firewall ein Netzwerksicherheitssystem, das den unbefugten Zugriff auf und von einem privaten Netzwerk verhindern soll. Es kann sich um Software oder Hardware handeln, aber unabhängig davon kontrolliert eine Firewall den Datenverkehr zu und von den Servern auf der Grundlage einer Reihe von Regeln. Grundsätzlich gibt es drei Arten von Firewalls:Paketfilter-Firewalls, Stateful-Firewalls und Firewalls auf Anwendungsebene. Um zu verstehen, wie sich diese Firewalls voneinander unterscheiden, müssen wir wissen, wie Informationen über ein TCP-Netzwerk übertragen werden.

Informationen über ein TCP-Netzwerk werden in Paketen gesendet, wobei jedem Paket ein Header zugewiesen wird. Die Paketfilter-Firewall untersucht die Pakete einzeln, ohne ihren Verbindungsstatus zu verstehen. Das bedeutet, dass die Paketfilterung ein Paket in oder aus dem Netzwerk basierend auf dem einzelnen Paket zulässt oder verweigert. Auf der anderen Seite analysiert die Stateful Firewall die Pakete basierend auf dem Verbindungsstatus und wendet die Firewall-Regeln erst an, wenn zugehörige Pakete gesammelt wurden. Firewalls auf Anwendungsebene sind die sicherste Art von Firewalls, da sie die Daten in den Paketen und nicht nur den Paketheader untersuchen. Zustandsbehaftete Firewalls werden hauptsächlich zum Schutz von Servern verwendet, und die Firewall-Regeln können mithilfe von Iptables, Nftables, UFC-Firewall und CSF-Firewall angewendet werden. Unter diesem Link erfahren Sie, wie Sie Firewall-Regeln mit Iptables bearbeiten.

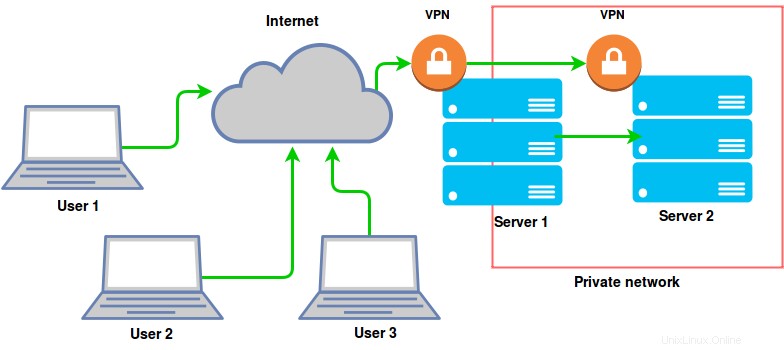

3.VPN und private Netzwerke

Wie der Name schon sagt, handelt es sich bei einem privaten Netzwerk um eine Netzwerkumgebung, auf die nur angesehene Benutzer in der Nähe zugreifen können, wie z. B. das interne Netzwerk eines Unternehmens. Andererseits ist ein VPN oder Virtual Private Network eine Netzwerkmethode, um auf entfernte Server zuzugreifen, als wäre es Teil des lokalen privaten Netzwerks. Mit anderen Worten, ein VPN erweitert das private Netzwerk über ein öffentliches Netzwerk wie das Internet. Es ermöglicht dem Benutzer das Senden und Empfangen von Informationen vom Server aus der Ferne, aber innerhalb eines privaten Netzwerks.

Im Zusammenhang mit der Serversicherheit spielt VPN eine wichtige Rolle, indem es den Zugriff auf bestimmte Ports nur über ein privates Netzwerk zulässt. Dadurch können Benutzer nur innerhalb des privaten Netzwerks die Server verwalten und Benutzer aus öffentlichen Netzwerken werden vom uneingeschränkten Zugriff ausgeschlossen.

4.SSL/TLS-Verschlüsselung

SSL (Secure Sockets Layer) ist eine Standard-Verschlüsselungstechnik für die Kommunikation zwischen einem Webserver und einem Browser. TLS (Transport Layer Security) ist der Nachfolger von SSL, aber beide werden allgemein als SSL bezeichnet. Jedes Mal, wenn Sie eine legitime Website besuchen, sehen Sie möglicherweise oft dieses Symbol 🔒 vor der URL, die Sie in den Browser eingeben. Nehmen wir zum Beispiel e2enetworks.com:

Dieses Vorhängeschloss-Symbol steht für die SSL-Zertifizierung der Website. Das bedeutet, dass e2enetworks.com beabsichtigt, seinen Benutzern eine sichere Umgebung zu bieten, und daher hat es seine Website mit Websicherheit ausgestattet. Die Informationstransaktion ist zwischen dem Benutzer und dem Webhost beschränkt. Diese digitale Verschlüsselung hilft der Website, die Daten privat zu halten.

Um die SSL-Verschlüsselung in eine Website zu implementieren, wird ein SSL-Zertifikat von einer autorisierten Zertifizierungsstelle (CA) bezogen. Dieses SSL-Zertifikat konfiguriert den Server so, dass er einer bestimmten Zertifizierungsstelle vertraut, woraufhin der Server jedem von dieser Zertifizierungsstelle signierten Zertifikat vertraut. Diese Form des Serverschutzes ist nützlich, um Man-in-the-Middle-Angriffe zu verhindern, bei denen jemand versucht, den Datenverkehr zwischen Ihrem Server und dem Zielclient abzufangen.

5.Isolierte Ausführung

Isolierte Ausführung bezieht sich darauf, ein bestimmtes Gerät, in unserem Fall einen Server, vom externen Zugriff zu isolieren und in einem eigenen dedizierten Bereich auszuführen. Die isolierte Ausführung bietet eine geschlossene Umgebung, die es Benutzern ermöglicht, jede Art von Schaden zu begrenzen, der durch Malware durch Sandboxing verursacht werden könnte. Eine Sandbox ist eine Testumgebung, die ungetestete Codeänderungen isoliert und Live-Server und ihre Daten sowie andere Sammlungen von Code, Daten und/oder Inhalten, proprietär oder öffentlich, vor Änderungen schützt, die schädlich sein könnten (unabhängig von der Absicht des Autors von diese Änderungen) zu einem unternehmenskritischen System oder das einfach nur schwer wiederhergestellt werden kann.

Schlussfolgerung

Dies sind nur einige gut bekannte Methoden, die konfiguriert und eingerichtet werden müssen, bevor der Server bereitgestellt wird. Am Ende des Tages steht die Sicherheit des Servers und seiner Daten ganz oben auf der Prioritätenliste, und es ist immer besser, vorzubeugen als Buße zu tun. Daher ist es sehr ratsam, die oben genannten Sicherheitsmaßnahmen zu ergreifen, bevor Sie Ihren Server einrichten. Abgesehen von diesen Server-Schutzmaßnahmen gibt es auch verschiedene Add-Ons, die sehr nützlich sein können, aber diese sind ein Muss, insbesondere wenn Sie Server mit kritisch wichtigen Daten und Informationen verwalten.